Netwerken instellen in Azure Modeling and Simulation Workbench

In Azure Modeling and Simulation Workbench kunt u netwerken aanpassen om te voldoen aan uw beveiligings- en bedrijfsvereisten. U kunt verbinding maken met workbench met behulp van een van de volgende methoden:

- Toegestane openbare IP-adressen

- Een virtueel particulier netwerk (VPN) en/of Azure ExpressRoute

Elke kamer heeft een speciale verbindingslijn. Elke connector kan een van de eerder genoemde protocollen ondersteunen om netwerktoegang tot stand te brengen tussen de on-premises of cloudomgeving van een klant en de workbench.

Een VPN- of ExpressRoute-verbinding toevoegen

Als uw organisatie aanwezig is in Azure of vereist dat verbindingen met Workbench via een VPN zijn, moet de VPN- of ExpressRoute-connector worden gebruikt.

Wanneer een connector wordt gemaakt, kan de Workbench-eigenaar (abonnementseigenaar) een bestaand virtueel netwerk koppelen aan een VPN-gateway en/of ExpressRoute-gateway. Deze koppeling biedt een beveiligde verbinding tussen uw on-premises netwerk en de kamer.

Een VPN- of ExpressRoute-connector maken

Voordat u een connector voor privé-IP-netwerken maakt via VPN of ExpressRoute, heeft Workbench een roltoewijzing nodig. Voor Azure Modeling en Simulatie workbench is de rol Inzender voor het netwerk vereist voor de resourcegroep waarin u uw virtuele netwerk host dat is verbonden met ExpressRoute of VPN.

Instelling Weergegeven als - Rol Inzender voor netwerken Toegang toewijzen aan Gebruiker, groep of service-principal Leden Azure Modeling and Simulation Workbench Belangrijk

Sommige gebruikers hebben de Azure Modeling and Simulation Workbench geregistreerd met de vorige naam in hun tenant. Als u Azure Modeling and Simulation Workbench niet als toepassing kunt vinden, kunt u Azure HPC Workbench proberen.

Wanneer u uw connector maakt, geeft u VPN of ExpressRoute op als methode om verbinding te maken met uw on-premises netwerk.

Er wordt een lijst met beschikbare subnetten voor virtuele netwerken binnen uw abonnement weergegeven. Selecteer een ander subnet dan het gatewaysubnet binnen hetzelfde virtuele netwerk voor de VPN-gateway of ExpressRoute-gateway.

Toegestane openbare IP-adressen bewerken

IP-adressen kunnen worden toegestaan in Azure Portal om verbindingen met een kamer toe te staan. Er kan slechts één IP-adres worden opgegeven voor een openbare IP-connector bij het maken van een nieuwe Workbench. Nadat de connector is gemaakt, kunt u andere IP-adressen opgeven. Standaard-CIDR-maskernotatie (Classless Inter-Domain Routing) kan worden gebruikt om bereiken van IP-adressen in een subnet toe te staan.

Eigenaren en kamerbeheerders van Workbench kunnen de toegestane openbare adressen voor een connector toevoegen en bewerken nadat het connectorobject is gemaakt.

De lijst met toegestane IP-adressen bewerken:

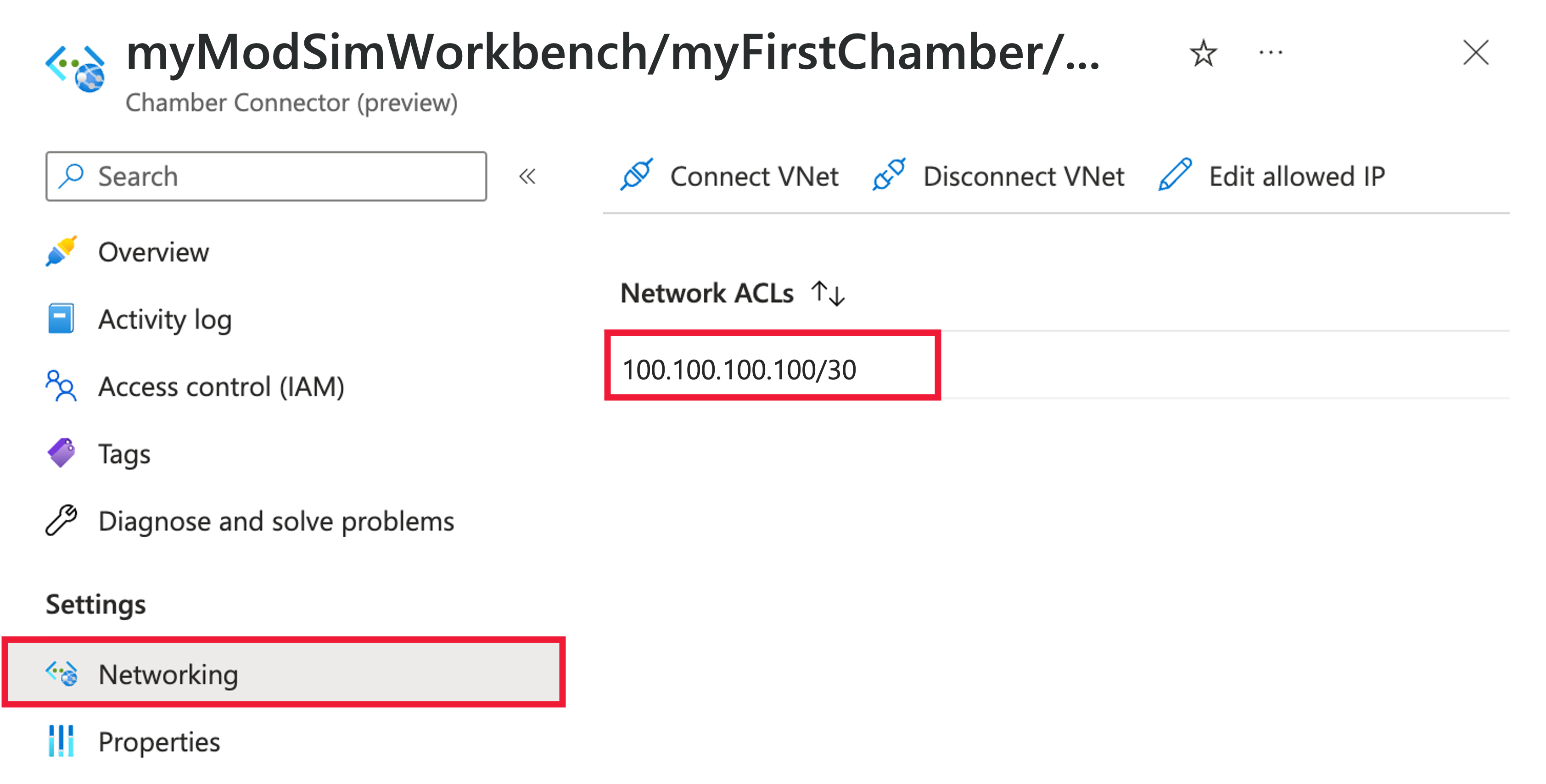

Ga in Azure Portal naar het deelvenster Netwerken voor het connectorobject.

Selecteer Toegestaan IP-adres bewerken. Hier kunt u bestaande IP-adressen verwijderen of nieuwe adressen toevoegen.

Selecteer Verzenden om uw wijzigingen op te slaan.

Vernieuw de weergave voor connectornetwerken en controleer of uw wijzigingen worden weergegeven.

Omleidings-URI's

Een omleidings-URI is de locatie waar het Microsoft Identity Platform een client van de gebruiker naartoe omleidt en beveiligingstokens naartoe stuurt na de verificatie. Telkens wanneer u een nieuwe connector maakt, moet u de omleidings-URI's registreren voor uw toepassingsregistratie in Microsoft Entra-id.

Omleidings-URI's te vinden:

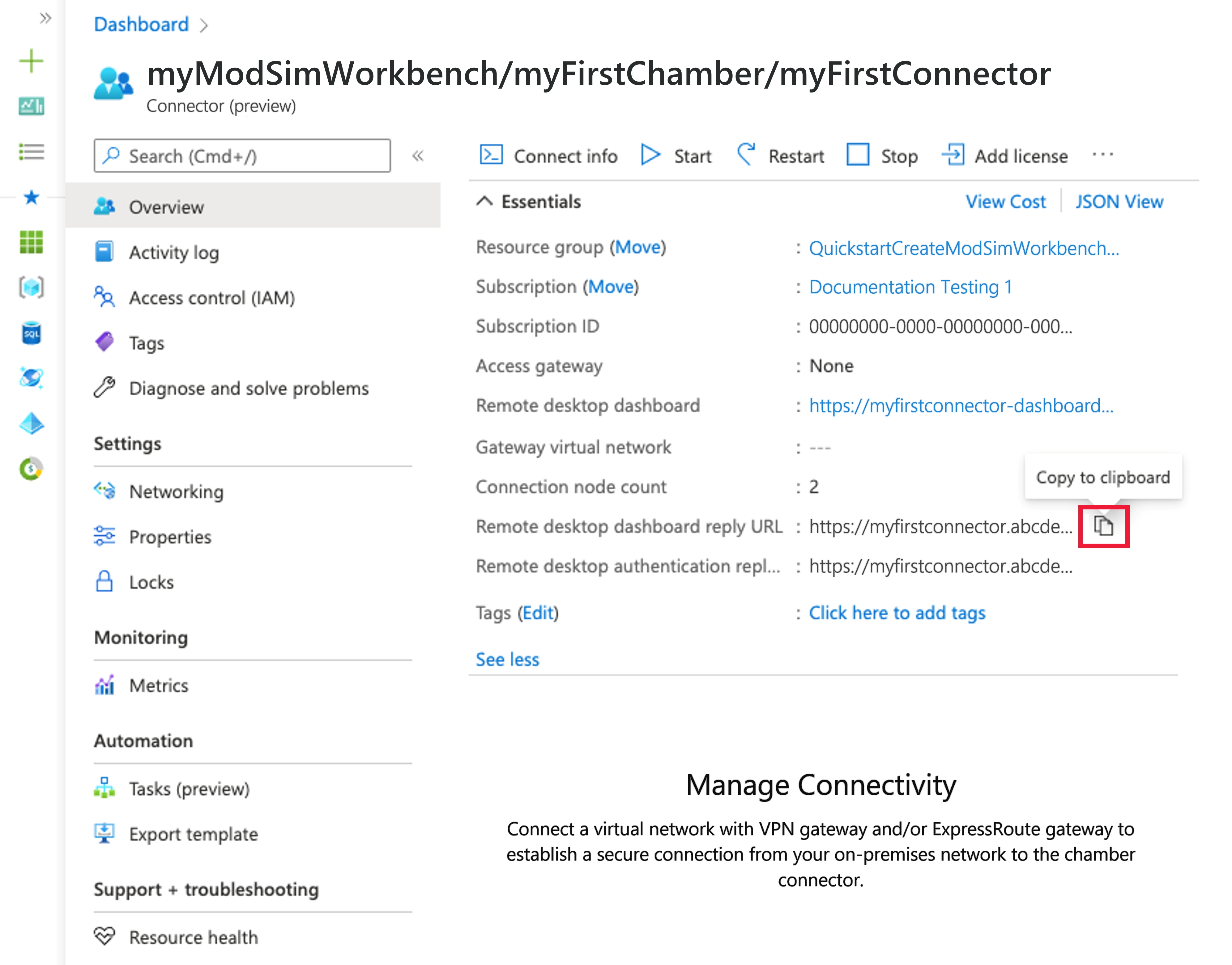

Selecteer Connector in het linkermenu op de pagina voor uw nieuwe workbench in Azure Modeling and Simulation Workbench. Selecteer vervolgens de connector in de lijst met resources.

Zoek en documenteer op de pagina Overzicht de volgende twee verbindingslijneigenschappen met behulp van het pictogram Kopiëren naar klembord . Als deze eigenschappen niet zichtbaar zijn, selecteert u de knop Meer weergeven om het venster uit te vouwen.

- Antwoord-URL van dashboard: bijvoorbeeld https://< dashboardFqdn>/etx/oauth2/code

- Antwoord-URL voor verificatie: bijvoorbeeld https://< authenticationFqdn>/otdsws/login?authhandler=AzureOIDC

De omleidings-URI's moeten worden geregistreerd bij de toepassingsregistratie om gebruikers correct te verifiëren en om te leiden naar de workbench. Zie Omleidings-URI's toevoegen voor meer informatie over het toevoegen van omleidings-URI's.

Poorten en IP-adressen

Poorten

Voor Azure Modeling and Simulation Workbench moeten bepaalde poorten toegankelijk zijn vanaf het werkstation van gebruikers. Firewalls en VPN's blokkeren mogelijk de toegang op deze poorten naar bepaalde bestemmingen, wanneer ze worden geopend vanuit bepaalde toepassingen of wanneer ze zijn verbonden met verschillende netwerken. Neem contact op met uw systeembeheerder om ervoor te zorgen dat uw client toegang heeft tot de service vanaf al uw werklocaties.

- 53/TCP en 53/UDP: DNS-query's.

- 443/TCP: Standaard https-poort voor toegang tot het VM-dashboard en een willekeurige Azure-portalpagina.

- 5510/TCP: wordt gebruikt door de ETX-client om VDI-toegang te bieden voor zowel de systeemeigen als de webclient.

- 8443/TCP: wordt gebruikt door de ETX-client om te onderhandelen en te verifiëren bij ETX-beheerknooppunten.

IP-adressen

Voor de openbare IP-connector worden Azure-IP-adressen opgehaald uit de IP-adresbereiken van Azure voor de locatie waar Workbench is geïmplementeerd. Een lijst met alle Azure IP-adressen en servicetags is beschikbaar in Azure IP Ranges en Service Tags – Public Cloud. Het is niet mogelijk om alle Workbench-IP-adressen weer te geven wanneer de openbare IP-connector wordt geïmplementeerd.

Let op

De groep IP-adressen kan niet alleen toenemen door VM's toe te voegen, maar ook door gebruikers. Verbindingsknooppunten worden geschaald wanneer meer gebruikers aan de kamer worden toegevoegd. Detectie van IP-adressen van eindpunten kan onvolledig zijn zodra de gebruikersbasis toeneemt.

Voor meer controle over doel-IP-adressen en om wijzigingen in bedrijfsfirewalls te minimaliseren, wordt een VPN- en ExpressRoute-connector voorgesteld. Wanneer u een VPN-gateway gebruikt, is het toegangspunt van de workbench alleen beperkt tot het IP-adres van de gateway.