Firewallregels beheren voor Azure Database for MySQL - Flexible Server met behulp van Azure Portal

VAN TOEPASSING OP:  Azure Database for MySQL - Flexibele server

Azure Database for MySQL - Flexibele server

Dit artikel bevat een overzicht van het beheren van firewallregels na het maken van een Exemplaar van Azure Database for MySQL Flexible Server. Met openbare toegang (toegestane IP-adressen) zijn de verbindingen met het exemplaar van Azure Database for MySQL Flexible Server beperkt tot alleen toegestane IP-adressen. De IP-adressen van de client moeten worden toegestaan in firewallregels.

Dit artikel is gericht op het maken van een Azure Database for MySQL Flexible Server-exemplaar met openbare toegang (toegestane IP-adressen) met behulp van Azure Portal.

Raadpleeg openbare toegang (toegestane IP-adressen) voor meer informatie. De firewallregels kunnen worden gedefinieerd op het moment van het maken van de server (aanbevolen), maar kunnen later worden toegevoegd.

Azure Database for MySQL Flexible Server ondersteunt twee wederzijds exclusieve netwerkconnectiviteitsmethoden om verbinding te maken met uw Azure Database for MySQL Flexible Server-exemplaar. De twee opties zijn:

- Openbare toegang (toegestane IP-adressen)

- Privétoegang (VNet-integratie)

Een firewallregel maken bij het maken van een server

Selecteer in de linkerbovenhoek van de portal Een resource maken (+).

Selecteer Databases>Azure Database voor MySQL. U kunt ook MySQL in het zoekvak typen om de service te vinden.

Selecteer Flexibele server als implementatieoptie.

Vul het formulier Basisbeginselen in .

Ga naar het tabblad Netwerken om te configureren hoe u verbinding wilt maken met uw server.

Selecteer openbare toegang (toegestane IP-adressen) in de connectiviteitsmethode. Als u de firewallregels wilt maken, geeft u de naam van de firewallregel en één IP-adres of een bereik van adressen op. Als u de regel wilt beperken tot één IP-adres, typt u hetzelfde adres in het veld voor het begin-IP-adres en het eind-IP-adres. Als u de firewall opent, hebben beheerders, gebruikers en toepassingen toegang tot elke database op de MySQL-server waarvoor ze geldige referenties hebben.

Notitie

Azure Database for MySQL Flexible Server maakt een firewall op serverniveau. Hiermee voorkomt u dat externe toepassingen en hulpprogramma's verbinding maken met de server en databases op de server, tenzij u een regel maakt om de firewall voor specifieke IP-adressen te openen.

Selecteer Beoordelen en maken om de configuratie van uw Flexibele Azure Database for MySQL-server te controleren.

Selecteer Maken om de server in te richten. Het inrichten kan enkele minuten duren.

Een firewallregel maken nadat de server is gemaakt

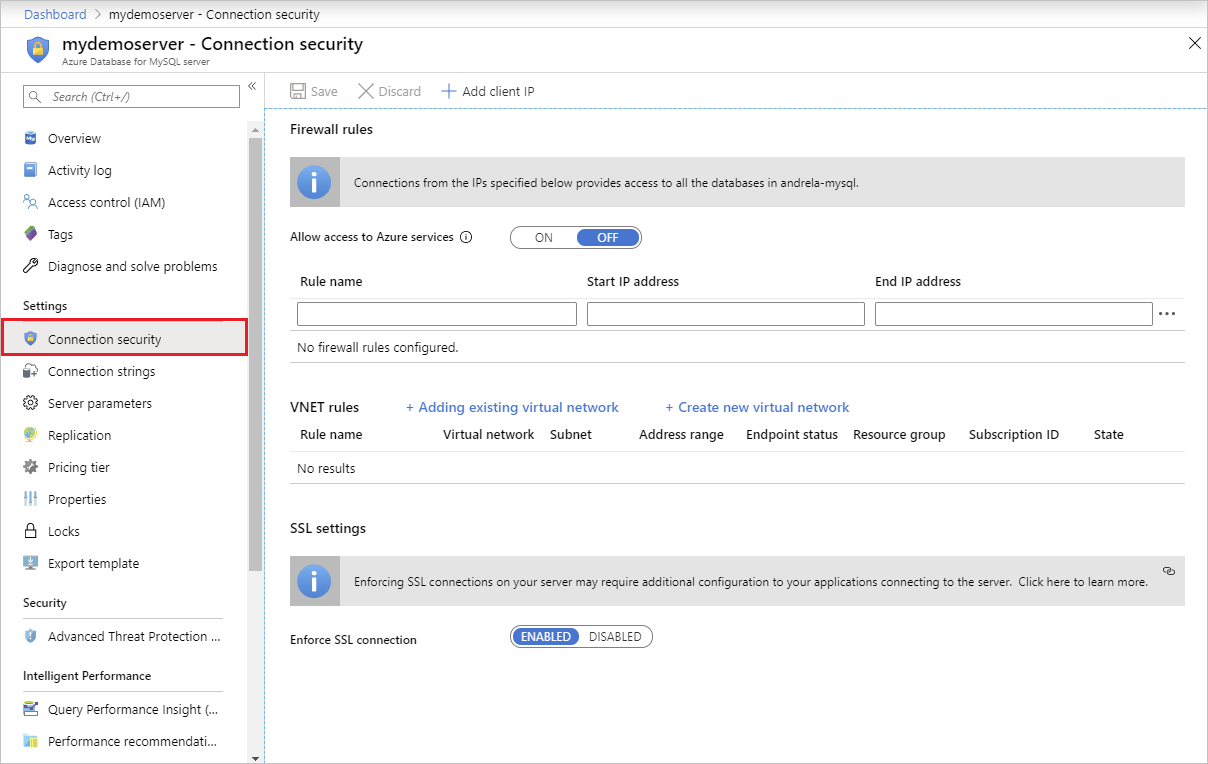

Selecteer in Azure Portal het exemplaar van Azure Database for MySQL Flexible Server waarop u firewallregels wilt toevoegen.

Selecteer Op de pagina Azure Database for MySQL Flexibele server onder Instellingen de optie Netwerken om de pagina Netwerken te openen voor het exemplaar van Azure Database for MySQL Flexible Server.

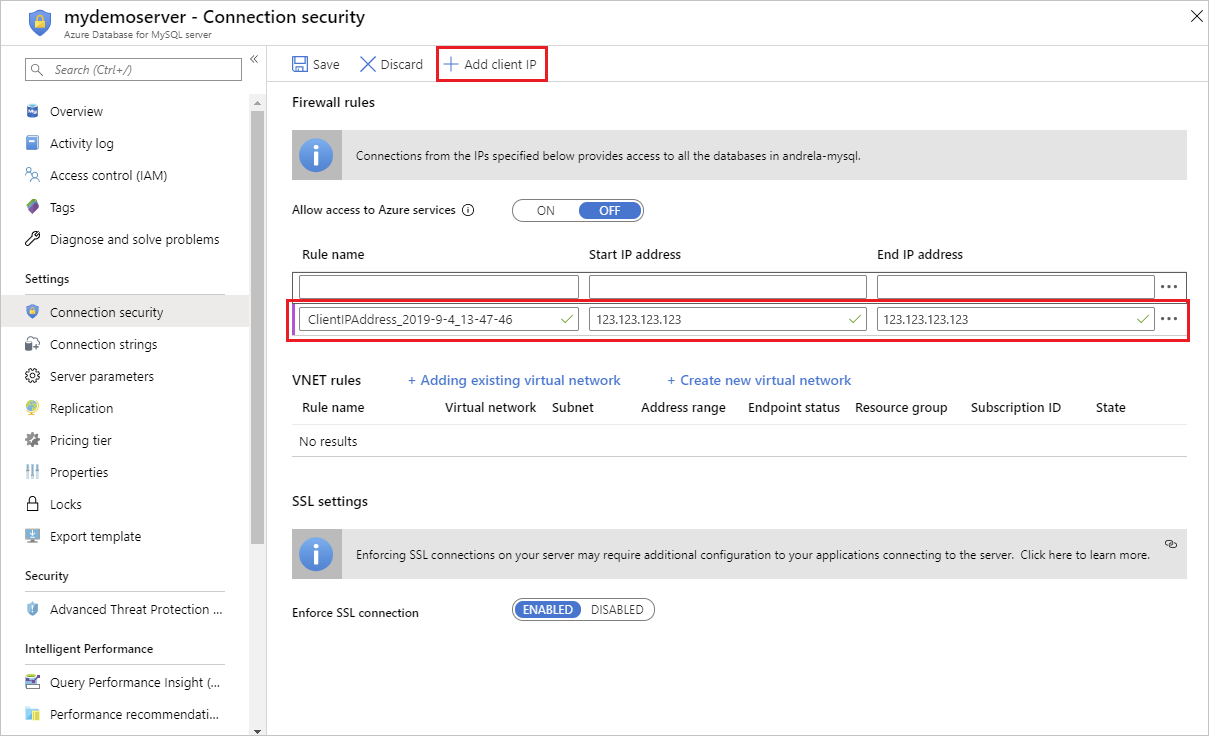

Selecteer Huidig CLIENT-IP-adres toevoegen in de firewallregels. Hiermee wordt automatisch een firewallregel gemaakt met het openbare IP-adres van uw computer, zoals wordt waargenomen door het Azure-systeem.

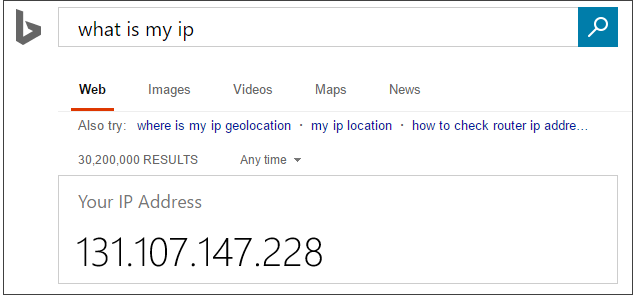

Controleer uw IP-adres voordat u de configuratie opslaat. In sommige situaties verschilt het IP-adres dat door Azure Portal wordt waargenomen, van het IP-adres dat wordt gebruikt bij het openen van internet- en Azure-servers. Daarom moet u mogelijk de BEGIN- en eind-IP-adressen wijzigen om de regelfunctie zoals verwacht te maken.

U kunt een zoekmachine of een ander online hulpprogramma gebruiken om uw eigen IP-adres te controleren. Zoek bijvoorbeeld naar 'wat is mijn IP'.

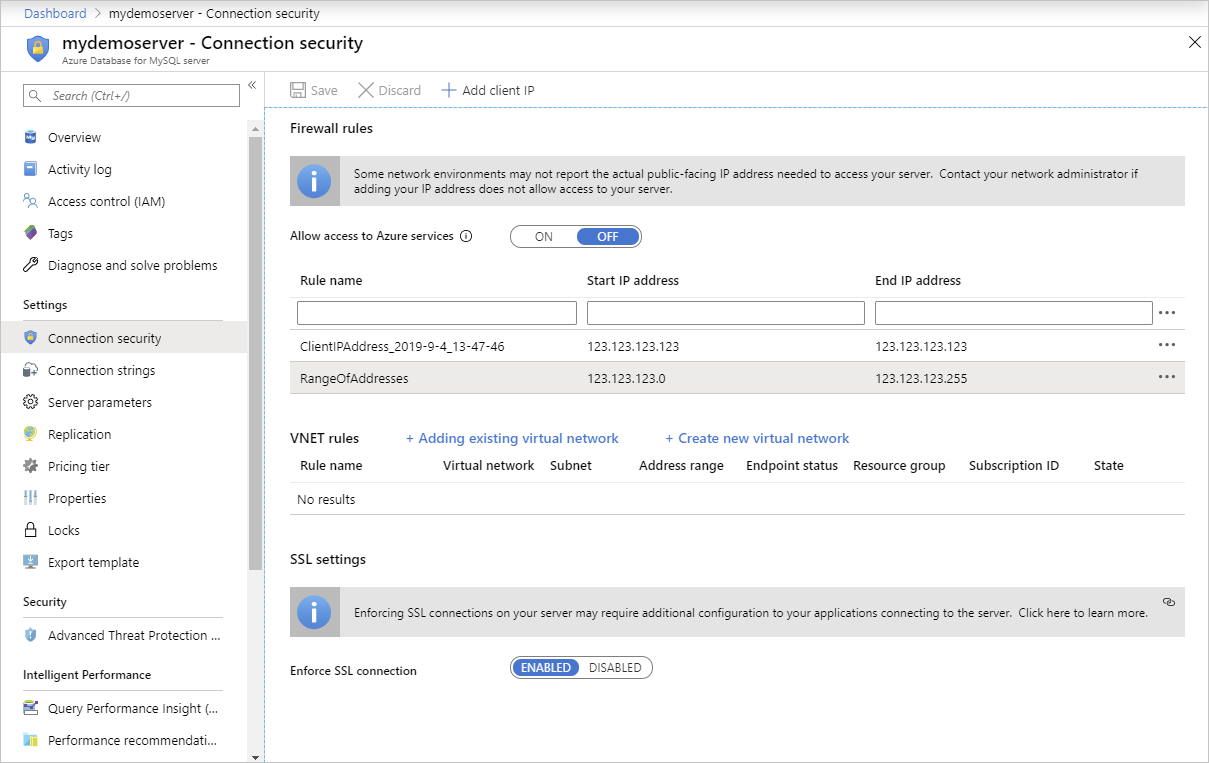

Voeg meer adresbereiken toe. In de firewallregels voor het exemplaar van Azure Database for MySQL Flexible Server kunt u één IP-adres of een bereik van adressen opgeven. Als u de regel wilt beperken tot één IP-adres, typt u hetzelfde adres in het veld voor het begin-IP-adres en het eind-IP-adres. Als u de firewall opent, hebben beheerders, gebruikers en toepassingen toegang tot elke database op het exemplaar van Azure Database for MySQL Flexible Server waarvoor ze geldige referenties hebben.

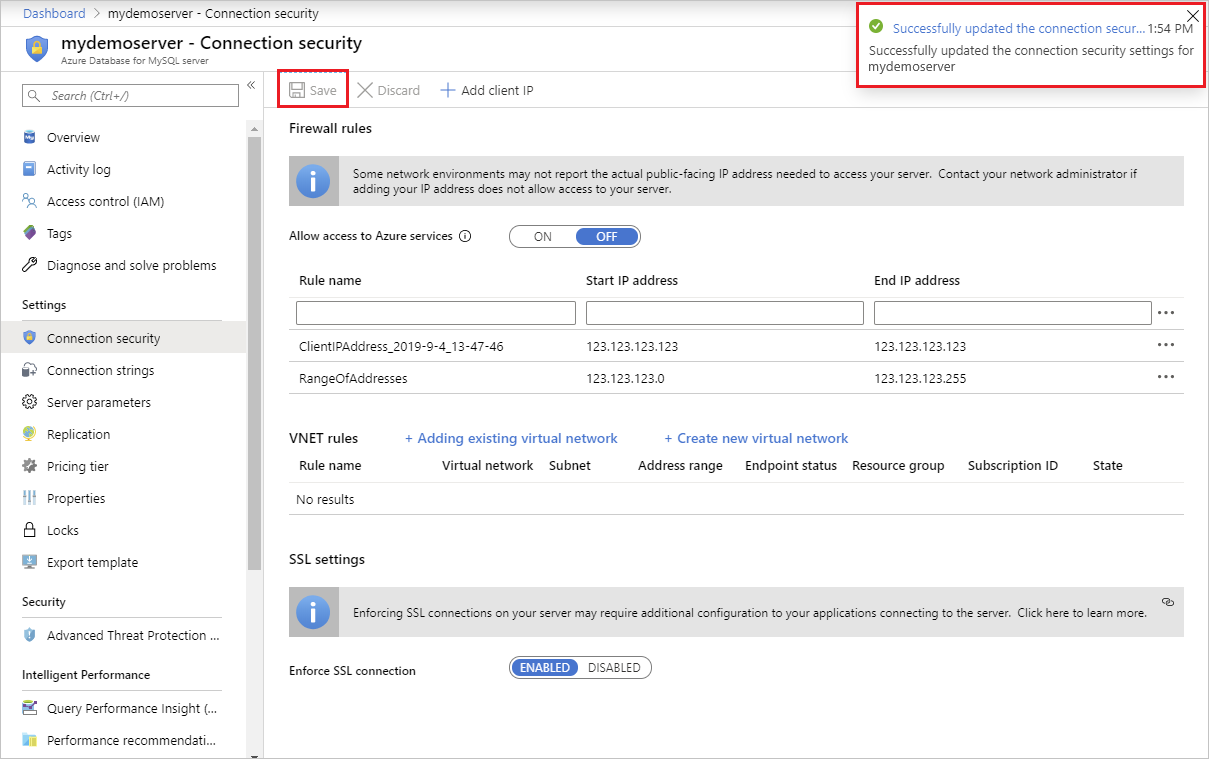

Selecteer Opslaan op de werkbalk om deze firewallregel op te slaan. Wacht totdat de update naar de firewallregels is geslaagd.

Verbinding maken vanuit Azure

U kunt resources of toepassingen die zijn geïmplementeerd in Azure inschakelen om verbinding te maken met uw Exemplaar van Azure Database for MySQL Flexible Server. Dit omvat webtoepassingen die worden gehost in Azure-app Service, die worden uitgevoerd op een Azure-VM, een Azure Data Factory-gegevensbeheergateway en nog veel meer.

Wanneer een toepassing in Azure verbinding probeert te maken met uw server, controleert de firewall of Azure-verbindingen zijn toegestaan. U kunt deze instelling inschakelen door de optie Openbare toegang toestaan vanuit Azure-services en -resources in Azure te selecteren op deze serveroptie in de portal op het tabblad Netwerken en Opslaan te selecteren.

De resources kunnen zich in een ander virtueel netwerk (VNet) of resourcegroep bevinden voor de firewallregel om deze verbindingen in te schakelen. De aanvraag bereikt het exemplaar van Azure Database for MySQL Flexible Server niet als de verbindingspoging niet is toegestaan.

Belangrijk

Met deze optie configureert u de firewall om alle verbindingen vanuit Azure toe te staan, inclusief verbindingen vanuit de abonnementen van andere klanten. Wanneer u deze optie selecteert, zorgt u er dan voor dat uw aanmeldings- en gebruikersmachtigingen de toegang beperken tot alleen geautoriseerde gebruikers.

U wordt aangeraden de persoonlijke toegang (VNet-integratie) te kiezen om veilig toegang te krijgen tot Azure Database for MySQL Flexible Server.

Bestaande firewallregels beheren via Azure Portal

Herhaal de volgende stappen om de firewallregels te beheren.

- Als u de huidige computer wilt toevoegen, selecteert u + Huidig CLIENT-IP-adres toevoegen in de firewallregels. Als u de wijzigingen wilt opslaan, selecteert u Opslaan.

- Als u meer IP-adressen wilt toevoegen, typt u de regelnaam, het BEGIN-IP-adres en het eind-IP-adres. Als u de wijzigingen wilt opslaan, selecteert u Opslaan.

- Als u een bestaande regel wilt wijzigen, selecteert u alle velden in de regel en wijzigt u deze. Als u de wijzigingen wilt opslaan, selecteert u Opslaan.

- Als u een bestaande regel wilt verwijderen, selecteert u het beletselteken [...] en selecteer Verwijderen om de regel te verwijderen. Als u de wijzigingen wilt opslaan, selecteert u Opslaan.

Volgende stappen

- Meer informatie over netwerken in Azure Database for MySQL Flexibele server

- Meer informatie over firewallregels voor Azure Database for MySQL Flexible Server

- Firewallregels voor Azure Database for MySQL Flexible Server maken en beheren met behulp van Azure CLI