Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Deze handleiding bevat instructies voor het inschakelen van Microsoft Defender voor Cloud en het activeren en configureren van enkele van de verbeterde beveiligingsplanopties die kunnen worden gebruikt om uw Operator Nexus bare metal compute-servers en -workloads te beveiligen.

Voordat u begint

Om u te helpen bij het begrijpen van Defender voor Cloud en de vele beveiligingsfuncties, is er een breed scala aan materiaal beschikbaar op de Microsoft Defender voor Cloud documentatiesite die u mogelijk nuttig vindt.

Vereisten

Ga als volgt te werk om de acties in deze handleiding te voltooien:

- U moet een Azure Operator Nexus-abonnement hebben.

- U moet een geïmplementeerd Azure Arc-verbonden Operator Nexus-exemplaar hebben dat wordt uitgevoerd in uw on-premises omgeving.

- U moet een Azure Portal-gebruikersaccount in uw abonnement gebruiken met de rol Eigenaar, Inzender of Lezer.

Defender voor Cloud inschakelen

Het inschakelen van Microsoft Defender voor Cloud voor uw Operator Nexus-abonnement is eenvoudig en geeft u onmiddellijk toegang tot de gratis inbegrepen beveiligingsfuncties. Defender voor Cloud inschakelen:

- Meld u aan bij het Azure Portal.

- Typ 'Defender voor Cloud' in het zoekvak bovenaan.

- Selecteer Microsoft Defender voor Cloud onder Services.

Wanneer de Defender voor Cloud overzichtspagina wordt geopend, hebt u Defender voor Cloud voor uw abonnement geactiveerd. De overzichtspagina is een interactieve dashboardgebruikerservaring die een uitgebreid overzicht biedt van uw Operator Nexus-beveiligingspostuur. Er worden beveiligingswaarschuwingen, dekkingsgegevens en nog veel meer weergegeven. Met dit dashboard kunt u de beveiliging van uw workloads beoordelen en risico's identificeren en beperken.

Nadat u Defender voor Cloud hebt geactiveerd, hebt u de mogelijkheid om de verbeterde beveiligingsfuncties van Defender voor Cloud in te schakelen die belangrijke server- en workloadbeveiligingen bieden:

- Defender voor Servers

- Defender voor Eindpunt : beschikbaar gemaakt via Defender voor Servers

- Defender for Containers

Stel een Defender for Servers-plan in om uw bare-metalservers te beveiligen.

Als u wilt profiteren van de extra beveiliging van uw on-premises bare metal machine (BMM)-rekenservers die worden geleverd door Microsoft Defender voor Eindpunt, kunt u een Defender for Servers-abonnement inschakelen en configureren voor uw Operator Nexus-abonnement.

Vereisten

- Defender voor Cloud moet zijn ingeschakeld voor uw abonnement.

Een Defender for Servers-abonnement instellen:

- Schakel de planfunctie Defender voor Servers in onder Defender voor Cloud.

- Selecteer een van de abonnementen van Defender for Servers.

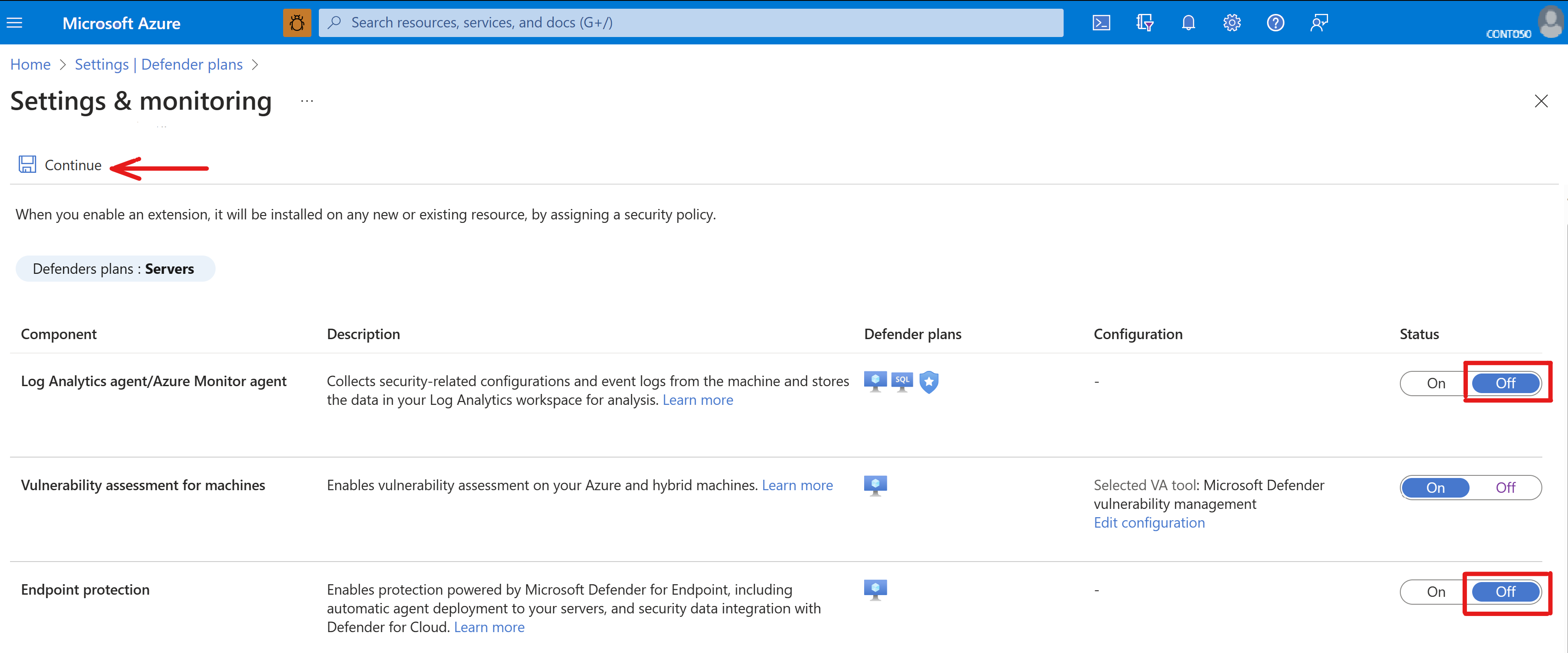

- Wanneer u zich op de pagina Defender plannen bevindt, klik op de link Instellingen voor servers onder de kolom Bewakingsdekking. De pagina Instellingen en bewaking wordt geopend.

MDE-onboardingmachtigingen verlenen

Als u de MDE-agent (Microsoft Defender for Endpoint) wilt inschakelen op bare-metalcomputers in uw Nexus-cluster, moet u de nc-platform-extension-identiteit van het cluster machtigen om namens u de MDE-agent te onboarden.

De nc-platform-extension-identiteit bestaat niet voordat het Operator Nexus-cluster wordt geïmplementeerd. Het volgende voorbeeld moet worden uitgevoerd nadat het cluster is geïmplementeerd.

De vereiste machtiging is Microsoft.Security/mdeOnboardings/read. Wijs deze machtiging toe aan de nc-platform-extension-identiteit met behulp van de ingebouwde rol Security Reader of een aangepaste rol met dezelfde machtiging.

Belangrijk

De gebruiker of identiteit die de roltoewijzing maakt, moet de Microsoft.Authorization/roleAssignments/write machtiging hebben op abonnementsniveau.

Hieronder ziet u een voorbeeld van een bash-script met behulp van de Azure CLI voor het verlenen van de identiteit van de nc-platform-extension om namens u de MDE-agent te onboarden.

#!/usr/bin/env bash

# Usage: ./script.sh /subscriptions/<subID>/resourceGroups/<rgName>/providers/Microsoft.NetworkCloud/clusters/<clusterName>

CLUSTER_ID="$1"

if [ -z "$CLUSTER_ID" ]; then

echo "Usage: $0 <Full Azure Network Cloud Cluster Resource ID>"

exit 1

fi

# 1. Extract Subscription ID by splitting on '/' and taking the 3rd field:

SUBSCRIPTION_ID=$(echo "$CLUSTER_ID" | cut -d'/' -f3)

echo "Subscription ID: $SUBSCRIPTION_ID"

# 2. Extract the actual cluster name from the last segment in the resource ID

CLUSTER_NAME=$(basename "$CLUSTER_ID")

echo "Cluster name: $CLUSTER_NAME"

# 3. Retrieve the Managed Resource Group name

MRG_NAME=$(az networkcloud cluster show \

--ids "$CLUSTER_ID" \

--query "managedResourceGroupConfiguration.name" \

--output tsv)

echo "Managed Resource Group name: $MRG_NAME"

# 4. Retrieve the extension's principal ID

PRINCIPAL_ID=$(az k8s-extension show \

--name nc-platform-extension \

--cluster-name "$CLUSTER_NAME" \

--resource-group "$MRG_NAME" \

--cluster-type connectedClusters \

--query "identity.principalId" \

--output tsv)

echo "Extension Principal ID: $PRINCIPAL_ID"

# 5. Create a Security Reader role assignment at subscription level

echo "Creating Security Reader role assignment at subscription level"

az role assignment create \

--role "Security Reader" \

--subscription "$SUBSCRIPTION_ID" \

--assignee-object-id "$PRINCIPAL_ID" \

--assignee-principal-type ServicePrincipal \

--scope "/subscriptions/$SUBSCRIPTION_ID"

echo "Done. Security Reader role assignment created"

Hoewel de vereiste machtigingen niet zijn toegewezen, blijft de MDE-afstemmingslogica voor onboarding proberen de MDE-agent te onboarden totdat de machtigingen zijn verleend. Nadat de toekenning van machtigingen is voltooid, wordt de MDE-onboarding succesvol afgerond zonder dat er extra actie vereist is.

Afstemming van de MDE-onboardingstatus is een exponentieel uitstelproces. De eerste poging wordt gedaan na 10 minuten, de tweede na 20 minuten en de derde na 40 minuten. Als er drie fouten optreden, wacht de afstemming 10 minuten voordat de MDE-agent opnieuw wordt geïmplementeerd (waarmee het exponentiële uitstelproces opnieuw wordt gestart).

Belangrijk

MDE Agent-afstemming wordt onafhankelijk uitgevoerd op elk van de bare-metalmachines in het cluster. De exacte tijd die nodig is om de MDE-agent op alle bare-metalcomputers in het cluster te onboarden, is afhankelijk van het aantal bare-metalcomputers in het cluster en de eerste keer van de eerste onboardingpoging.

Operator Nexus-specifieke vereiste voor het inschakelen van Defender voor Eindpunt

Belangrijk

In Operator Nexus wordt Microsoft Defender voor Eindpunt per cluster ingeschakeld in plaats van in alle clusters tegelijk. Dit is het standaardgedrag wanneer de instelling Endpoint Protection is ingeschakeld in Defender for Servers. Als u Endpoint Protection wilt inschakelen in een of meer van uw on-premises workloadclusters, moet u een Microsoft Ondersteuning ticket openen en voert het ondersteuningsteam vervolgens de activeringsacties uit. U moet een Defender for Servers-abonnement hebben dat actief is in uw abonnement voordat u een ticket opent.

Zodra Defender voor Eindpunt is ingeschakeld door Microsoft Ondersteuning, wordt de configuratie beheerd door het platform om optimale beveiliging en prestaties te garanderen en om het risico op onjuiste configuraties te verminderen.

Het Defender for Containers-plan instellen om uw Azure Kubernetes Service-clusterworkloads te beveiligen

U kunt de on-premises Kubernetes-clusters beveiligen waarop uw operatorworkloads worden uitgevoerd door het Defender for Containers-plan voor uw abonnement in te schakelen en te configureren.

Vereisten

- Defender voor Cloud moet zijn ingeschakeld voor uw abonnement.

Het Defender for Containers-plan instellen:

- Schakel de planfunctie voor Defender for Containers in onder Defender voor Cloud.

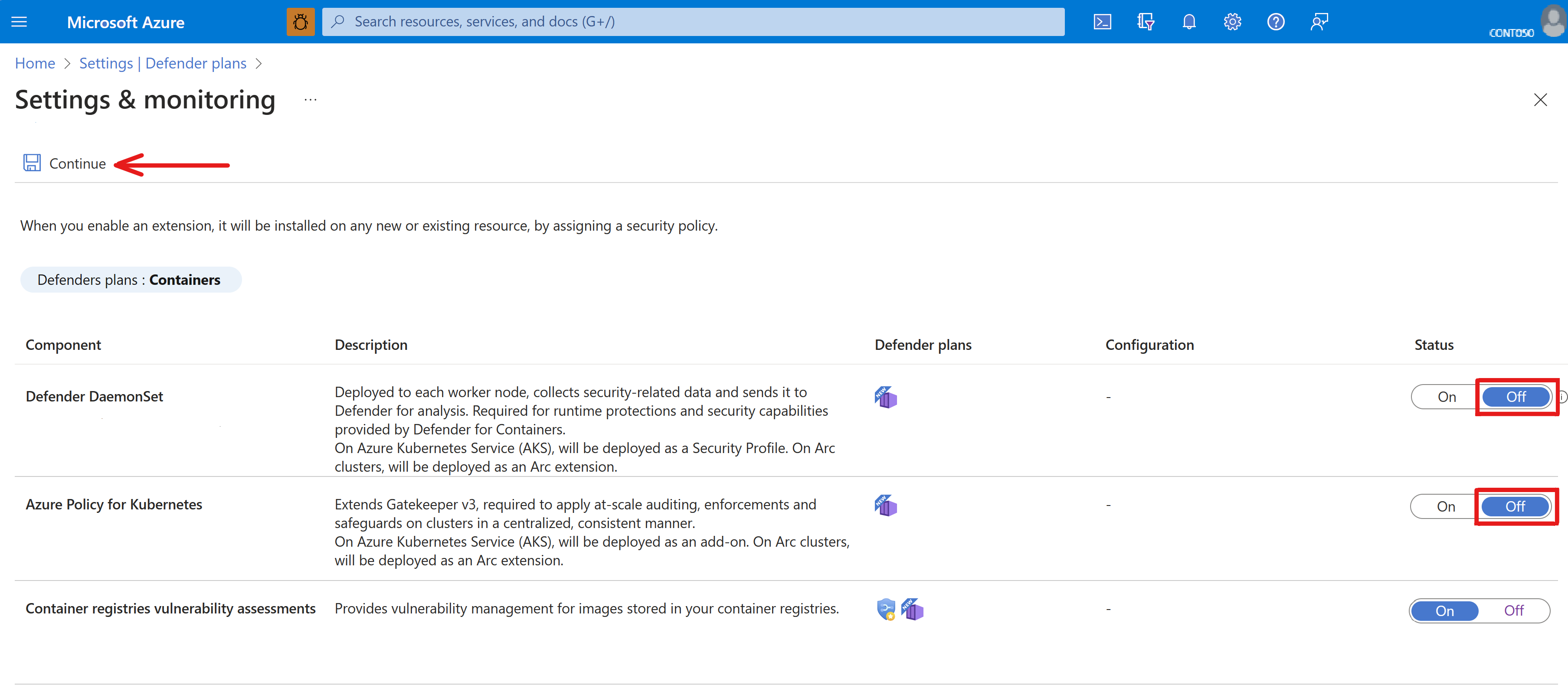

- Klik op de pagina Defender-abonnementen op de koppeling Instellingen voor containers onder de kolom Bewakingsdekking. De pagina Instellingen en bewaking wordt geopend.