De configuratie voor lokale toegang op een site wijzigen

U kunt Microsoft Entra ID of een lokale gebruikersnaam en wachtwoord gebruiken om toegang te verifiëren tot de gedistribueerde tracerings- en pakketkerndashboards. Daarnaast kunt u een zelfondertekend certificaat gebruiken of uw eigen certificaat opgeven om toegang te geven tot uw lokale diagnostische hulpprogramma's.

Om de beveiliging in uw implementatie te verbeteren, raden we u aan Microsoft Entra-verificatie in te stellen via lokale gebruikersnamen en wachtwoorden, en om een certificaat op te geven dat is ondertekend door een wereldwijd bekende en vertrouwde certificeringsinstantie (CA).

In deze handleiding leert u hoe u Azure Portal kunt gebruiken om de verificatiemethode en het certificaat te wijzigen dat wordt gebruikt voor het beveiligen van de toegang tot de lokale bewakingshulpprogramma's van een site.

Fooi

Als u in plaats daarvan de door de gebruiker toegewezen identiteit wilt wijzigen die is geconfigureerd voor HTTPS-certificaten, maakt u een nieuwe identiteit of bewerkt u een bestaande door de gebruiker toegewezen identiteit met behulp van de gegevens die zijn verzameld in Lokale bewakingswaarden verzamelen.

Vereisten

- Raadpleeg De verificatiemethode kiezen voor lokale bewakingshulpprogramma's en lokale bewakingswaarden verzamelen om de vereiste waarden te verzamelen en ervoor te zorgen dat deze de juiste indeling hebben.

- Als u een aangepast HTTPS-certificaat wilt toevoegen of bijwerken voor toegang tot uw lokale bewakingshulpprogramma's, hebt u een certificaat nodig dat is ondertekend door een wereldwijd bekende en vertrouwde CA en is opgeslagen in een Azure Key Vault. Uw certificaat moet een persoonlijke sleutel van het type RSA of EC gebruiken om ervoor te zorgen dat het kan worden geëxporteerd (zie Exportable of non-exportable key voor meer informatie).

- Als u uw lokale verificatiemethode voor bewaking wilt bijwerken, moet u ervoor zorgen dat uw lokale computer kerntoegang heeft tot kubectl-toegang tot het Kubernetes-cluster met Azure Arc. Hiervoor is een kubeconfig-kernbestand vereist dat u kunt verkrijgen door de toegang tot de Core-naamruimte te volgen.

- Zorg ervoor dat u zich kunt aanmelden bij Azure Portal met behulp van een account met toegang tot het actieve abonnement dat u hebt gebruikt om uw privé-mobiele netwerk te maken. Dit account moet de ingebouwde rol Inzender of Eigenaar hebben voor het abonnementsbereik.

De configuratie voor lokale toegang weergeven

In deze stap gaat u naar de resource pakketkernbesturingsvlak die uw pakketkernexemplaren vertegenwoordigt.

Meld u aan bij de Azure-portal.

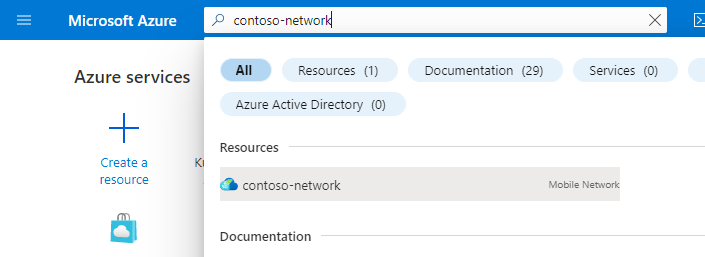

Zoek en selecteer de resource Mobile Network die het privé-mobiele netwerk vertegenwoordigt.

Selecteer Sites in het resourcemenu.

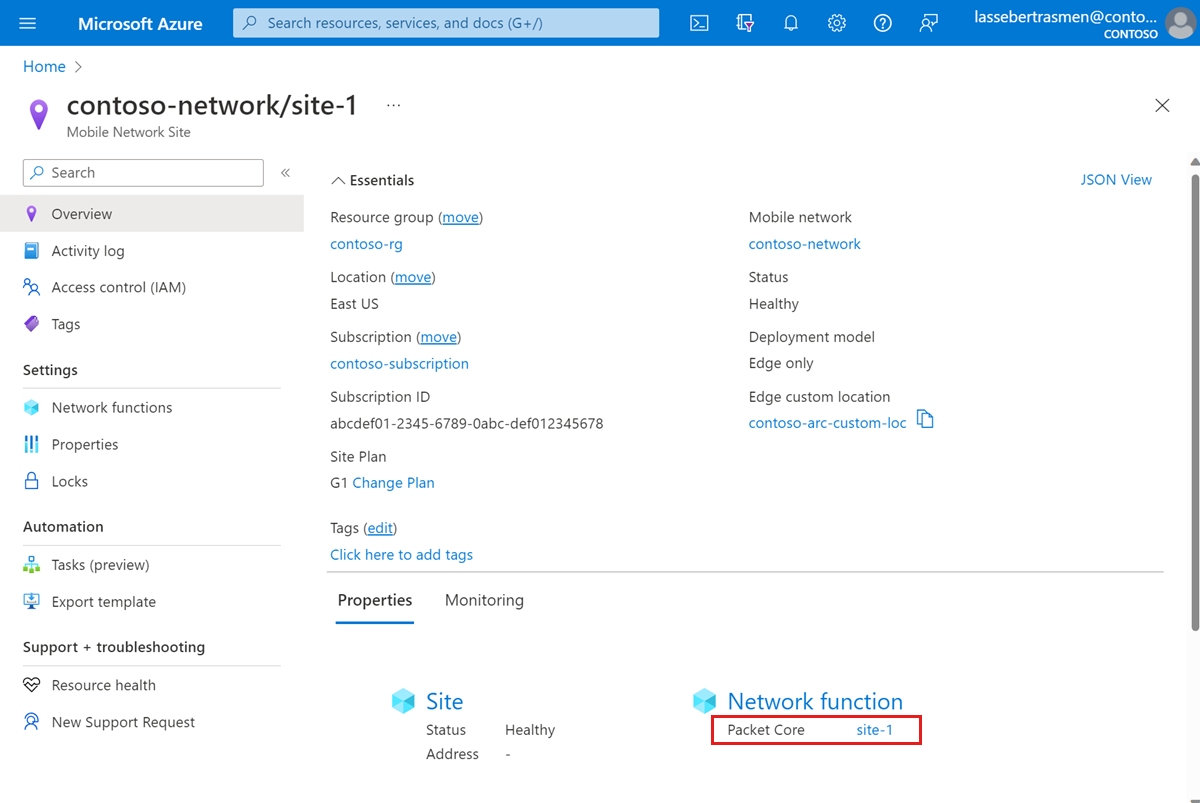

Selecteer de site met het pakketkernexemplaren dat u wilt wijzigen.

Selecteer onder de kop Netwerkfunctie de naam van de resource Pakketkernbesturingsvlak naast Pakketkern.

Controleer de velden onder de kop Lokale toegang om de huidige configuratie en status van lokale toegang weer te geven.

De configuratie voor lokale toegang wijzigen

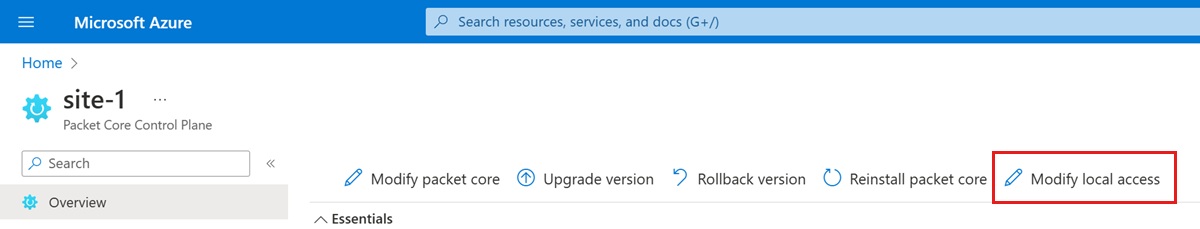

Selecteer Lokale toegang wijzigen.

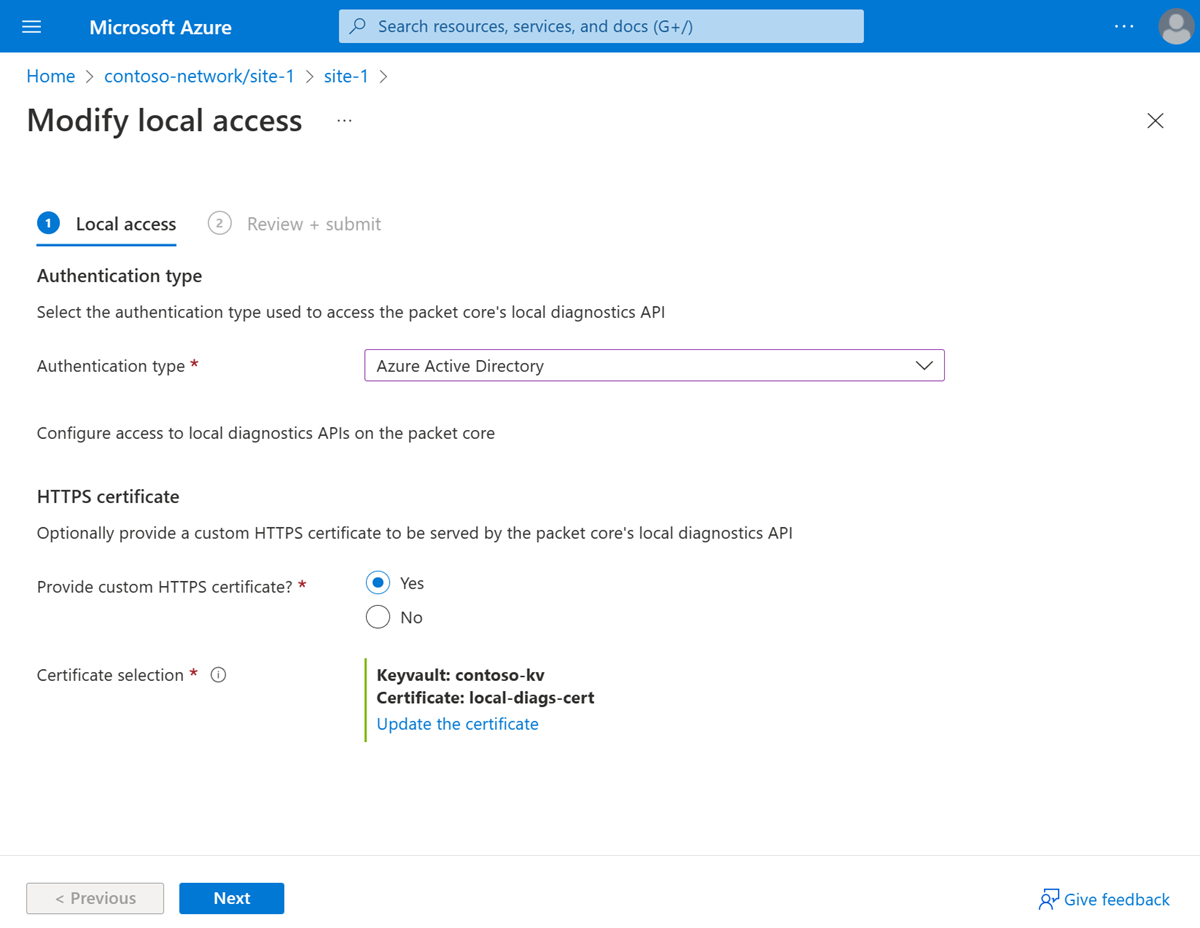

Selecteer onder Verificatietype de verificatiemethode die u wilt gebruiken.

Kies onder HTTPS-certificaat of u een aangepast HTTPS-certificaat wilt opgeven voor toegang tot uw lokale bewakingshulpprogramma's.

Als u Ja voor Aangepast HTTPS-certificaat opgeven hebt geselecteerd, gebruikt u de gegevens die u hebt verzameld in Lokale bewakingswaarden verzamelen om een certificaat te selecteren.

Selecteer Volgende.

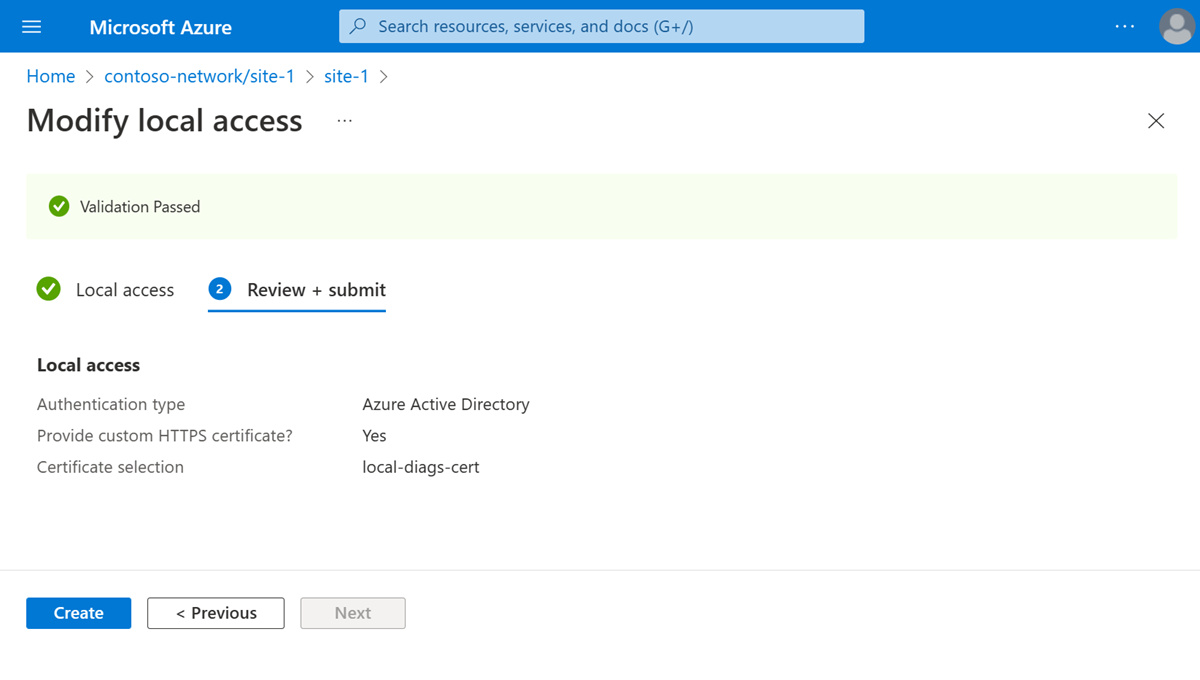

Azure valideert nu de configuratiewaarden die u hebt ingevoerd. Er wordt een bericht weergegeven waarin wordt aangegeven dat uw waarden zijn gevalideerd.

Selecteer Maken.

Azure implementeert nu het pakketkernexemplaren opnieuw met de nieuwe configuratie. In Azure Portal wordt een bevestigingsscherm weergegeven wanneer deze implementatie is voltooid.

Selecteer Naar resource. Controleer of de velden onder Lokale toegang de bijgewerkte verificatie- en certificaatgegevens bevatten.

Als u een aangepast HTTPS-certificaat hebt toegevoegd of bijgewerkt, volgt u de web-GUI voor gedistribueerde tracering en opent u de pakketkerndashboards om te controleren of uw browser de verbinding met uw lokale bewakingshulpprogramma's vertrouwt. Opmerking:

- Het kan maximaal vier uur duren voordat de wijzigingen in de Sleutelkluis zijn gesynchroniseerd met de edge-locatie.

- Mogelijk moet u de browsercache wissen om de wijzigingen te bekijken.

Verificatie van lokale bewakingstoegang configureren

Volg deze stap als u het verificatietype voor lokale bewakingstoegang hebt gewijzigd.

Als u bent overgeschakeld van lokale gebruikersnamen en wachtwoorden naar Microsoft Entra-id, volgt u de stappen in Microsoft Entra-id inschakelen voor lokale bewakingshulpprogramma's.

Als u bent overgeschakeld van Microsoft Entra-id naar lokale gebruikersnamen en wachtwoorden:

Meld u aan bij Azure Cloud Shell en selecteer PowerShell. Als dit de eerste keer is dat u uw cluster opent via Azure Cloud Shell, volgt u Toegang tot uw cluster om kubectl-toegang te configureren.

Verwijder de Kubernetes Secret Objects:

kubectl delete secrets sas-auth-secrets grafana-auth-secrets --kubeconfig=<core kubeconfig> -n coreStart de pods voor gedistribueerde tracering en pakketkernen opnieuw op.

Haal de naam op van uw pod voor pakketkerndashboards:

kubectl get pods -n core --kubeconfig=<core kubeconfig> | grep "grafana"Kopieer de uitvoer van de vorige stap en vervang deze in de volgende opdracht om uw pods opnieuw op te starten.

kubectl delete pod sas-core-search-0 <packet core dashboards pod> -n core --kubeconfig=<core kubeconfig>

Volg de web-GUI voor gedistribueerde tracering en open de pakketkerndashboards om te controleren of u toegang hebt tot uw lokale bewakingshulpprogramma's met behulp van lokale gebruikersnamen en wachtwoorden.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor