SUPI verbergen inschakelen

De abonnements permanente id (SUPI) is een unieke, permanente id voor een apparaat. Om te voorkomen dat deze id in tekst zonder opmaak wordt verzonden, kan deze worden verborgen via versleuteling. De versleutelde waarde wordt de verborgen id van het abonnement (SUCI) genoemd. De versleuteling (SUPI-verberging) wordt uitgevoerd door de UE bij registratie, waardoor telkens een nieuwe SUCI wordt gegenereerd om te voorkomen dat de gebruiker wordt bijgehouden. De ontsleuteling (SUCI deconcealment) wordt uitgevoerd door de UDM-netwerkfunctie (Unified Gegevensbeheer) in de pakketkern.

SUPI-verberging vereist een openbare sleutel voor het thuisnetwerk (HNPK) en een bijbehorende persoonlijke sleutel. De openbare sleutel wordt opgeslagen op de SIM. De persoonlijke sleutel wordt opgeslagen in Azure Key Vault en waarnaar wordt verwezen door een URL die is geconfigureerd op de pakketkern. In deze handleiding leert u hoe u de pakketkern configureert met een persoonlijke sleutel voor SUCI-deconcealment.

SUPI concealment and SUCI deconcealment are defined in 3GPP TS 33.501: Security architecture and procedures for 5G System.

Belangrijk

SUPI-verberging kan vereist zijn om bepaalde gebruikersapparatuur te laten functioneren. Raadpleeg de documentatie van de leverancier van uw apparatuur voor meer informatie.

Vereisten

Zorg ervoor dat u zich kunt aanmelden bij Azure Portal met behulp van een account met toegang tot het actieve abonnement dat u hebt geïdentificeerd in Voltooi de vereiste taken voor het implementeren van een privé mobiel netwerk. Dit account moet de ingebouwde rol Inzender hebben voor het abonnementsbereik.

Identificeer de naam van de mobiele netwerkresource die overeenkomt met uw privénetwerk.

Bepaal welk SUPI-beveiligingsschema u wilt gebruiken (profiel A of profiel B).

Neem contact op met uw SIM-leverancier om te bespreken hoe u uw SIM's kunt programmeren met de openbare sleutels. U moet ermee akkoord gaan welke SUPI-beveiligingsregeling moet worden gebruikt (profiel A of profiel B) en welke sleutel-id('s) moeten worden gebruikt.

Persoonlijke sleutels voor thuisnetwerk genereren

U kunt het OpenSSL-hulpprogramma in Bash gebruiken om een openbaar en persoonlijk sleutelpaar te genereren voor profiel A of profiel B.

Profiel A

Wanneer u HET SUPI-beveiligingsschema Profiel A gebruikt, moet de sleutel een X25519-persoonlijke sleutel zijn.

Meld u aan bij de Azure CLI met behulp van Azure Cloud Shell en selecteer Bash in de vervolgkeuzelijst.

Genereer een sleutelpaar en sla de persoonlijke sleutel op in een bestand met de naam

hnpk_profile_a.pem:openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pemHaal de bijbehorende openbare sleutel op en sla deze op in een bestand met de naam

hnpk_profile_a.pub:openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

Profiel B

Wanneer u het SUPI-beveiligingsschema Profiel B gebruikt, moet de sleutel een persoonlijke elliptische curvesleutel zijn met behulp van curve prime256v1.

Meld u aan bij de Azure CLI met behulp van Azure Cloud Shell en selecteer Bash in de vervolgkeuzelijst.

Genereer een sleutelpaar en sla de persoonlijke sleutel op in een bestand met de naam

hnpk_profile_b.pem:openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pemHaal de bijbehorende openbare sleutel op en sla deze op in een bestand met de naam

hnpk_profile_b.pub:openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Persoonlijke sleutels voor thuisnetwerk toevoegen aan Azure Key Vault

De persoonlijke sleutels van het thuisnetwerk worden opgeslagen in Azure Key Vault.

Belangrijk

U moet de Azure-opdrachtregel gebruiken om de sleutels te uploaden, omdat de portal geen ondersteuning biedt voor vermeldingen met meerdere regels.

Maak een Azure Key Vault of kies een bestaande sleutel om uw persoonlijke sleutels te hosten. Zorg ervoor dat Key Vault gebruikmaakt van op rollen gebaseerd toegangsbeheer (RBAC) voor autorisatie. De gebruiker heeft de rol Key Vault Secrets Officer nodig.

Upload de persoonlijke sleutel als geheim naar de Sleutelkluis en geef een naam op om deze te identificeren:

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>Noteer de URL van de geheime id . Dit bevindt zich in de uitvoer van de opdracht of u kunt naar uw Key Vault in de portal navigeren en het geheim selecteren. U moet de pakketkern configureren met deze URL.

Herhaal dit voor eventuele extra persoonlijke sleutels.

Een door de gebruiker toegewezen beheerde identiteit maken

Een door een gebruiker toegewezen beheerde identiteit maken. Noteer de UAMI-resource-id.

Wijs Key Vault Geheimen-gebruikerstoegang toe aan de Key Vault voor de beheerde identiteit.

Ga naar de resource Mobile Network in de portal en selecteer Identiteit in het menu aan de linkerkant Instellingen. Selecteer Toevoegen om de door de gebruiker toegewezen beheerde identiteit toe te voegen aan het mobiele netwerk.

Persoonlijke sleutels voor thuisnetwerk configureren op de pakketkern

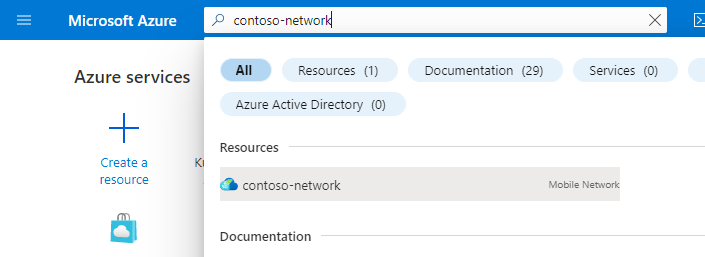

Meld u aan bij het Azure-portaal.

Zoek en selecteer de resource Mobile Network die het privé-mobiele netwerk vertegenwoordigt waarvoor u SIM's wilt inrichten.

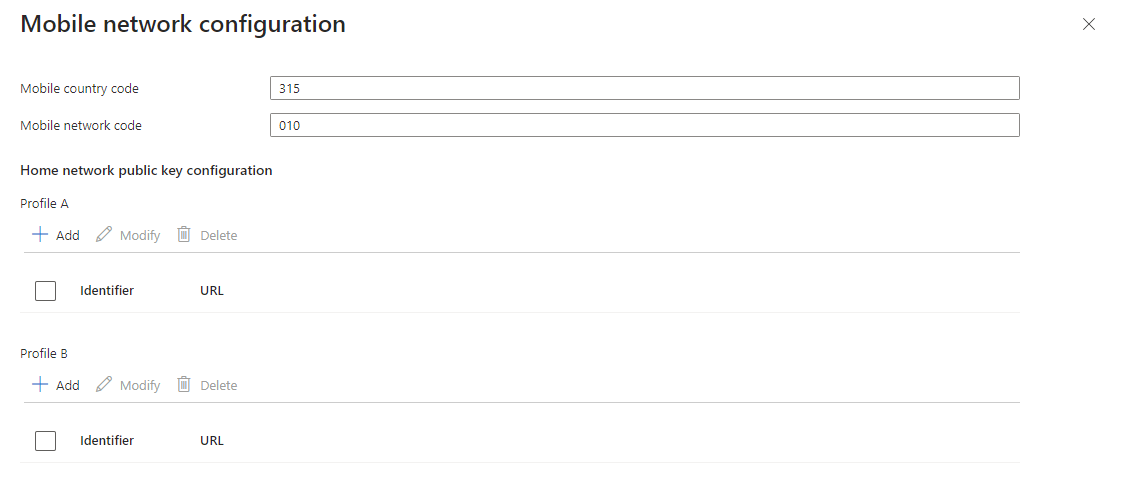

Selecteer Mobiel netwerk wijzigen.

Selecteer Toevoegen voor profiel A of Profiel B onder De configuratie van openbare sleutel voor thuisnetwerk.

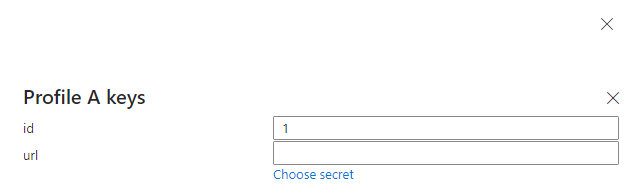

Voeg de sleuteldetails toe.

- Kies een id tussen 1 en 255 en voer deze in het id-veld in. De id moet overeenkomen met de sleutel-id die is ingericht op de VM's, zoals overeengekomen met uw SIM-leverancier.

- Voer de URL van het privésleutelgeheim in het URL-veld in of selecteer Geheim kiezen om het te selecteren in een vervolgkeuzelijst.

Selecteer Toevoegen.

Herhaal dit voor eventuele extra persoonlijke sleutels.

Ga terug naar de resource Mobile Network . De openbare sleutels van het thuisnetwerk moeten nu worden weergegeven : geslaagd.

Navigeer naar de resource pakketkernbesturingsvlak . De inrichting van persoonlijke sleutels voor thuisnetwerk moet nu worden weergegeven : geslaagd.

SUPI verbergen uitschakelen

Als u SUPI-verborgen instellingen wilt uitschakelen, verwijdert u de configuratie uit de mobile network-resource .

Draaiende sleutels

De openbare sleutel wordt permanent opgeslagen op de SIM, dus als u deze wilt wijzigen, moet u nieuwe SIM's uitgeven. Daarom raden we u aan een nieuw sleutelpaar te maken met een nieuwe id en nieuwe SIM's uit te geven. Zodra alle oude VM's niet meer beschikbaar zijn, kunt u de pakketkernconfiguratie voor de oude sleutels verwijderen.

Volgende stappen

U kunt gedistribueerde tracering gebruiken om te bevestigen dat SUPI-verberging wordt uitgevoerd in het netwerk.