Azure-toegangsbeheer delegeren aan anderen

In op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) wijst u Azure-rollen toe om toegang te verlenen tot Azure-resources. Als een gebruiker bijvoorbeeld websites in een abonnement moet maken en beheren, wijst u de rol Inzender voor websites toe.

Het toewijzen van Azure-rollen voor het verlenen van toegang tot Azure-resources is een veelvoorkomende taak. Als beheerder krijgt u mogelijk verschillende aanvragen om toegang te verlenen die u aan iemand anders wilt delegeren. U wilt er echter voor zorgen dat de gedelegeerde alleen beschikt over de machtigingen die ze nodig hebben om hun werk te doen. In dit artikel wordt een veiligere manier beschreven om roltoewijzingsbeheer te delegeren aan andere gebruikers in uw organisatie.

Waarom roltoewijzingsbeheer delegeren?

Hier volgen enkele redenen waarom u roltoewijzingsbeheer aan anderen wilt delegeren:

- U krijgt verschillende aanvragen voor het toewijzen van rollen in uw organisatie.

- Gebruikers wachten op de roltoewijzing die ze nodig hebben.

- Gebruikers binnen hun respectieve afdelingen, teams of projecten hebben meer kennis over wie toegang nodig heeft.

- Gebruikers hebben machtigingen om Azure-resources te maken, maar hebben een extra roltoewijzing nodig om die resource volledig te kunnen gebruiken. Bijvoorbeeld:

- Gebruikers die gemachtigd zijn om virtuele machines te maken, kunnen zich niet onmiddellijk aanmelden bij de virtuele machine zonder de rol Virtual Machine Administrator Login of Virtual Machine User Login. In plaats van een beheerder bij te houden om een aanmeldingsrol toe te wijzen, is het efficiënter als de gebruiker de aanmeldingsrol aan zichzelf kan toewijzen.

- Een ontwikkelaar heeft machtigingen voor het maken van een AKS-cluster (Azure Kubernetes Service) en een ACR (Azure Container Registry), maar moet de AcrPull-rol toewijzen aan een beheerde identiteit, zodat deze installatiekopieën uit de ACR kan ophalen. In plaats van een beheerder bij te houden om de AcrPull-rol toe te wijzen, is het efficiënter als de ontwikkelaar de rol zelf kan toewijzen.

Hoe u momenteel roltoewijzingsbeheer kunt delegeren

De rollen Eigenaar en Beheerder voor gebruikerstoegang zijn ingebouwde rollen waarmee gebruikers roltoewijzingen kunnen maken. Leden van deze rollen kunnen bepalen wie schrijf-, lees- en verwijdermachtigingen kan hebben voor elke resource in een abonnement. Als u roltoewijzingsbeheer wilt delegeren aan een andere gebruiker, kunt u de rol Eigenaar of Beheerder van gebruikerstoegang toewijzen aan een gebruiker.

In het volgende diagram ziet u hoe Alice roltoewijzingsverantwoordelijkheden kan delegeren aan Dara. Zie Een gebruiker toewijzen als beheerder van een Azure-abonnement voor specifieke stappen.

- Alice wijst de rol Gebruikerstoegangsbeheerder toe aan Dara.

- Dara kan nu elke rol toewijzen aan elke gebruiker, groep of service-principal binnen hetzelfde bereik.

Wat zijn de problemen met de huidige overdrachtsmethode?

Hier volgen de belangrijkste problemen met de huidige methode voor het delegeren van roltoewijzingsbeheer aan anderen in uw organisatie.

- Gedelegeerde heeft onbeperkte toegang in het bereik van de roltoewijzing. Dit schendt het principe van minimale bevoegdheden, waardoor u zich blootstelt aan een breder kwetsbaarheid voor aanvallen.

- Gedelegeerde kan elke rol toewijzen aan elke gebruiker binnen hun bereik, met inbegrip van zichzelf.

- Gedelegeerde kan de rollen Eigenaar of Beheerder van gebruikerstoegang toewijzen aan een andere gebruiker, die vervolgens rollen kan toewijzen aan andere gebruikers.

In plaats van de rollen Eigenaar of Beheerder van gebruikerstoegang toe te wijzen, is een veiligere methode om de mogelijkheid van een gedelegeerde om roltoewijzingen te maken beperkt.

Een veiligere methode: Roltoewijzingsbeheer delegeren met voorwaarden

Het delegeren van roltoewijzingsbeheer met voorwaarden is een manier om de roltoewijzingen te beperken die een gebruiker kan maken. In het voorgaande voorbeeld kan Alice toestaan om namens haar een aantal roltoewijzingen te maken, maar niet alle roltoewijzingen. Alice kan bijvoorbeeld de rollen beperken waaraan Dara de principals kan toewijzen en beperken waaraan Dara rollen kan toewijzen. Deze delegatie met voorwaarden wordt soms beperkte delegering genoemd en wordt geïmplementeerd met behulp van Azure ABAC-voorwaarden (op kenmerken gebaseerd toegangsbeheer) van Azure.

Deze video biedt een overzicht van het delegeren van roltoewijzingsbeheer met voorwaarden.

Waarom roltoewijzingsbeheer delegeren met voorwaarden?

Hier volgen enkele redenen waarom het delegeren van roltoewijzingsbeheer aan anderen met voorwaarden veiliger is:

- U kunt de roltoewijzingen beperken die de gedelegeerde mag maken.

- U kunt voorkomen dat een gemachtigde een andere gebruiker toestaat rollen toe te wijzen.

- U kunt naleving afdwingen van het beleid van uw organisatie met minimale bevoegdheden.

- U kunt het beheer van Azure-resources automatiseren zonder dat u volledige machtigingen hoeft te verlenen aan een serviceaccount.

Voorbeeld van voorwaarden

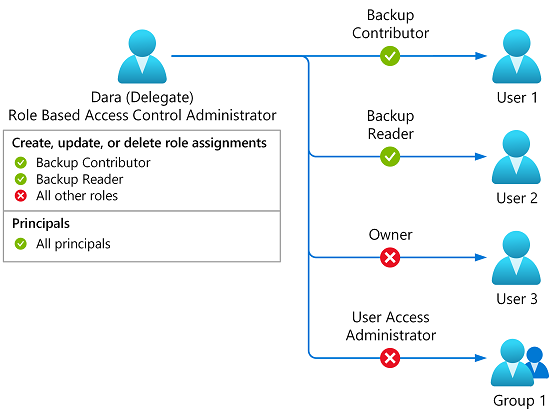

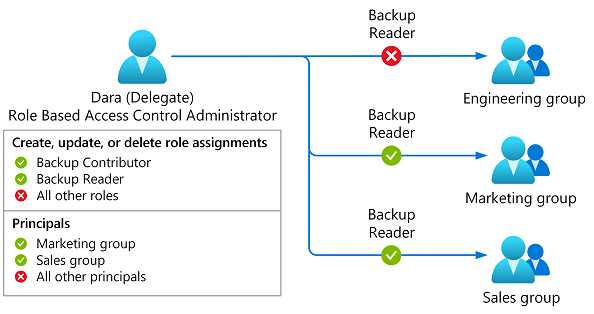

Bekijk een voorbeeld waarbij Alice een beheerder is met de rol Gebruikerstoegangsbeheerder voor een abonnement. Alice wil Dara de mogelijkheid geven om specifieke rollen toe te wijzen voor specifieke groepen. Alice wil geen andere roltoewijzingsmachtigingen hebben. In het volgende diagram ziet u hoe Alice roltoewijzingsverantwoordelijkheden aan Dara kan delegeren met voorwaarden.

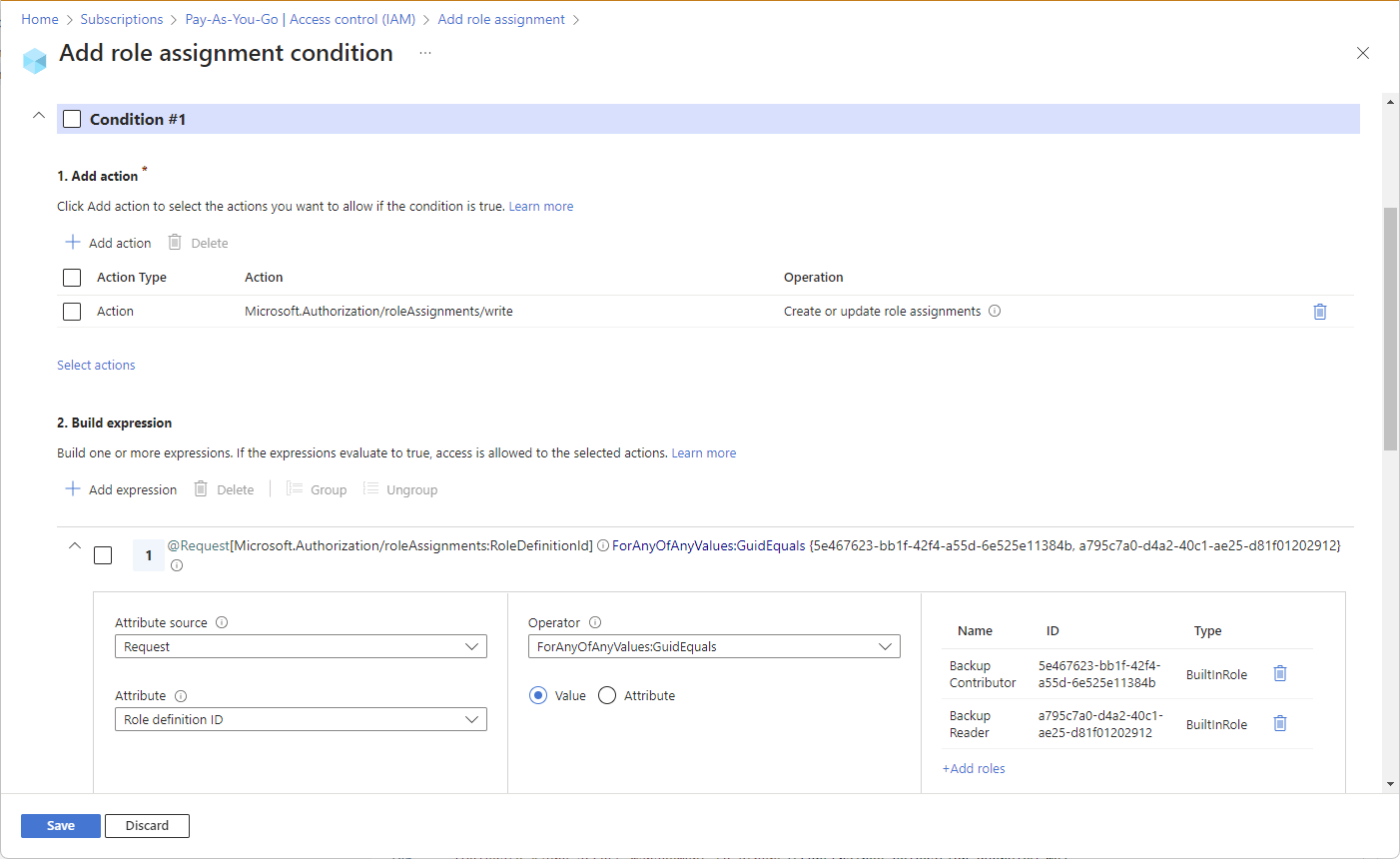

- Alice wijst de rol op basis van toegangsbeheer op basis van rollen toe aan Dara. Alice voegt voorwaarden toe, zodat Dara alleen de rollen Back-upbijdrager of Back-uplezer kan toewijzen aan de groepen Marketing en Verkoop.

- Dara kan nu de rollen Back-upbijdrager of Back-uplezer toewijzen aan de groepen Marketing en Verkoop.

- Als Dara probeert andere rollen toe te wijzen of rollen toe te wijzen aan verschillende principals (zoals een gebruiker of beheerde identiteit), mislukt de roltoewijzing.

Rol op basis van toegangsbeheer op basis van rollen

De rol Op rollen gebaseerd toegangsbeheerbeheerder is een ingebouwde rol die is ontworpen voor het delegeren van roltoewijzingsbeheer aan anderen. Het heeft minder machtigingen dan De beheerder van gebruikerstoegang, die de aanbevolen procedures voor minimale bevoegdheden volgt. De rol Op rollen gebaseerd toegangsbeheerbeheerder heeft de volgende machtigingen:

- Een roltoewijzing maken op het opgegeven bereik

- Een roltoewijzing verwijderen op het opgegeven bereik

- Resources van alle typen lezen, met uitzondering van geheimen

- Een ondersteuningsticket maken en bijwerken

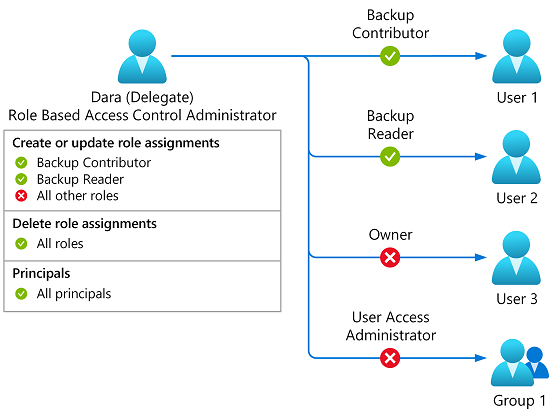

Manieren om roltoewijzingen te beperken

Hier volgen de manieren waarop roltoewijzingen kunnen worden beperkt met voorwaarden. U kunt deze voorwaarden ook combineren om aan uw scenario te voldoen.

De rollen beperken die kunnen worden toegewezen

De rollen en typen principals beperken (gebruikers, groepen of service-principals) waaraan rollen kunnen worden toegewezen

De rollen en specifieke principals beperken waaraan rollen kunnen worden toegewezen

Verschillende voorwaarden opgeven voor de acties voor het toevoegen en verwijderen van roltoewijzingen

Roltoewijzingsbeheer delegeren met voorwaarden

Als u roltoewijzingsbeheer wilt delegeren met voorwaarden, wijst u rollen toe zoals u dat momenteel doet, maar voegt u ook een voorwaarde toe aan de roltoewijzing.

De machtigingen bepalen die de gedelegeerde nodig heeft

- Welke rollen kan de gedelegeerde toewijzen?

- Aan welke typen principals kan de gedelegeerde rollen toewijzen?

- Aan welke principals kan de gedelegeerde rollen toewijzen?

- Kan de gedelegeerde roltoewijzingen verwijderen?

Een nieuwe roltoewijzing starten

De rol Op rollen gebaseerd toegangsbeheer selecteren

U kunt elke rol selecteren die de

Microsoft.Authorization/roleAssignments/writeactie omvat, maar op rollen gebaseerd toegangsbeheerbeheerder heeft minder machtigingen.Selecteer de gemachtigde

Selecteer de gebruiker aan wie u roltoewijzingsbeheer wilt delegeren.

Een voorwaarde toevoegen

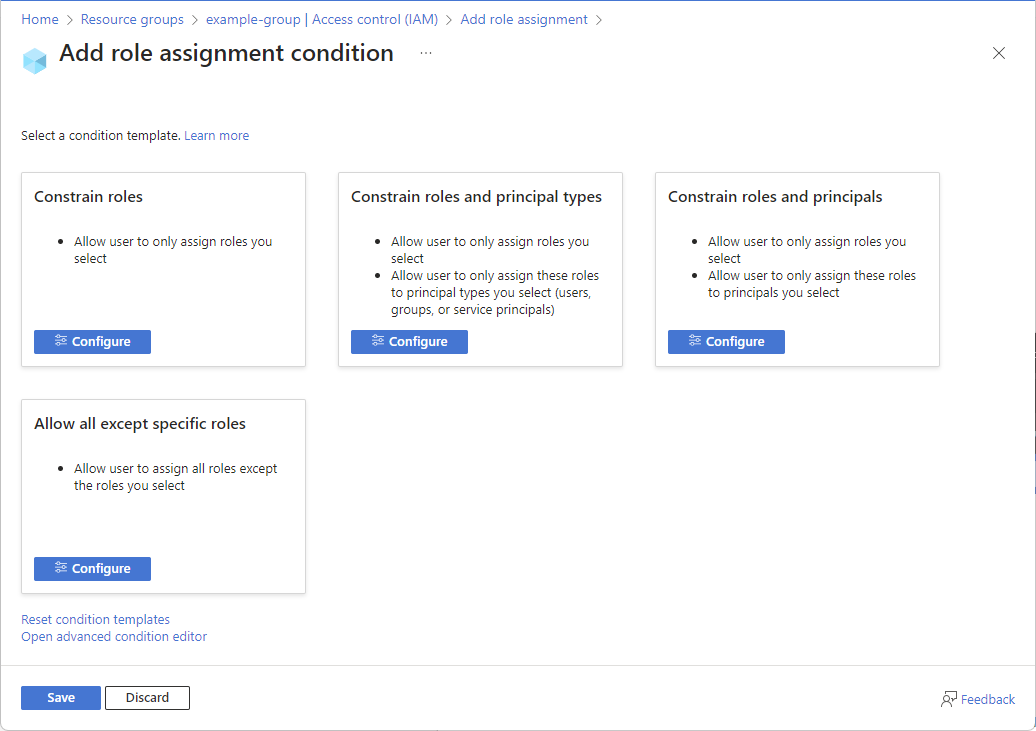

Er zijn meerdere manieren waarop u een voorwaarde kunt toevoegen. U kunt bijvoorbeeld een voorwaardesjabloon gebruiken in Azure Portal, de geavanceerde voorwaarde-editor in Azure Portal, Azure PowerShell, Azure CLI, Bicep of REST API.

Kies uit een lijst met voorwaardesjablonen. Selecteer Configureren om de rollen, principaltypen of principals op te geven.

Zie Azure-roltoewijzingsbeheer delegeren aan anderen met voorwaarden voor meer informatie.

Rol met voorwaarde toewijzen aan gedelegeerde

Nadat u de voorwaarde hebt opgegeven, voltooit u de roltoewijzing.

Contact opnemen met de gemachtigde

Laat de gedelegeerde weten dat ze nu rollen met voorwaarden kunnen toewijzen.

Ingebouwde rollen met voorwaarden

De rollen Key Vault Data Access Administrator en Virtual Machine Data Access Administrator (preview) hebben al een ingebouwde voorwaarde om roltoewijzingen te beperken.

Met de rol Key Vault Data Access Administrator kunt u de toegang tot Key Vault-geheimen, -certificaten en -sleutels beheren. Het is uitsluitend gericht op toegangsbeheer zonder de mogelijkheid om bevoorrechte rollen toe te wijzen, zoals eigenaars- of beheerdersrollen voor gebruikerstoegang. Het maakt een betere scheiding van taken mogelijk voor scenario's zoals het beheren van versleuteling-at-rest voor gegevensservices om verder te voldoen aan het principe van minimale bevoegdheden. Met de voorwaarde worden roltoewijzingen beperkt tot de volgende Azure Key Vault-rollen:

- Key Vault-beheerder

- Key Vault Certificates Officer

- Key Vault Crypto Officer

- Versleutelingsgebruiker voor Key Vault Crypto Service

- Key Vault Crypto-gebruiker

- Key Vault-lezer

- Key Vault Secrets Officer

- Key Vault-geheimengebruiker

Als u de roltoewijzing Key Vault Data Access Administrator verder wilt beperken, kunt u uw eigen voorwaarde toevoegen om de typen principals (gebruikers, groepen of service-principals) of specifieke principals te beperken waaraan de Key Vault-rollen kunnen worden toegewezen.

Bekende problemen

Hier volgen de bekende problemen met betrekking tot het delegeren van roltoewijzingsbeheer met voorwaarden:

- U kunt het toewijzingsbeheer van rollen niet delegeren voor aangepaste rollen met voorwaarden met behulp van Privileged Identity Management.

- U kunt geen roltoewijzing hebben met een Microsoft.Storage-gegevensactie en een ABAC-voorwaarde die gebruikmaakt van een GUID-vergelijkingsoperator. Zie Problemen met Azure RBAC oplossen voor meer informatie.

Licentievereisten

Het gebruik van deze functie is gratis en is inbegrepen bij uw Azure-abonnement.