Aanbevelingen voor beveiliging controleren

Let op

In dit artikel wordt verwezen naar CentOS, een Linux-distributie die de status End Of Life (EOL) nadert. Overweeg uw gebruik en planning dienovereenkomstig. Zie de Richtlijnen voor het einde van de levensduur van CentOS voor meer informatie.

Notitie

Omdat de Log Analytics-agent (ook wel bekend als MMA) in augustus 2024 buiten gebruik wordt gesteld, zijn alle functies van Defender for Servers die er momenteel van afhankelijk zijn, inclusief de functies die op deze pagina worden beschreven, beschikbaar via Microsoft Defender voor Eindpunt integratie of scannen zonder agent, vóór de buitengebruikstellingsdatum. Zie deze aankondiging voor meer informatie over de roadmap voor elk van de functies die momenteel afhankelijk zijn van de Log Analytics-agent.

Als u het kwetsbaarheid voor aanvallen van een machine wilt verminderen en bekende risico's wilt voorkomen, is het belangrijk dat u het besturingssysteem (OS) zo veilig mogelijk configureert.

De Microsoft-cloudbeveiligingsbenchmark biedt richtlijnen voor het beveiligen van het besturingssysteem, wat heeft geleid tot beveiligingsbasislijndocumenten voor Windows en Linux.

Gebruik de beveiligingsaan aanbevelingen die in dit artikel worden beschreven om de machines in uw omgeving te beoordelen en:

- Hiaten in de beveiligingsconfiguraties identificeren

- Meer informatie over het oplossen van deze hiaten

Beschikbaarheid

| Aspect | DETAILS |

|---|---|

| Releasestatus: | Voorbeeld. De Aanvullende voorwaarden voor Azure-previews omvatten aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn. |

| Prijzen: | Gratis |

| Vereisten: | Machines moeten (1) lid zijn van een werkgroep, (2) beschikken over de extensie Gastconfiguratie, (3) hebben een door het systeem toegewezen beheerde identiteit en (4) een ondersteund besturingssysteem: • Windows Server 2012, 2012r2, 2016 of 2019 • Ubuntu 14.04, 16.04, 17.04, 18.04 of 20.04 • Debian 7, 8, 9 of 10 • CentOS 7 of 8 • Red Hat Enterprise Linux (RHEL) 7 of 8 • Oracle Linux 7 of 8 • SUSE Linux Enterprise Server 12 |

| Vereiste rollen en machtigingen: | Als u de extensie voor gastconfiguratie en de vereisten wilt installeren, is schrijfmachtiging vereist op de relevante computers. Als u de aanbevelingen wilt bekijken en de basislijngegevens van het besturingssysteem wilt verkennen , is leesmachtiging vereist op abonnementsniveau. |

| Clouds: |

Wat zijn de aanbevelingen voor beveiliging?

Microsoft Defender voor Cloud bevat twee aanbevelingen om te controleren of de configuratie van Windows- en Linux-machines in uw omgeving voldoet aan de configuraties van de Azure-beveiligingsbasislijn:

- Voor Windows-computers moeten beveiligingsproblemen in de beveiligingsconfiguratie op uw Windows-computers worden hersteld (mogelijk gemaakt door gastconfiguratie) vergelijkt de configuratie met de Windows-beveiligingsbasislijn.

- Voor Linux-machines moeten beveiligingsproblemen in de beveiligingsconfiguratie op uw Linux-machines worden hersteld (mogelijk gemaakt door gastconfiguratie) en vergelijkt u de configuratie met de basislijn voor Linux-beveiliging.

Deze aanbevelingen gebruiken de functie voor gastconfiguratie van Azure Policy om de configuratie van het besturingssysteem van een machine te vergelijken met de basislijn die is gedefinieerd in de Microsoft Cloud Security-benchmark.

Machines in uw abonnementen vergelijken met de beveiligingsbasislijnen van het besturingssysteem

Machines vergelijken met de beveiligingsbasislijnen van het besturingssysteem:

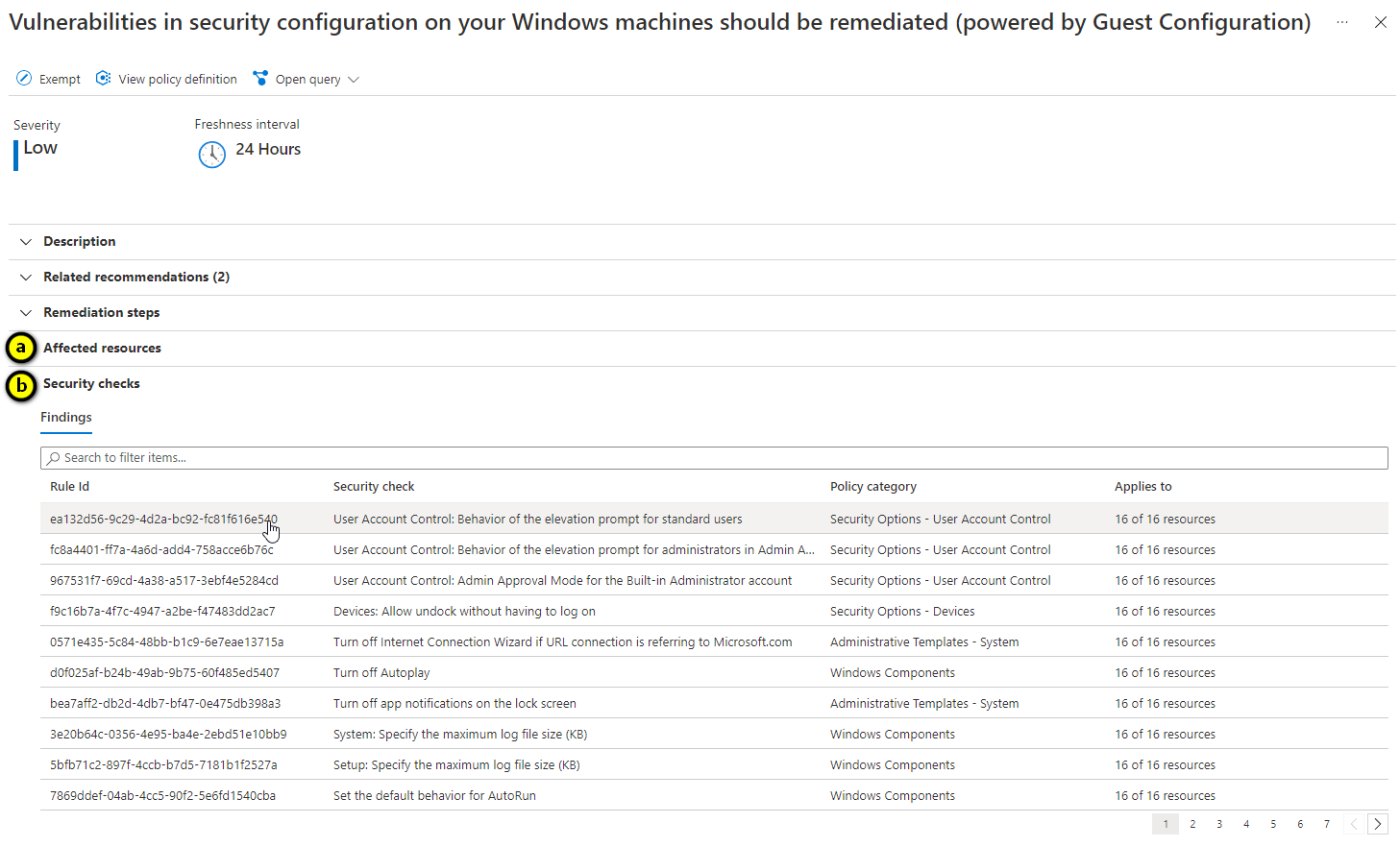

Open op de portalpagina's van Defender voor Cloud de pagina Aanbevelingen.

Selecteer de relevante aanbeveling:

- Voor Windows-computers moeten beveiligingsproblemen in de beveiligingsconfiguratie op uw Windows-computers worden hersteld (mogelijk gemaakt door gastconfiguratie)

- Voor Linux-machines moeten beveiligingsproblemen in de beveiligingsconfiguratie op uw Linux-machines worden hersteld (mogelijk gemaakt door gastconfiguratie)

Op de pagina met aanbevelingsgegevens kunt u het volgende zien:

- De betrokken resources.

- De specifieke beveiligingscontroles die zijn mislukt.

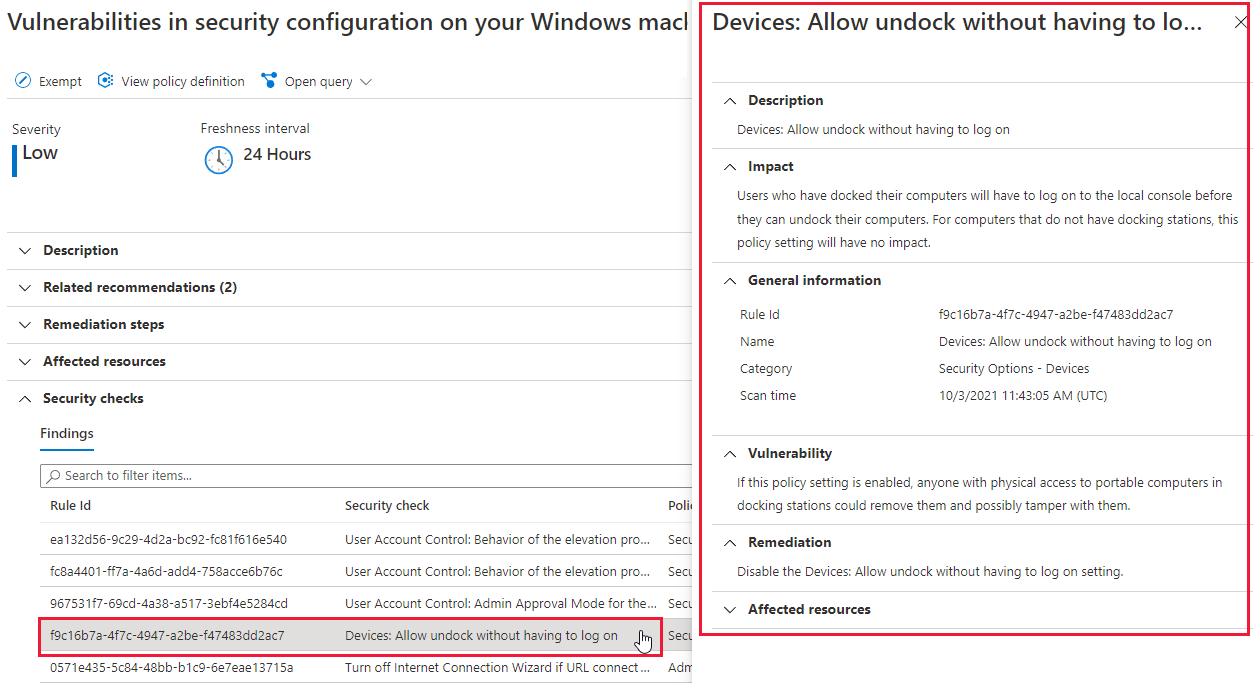

Als u meer wilt weten over een specifieke bevinding, selecteert u deze.

Andere onderzoeksmogelijkheden:

- Als u de lijst met machines wilt bekijken die zijn geëvalueerd, opent u Betrokken resources.

- Als u de lijst met bevindingen voor één computer wilt weergeven, selecteert u een computer op het tabblad Beschadigde resources . Er wordt een pagina geopend met alleen de bevindingen voor die computer.

Volgende stappen

In dit document hebt u geleerd hoe u de aanbevelingen voor gastconfiguratie van Defender voor Cloud kunt gebruiken om de beveiliging van uw besturingssysteem te vergelijken met de Azure-beveiligingsbasislijn.

Zie voor meer informatie over deze configuratie-instellingen: