Ransomware-beveiliging in Azure

Ransomware en afpersing zijn een goedkoop bedrijf met hoge winst, dat een slopende impact heeft op gerichte organisaties, nationale/regionale veiligheid, economische veiligheid en volksgezondheid en veiligheid. Wat begon als eenvoudige ransomware met één pc is uitgegroeid tot een verscheidenheid aan afpersingstechnieken gericht op alle soorten bedrijfsnetwerken en cloudplatforms.

Om ervoor te zorgen dat klanten die op Azure worden uitgevoerd, worden beschermd tegen ransomware-aanvallen, heeft Microsoft veel geïnvesteerd in de beveiliging van onze cloudplatforms en biedt het beveiligingsmaatregelen die u nodig hebt om uw Azure-cloudworkloads te beschermen

Door gebruik te maken van systeemeigen beveiliging tegen ransomware van Azure en de aanbevolen procedures te implementeren die in dit artikel worden aanbevolen, neemt u maatregelen die ervoor zorgen dat uw organisatie optimaal in staat is om mogelijke ransomware-aanvallen op uw Azure-assets te voorkomen, te beveiligen en te detecteren.

In dit artikel worden de belangrijkste systeemeigen azure-mogelijkheden en verdedigingsfuncties voor ransomware-aanvallen beschreven, en richtlijnen voor het proactief gebruiken van deze mogelijkheden om uw assets in de Azure-cloud te beveiligen.

Een groeiende bedreiging

Ransomware-aanvallen zijn een van de grootste beveiligingsuitdagingen geworden waarmee bedrijven tegenwoordig worden geconfronteerd. Wanneer dit lukt, kunnen ransomware-aanvallen een business core IT-infrastructuur uitschakelen en vernietiging veroorzaken die een slopende impact kan hebben op de fysieke, economische beveiliging of veiligheid van een bedrijf. Ransomware-aanvallen zijn gericht op alle soorten bedrijven. Dit vereist dat alle bedrijven preventieve maatregelen nemen om bescherming te waarborgen.

Recente trends in het aantal aanvallen zijn alarmerend. Hoewel 2020 geen goed jaar was voor ransomware-aanvallen op bedrijven, begon 2021 op een slecht traject. Op 7 mei werden services zoals het transport van diesel, benzine en vliegtuigbrandstof door de koloniale pijplijn (koloniale) aanval tijdelijk gestopt. Koloniaal sluit het kritieke brandstofnetwerk dat de dichtbevolkte oostelijke staten levert.

Van oudsher werden cyberaanvallen gezien als een geavanceerde set acties die gericht waren op bepaalde branches, waardoor de resterende branches bleven geloven dat ze buiten het bereik van cybercriminaliteit vielen, en zonder context over de cyberbeveiligingsbedreigingen waarop ze zich moeten voorbereiden. Ransomware vertegenwoordigt een grote verschuiving in dit bedreigingslandschap, en het heeft cyberaanvallen een zeer reëel en alomtegenwoordig gevaar voor iedereen gemaakt. Versleutelde en verloren bestanden en dreigende losgeldnota's zijn nu de belangrijkste angst geworden voor de meeste managementteams.

Het economische model van ransomware maakt gebruik van de misvatting dat een ransomware-aanval uitsluitend een malware-incident is. Terwijl ransomware in werkelijkheid een inbreuk is waarbij menselijke aanvallers een netwerk aanvallen.

Voor veel organisaties wegen de kosten om opnieuw op te bouwen na een ransomware-incident veel zwaarder dan het oorspronkelijke losgeld dat werd gevraagd. Met een beperkt begrip van het bedreigingslandschap en hoe ransomware werkt, lijkt het betalen van het losgeld de betere zakelijke beslissing om terug te keren naar activiteiten. De echte schade wordt echter vaak aangericht wanneer de cybercrimineel bestanden uitfiltreert voor vrijgave of verkoop, terwijl ze achterdeurtjes in het netwerk achterlaat voor toekomstige criminele activiteiten- en deze risico's blijven bestaan, ongeacht of het losgeld wordt betaald of niet.

Wat is ransomware?

Ransomware is een soort malware die een computer infecteert en de toegang van een gebruiker tot het geïnfecteerde systeem of specifieke bestanden beperkt om ze af tepersen voor geld. Nadat het doelsysteem is gecompromitteerd, wordt meestal de meeste interactie vergrendeld en wordt een waarschuwing op het scherm weergegeven, meestal met de mededeling dat het systeem is vergrendeld of dat al hun bestanden zijn versleuteld. Het eist dan een aanzienlijk losgeld worden betaald voordat het systeem wordt vrijgegeven of bestanden worden ontsleuteld.

Ransomware maakt doorgaans gebruik van de zwakke plekken of beveiligingsproblemen in de IT-systemen of infrastructuren van uw organisatie om te slagen. De aanvallen zijn zo duidelijk dat er niet veel onderzoek nodig is om te bevestigen dat uw bedrijf is aangevallen of dat er een incident moet worden gedeclareerd. De uitzondering zou een spam-e-mail zijn die losgeld vraagt in ruil voor zogenaamd compromitterend materiaal. In dit geval moeten dit soort incidenten worden behandeld als spam, tenzij de e-mail zeer specifieke informatie bevat.

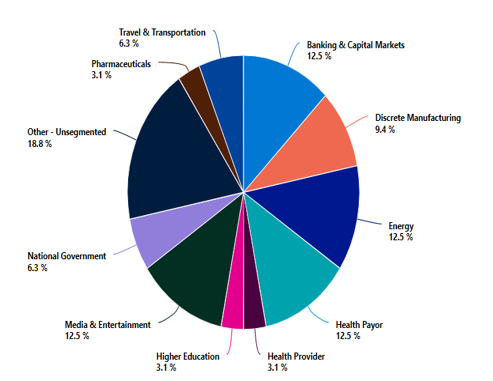

Elk bedrijf of elke organisatie die een IT-systeem met gegevens beheert, kan worden aangevallen. Hoewel personen het doelwit kunnen zijn van een ransomware-aanval, zijn de meeste aanvallen gericht op bedrijven. Hoewel de koloniale ransomware-aanval van mei 2021 veel aandacht van het publiek trok, laten de gegevens van ons Detection and Response-team (DART) voor ransomware-betrokkenheid zien dat de energiesector een van de meest gerichte sectoren vertegenwoordigt, samen met de financiële, gezondheidszorg- en entertainmentsectoren. En ondanks voortdurende beloften om ziekenhuizen of zorgbedrijven niet aan te vallen tijdens een pandemie, blijft de gezondheidszorg het belangrijkste doelwit van door mensen geopereerde ransomware.

Hoe uw assets worden gericht

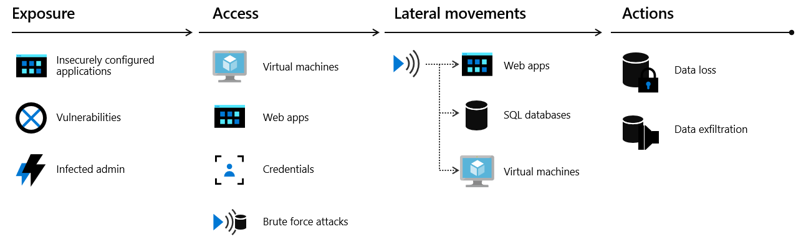

Bij het aanvallen van cloudinfrastructuur vallen kwaadwillende personen vaak meerdere resources aan om toegang te krijgen tot klantgegevens of bedrijfsgeheimen. Het 'kill chain'-model in de cloud legt uit hoe aanvallers toegang proberen te krijgen tot uw resources die worden uitgevoerd in de openbare cloud door middel van een proces in vier stappen: blootstelling, toegang, laterale verplaatsing en acties.

- Blootstelling is waar aanvallers zoeken naar mogelijkheden om toegang te krijgen tot uw infrastructuur. Aanvallers weten bijvoorbeeld dat klantgerichte toepassingen open moeten zijn voor legitieme gebruikers om er toegang toe te krijgen. Deze toepassingen worden blootgesteld aan internet en zijn daarom vatbaar voor aanvallen.

- Aanvallers proberen een blootstelling te misbruiken om toegang te krijgen tot uw openbare cloudinfrastructuur. Dit kan worden gedaan via gecompromitteerde gebruikersreferenties, gecompromitteerde exemplaren of onjuist geconfigureerde resources.

- Tijdens de fase van laterale verplaatsing ontdekken aanvallers tot welke resources ze toegang hebben en wat het bereik van die toegang is. Geslaagde aanvallen op exemplaren geven aanvallers toegang tot databases en andere gevoelige informatie. De aanvaller zoekt vervolgens naar aanvullende referenties. Onze Microsoft Defender voor cloudgegevens laat zien dat zonder een beveiligingshulpprogramma om u snel op de hoogte te stellen van de aanval, het organisaties gemiddeld 101 dagen kost om een inbreuk te detecteren. Ondertussen, binnen slechts 24-48 uur na een inbreuk, heeft de aanvaller meestal volledige controle over het netwerk.

- De acties die een aanvaller uitvoert na een laterale verplaatsing, zijn grotendeels afhankelijk van de resources waar ze toegang toe hebben kunnen krijgen tijdens de fase van de laterale verplaatsing. Aanvallers kunnen acties ondernemen die leiden tot gegevensexfiltratie, gegevensverlies of andere aanvallen starten. Voor ondernemingen bedraagt de gemiddelde financiële impact van gegevensverlies nu $ 1,23 miljoen.

Waarom aanvallen slagen

Er zijn verschillende redenen waarom ransomware-aanvallen slagen. Bedrijven die kwetsbaar zijn, worden vaak het slachtoffer van ransomware-aanvallen. Hier volgen enkele van de kritieke succesfactoren van de aanval:

- De kwetsbaarheid voor aanvallen is toegenomen naarmate steeds meer bedrijven meer services aanbieden via digitale verkooppunten

- Er is een aanzienlijk gemak van het verkrijgen van standaard malware, Ransomware-as-a-Service (RaaS)

- De optie om cryptovaluta te gebruiken voor chantagebetalingen heeft nieuwe mogelijkheden geopend voor misbruik

- Uitbreiding van computers en hun gebruik op verschillende werkplekken (lokale schooldistricten, politieafdelingen, politieteams, enz.) die elk een potentieel toegangspunt voor malware zijn, wat resulteert in een potentieel aanvalsoppervlak

- Prevalentie van oude, verouderde en verouderde infrastructuursystemen en software

- Slechte patchbeheerschema's

- Verouderde of zeer oude besturingssystemen die in de buurt zijn van of verder zijn gegaan dan het einde van de ondersteuningsdatums

- Gebrek aan resources om de IT-footprint te moderniseren

- Kennisachterstand

- Gebrek aan geschoold personeel en te grote afhankelijkheid van sleutelpersoneel

- Slechte beveiligingsarchitectuur

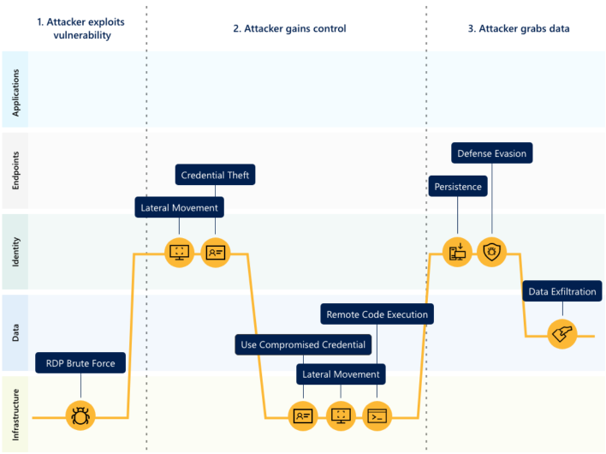

Aanvallers gebruiken verschillende technieken, zoals rdp-beveiligingsaanvallen (Remote Desktop Protocol) om misbruik te maken van beveiligingsproblemen.

Moet je betalen?

Er zijn verschillende meningen over wat de beste optie is wanneer je wordt geconfronteerd met deze veronterende vraag. Het Federal Bureau of Investigation (FBI) adviseert slachtoffers geen losgeld te betalen, maar om in plaats daarvan waakzaam te zijn en proactieve maatregelen te nemen om hun gegevens vóór een aanval te beveiligen. Ze beweren dat betalen niet garandeert dat vergrendelde systemen en versleutelde gegevens opnieuw worden vrijgegeven. De FBI zegt dat een andere reden om niet te betalen is dat betalingen aan cybercriminelen hen stimuleren om organisaties aan te vallen.

Toch kiezen sommige slachtoffers ervoor om het losgeld te betalen, hoewel systeem- en gegevenstoegang niet gegarandeerd is na het betalen van het losgeld. Door te betalen, nemen dergelijke organisaties het berekende risico om te betalen in de hoop hun systeem en gegevens terug te krijgen en snel de normale activiteiten te hervatten. Een deel van de berekening is het verlagen van de kosten voor zekerheden, zoals verlies van productiviteit, verminderde omzet in de loop van de tijd, blootstelling van gevoelige gegevens en mogelijke reputatieschade.

De beste manier om te voorkomen dat u losgeld betaalt, is door niet slachtoffer te worden door preventieve maatregelen te implementeren en uw organisatie te beschermen tegen elke stap die aanvaller geheel of incrementeel neemt om uw systeem te hacken. Bovendien zorgt de mogelijkheid om beïnvloede activa te herstellen ervoor dat bedrijfsactiviteiten tijdig worden hersteld. Azure Cloud heeft een robuuste set hulpprogramma's om u helemaal te begeleiden.

Wat zijn de typische kosten voor een bedrijf?

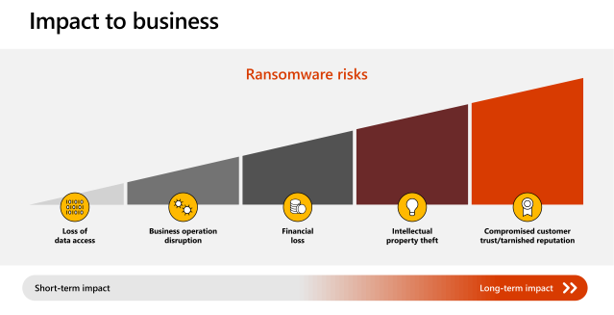

De impact van een ransomware-aanval op een organisatie is moeilijk nauwkeurig te kwantificeren. Afhankelijk van het bereik en het type is de impact echter multidimensionaal en wordt deze breed uitgedrukt in:

- Verlies van gegevenstoegang

- Onderbreking van bedrijfsactiviteiten

- Financieel verlies

- Diefstal van intellectueel eigendom

- Gecompromitteerd klantvertrouwen en een aangetaste reputatie

Colonial Pipeline betaalde ongeveer $ 4,4 miljoen losgeld om hun gegevens vrij te geven. Dit omvat niet de kosten van downtime, verloren productiviteit, verloren verkoop en de kosten van het herstellen van services. Meer in het algemeen is een aanzienlijke impact het "knock-on-effect" van het beïnvloeden van grote aantallen bedrijven en organisaties van allerlei soorten, met inbegrip van steden en steden in hun lokale gebieden. De financiële impact is ook duizelingwekkend. Volgens Microsoft zullen de wereldwijde kosten voor ransomware-herstel naar verwachting meer dan $ 20 miljard bedragen in 2021.

Volgende stappen

Zie de whitepaper : Azure Defenses for ransomware attack (Engelstalig).

Andere artikelen in deze reeks: