Uw Microsoft Sentinel alert-trigger playbooks migreren naar automatiseringsregels

U wordt aangeraden bestaande playbooks te migreren die zijn gebaseerd op waarschuwingstriggers en deze te migreren van het aanroepen door analyseregels naar worden aangeroepen door automatiseringsregels. In dit artikel wordt uitgelegd waarom we deze actie aanbevelen en hoe u uw playbooks migreert.

Als u een playbook migreert dat wordt gebruikt door slechts één analyseregel, volgt u de instructies onder Een automatiseringsregel maken op basis van een analyseregel.

Als u een playbook migreert dat wordt gebruikt door meerdere analyseregels, volgt u de instructies onder Een nieuwe automatiseringsregel maken op de pagina Automation.

Belangrijk

Microsoft Sentinel is nu algemeen beschikbaar in het geïntegreerde Microsoft Security Operations-platform in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Waarom migreren

Playbooks die worden aangeroepen door automatiseringsregels in plaats van analyseregels, hebben de volgende voordelen:

Automatiseringsbeheer vanaf één beeldscherm, ongeacht het type ('enkel glasdeelvenster').

Gebruik één automatiseringsregel die playbooks activeert voor meerdere analyseregels, in plaats van elke analyseregel afzonderlijk te configureren.

Definieer de volgorde waarin waarschuwingsplaybooks moeten worden uitgevoerd.

Ondersteuning voor scenario's die een vervaldatum instellen voor het uitvoeren van een playbook.

Als u de playbooktrigger migreert, wordt het playbook helemaal niet gewijzigd en wordt alleen het mechanisme gewijzigd dat het playbook aanroept om wijzigingen uit te voeren.

De mogelijkheid om playbooks aan te roepen op basis van analyseregels, wordt met ingang van maart 2026 afgeschaft. Tot die tijd worden playbooks die al zijn gedefinieerd op basis van analyseregels, nog steeds uitgevoerd, maar vanaf juni 2023 kunt u geen playbooks meer toevoegen aan de lijst met playbooks die worden aangeroepen vanuit analyseregels. De enige resterende optie is om deze aan te roepen vanuit automatiseringsregels.

Vereisten

U hebt het volgende nodig:

Rol Van Logic Apps-inzender voor het maken en bewerken van playbooks

De rol Microsoft Sentinel-inzender voor het koppelen van een playbook aan een automatiseringsregel

Zie microsoft Sentinel-playbookvereisten voor meer informatie.

Een automatiseringsregel maken op basis van een analyseregel

Gebruik deze procedure als u een playbook migreert dat wordt gebruikt door slechts één analyseregel. Gebruik anders een nieuwe automatiseringsregel maken op de pagina Automation.

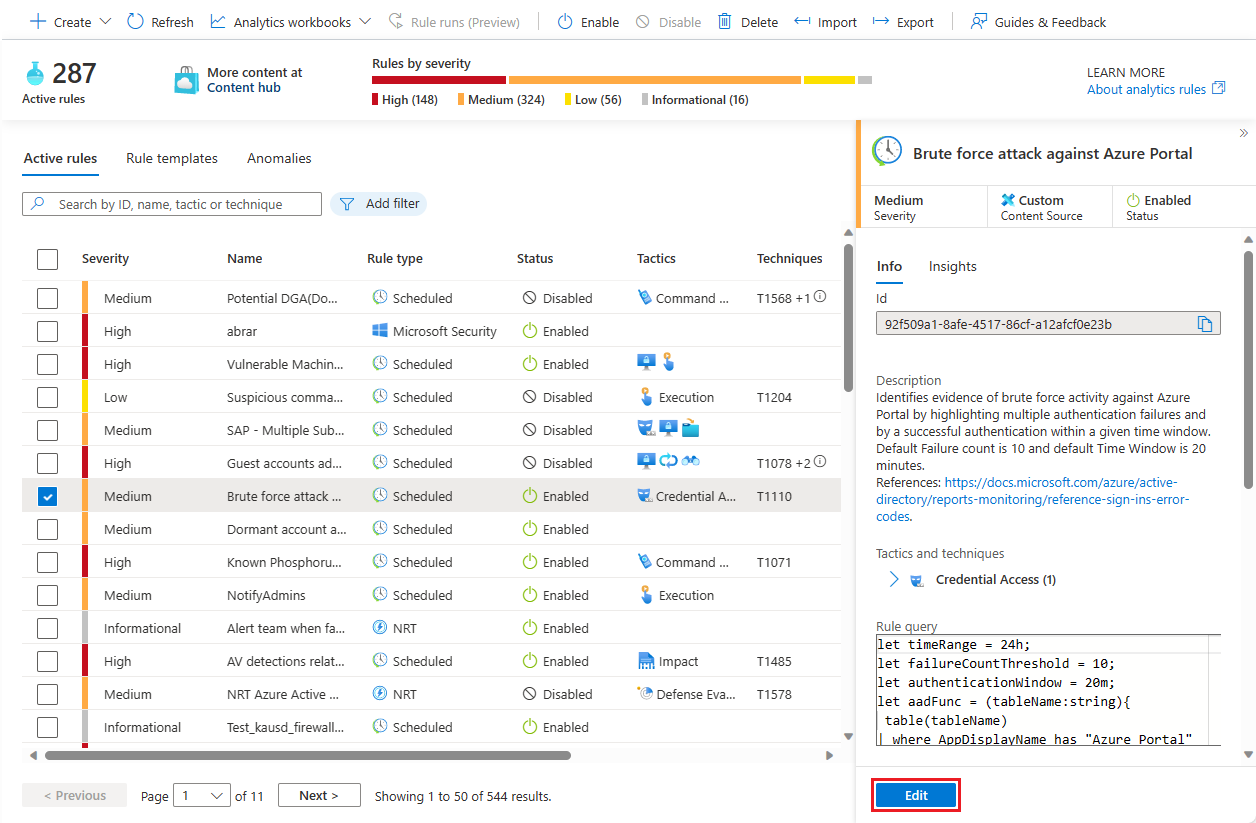

Selecteer voor Microsoft Sentinel in Azure Portal de pagina Configuration>Analytics. Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel>Configuration>Analytics.

Zoek onder Actieve regels een analyseregel die al is geconfigureerd om een playbook uit te voeren en selecteer Bewerken.

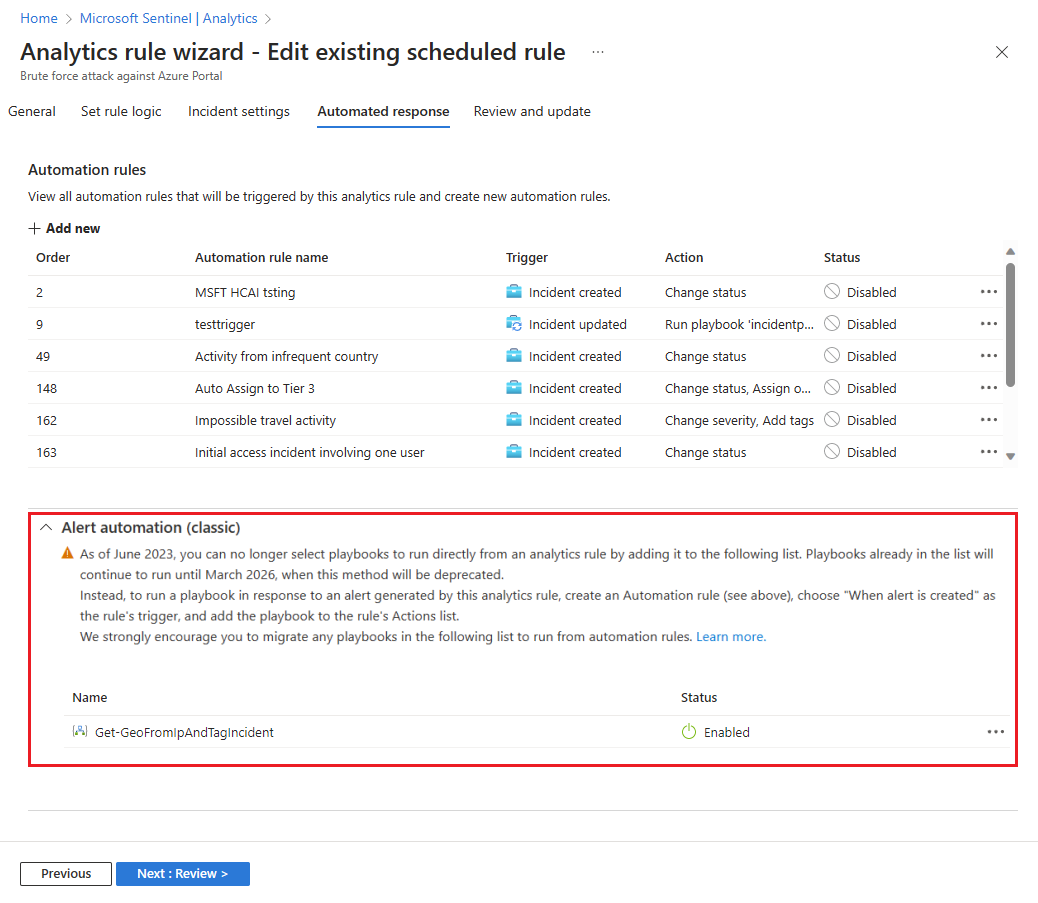

Selecteer het tabblad Geautomatiseerd antwoord. Playbooks die rechtstreeks zijn geconfigureerd om uit te voeren vanuit deze analyseregel, vindt u onder Waarschuwingsautomatisering (klassiek). Let op de waarschuwing over afschaffing.

Selecteer in de bovenste helft van het scherm + Nieuwe toevoegen onder Automation-regels om een nieuwe automatiseringsregel te maken.

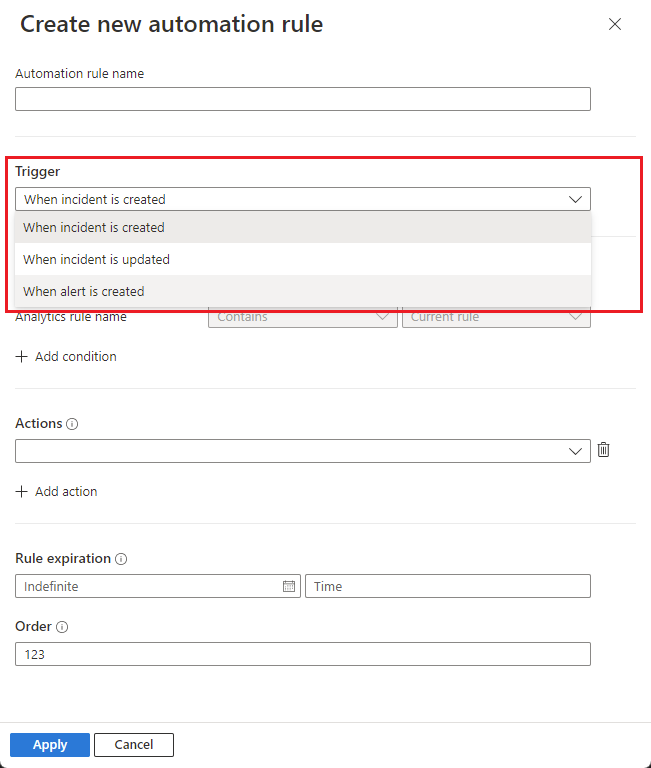

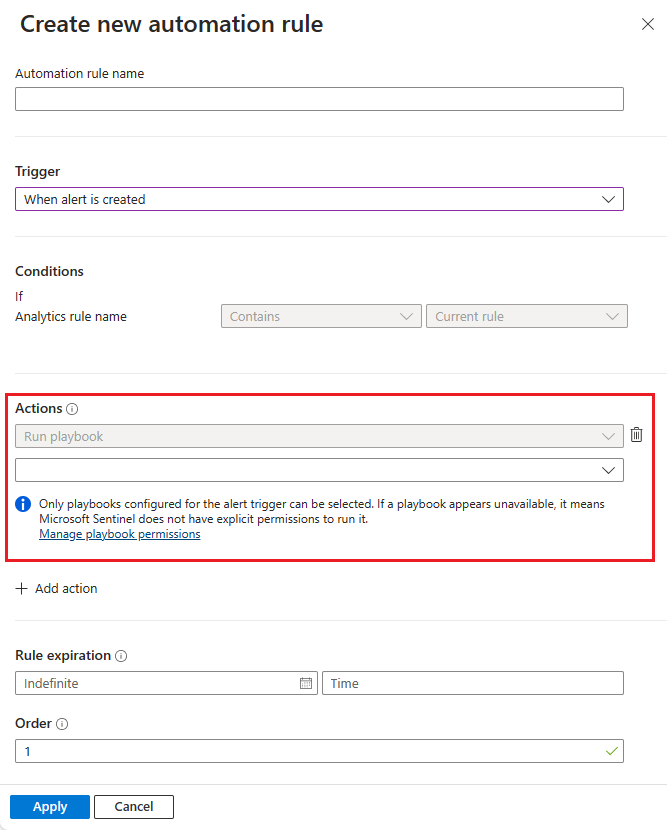

Selecteer in het deelvenster Nieuwe automatiseringsregel maken onder Trigger de optie Wanneer de waarschuwing wordt gemaakt.

Onder Acties ziet u dat de playbookactie Uitvoeren, het enige type actie dat beschikbaar is, automatisch wordt geselecteerd en grijs wordt weergegeven. Selecteer uw playbook in de vervolgkeuzelijst in de onderstaande regel.

Selecteer Toepassen. De nieuwe regel wordt weergegeven in het automatiseringsregelsraster.

Verwijder het playbook uit de sectie Waarschuwingsautomatisering (klassiek).

Controleer en werk de analyseregel bij om uw wijzigingen op te slaan.

Een nieuwe automatiseringsregel maken op de pagina Automation

Gebruik deze procedure als u een playbook migreert dat wordt gebruikt door meerdere analyseregels. Gebruik anders een automatiseringsregel maken op basis van een analyseregel

Selecteer voor Microsoft Sentinel in Azure Portal de pagina Configuration>Analytics. Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel>Configuration>Analytics.

Selecteer In de bovenste menubalk de optie Maken -> Automation-regel.

Selecteer in het deelvenster Nieuwe automatiseringsregel maken in de vervolgkeuzelijst Trigger de optie Wanneer er een waarschuwing wordt gemaakt.

Selecteer onder Voorwaarden de analyseregels waarop u een bepaald playbook of een set playbooks wilt uitvoeren.

Selecteer onder Acties voor elk playbook dat u wilt aanroepen de actie + Actie toevoegen. De actie Playbook uitvoeren wordt automatisch geselecteerd en grijs weergegeven.

Selecteer in de lijst met beschikbare playbooks in de vervolgkeuzelijst in de onderstaande regel. Bestel de acties op basis van de volgorde waarin u de playbooks wilt uitvoeren door de pijl-omhoog/omlaag naast elke actie te selecteren.

Selecteer Toepassen om de automatiseringsregel op te slaan.

Bewerk de analyseregel of -regels die deze playbooks hebben aangeroepen (de regels die u hebt opgegeven onder Voorwaarden), waarbij het playbook wordt verwijderd uit de sectie Waarschuwingsautomatisering (klassiek) van het tabblad Automatisch antwoord .

Gerelateerde inhoud

Zie voor meer informatie: