Verzamelde gegevens visualiseren op de pagina Overzicht

Nadat u uw gegevensbronnen hebt verbonden met Microsoft Sentinel, gebruikt u de pagina Overzicht om activiteiten in uw omgeving weer te geven, te bewaken en te analyseren. In dit artikel worden de widgets en grafieken beschreven die beschikbaar zijn op het overzichtsdashboard van Microsoft Sentinel.

Belangrijk

Microsoft Sentinel is nu algemeen beschikbaar in het geïntegreerde Microsoft Security Operations-platform in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Vereisten

- Zorg ervoor dat u lezertoegang hebt tot Microsoft Sentinel-resources. Zie Rollen en machtigingen in Microsoft Sentinel voor meer informatie.

Toegang tot de pagina Overzicht

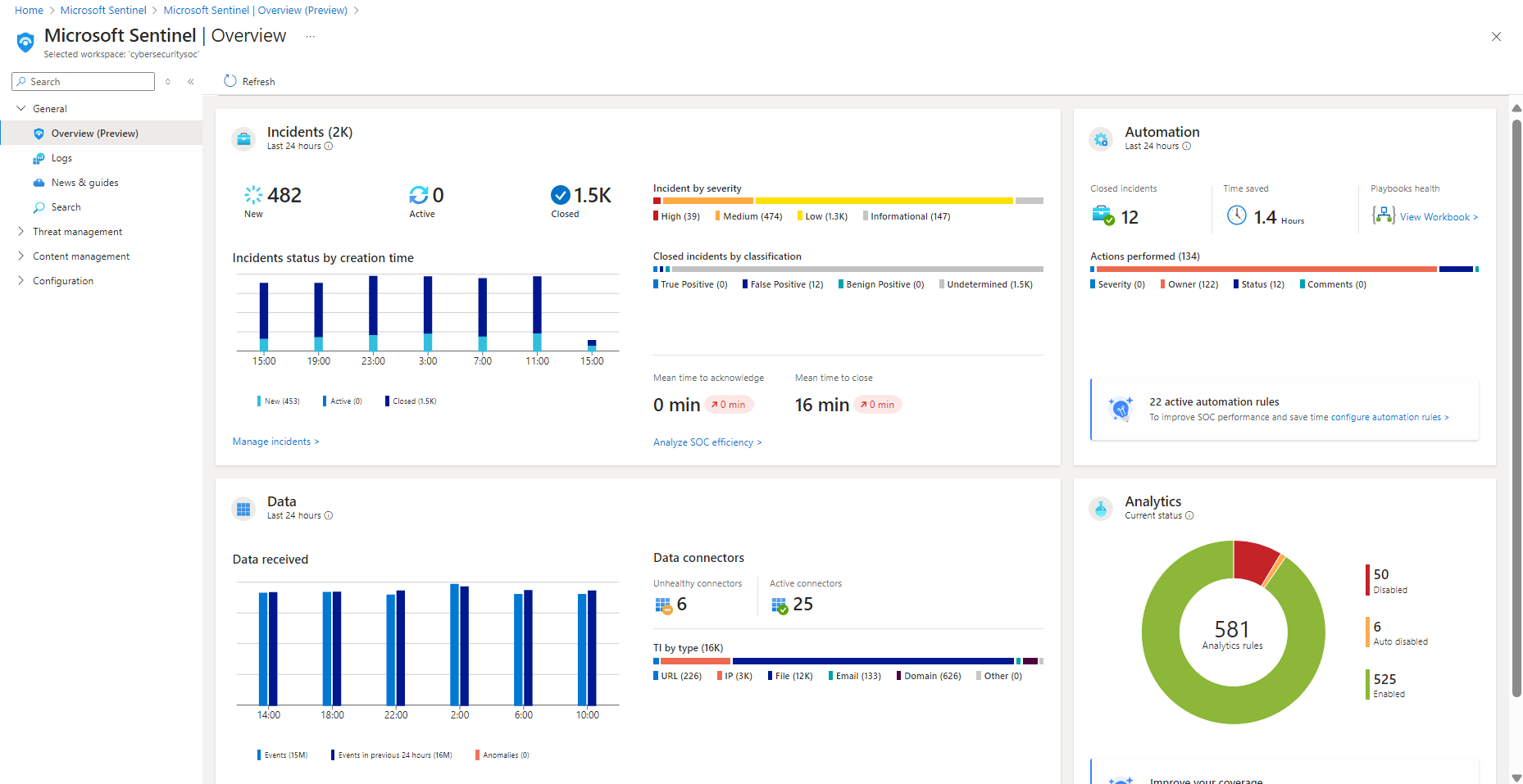

Als uw werkruimte wordt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen, selecteert u Algemeen > overzicht. Anders selecteert u Overzicht rechtstreeks. Voorbeeld:

Gegevens voor elke sectie van het dashboard worden vooraf berekend en de laatste vernieuwingstijd wordt boven aan elke sectie weergegeven. Selecteer Vernieuwen boven aan de pagina om de hele pagina te vernieuwen.

Incidentgegevens weergeven

Om ruis te verminderen en het aantal waarschuwingen dat u moet controleren en onderzoeken te minimaliseren, gebruikt Microsoft Sentinel een fusietechniek om waarschuwingen te correleren met incidenten. Incidenten zijn bruikbare groepen gerelateerde waarschuwingen die u kunt onderzoeken en oplossen.

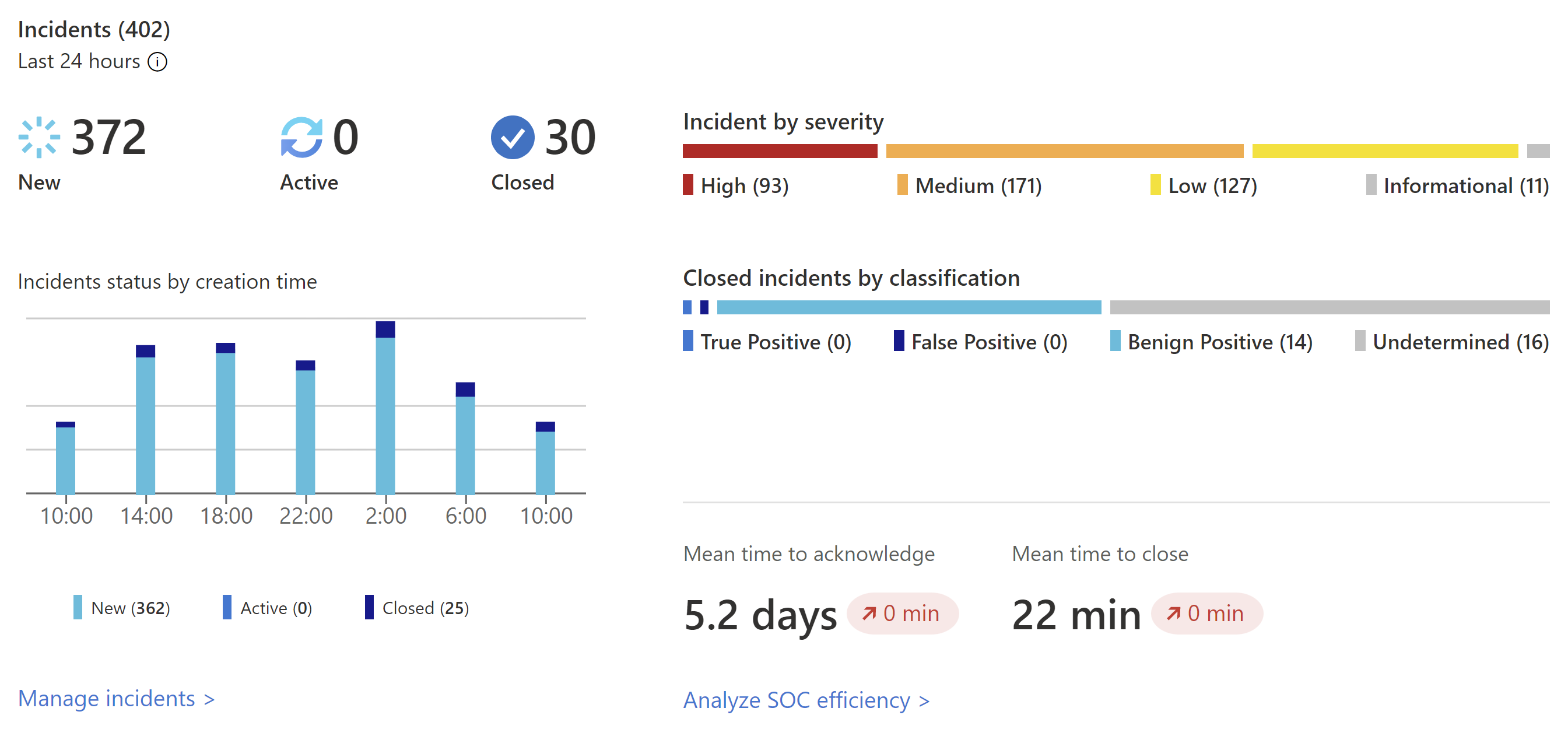

In de volgende afbeelding ziet u een voorbeeld van de sectie Incidenten op het dashboard Overzicht :

De sectie Incidenten bevat de volgende gegevens:

- Het aantal nieuwe, actieve en gesloten incidenten in de afgelopen 24 uur.

- Het totale aantal incidenten van elke ernst.

- Het aantal gesloten incidenten van elk type slotclassificatie.

- Incidentstatussen per aanmaaktijd, in intervallen van vier uur.

- De gemiddelde tijd voor het erkennen van een incident en de gemiddelde tijd om een incident te sluiten, met een koppeling naar de SOC-efficiëntiewerkmap.

Selecteer Incidenten beheren om naar de pagina Microsoft Sentinel-incidenten te gaan voor meer informatie.

Automatiseringsgegevens weergeven

Nadat u automatisering met Microsoft Sentinel hebt geïmplementeerd, controleert u de automatisering van uw werkruimte in de sectie Automation van het dashboard Overzicht .

Begin met een samenvatting van de automatiseringsregelsactiviteit: Incidenten die worden gesloten door automatisering, de tijd waarop de automatisering is opgeslagen en de status van gerelateerde playbooks.

Microsoft Sentinel berekent de tijd die is opgeslagen door automatisering door de gemiddelde tijd te vinden die door één automatisering is opgeslagen, vermenigvuldigd met het aantal incidenten dat is opgelost door automatisering. De formule is als volgt:

(avgWithout - avgWith) * resolvedByAutomationHierin:

- avgWithout is de gemiddelde tijd die het kost om een incident zonder automatisering op te lossen.

- avgWith is de gemiddelde tijd die het kost om een incident op te lossen door automatisering.

- resolvedByAutomation is het aantal incidenten dat wordt opgelost door automatisering.

Onder de samenvatting geeft een grafiek een overzicht van de aantallen acties die worden uitgevoerd door automatisering, op type actie.

Zoek onderaan de sectie een telling van de actieve automatiseringsregels met een koppeling naar de automation-pagina .

Selecteer de koppeling voor het configureren van automatiseringsregels naar de pagina Automation , waar u meer automatisering kunt configureren.

Status van gegevensrecords, gegevensverzamelaars en bedreigingsinformatie weergeven

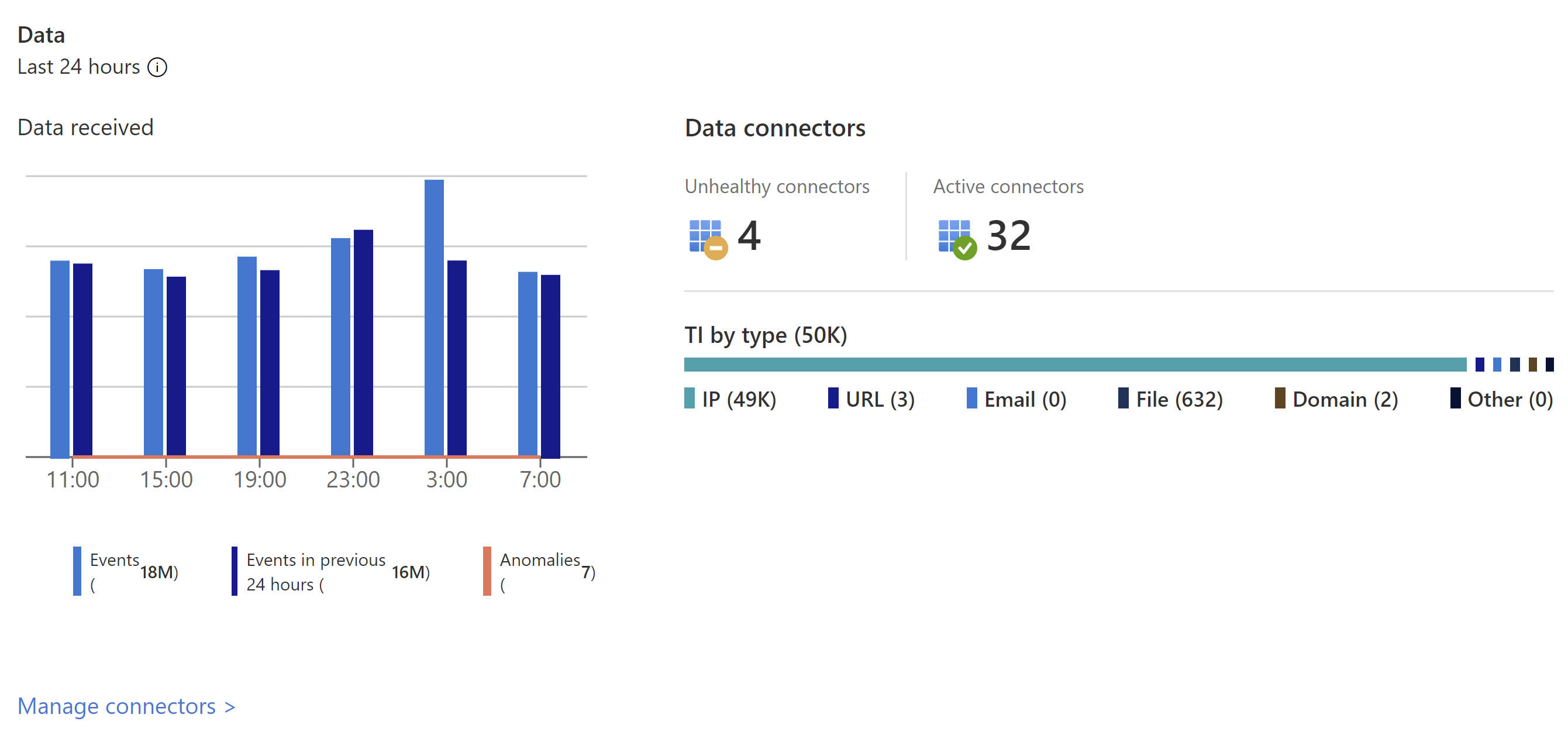

In de sectie Gegevens van het dashboard Overzicht kunt u informatie bijhouden over gegevensrecords, gegevensverzamelaars en bedreigingsinformatie.

Bekijk de volgende details:

Het aantal records dat Microsoft Sentinel in de afgelopen 24 uur heeft verzameld, vergeleken met de vorige 24 uur en afwijkingen die in die periode zijn gedetecteerd.

Een samenvatting van de status van uw gegevensconnector, gedeeld door beschadigde en actieve connectors. Beschadigde connectors geven aan hoeveel connectors fouten hebben. Actieve connectors zijn connectors met gegevensstreaming naar Microsoft Sentinel, zoals gemeten door een query die is opgenomen in de connector.

Bedreigingsinformatierecords in Microsoft Sentinel, op basis van inbreuk.

Selecteer Connectors beheren om naar de pagina Gegevensconnectors te gaan, waar u uw gegevensconnectors kunt bekijken en beheren.

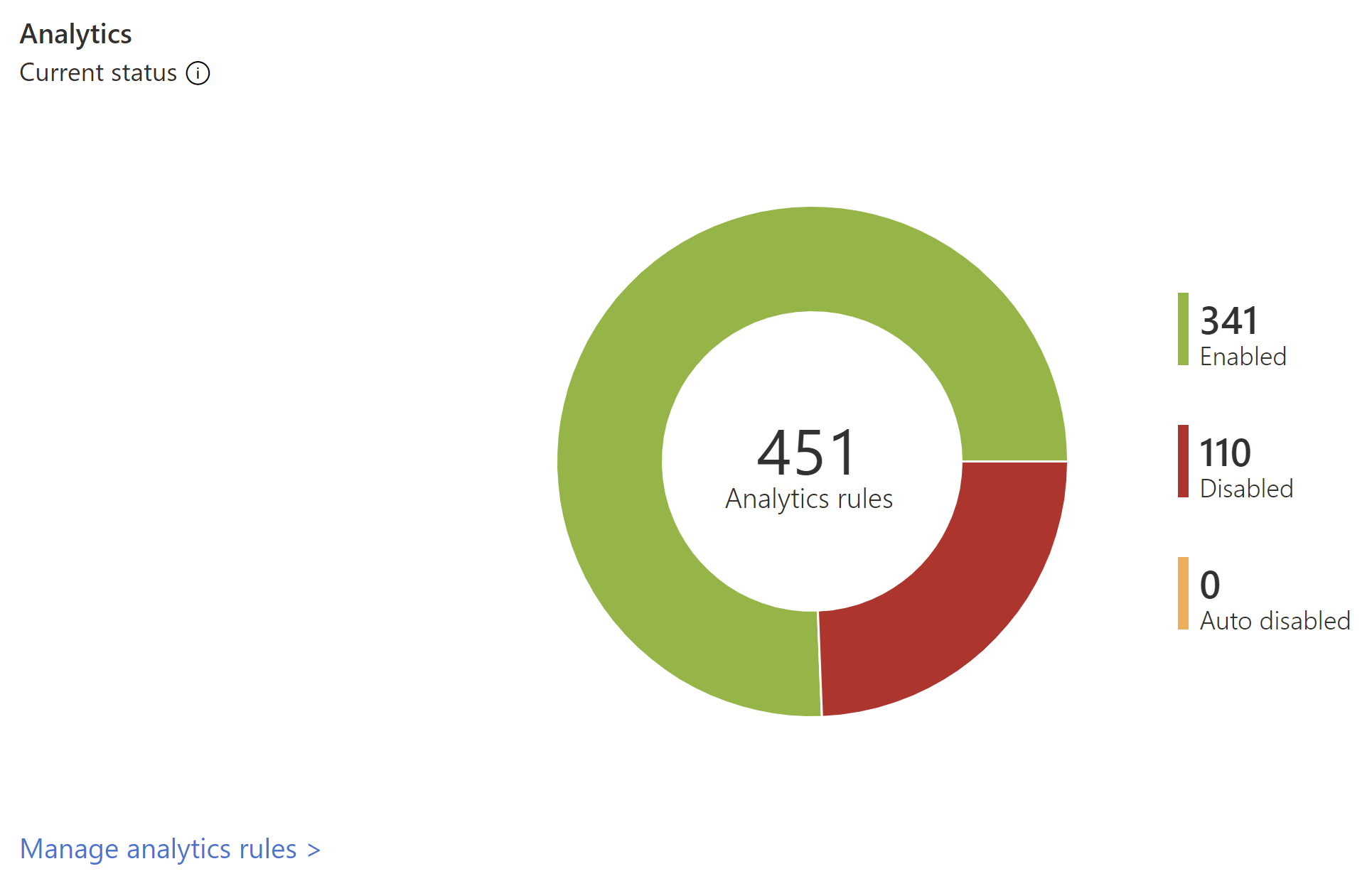

Analysegegevens weergeven

Houd gegevens bij voor uw analyseregels in de sectie Analyse van het dashboard Overzicht .

Het aantal analyseregels in Microsoft Sentinel wordt weergegeven op status, inclusief ingeschakeld, uitgeschakeld en automatischdisabled.

Selecteer de MITRE-weergavekoppeling om naar de MITRE ATT&CK te gaan, waar u kunt bekijken hoe uw omgeving is beveiligd tegen MITRE ATT&CK-tactieken en -technieken. Selecteer de koppeling analyseregels beheren om naar de pagina Analytics te gaan, waar u de regels kunt bekijken en beheren die configureren hoe waarschuwingen worden geactiveerd.

Volgende stappen

Gebruik werkmapsjablonen om dieper in te gaan op gebeurtenissen die in uw omgeving zijn gegenereerd. Zie Uw gegevens visualiseren en bewaken met behulp van werkmappen in Microsoft Sentinel voor meer informatie.

Schakel Log Analytics-querylogboeken in om alle query's uit te voeren vanuit uw werkruimte. Zie Microsoft Sentinel-query's en -activiteiten controleren voor meer informatie.

Meer informatie over de query's die worden gebruikt achter de dashboardwidgets Overzicht . Zie het nieuwe overzichtsdashboard van Microsoft Sentinel voor meer informatie.