ArcSight SOAR-automatisering migreren naar Microsoft Sentinel

Microsoft Sentinel biedt soar-mogelijkheden (Security Orchestration, Automation, and Response) met automatiseringsregels en playbooks. Automatiseringsregels automatiseren incidentafhandeling en -reactie, en playbooks voeren vooraf bepaalde reeksen acties uit om bedreigingen te reageren en te herstellen. In dit artikel wordt beschreven hoe u SOAR-use cases kunt identificeren en hoe u uw ArcSight SOAR-automatisering migreert naar Microsoft Sentinel.

Automatiseringsregels vereenvoudigen complexe werkstromen voor uw incidentindelingsprocessen en stellen u in staat om de automatisering van uw incidentafhandeling centraal te beheren.

Met automatiseringsregels kunt u het volgende doen:

- Eenvoudige automatiseringstaken uitvoeren zonder dat u playbooks hoeft te gebruiken. U kunt bijvoorbeeld incidenten toewijzen, taggen, status wijzigen en incidenten sluiten.

- Automatiseer antwoorden voor meerdere analyseregels tegelijk.

- De volgorde bepalen van de acties die worden uitgevoerd.

- Voer playbooks uit voor gevallen waarin complexere automatiseringstaken nodig zijn.

SOAR-use cases identificeren

Dit is waar u aan moet denken bij het migreren van SOAR-use cases vanuit ArcSight.

- Kwaliteit van use-case. Kies goede use cases voor automatisering. Use cases moeten worden gebaseerd op procedures die duidelijk zijn gedefinieerd, met minimale variatie en een laag fout-positief percentage. Automatisering moet werken met efficiënte use cases.

- Handmatige interventie. Geautomatiseerde reacties kunnen uiteenlopende effecten hebben en automatiseringen met een hoge impact moeten menselijke input hebben om acties met hoge impact te bevestigen voordat ze worden uitgevoerd.

- Binaire criteria. Om het succes van de respons te vergroten, moeten beslissingspunten binnen een geautomatiseerde werkstroom zo beperkt mogelijk zijn, met binaire criteria. Binaire criteria verminderen de noodzaak van menselijke interventie en verbeteren de voorspelbaarheid van resultaten.

- Nauwkeurige waarschuwingen of gegevens. Reactieacties zijn afhankelijk van de nauwkeurigheid van signalen zoals waarschuwingen. Waarschuwingen en verrijkingsbronnen moeten betrouwbaar zijn. Microsoft Sentinel-resources zoals volglijsten en betrouwbare bedreigingsinformatie kunnen de betrouwbaarheid verbeteren.

- Rol van analist. Hoewel automatisering waar mogelijk geweldig is, kunt u complexere taken voor analisten reserveren en hen de mogelijkheid bieden voor invoer in werkstromen die validatie vereisen. Kortom, antwoordautomatisering moet de mogelijkheden van analisten uitbreiden en uitbreiden.

SOAR-werkstroom migreren

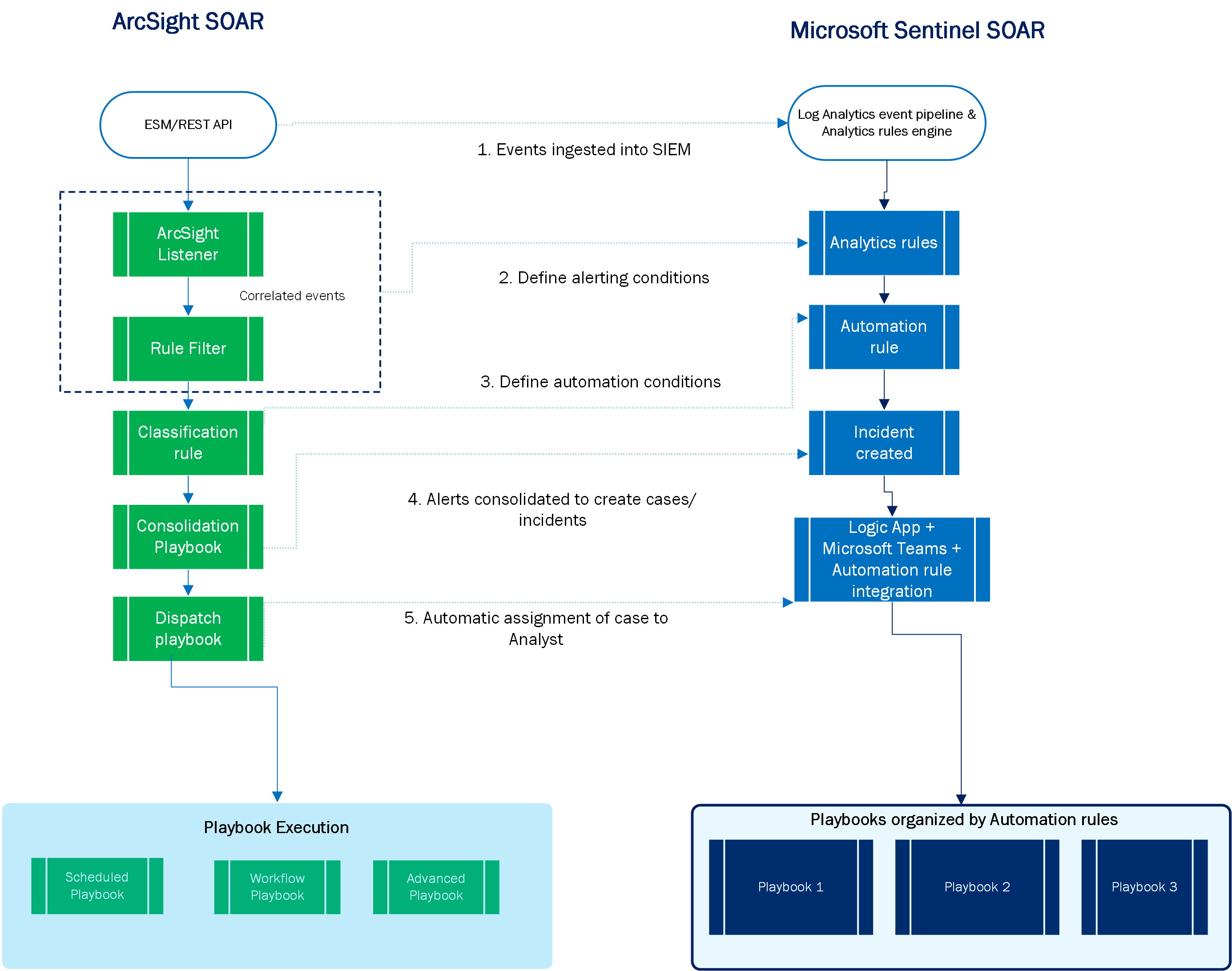

In deze sectie ziet u hoe belangrijke SOAR-concepten in ArcSight worden omgezet in Microsoft Sentinel-onderdelen en bevat algemene richtlijnen voor het migreren van elke stap of elk onderdeel in de SOAR-werkstroom.

| Stap (in diagram) | ArcSight | Microsoft Sentinel |

|---|---|---|

| 1 | Gebeurtenissen opnemen in Enterprise Security Manager (ESM) en correlatiegebeurtenissen activeren. | Gebeurtenissen opnemen in de Log Analytics-werkruimte. |

| 2 | Automatisch waarschuwingen filteren voor het maken van case's. | Gebruik analyseregels om waarschuwingen te activeren. Verrijk waarschuwingen met behulp van de functie voor aangepaste details om dynamische incidentnamen te maken. |

| 3 | Cases classificeren. | Automatiseringsregels gebruiken. Met automatiseringsregels behandelt Microsoft Sentinel incidenten volgens de analyseregel die het incident heeft geactiveerd en de incidenteigenschappen die voldoen aan gedefinieerde criteria. |

| 4 | Zaken samenvoegen. | U kunt verschillende waarschuwingen voor één incident samenvoegen op basis van eigenschappen zoals overeenkomende entiteiten, waarschuwingsdetails of aanmaaktijd, met behulp van de functie voor het groeperen van waarschuwingen. |

| 5 | Verzendcases. | Wijs incidenten toe aan specifieke analisten met behulp van een integratie tussen Microsoft Teams, Azure Logic Apps en Automatiseringsregels van Microsoft Sentinel. |

SOAR-onderdelen toewijzen

Controleer welke functies van Microsoft Sentinel of Azure Logic Apps zijn toegewezen aan de belangrijkste ArcSight SOAR-onderdelen.

| ArcSight | Microsoft Sentinel/Azure Logic Apps |

|---|---|

| Trigger | Trigger |

| Automation-bit | Azure Function-connector |

| Actie | Actie |

| Geplande playbooks | Playbooks geïnitieerd door de terugkeertrigger |

| Werkstroomplaybooks | Playbooks die automatisch worden geïnitieerd door Microsoft Sentinel-waarschuwing of incidenttriggers |

| Marketplace | • Tabblad Automatiseringssjablonen > • Catalogus met inhoudshubs • GitHub |

Playbooks en automatiseringsregels operationeel maken in Microsoft Sentinel

De meeste playbooks die u met Microsoft Sentinel gebruikt, zijn beschikbaar op het tabblad Automation-sjablonen>, de inhoudshubcatalogus of GitHub. In sommige gevallen moet u echter mogelijk volledig nieuwe playbooks maken of op basis van bestaande sjablonen.

Normaal gesproken bouwt u uw aangepaste logische app met behulp van de functie Azure Logic App Designer. De code voor logische apps is gebaseerd op ARM-sjablonen (Azure Resource Manager), die de ontwikkeling, implementatie en portabiliteit van Azure Logic Apps in meerdere omgevingen mogelijk maken. Als u uw aangepaste playbook wilt converteren naar een draagbare ARM-sjabloon, kunt u de ARM-sjabloongenerator gebruiken.

Gebruik deze bronnen voor gevallen waarin u uw eigen playbooks moet bouwen, geheel nieuw of op basis van bestaande sjablonen.

- Incidentafhandeling automatiseren in Microsoft Sentinel

- Reactie op bedreigingen automatiseren met playbooks in Microsoft Sentinel

- Zelfstudie: Playbooks gebruiken met automatiseringsregels in Microsoft Sentinel

- Microsoft Sentinel gebruiken voor incidentrespons, indeling en automatisering

- Adaptieve kaarten voor het verbeteren van de reactie op incidenten in Microsoft Sentinel

Best practices voor SOAR na migratie

Hier volgen best practices waar u rekening mee moet houden na uw SOAR-migratie:

- Nadat u uw playbooks hebt gemigreerd, test u de playbooks uitgebreid om ervoor te zorgen dat de gemigreerde acties werken zoals verwacht.

- Bekijk regelmatig uw automatiseringen om manieren te verkennen om uw SOAR verder te vereenvoudigen of te verbeteren. Microsoft Sentinel voegt voortdurend nieuwe connectors en acties toe waarmee u de effectiviteit van uw huidige respons-implementaties verder kunt vereenvoudigen of vergroten.

- Bewaak de prestaties van uw playbooks met behulp van de werkmap Playbooks-statuscontrole.

- Beheerde identiteiten en service-principals gebruiken: verifieer bij verschillende Azure-services in uw Logic Apps, sla de geheimen op in Azure Key Vault en verdoezel de uitvoer van de stroomuitvoering. We raden u ook aan de activiteiten van deze service-principals te controleren.

Volgende stappen

In dit artikel hebt u geleerd hoe u uw SOAR-automatisering van ArcSight kunt toewijzen aan Microsoft Sentinel.