SOC-processen bijwerken

Een Security Operations Center (SOC) is een gecentraliseerde functie binnen een organisatie die mensen, processen en technologie integreert. Een SOC implementeert het algehele cyberbeveiligingsframework van de organisatie. De SOC werkt samen aan de inspanningen van de organisatie voor het bewaken, waarschuwen, voorkomen, detecteren, analyseren en reageren op cyberbeveiligingsincidenten. SOC-teams, geleid door een SOC-manager, kunnen incidentresponsers, SOC-analisten op niveau 1, 2 en 3, bedreigingsjagers en incidentresponsmanagers omvatten.

SOC-teams gebruiken telemetrie vanuit de IT-infrastructuur van de organisatie, waaronder netwerken, apparaten, toepassingen, gedrag, apparaten en informatiearchieven. De teams koppelen de gegevens vervolgens aan elkaar en analyseren om te bepalen hoe de gegevens moeten worden beheerd en welke acties moeten worden uitgevoerd.

Als u wilt migreren naar Microsoft Sentinel, moet u niet alleen de technologie bijwerken die door de SOC wordt gebruikt, maar ook de SOC-taken en -processen. In dit artikel wordt beschreven hoe u uw SOC- en analistenprocessen bijwerkt als onderdeel van uw migratie naar Microsoft Sentinel.

Werkstroom van analist bijwerken

Microsoft Sentinel biedt een reeks hulpprogramma's die zijn toegewezen aan een typische werkstroom voor analisten, van incidenttoewijzing tot sluiting. Analisten kunnen flexibel enkele of alle beschikbare hulpprogramma's gebruiken om incidenten te classificeren en te onderzoeken. Wanneer uw organisatie naar Microsoft Sentinel migreert, moeten uw analisten zich aanpassen aan deze nieuwe toolsets, functies en werkstromen.

Incidenten in Microsoft Sentinel

In Microsoft Sentinel is een incident een verzameling waarschuwingen die door Microsoft Sentinel worden bepaald, voldoende betrouwbaarheid hebben om het incident te activeren. Daarom sorteert de analist eerst incidenten op de pagina Incidenten met Microsoft Sentinel en gaat vervolgens verder met het analyseren van waarschuwingen, als er een diepere duik nodig is. Vergelijk de terminologie en beheergebieden van uw SIEM-incidenten met Microsoft Sentinel.

Werkstroomfasen van analisten

In deze tabel worden de belangrijkste fasen in de werkstroom van de analist beschreven en worden de specifieke hulpprogramma's gemarkeerd die relevant zijn voor elke activiteit in de werkstroom.

| Toewijzen | Sorteren | Onderzoeken | Reageren |

|---|---|---|---|

| Incidenten toewijzen: • Handmatig op de pagina Incidenten • Automatisch playbooks of automatiseringsregels gebruiken |

Incidenten classificeren met behulp van: • De details van het incident op de pagina Incident • Entiteitsgegevens op de pagina Incident, onder het tabblad Entiteiten • Jupyter Notebooks |

Incidenten onderzoeken met behulp van: • De onderzoeksgrafiek • Microsoft Sentinel-werkmappen • Het Log Analytics-queryvenster |

Reageren op incidenten met behulp van: • Playbooks en automatiseringsregels • Microsoft Teams War Room |

In de volgende secties worden zowel de terminologie als de werkstroom van analisten toegewezen aan specifieke Functies van Microsoft Sentinel.

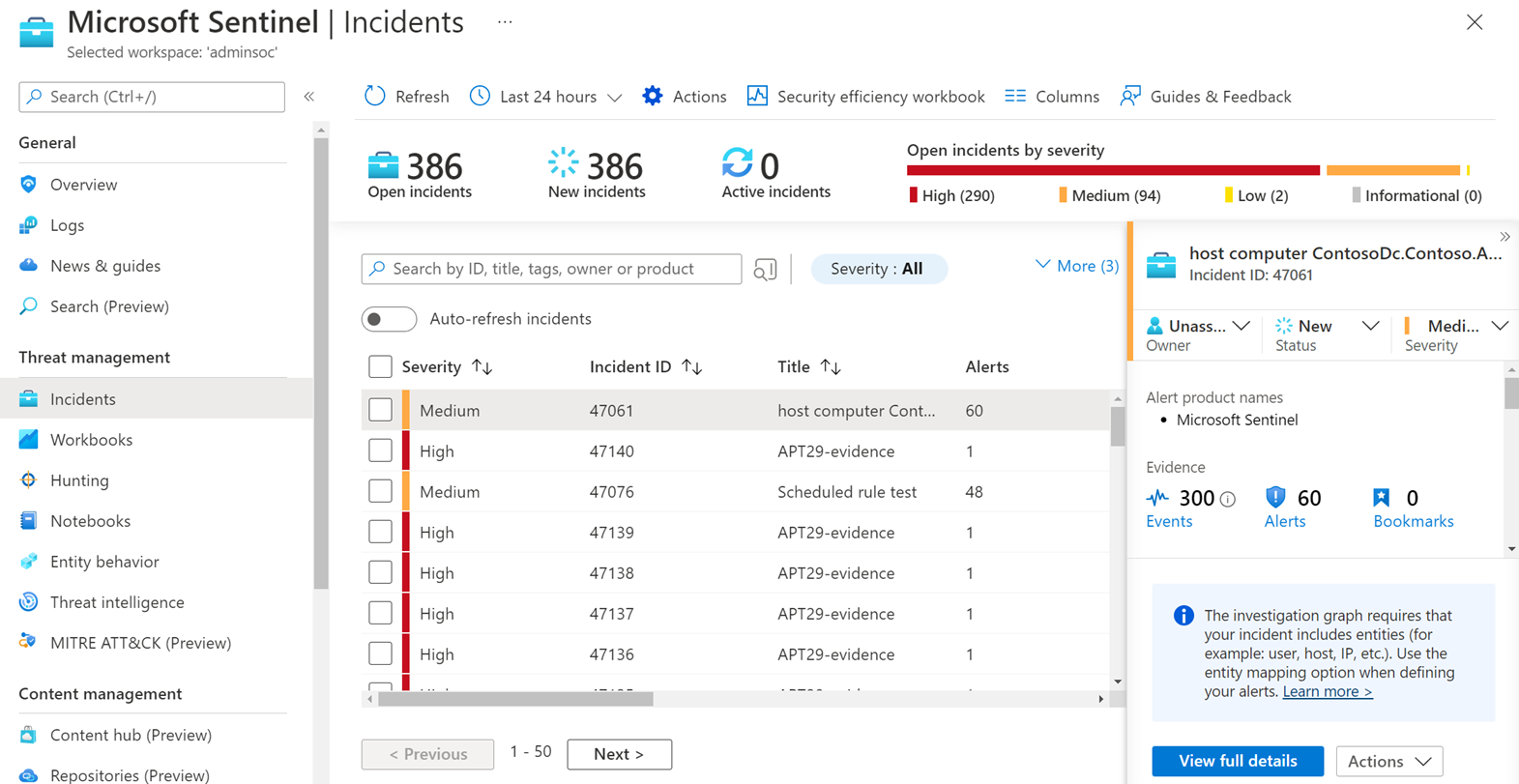

Toewijzen

Gebruik de pagina Microsoft Sentinel-incidenten om incidenten toe te wijzen. De pagina Incidenten bevat een voorbeeld van incidenten en een gedetailleerde weergave voor afzonderlijke incidenten.

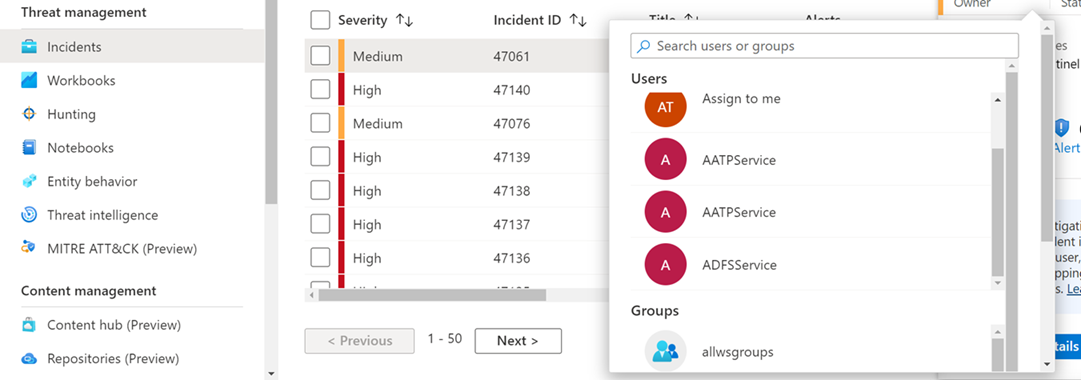

Een incident toewijzen:

- Handmatig. Stel het veld Eigenaar in op de relevante gebruikersnaam.

- Automatisch. Gebruik een aangepaste oplossing op basis van Microsoft Teams en Logic Apps of een automatiseringsregel.

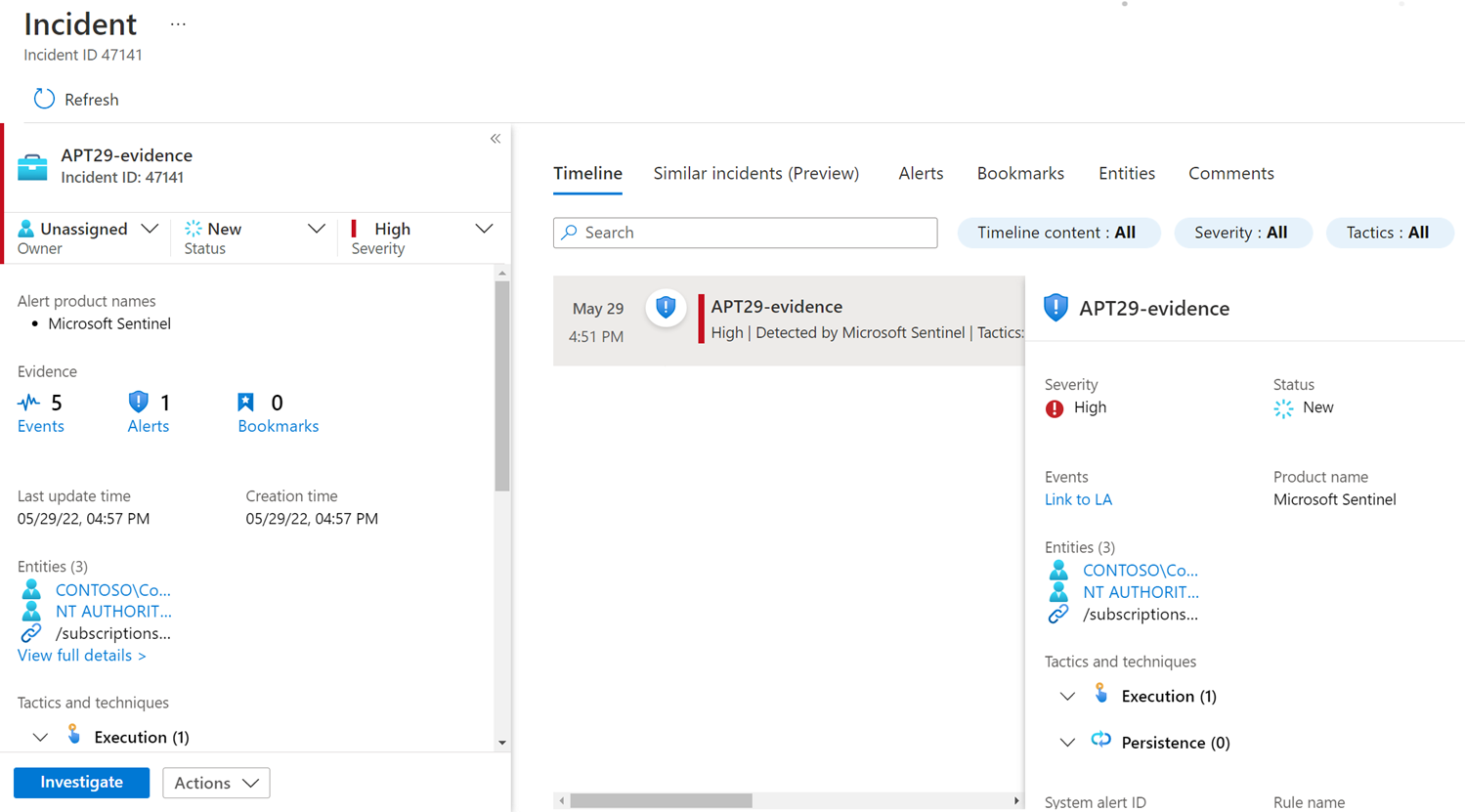

Sorteren

Als u een triageoefening wilt uitvoeren in Microsoft Sentinel, kunt u beginnen met verschillende Functies van Microsoft Sentinel, afhankelijk van uw expertiseniveau en de aard van het incident dat wordt onderzocht. Als typisch uitgangspunt selecteert u Volledige details weergeven op de pagina Incident . U kunt nu de waarschuwingen onderzoeken die het incident vormen, bladwijzers bekijken, entiteiten selecteren om verder in te zoomen op specifieke entiteiten of opmerkingen toevoegen.

Hier volgen voorgestelde acties om uw incidentbeoordeling voort te zetten:

- Selecteer Onderzoek voor een visuele weergave van de relaties tussen de incidenten en de relevante entiteiten.

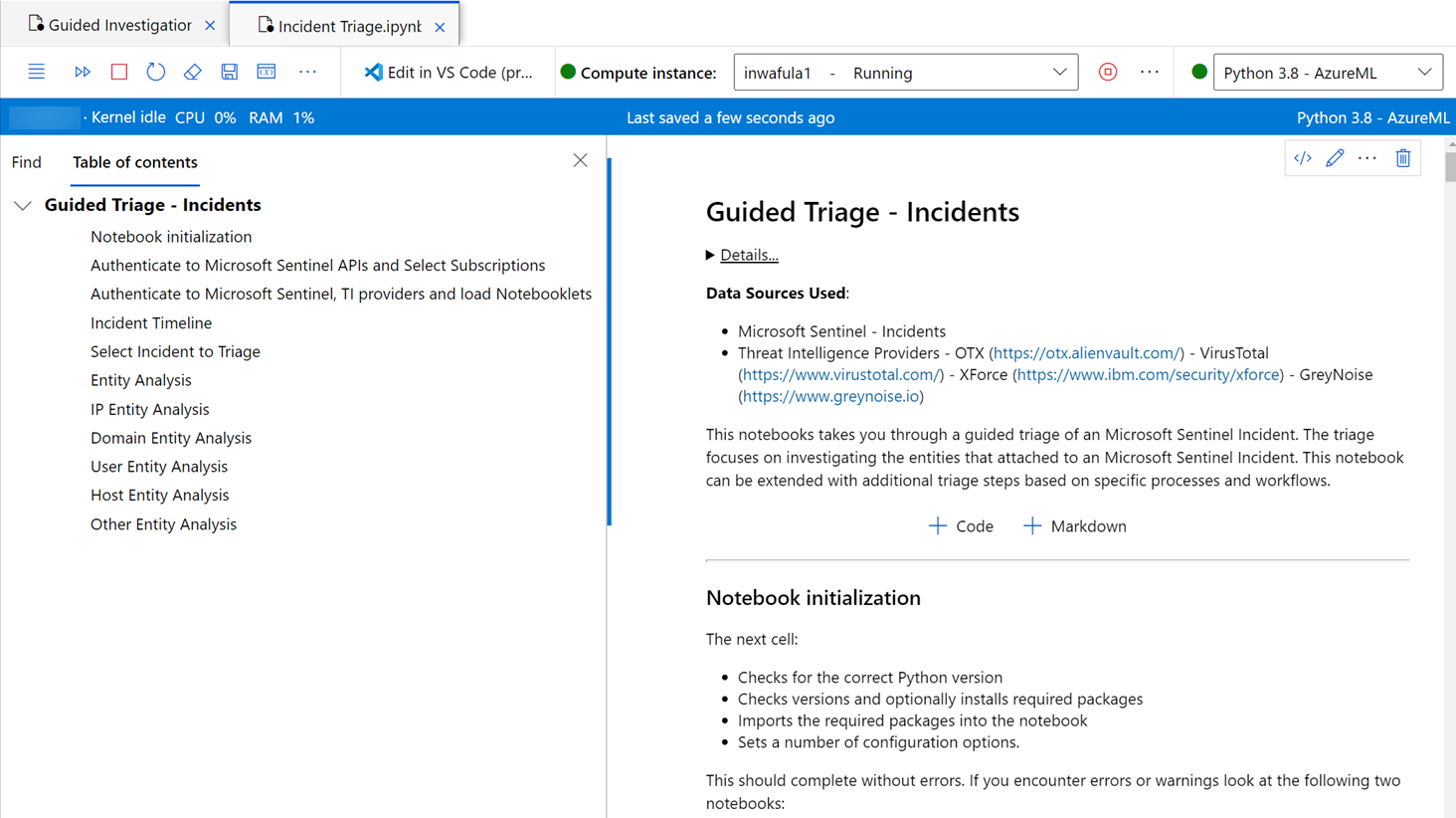

- Gebruik een Jupyter-notebook om een uitgebreide triageoefening uit te voeren voor een bepaalde entiteit. U kunt het notitieblok voor incidentoriteit gebruiken voor deze oefening.

Sortering versnellen

Gebruik deze functies en mogelijkheden om de sortering te versnellen:

- Als u snel wilt filteren, zoekt u op de pagina Incidenten naar incidenten die zijn gekoppeld aan een specifieke entiteit. Filteren op entiteit op de pagina Incidenten is sneller dan filteren op de entiteitskolom in verouderde SIEM-incidentwachtrijen.

- Voor een snellere sortering gebruikt u het scherm Waarschuwingsgegevens om belangrijke incidentgegevens op te nemen in de naam en beschrijving van het incident, zoals de bijbehorende gebruikersnaam, het IP-adres of de host. Een incident kan bijvoorbeeld dynamisch worden gewijzigd

Ransomware activity detected in DC01in , waarDC01een kritieke asset is, dynamisch geïdentificeerd via de aanpasbare waarschuwingseigenschappen. - Voor een uitgebreidere analyse selecteert u op de pagina Incidenten een incident en selecteert u Gebeurtenissen onder Bewijs om specifieke gebeurtenissen weer te geven die het incident hebben geactiveerd. De gebeurtenisgegevens zijn zichtbaar als de uitvoer van de query die is gekoppeld aan de analyseregel, in plaats van de onbewerkte gebeurtenis. De regelmigratietechnicus kan deze uitvoer gebruiken om ervoor te zorgen dat de analist de juiste gegevens ophaalt.

- Voor gedetailleerde entiteitsinformatie selecteert u op de pagina Incidenten een incident en selecteert u een entiteitsnaam onder Entiteiten om de mapgegevens, tijdlijn en inzichten van de entiteit weer te geven. Meer informatie over het toewijzen van entiteiten.

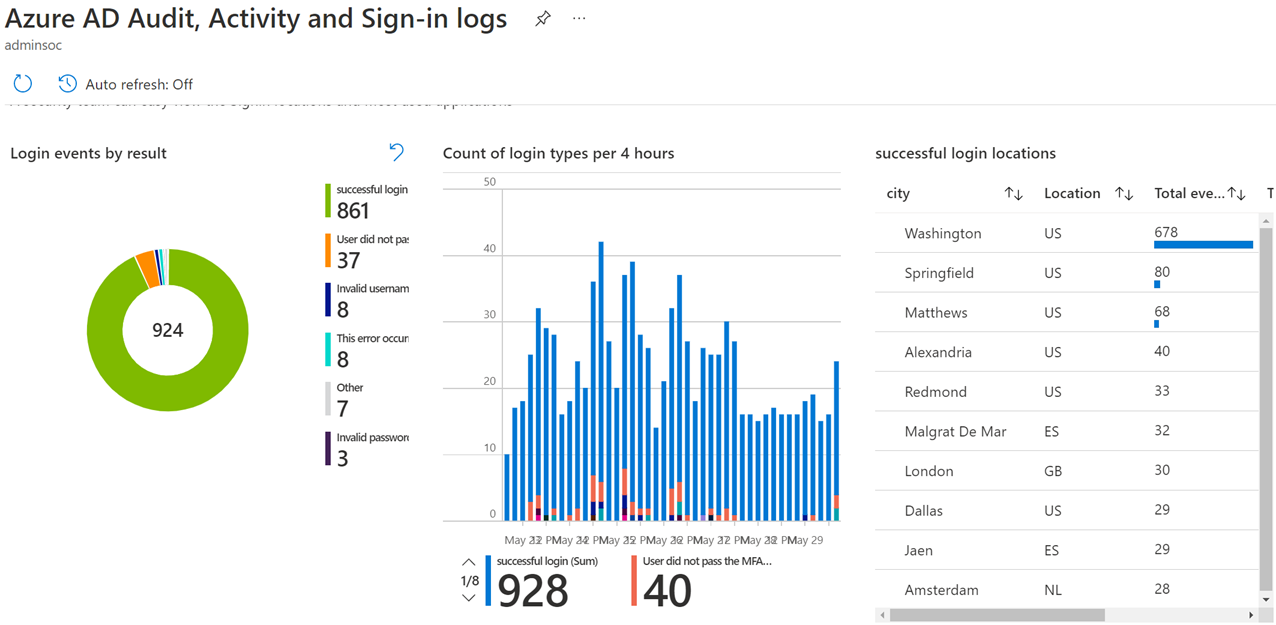

- Als u een koppeling wilt maken naar relevante werkmappen, selecteert u Incidentvoorbeeld. U kunt de werkmap aanpassen om aanvullende informatie weer te geven over het incident, of gekoppelde entiteiten en aangepaste velden.

Onderzoeken

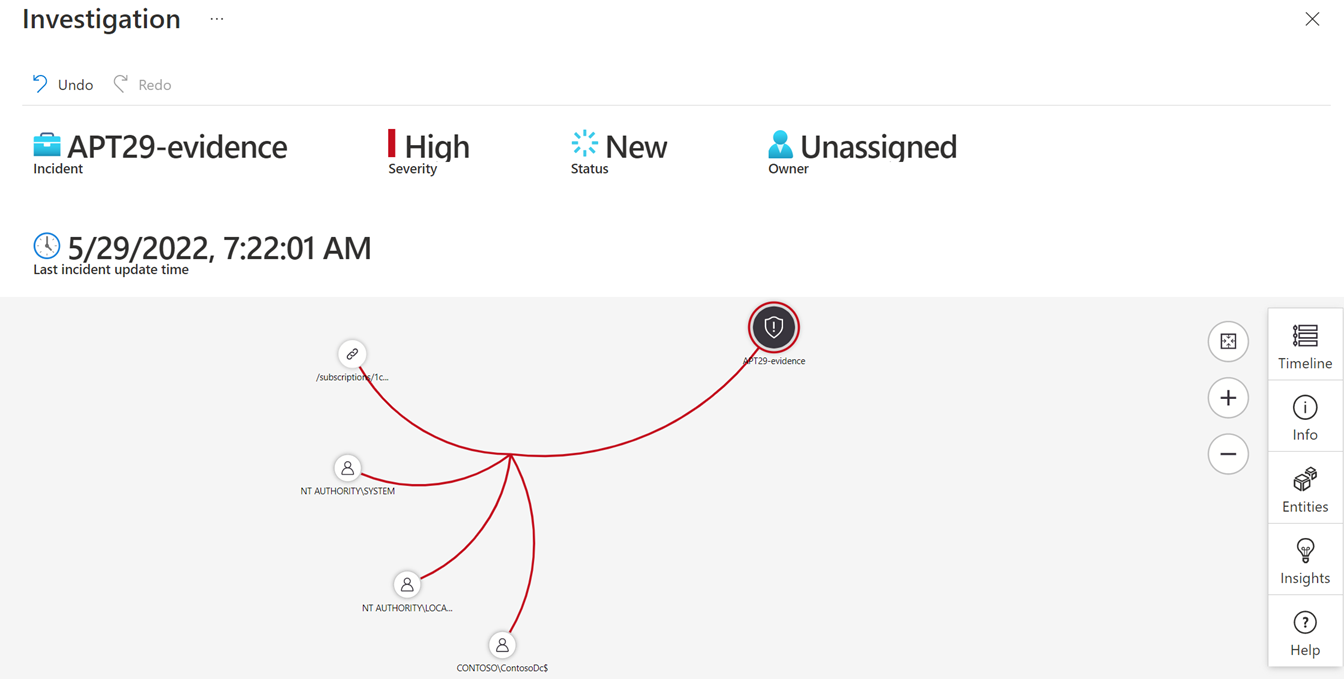

Gebruik de onderzoeksgrafiek om incidenten diep te onderzoeken. Selecteer op de pagina Incidenten een incident en selecteer Onderzoeken om de onderzoeksgrafiek weer te geven.

Met de onderzoeksgrafiek kunt u het volgende doen:

- Begrijp het bereik en identificeer de hoofdoorzaak van mogelijke beveiligingsrisico's door relevante gegevens te correleren met elke betrokken entiteit.

- Duik dieper in entiteiten en kies tussen verschillende uitbreidingsopties.

- U kunt eenvoudig verbindingen tussen verschillende gegevensbronnen bekijken door relaties te bekijken die automatisch zijn geëxtraheerd uit de onbewerkte gegevens.

- Breid uw onderzoeksbereik uit met behulp van ingebouwde verkenningsquery's om het volledige bereik van een bedreiging weer te geven.

- Gebruik vooraf gedefinieerde verkenningsopties om u te helpen bij het stellen van de juiste vragen tijdens het onderzoeken van een bedreiging.

Vanuit de onderzoeksgrafiek kunt u ook werkmappen openen om uw onderzoeksinspanningen verder te ondersteunen. Microsoft Sentinel bevat verschillende werkmapsjablonen die u kunt aanpassen aan uw specifieke use-case.

Reageren

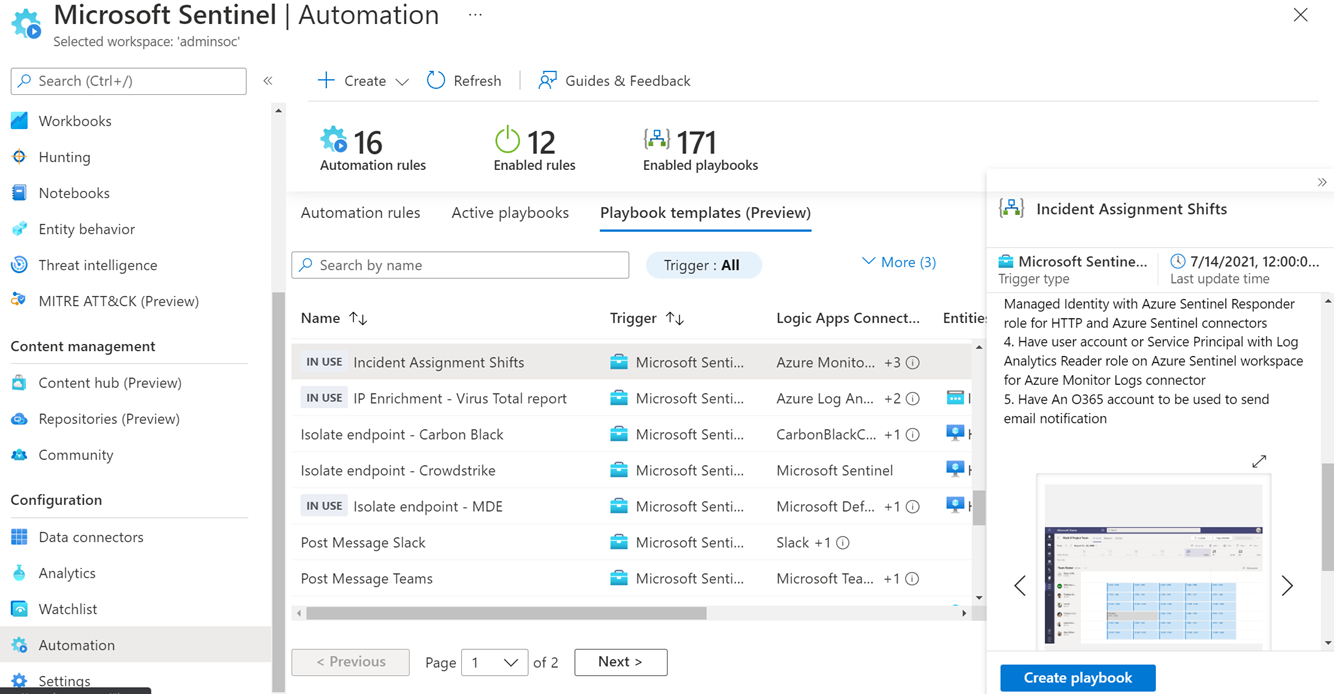

Gebruik geautomatiseerde reactiemogelijkheden van Microsoft Sentinel om te reageren op complexe bedreigingen en om de vermoeidheid van waarschuwingen te verminderen. Microsoft Sentinel biedt geautomatiseerde antwoorden met behulp van Logic Apps-playbooks en automatiseringsregels.

Gebruik een van de volgende opties voor toegang tot playbooks:

- Het tabblad Automation > Playbook-sjablonen

- De Microsoft Sentinel Content Hub

- De GitHub-opslagplaats van Microsoft Sentinel

Deze bronnen omvatten een breed scala aan beveiligingsgeoriënteerde playbooks om een aanzienlijk deel van de use cases van verschillende complexiteit te behandelen. Gebruik de sjablonen onder Automation > Playbook-sjablonen om uw werk met playbooks te stroomlijnen. Met sjablonen kunt u eenvoudig playbooks implementeren in het Microsoft Sentinel-exemplaar en vervolgens de playbooks aanpassen aan de behoeften van uw organisatie.

Zie het SOC Process Framework om uw SOC-proces toe te wijzen aan de mogelijkheden van Microsoft Sentinel.

SIEM-concepten vergelijken

Gebruik deze tabel om de belangrijkste concepten van uw verouderde SIEM te vergelijken met Microsoft Sentinel-concepten.

| ArcSight | QRadar | Splunk | Microsoft Sentinel |

|---|---|---|---|

| Gebeurtenis | Gebeurtenis | Gebeurtenis | Gebeurtenis |

| Correlatie-gebeurtenis | Correlatie-gebeurtenis | Belangrijke gebeurtenis | Waarschuwing |

| Incident | Overtreding | Belangrijke gebeurtenis | Incident |

| Lijst met overtredingen | Codes | Pagina Incidenten | |

| Etiketten | Aangepast veld in SOAR | Codes | Codes |

| Jupyter Notebooks | Jupyter Notebooks | Microsoft Sentinel-notebooks | |

| Dashboards | Dashboards | Dashboards | Werkmappen |

| Correlatieregels | Bouwstenen | Correlatieregels | Analyseregels |

| Incidentwachtrij | Tabblad Strafbare feiten | Incidentbeoordeling | Incidentpagina |

Volgende stappen

Na de migratie verkent u de Microsoft Sentinel-resources van Microsoft om uw vaardigheden uit te breiden en optimaal gebruik te maken van Microsoft Sentinel.

Overweeg ook om uw bedreigingsbeveiliging te verhogen met Behulp van Microsoft Sentinel naast Microsoft Defender XDR en Microsoft Defender voor Cloud voor geïntegreerde bedreigingsbeveiliging. Profiteer van de breedte van zichtbaarheid die Microsoft Sentinel levert, terwijl u dieper ingaat op gedetailleerde bedreigingsanalyse.

Zie voor meer informatie:

- Best practices voor regelmigratie

- Webinar: Aanbevolen procedures voor het converteren van detectieregels

- Security Orchestration, Automation and Response (SOAR) in Microsoft Sentinel

- Beheer uw SOC beter met metrische gegevens over incidenten

- Microsoft Sentinel-leertraject

- SC-200 Microsoft Security Operations Analyst-certificering

- Training voor Microsoft Sentinel Ninja

- Een aanval op een hybride omgeving onderzoeken met Microsoft Sentinel