Voorbeeld van Log Analytics-werkruimteontwerpen voor Microsoft Sentinel

In dit artikel worden voorgestelde Log Analytics-werkruimteontwerpen voor organisaties beschreven met de volgende voorbeeldvereisten:

- Meerdere tenants en regio's, met europese vereisten voor gegevenssoevereine

- Eén tenant met meerdere clouds

- Meerdere tenants, met meerdere regio's en gecentraliseerde beveiliging

Zie Een Log Analytics-werkruimtearchitectuur ontwerpen voor meer informatie.

Dit artikel maakt deel uit van de implementatiehandleiding voor Microsoft Sentinel.

Voorbeeld 1: Meerdere tenants en regio's

Contoso Corporation is een multinational met hoofdkantoor in Londen. Contoso heeft kantoren over de hele wereld, met belangrijke hubs in New York City en Tokio. Onlangs heeft Contoso hun productiviteitssuite gemigreerd naar Office 365, waarbij veel workloads naar Azure zijn gemigreerd.

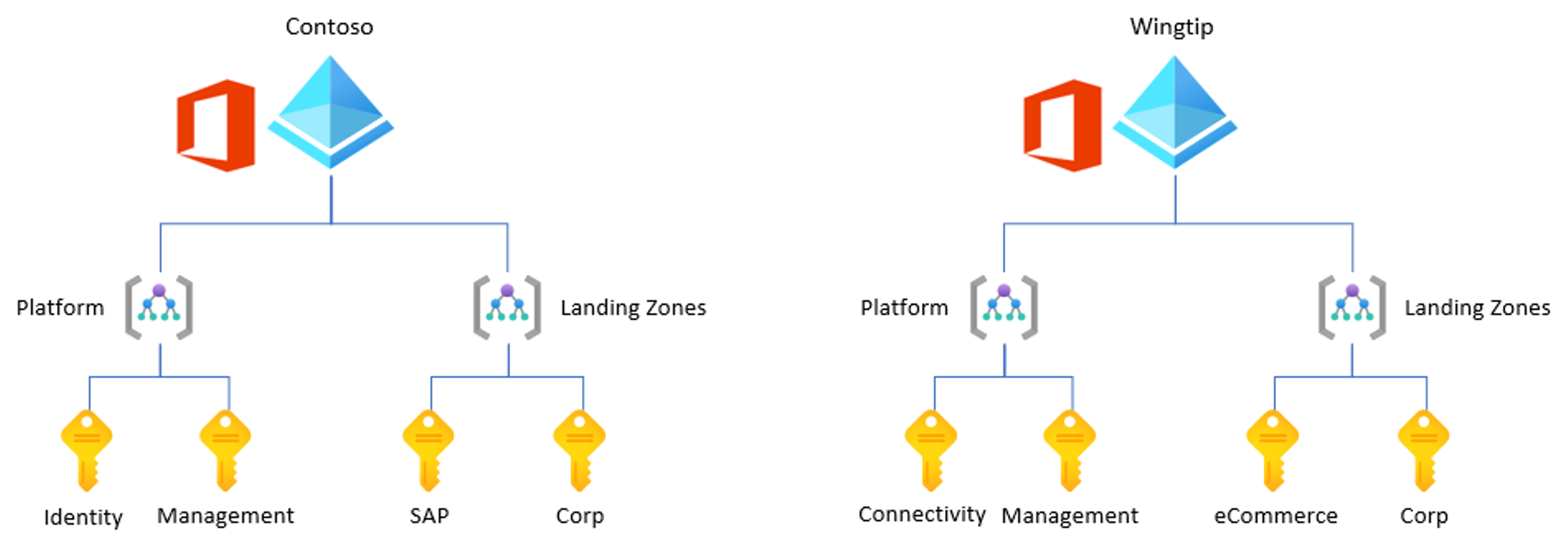

Contoso-tenants

Vanwege een overname enkele jaren geleden heeft Contoso twee Microsoft Entra-tenants: contoso.onmicrosoft.com en wingtip.onmicrosoft.com. Elke tenant heeft een eigen Office 365-exemplaar en meerdere Azure-abonnementen, zoals wordt weergegeven in de volgende afbeelding:

Contoso-naleving en regionale implementatie

Contoso heeft momenteel Azure-resources die worden gehost in drie verschillende regio's: VS - oost, EU - noord en Japan - west, en strikte vereisten voor het behouden van alle gegevens die in Europa binnen Europa-regio's worden gegenereerd.

Beide Microsoft Entra-tenants van Contoso hebben resources in alle drie de regio's: VS - oost, EU - noord en Japan - west

Resourcetypen en verzamelingsvereisten voor Contoso

Contoso moet gebeurtenissen verzamelen uit de volgende gegevensbronnen:

- Office 365

- Aanmeldings- en auditlogboeken van Microsoft Entra

- Azure-activiteit

- Windows-beveiliging gebeurtenissen, van zowel on-premises als Azure VM-bronnen

- Syslog, van zowel on-premises als Azure VM-bronnen

- CEF, van meerdere on-premises netwerkapparaten, zoals Palo Alto, Cisco ASA en Cisco Meraki

- Meerdere Azure PaaS-resources, zoals Azure Firewall, AKS, Key Vault, Azure Storage en Azure SQL

- Cisco Umbrella

Azure-VM's bevinden zich voornamelijk in de regio EU - noord, met slechts enkele in VS - oost en Japan - west. Contoso gebruikt Microsoft Defender voor servers op al hun Azure-VM's.

Contoso verwacht ongeveer 300 GB per dag op te nemen uit al hun gegevensbronnen.

Contoso-toegangsvereisten

De Azure-omgeving van Contoso heeft al één bestaande Log Analytics-werkruimte die door het Operations-team wordt gebruikt om de infrastructuur te bewaken. Deze werkruimte bevindt zich in de Microsoft Entra-tenant van Contoso, binnen de regio EU - noord en wordt gebruikt voor het verzamelen van logboeken van Azure-VM's in alle regio's. Ze nemen momenteel ongeveer 50 GB per dag op.

Het Contoso Operations-team moet toegang hebben tot alle logboeken die ze momenteel in de werkruimte hebben, waaronder verschillende gegevenstypen die niet nodig zijn voor de SOC, zoals Perf, InsightsMetrics, ContainerLog en meer. Het Operations-team mag geen toegang hebben tot de nieuwe logboeken die worden verzameld in Microsoft Sentinel.

De oplossing van Contoso

De oplossing van Constoso omvat de volgende overwegingen:

- Contoso heeft al een bestaande werkruimte en ze willen microsoft Sentinel in diezelfde werkruimte inschakelen.

- Contoso heeft wettelijke vereisten, dus we hebben ten minste één Log Analytics-werkruimte nodig die is ingeschakeld voor Microsoft Sentinel in Europa.

- De meeste VM's van Contoso zijn de regio EU - noord, waar ze al een werkruimte hebben. Daarom zijn de bandbreedtekosten in dit geval geen probleem.

- Contoso heeft twee verschillende Microsoft Entra-tenants en verzamelt gegevensbronnen op tenantniveau, zoals Office 365- en Microsoft Entra-aanmeldings- en auditlogboeken, en we hebben ten minste één werkruimte per tenant nodig.

- Contoso moet niet-SOC-gegevens verzamelen, hoewel er geen overlap is tussen SOC- en niet-SOC-gegevens. Soc-gegevensaccounts voor ongeveer 250 GB/dag, dus moeten ze afzonderlijke werkruimten gebruiken omwille van kostenefficiëntie.

- Contoso heeft één SOC-team dat Gebruikmaakt van Microsoft Sentinel, dus er is geen extra scheiding nodig.

- Alle leden van het SOC-team van Contoso hebben toegang tot alle gegevens, dus er is geen extra scheiding nodig.

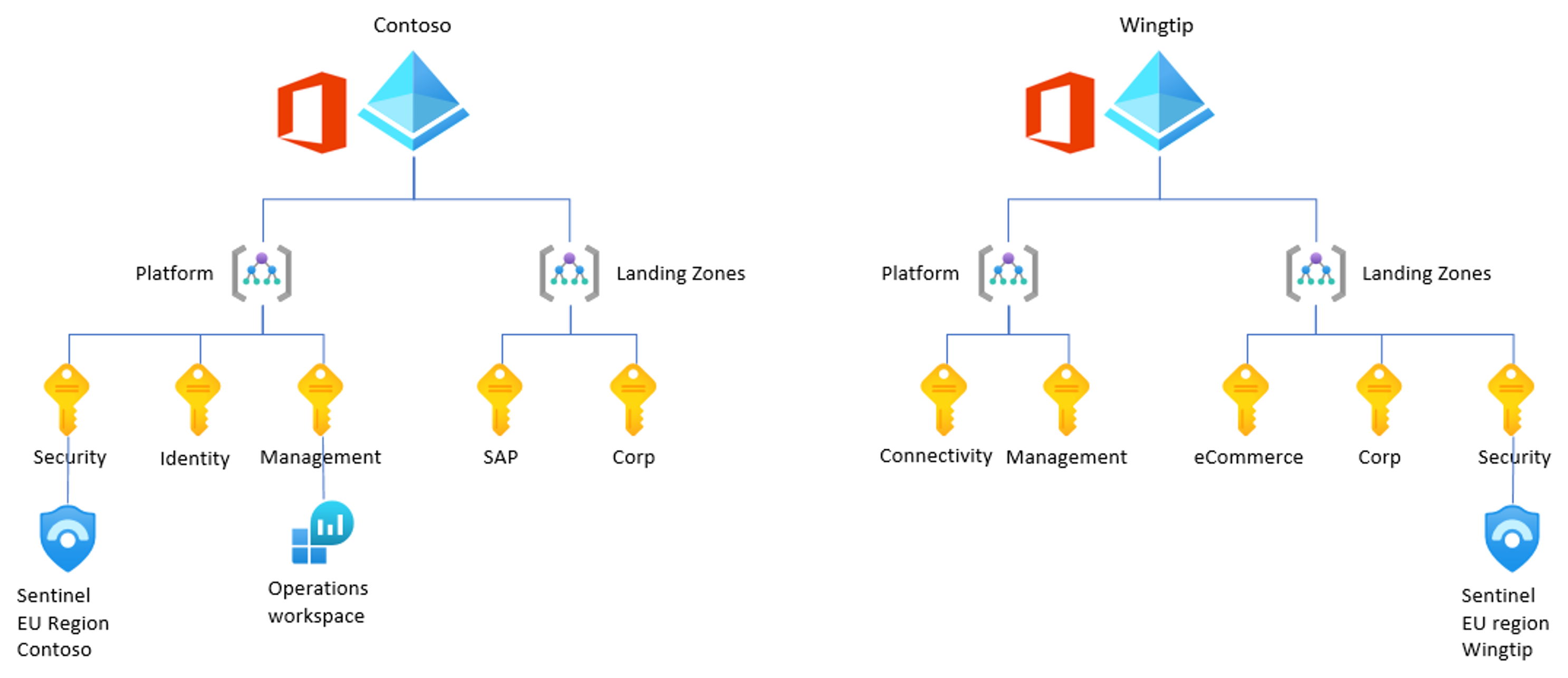

Het resulterende werkruimteontwerp voor Contoso wordt geïllustreerd in de volgende afbeelding:

De voorgestelde oplossing omvat:

- Een afzonderlijke Log Analytics-werkruimte voor het Contoso Operations-team. Deze werkruimte bevat alleen gegevens die niet nodig zijn voor het SOC-team van Contoso, zoals de Perf-, InsightsMetrics- of ContainerLog-tabellen .

- Twee Log Analytics-werkruimten die zijn ingeschakeld voor Microsoft Sentinel, één in elke Microsoft Entra-tenant, voor het opnemen van gegevens uit Office 365, Azure Activity, Microsoft Entra ID en alle Azure PaaS-services.

- Alle andere gegevens, afkomstig van on-premises gegevensbronnen, kunnen worden gerouteerd naar een van de twee werkruimten.

Voorbeeld 2: Één tenant met meerdere clouds

Fabrikam is een organisatie met hoofdkantoor in New York City en kantoren rondom de Verenigde Staten. Fabrikam start hun cloudtraject en moet nog steeds hun eerste Azure-landingszone implementeren en hun eerste workloads migreren. Fabrikam heeft al enkele workloads in AWS, die ze willen bewaken met Behulp van Microsoft Sentinel.

Vereisten voor Fabrikam-tenancy

Fabrikam heeft één Microsoft Entra-tenant.

Fabrikam-naleving en regionale implementatie

Fabrikam heeft geen nalevingsvereisten. Fabrikam heeft resources in verschillende Azure-regio's in de VS, maar bandbreedtekosten in verschillende regio's zijn geen belangrijk probleem.

Vereisten voor Fabrikam-resourcetypen en -verzameling

Fabrikam moet gebeurtenissen verzamelen uit de volgende gegevensbronnen:

- Aanmeldings- en auditlogboeken van Microsoft Entra

- Azure-activiteit

- Beveiligingsgebeurtenissen, van zowel on-premises als Azure VM-bronnen

- Windows-gebeurtenissen, van zowel on-premises als Azure VM-bronnen

- Prestatiegegevens uit zowel on-premises als Azure VM-bronnen

- AWS CloudTrail

- AKS-audit- en prestatielogboeken

Toegangsvereisten voor Fabrikam

Het Fabrikam Operations-team moet toegang hebben tot:

- Beveiligingsgebeurtenissen en Windows-gebeurtenissen, van zowel on-premises als Azure VM-bronnen

- Prestatiegegevens uit zowel on-premises als Azure VM-bronnen

- AKS-prestaties (Container Insights) en auditlogboeken

- Alle Azure-activiteitsgegevens

Het SOC-team van Fabrikam moet toegang hebben tot:

- Aanmeldings- en auditlogboeken van Microsoft Entra

- Alle Azure-activiteitsgegevens

- Beveiligingsgebeurtenissen, van zowel on-premises als Azure VM-bronnen

- AWS CloudTrail-logboeken

- AKS-auditlogboeken

- De volledige Microsoft Sentinel-portal

De oplossing van Fabrikam

De oplossing van Fabrikam omvat de volgende overwegingen:

Fabrikam heeft geen bestaande werkruimte, dus ze hebben automatisch een nieuwe werkruimte nodig.

Fabrikam heeft geen wettelijke vereisten waarvoor ze gegevens gescheiden moeten houden.

Fabrikam heeft een omgeving met één tenant en heeft geen afzonderlijke werkruimten per tenant nodig.

Fabrikam heeft echter afzonderlijke werkruimten nodig voor hun SOC- en Operations-teams.

Het Fabrikam Operations-team moet prestatiegegevens verzamelen van zowel VM's als AKS. Omdat AKS is gebaseerd op diagnostische instellingen, kunnen ze specifieke logboeken selecteren die naar specifieke werkruimten moeten worden verzonden. Fabrikam kan ervoor kiezen om AKS-auditlogboeken te verzenden naar de Log Analytics-werkruimte die is ingeschakeld voor Microsoft Sentinel en alle AKS-logboeken naar een afzonderlijke werkruimte, waarbij Microsoft Sentinel niet is ingeschakeld. In de werkruimte waar Microsoft Sentinel niet is ingeschakeld, schakelt Fabrikam de Container Insights-oplossing in.

Voor Windows-VM's kan Fabrikam de Azure Monitoring Agent (AMA) gebruiken om de logboeken te splitsen, beveiligingsevenementen naar de werkruimte te verzenden en prestaties en Windows-gebeurtenissen naar de werkruimte te verzenden zonder Microsoft Sentinel.

Fabrikam kiest ervoor om de overlappende gegevens te overwegen, zoals beveiligingsevenementen en Azure-activiteiten, alleen als SOC-gegevens, en verzendt deze gegevens naar de werkruimte met Microsoft Sentinel.

Fabrikam moet de toegang beheren voor overlappende gegevens, waaronder beveiligingsgebeurtenissen en Azure-activiteitengebeurtenissen, maar er is geen vereiste op rijniveau. Omdat beveiligingsgebeurtenissen en Azure-activiteitengebeurtenissen geen aangepaste logboeken zijn, kan Fabrikam RBAC op tabelniveau gebruiken om toegang te verlenen tot deze twee tabellen voor het Operations-team.

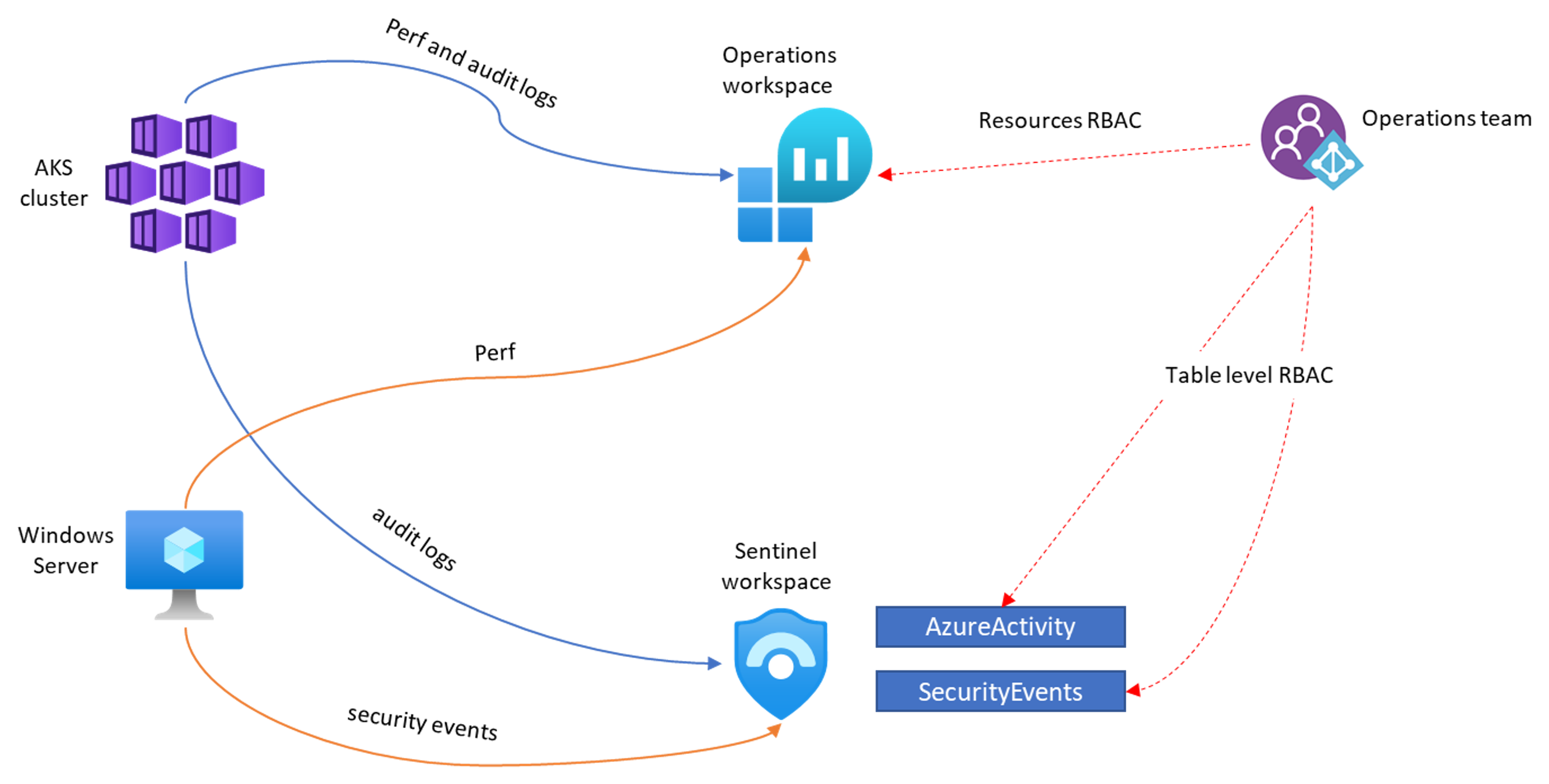

Het resulterende werkruimteontwerp voor Fabrikam wordt geïllustreerd in de volgende afbeelding, inclusief alleen belangrijke logboekbronnen omwille van de eenvoud van het ontwerp:

De voorgestelde oplossing omvat:

- Twee afzonderlijke werkruimten in de regio VS: één voor het SOC-team waarvoor Microsoft Sentinel is ingeschakeld en een andere voor het Operations-team, zonder Microsoft Sentinel.

- De Azure Monitoring Agent (AMA) die wordt gebruikt om te bepalen welke logboeken vanuit Azure en on-premises VM's naar elke werkruimte worden verzonden.

- Diagnostische instellingen, die worden gebruikt om te bepalen welke logboeken vanuit Azure-resources zoals AKS naar elke werkruimte worden verzonden.

- Overlappende gegevens die worden verzonden naar de Log Analytics-werkruimte die is ingeschakeld voor Microsoft Sentinel, met RBAC op tabelniveau om zo nodig toegang te verlenen aan het Operations-team.

Voorbeeld 3: Meerdere tenants en regio's en gecentraliseerde beveiliging

Adventure Works is een multinational met hoofdkantoor in Tokio. Adventure Works heeft 10 verschillende subentiteiten, gebaseerd op verschillende landen/regio's over de hele wereld.

Adventure Works is microsoft 365 E5-klant en heeft al workloads in Azure.

Tenantvereisten voor Adventure Works

Adventure Works heeft drie verschillende Microsoft Entra-tenants, één voor elk van de continenten waar ze subentiteiten hebben: Azië, Europa en Afrika. De landen/regio's van de verschillende subentiteiten hebben hun identiteiten in de tenant van het continent waartoe ze behoren. Japanse gebruikers bevinden zich bijvoorbeeld in de tenant Azië , Duitse gebruikers bevinden zich in de Europese tenant en Egyptische gebruikers bevinden zich in de Afrika-tenant .

Nalevings- en regionale vereisten voor Adventure Works

Adventure Works maakt momenteel gebruik van drie Azure-regio's, die elk zijn afgestemd op het continent waarin de subentiteiten zich bevinden. Adventure Works heeft geen strikte nalevingsvereisten.

Resourcetypen en verzamelingsvereisten voor Adventure Works

Adventure Works moet de volgende gegevensbronnen voor elke subentiteit verzamelen:

- Aanmeldings- en auditlogboeken van Microsoft Entra

- Office 365-logboeken

- Onbewerkte logboeken van Microsoft Defender XDR voor Eindpunt

- Azure-activiteit

- Microsoft Defender for Cloud

- Azure PaaS-resources, zoals van Azure Firewall, Azure Storage, Azure SQL en Azure WAF

- Beveiligings- en Windows-gebeurtenissen van Azure-VM's

- CEF-logboeken van on-premises netwerkapparaten

Azure-VM's worden verspreid over de drie continenten, maar bandbreedtekosten zijn geen probleem.

Toegangsvereisten voor Adventure Works

Adventure Works heeft één gecentraliseerd SOC-team dat toezicht houdt op beveiligingsbewerkingen voor alle verschillende subentiteiten.

Adventure Works heeft ook drie onafhankelijke SOC-teams, één voor elk van de continenten. Het SOC-team van elk continent moet alleen toegang hebben tot de gegevens die in de regio zijn gegenereerd, zonder dat er gegevens van andere continenten worden weergegeven. Het SOC-team van Azië mag bijvoorbeeld alleen toegang krijgen tot gegevens uit Azure-resources die zijn geïmplementeerd in Azië, Microsoft Entra-aanmeldingen vanuit de Azië-tenant en Defender voor Eindpunt-logboeken van de tenant Azië.

Het SOC-team van elk continent moet toegang hebben tot de volledige Microsoft Sentinel-portalervaring.

Het Operations-team van Adventure Works wordt onafhankelijk uitgevoerd en heeft zijn eigen werkruimten zonder Microsoft Sentinel.

Adventure Works-oplossing

De Oplossing Adventure Works omvat de volgende overwegingen:

Het Operations-team van Adventure Works heeft al zijn eigen werkruimten, dus u hoeft geen nieuwe werkruimte te maken.

Adventure Works heeft geen wettelijke vereisten waarvoor ze gegevens gescheiden moeten houden.

Adventure Works heeft drie Microsoft Entra-tenants en moet gegevensbronnen op tenantniveau verzamelen, zoals Office 365-logboeken. Adventure Works moet daarom in elke tenant ten minste één Log Analytics-werkruimte maken die is ingeschakeld voor Microsoft Sentinel.

Hoewel alle gegevens die in deze beslissing worden overwogen, worden gebruikt door het SOC-team van Adventure Works, moeten ze gegevens scheiden door eigendom, omdat elk SOC-team alleen toegang nodig heeft tot gegevens die relevant zijn voor dat team. Elk SOC-team heeft ook toegang nodig tot de volledige Microsoft Sentinel-portal. Adventure Works hoeft geen gegevenstoegang per tabel te beheren.

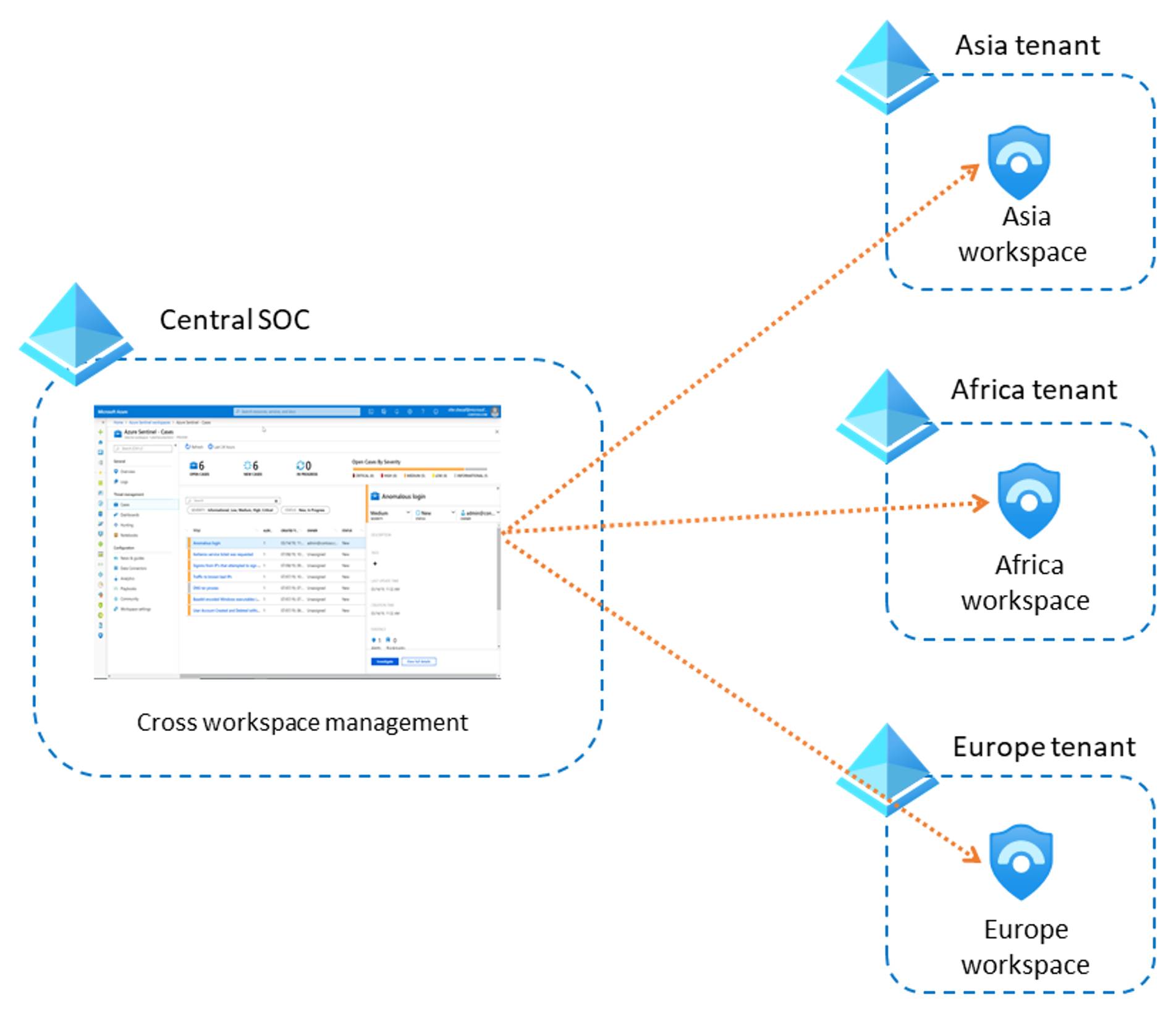

Het resulterende werkruimteontwerp voor Adventure Works wordt geïllustreerd in de volgende afbeelding, inclusief alleen belangrijke logboekbronnen omwille van de eenvoud van het ontwerp:

De voorgestelde oplossing omvat:

- Een afzonderlijke Log Analytics-werkruimte die is ingeschakeld voor Microsoft Sentinel voor elke Microsoft Entra-tenant. Elke werkruimte verzamelt gegevens met betrekking tot de tenant voor alle gegevensbronnen.

- Het SOC-team van elk continent heeft alleen toegang tot de werkruimte in een eigen tenant, zodat alleen logboeken die zijn gegenereerd binnen de tenantgrens toegankelijk zijn voor elk SOC-team.

- Het centrale SOC-team kan nog steeds werken vanuit een afzonderlijke Microsoft Entra-tenant, met behulp van Azure Lighthouse voor toegang tot elk van de verschillende Microsoft Sentinel-omgevingen. Als er geen andere tenant is, kan het centrale SOC-team Nog steeds Azure Lighthouse gebruiken om toegang te krijgen tot de externe werkruimten.

- Het centrale SOC-team kan ook een andere werkruimte maken als er artefacten moeten worden opgeslagen die verborgen blijven voor de SOC-teams van het continent of als het andere gegevens wil opnemen die niet relevant zijn voor de SOC-teams van het continent.

Volgende stappen

In dit artikel hebt u een set voorgestelde werkruimteontwerpen voor organisaties bekeken.