De Microsoft Sentinel voor SAP-gegevensconnector implementeren met behulp van SNC

In dit artikel leest u hoe u de Microsoft Sentinel voor SAP-gegevensconnector implementeert om SAP NetWeaver- en SAP ABAP-logboeken op te nemen via een beveiligde verbinding met behulp van SNC (Secure Network Communications).

De SAP-gegevensconnectoragent maakt doorgaans verbinding met een SAP ABAP-server met behulp van een RFC-verbinding (Remote Function Call) en een gebruikersnaam en wachtwoord voor verificatie.

Voor sommige omgevingen moet echter mogelijk de verbinding worden gemaakt op een versleuteld kanaal en voor sommige omgevingen moeten clientcertificaten worden gebruikt voor verificatie. In deze gevallen kunt u SNC van SAP gebruiken om uw gegevensconnector veilig te verbinden. Voer de stappen uit zoals ze in dit artikel worden beschreven.

Vereisten

Als u de Microsoft Sentinel voor SAP-gegevensconnector wilt implementeren met behulp van SNC, hebt u het volgende nodig:

- De cryptografische SAP-bibliotheek.

- De netwerkverbinding. SNC maakt gebruik van poort 48xx (waarbij xx het SAP-exemplaarnummer is) om verbinding te maken met de ABAP-server.

- Een SAP-server die is geconfigureerd ter ondersteuning van SNC-verificatie.

- Een zelfondertekend of door een certificeringsinstantie (CA) uitgegeven certificaat voor gebruikersverificatie.

Notitie

In dit artikel wordt een voorbeeldcase beschreven voor het configureren van SNC. In een productieomgeving raden we u sterk aan om met SAP-beheerders te overleggen om een implementatieplan te maken.

Het servercertificaat exporteren

U begint door het servercertificaat te exporteren:

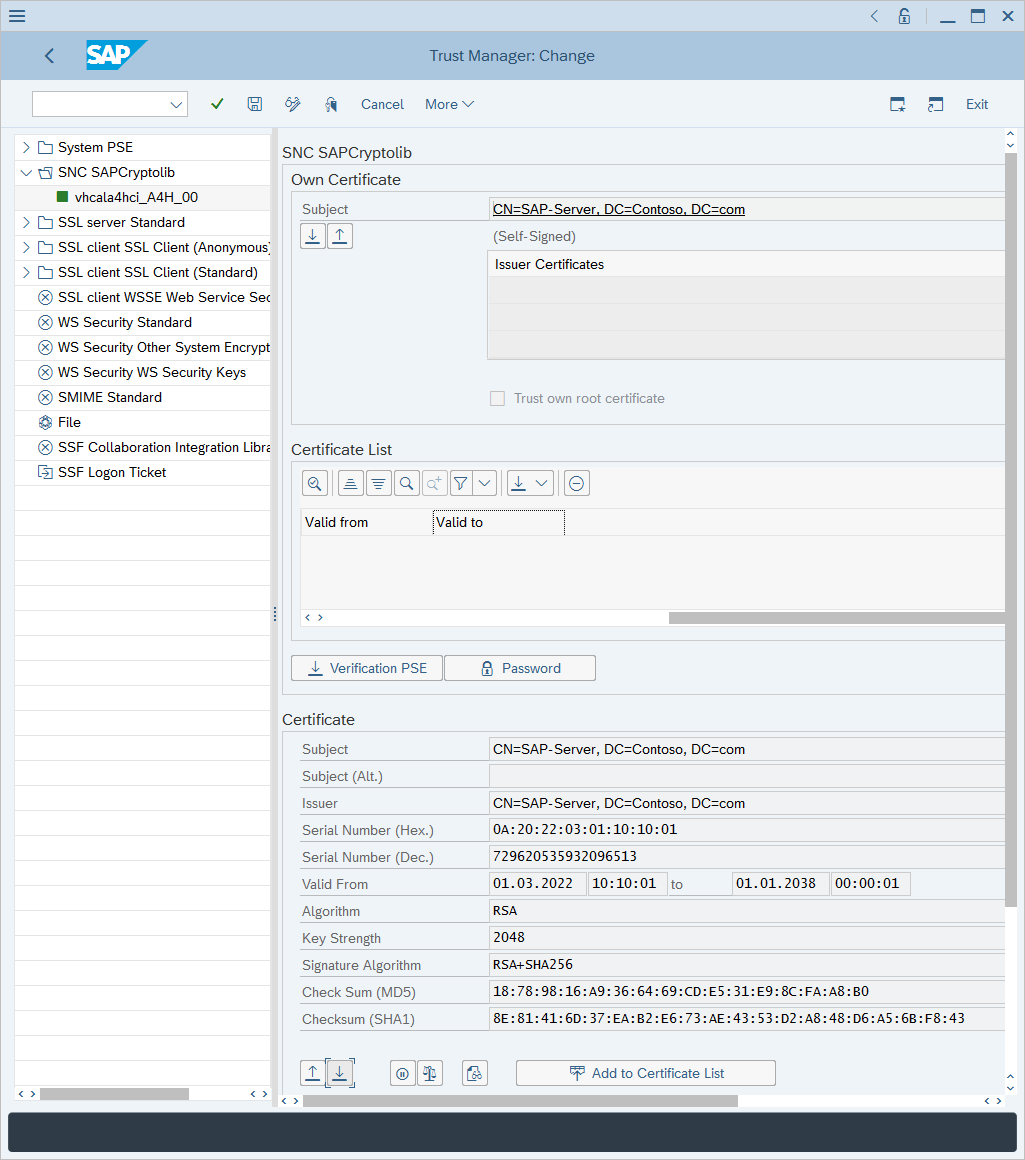

Meld u aan bij uw SAP-client en voer de STRUST-transactie uit.

Ga in het linkerdeelvenster naar SNC SAPCryptolib en vouw de sectie uit.

Selecteer het systeem en selecteer vervolgens een waarde voor Onderwerp.

De informatie over het servercertificaat wordt weergegeven in de sectie Certificaat .

Selecteer Certificaat exporteren.

In het dialoogvenster Certificaat exporteren:

Selecteer Base64 voor de bestandsindeling.

Selecteer naast Bestandspad het pictogram met dubbele vakken.

Selecteer een bestandsnaam om het certificaat naar te exporteren.

Selecteer het groene vinkje om het certificaat te exporteren.

Uw certificaat importeren

In deze sectie wordt uitgelegd hoe u een certificaat importeert, zodat het wordt vertrouwd door uw ABAP-server. Het is belangrijk om te begrijpen welk certificaat moet worden geïmporteerd in het SAP-systeem. Alleen openbare sleutels van de certificaten moeten worden geïmporteerd in het SAP-systeem.

Als het gebruikerscertificaat zelfondertekend is: Importeer een gebruikerscertificaat.

Als het gebruikerscertificaat is uitgegeven door een ca voor ondernemingen: importeer een ca-certificaat voor ondernemingen. Als zowel hoofd- als onderliggende CA-servers worden gebruikt, importeert u zowel de hoofd- als de onderliggende CA openbare certificaten.

Uw certificaat importeren:

Voer de STRUST-transactie uit.

Selecteer Display-Change<>.

Selecteer Certificaat importeren.

In het dialoogvenster Certificaat importeren :

Selecteer naast bestandspad het pictogram dubbele vakken en ga naar het certificaat.

Ga naar het bestand dat het certificaat bevat (alleen voor een openbare sleutel) en selecteer het groene vinkje om het certificaat te importeren.

De certificaatgegevens worden weergegeven in de sectie Certificaat .

Selecteer Toevoegen aan certificaatlijst.

Het certificaat wordt weergegeven in de sectie Certificaatlijst .

Het certificaat koppelen aan een gebruikersaccount

Het certificaat koppelen aan een gebruikersaccount:

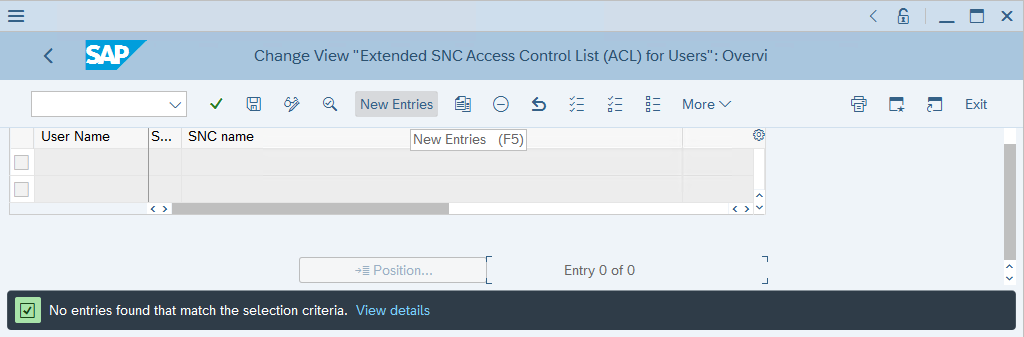

Voer de SM30-transactie uit.

Voer in Tabel/Weergave USRACLEXT in en selecteer Vervolgens Onderhouden.

Controleer de uitvoer en bepaal of de doelgebruiker al een bijbehorende SNC-naam heeft. Als er geen SNC-naam aan de gebruiker is gekoppeld, selecteert u Nieuwe vermeldingen.

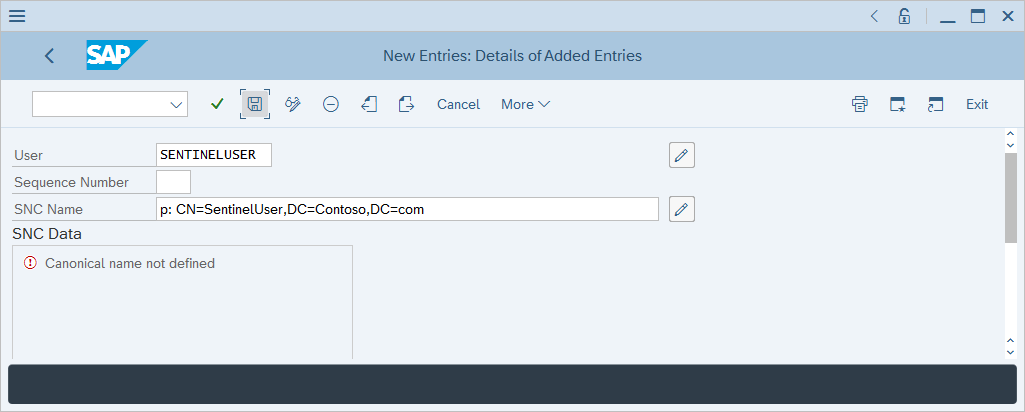

Voer voor Gebruiker de gebruikersnaam van de gebruiker in. Voer voor de SNC-naam de onderwerpnaam van het certificaat van de gebruiker in die is voorafgegaan door p:en selecteer Opslaan.

Aanmeldingsrechten verlenen met behulp van het certificaat

Aanmeldingsrechten verlenen:

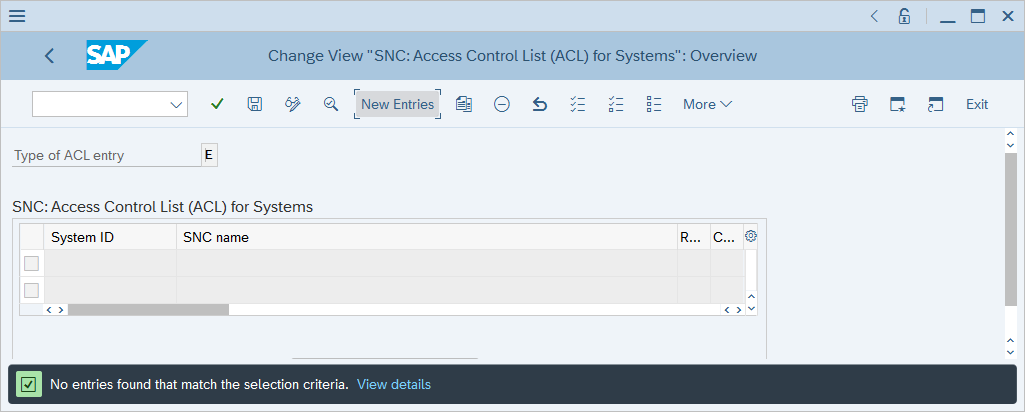

Voer de SM30-transactie uit.

Voer in Tabel/Weergave VSNCSYSACL in en selecteer Vervolgens Onderhouden.

Controleer in de informatieprompt die wordt weergegeven of de tabel meerdere clients bevat.

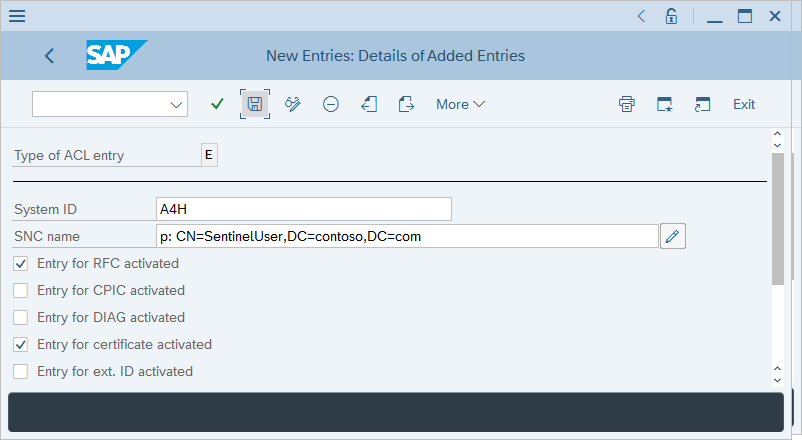

Voer in Werkgebied bepalen: Invoer E in voor type ACL-vermelding en selecteer vervolgens het groene vinkje.

Controleer de uitvoer en bepaal of de doelgebruiker al een bijbehorende SNC-naam heeft. Als de gebruiker geen gekoppelde SNC-naam heeft, selecteert u Nieuwe vermeldingen.

Voer uw systeem-id en de onderwerpnaam van het gebruikerscertificaat in met een p: voorvoegsel.

Zorg ervoor dat de selectievakjes voor Vermelding voor RFC geactiveerd en Vermelding voor certificaat geactiveerd zijn geselecteerd en selecteer Opslaan.

Gebruikers van de ABAP-serviceprovider toewijzen aan externe gebruikers-id's

Ga als volgende te werk om ABAP-serviceprovidergebruikers toe te wijzen aan externe gebruikers-id's:

Voer de SM30-transactie uit.

Voer in Table/View VUSREXTID in en selecteer Onderhouden.

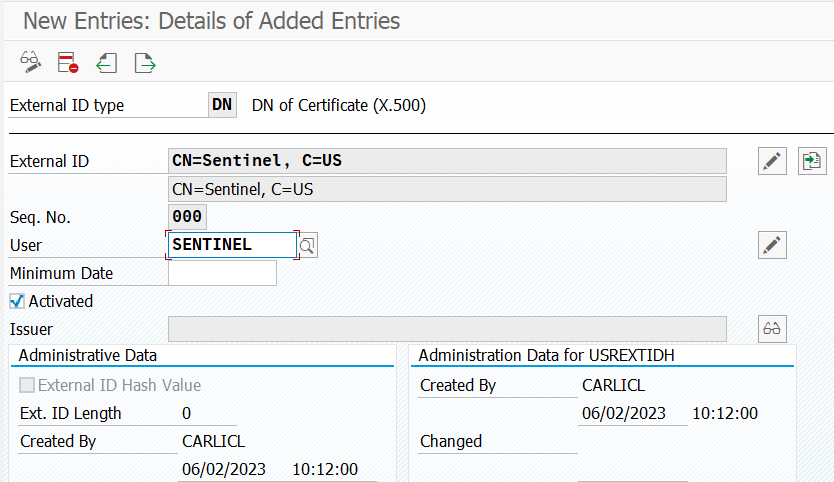

Selecteer in Werkgebied bepalen: vermelding het type DN-id voor werkgebied.

Voer de volgende waarden in:

- Voer voor externe id CN=Sentinel, C=US in.

- Voer 000 in voor Seq. Nee.

- Voer VOOR Gebruiker SENTINEL in.

Selecteer Opslaan en selecteer vervolgens Enter.

De container instellen

Notitie

Als u de container voor de SAP-gegevensconnectoragent instelt met behulp van de gebruikersinterface, moet u de stappen die in deze sectie worden beschreven, niet uitvoeren. Ga in plaats daarvan door met het instellen van de connector op de connectorpagina.

De container instellen:

Breng de libsapcrypto.so- en sapgenpse-bestanden over naar het systeem waar de container wordt gemaakt.

Breng het clientcertificaat (zowel persoonlijke als openbare sleutels) over naar het systeem waar de container wordt gemaakt.

Het clientcertificaat en de sleutel kunnen de indeling .p12, .pfx of Base64 .crt en .key hebben.

Breng het servercertificaat (alleen openbare sleutel) over naar het systeem waar de container wordt gemaakt.

Het servercertificaat moet de indeling Base64 .crt hebben.

Als het clientcertificaat is uitgegeven door een certificeringsinstantie voor ondernemingen, moet u de verlenende CA- en basis-CA-certificaten overdragen naar het systeem waar de container wordt gemaakt.

Haal het kickstartscript op uit de GitHub-opslagplaats van Microsoft Sentinel:

wget https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.shWijzig de machtigingen van het script om het uitvoerbare bestand te maken:

chmod +x ./sapcon-sentinel-kickstart.shVoer het script uit en geef de volgende basisparameters op:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib <path to sapcryptolib.so> \ --sapgenpse <path to sapgenpse> \ --server-cert <path to server certificate public key> \Als het clientcertificaat de indeling .crt of .key heeft, gebruikt u de volgende schakelopties:

--client-cert <path to client certificate public key> \ --client-key <path to client certificate private key> \Als het clientcertificaat de indeling .pfx of .p12 heeft, gebruikt u deze schakelopties:

--client-pfx <pfx filename> --client-pfx-passwd <password>Als het clientcertificaat is uitgegeven door een ca voor ondernemingen, voegt u deze switch toe voor elke CA in de vertrouwensketen:

--cacert <path to ca certificate>Voorbeeld:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib /home/azureuser/libsapcrypto.so \ --sapgenpse /home/azureuser/sapgenpse \ --client-cert /home/azureuser/client.crt \ --client-key /home/azureuser/client.key \ --cacert /home/azureuser/issuingca.crt --cacert /home/azureuser/rootca.crt --server-cert /home/azureuser/server.crt \

Zie Referentie: Kickstart-script voor meer informatie over opties die beschikbaar zijn in het kickstartscript.

Problemen oplossen en naslaginformatie

Zie de volgende artikelen voor informatie over het oplossen van problemen:

- Problemen met uw Microsoft Sentinel-oplossing oplossen voor implementatie van SAP-toepassingen

- Microsoft Sentinel-oplossingen

Raadpleeg de volgende artikelen voor naslaginformatie:

- Microsoft Sentinel-oplossing voor gegevensreferenties voor SAP-toepassingen

- Microsoft Sentinel-oplossing voor SAP-toepassingen: Naslaginformatie over beveiligingsinhoud

- Naslaginformatie over Kickstart-scripts

- Scriptreferentie bijwerken

- Systemconfig.ini bestandsreferentie