Zelfstudie: Reputatiegegevens van IP-adressen automatisch controleren en vastleggen in incidenten

Een snelle en eenvoudige manier om de ernst van een incident te beoordelen, is om te zien of er IP-adressen in het incident bekend zijn als bronnen van schadelijke activiteiten. Als u dit automatisch kunt doen, kunt u veel tijd en moeite besparen.

In deze zelfstudie leert u hoe u automatiseringsregels en playbooks van Microsoft Sentinel gebruikt om automatisch IP-adressen in uw incidenten te controleren op basis van een bedreigingsinformatiebron en elk resultaat vast te leggen in het relevante incident.

Wanneer u deze zelfstudie hebt voltooid, kunt u het volgende doen:

- Een playbook maken op basis van een sjabloon

- De verbindingen van het playbook met andere resources configureren en autoriseren

- Een automatiseringsregel maken om het playbook aan te roepen

- De resultaten van uw geautomatiseerde proces bekijken

Belangrijk

Microsoft Sentinel is nu algemeen beschikbaar in het geïntegreerde Microsoft Security Operations-platform in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Vereisten

Het volgende moet zijn geïnstalleerd om deze zelfstudie te voltooien:

Een Azure-abonnement. Maak een gratis account als u er nog geen hebt.

Een Log Analytics-werkruimte waarin de Microsoft Sentinel-oplossing is geïmplementeerd en er gegevens in worden opgenomen.

Een Azure-gebruiker met de volgende rollen die zijn toegewezen aan de volgende resources:

- Microsoft Sentinel-inzender in de Log Analytics-werkruimte waar Microsoft Sentinel wordt geïmplementeerd.

- Inzender voor logische apps en eigenaar of gelijkwaardig, voor elke resourcegroep die het playbook bevat dat in deze zelfstudie is gemaakt.

Een (gratis) VirusTotal-account is voldoende voor deze zelfstudie. Voor een productie-implementatie is een VirusTotal Premium-account vereist.

Een playbook maken op basis van een sjabloon

Microsoft Sentinel bevat kant-en-klare playbooksjablonen die u kunt aanpassen en gebruiken om een groot aantal eenvoudige SecOps-doelstellingen en -scenario's te automatiseren. Laten we er een vinden om de IP-adresgegevens in onze incidenten te verrijken.

Selecteer voor Microsoft Sentinel in Azure Portal de pagina Configuratieautomatisering>. Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel-configuratieautomatisering>>.

Selecteer op de pagina Automation het tabblad Playbooksjablonen (preview).

Filter de lijst met sjablonen op tag:

Selecteer de wisselknop Tagsfilter boven aan de lijst (rechts van het zoekveld).

Schakel het selectievakje Alles selecteren uit en schakel het selectievakje Verrijking in. Selecteer OK.

Voorbeeld:

Selecteer de sjabloon IP-verrijking - Virustotaalrapport en selecteer Playbook maken in het detailvenster.

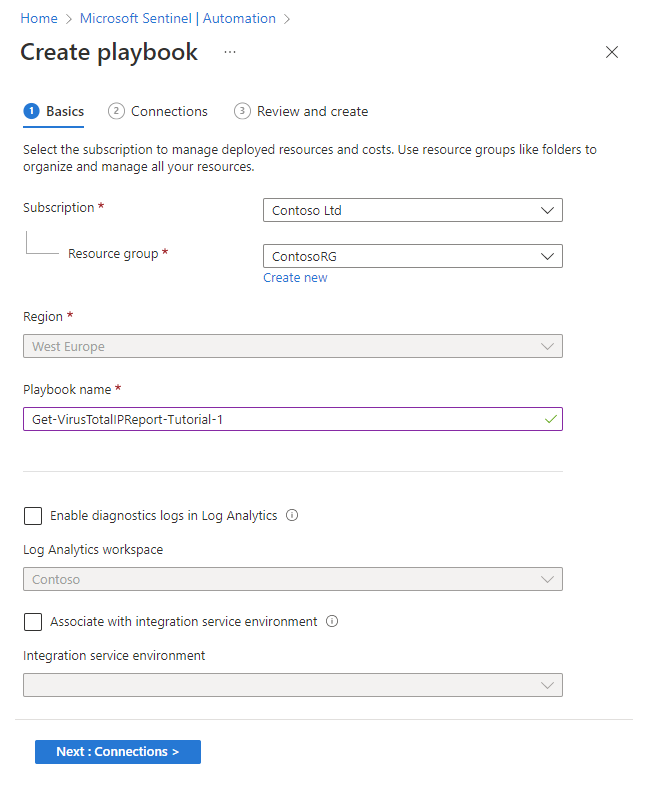

De wizard Playbook maken wordt geopend. Op het tabblad Basis:

Selecteer uw abonnement, resourcegroep en regio in de desbetreffende vervolgkeuzelijsten.

Bewerk de playbooknaam door toe te voegen aan het einde van de voorgestelde naam 'Get-VirusTotalIPReport'. (Op deze manier kunt u zien van welke oorspronkelijke sjabloon dit playbook afkomstig is, terwijl u er nog steeds voor zorgt dat het een unieke naam heeft voor het geval u een ander playbook wilt maken op basis van dezelfde sjabloon.) Laten we het 'Get-VirusTotalIPReport-Tutorial-1' noemen.

Laten we de laatste twee selectievakjes ongewijzigd laten, omdat we deze services in dit geval niet nodig hebben:

- Diagnostische logboeken inschakelen in Log Analytics

- Koppelen aan integratieserviceomgeving

Selecteer Volgende: Verbindingen >.

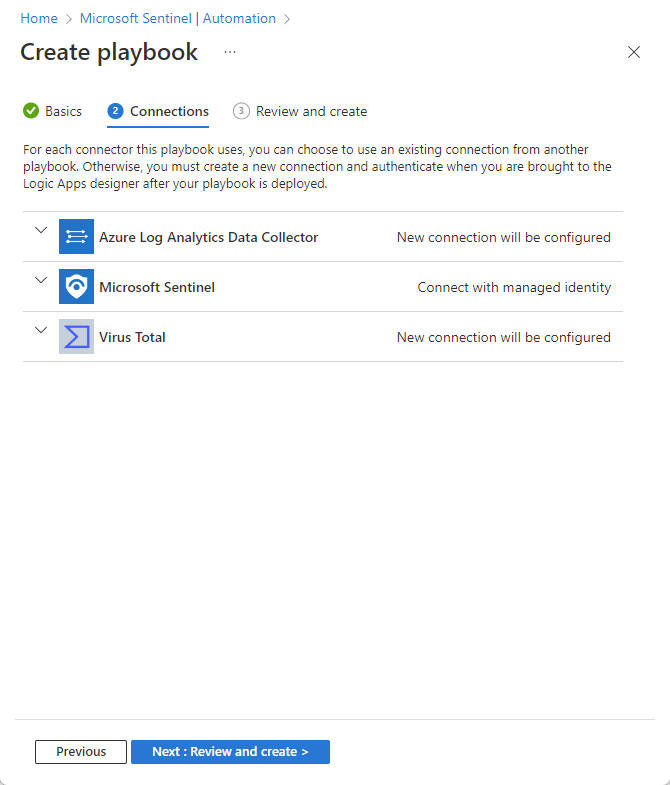

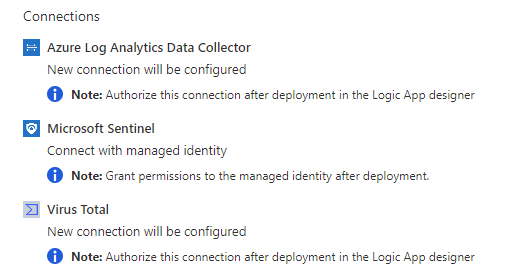

Op het tabblad Verbindingen ziet u alle verbindingen die dit playbook moet maken voor andere services en de verificatiemethode die wordt gebruikt als de verbinding al is gemaakt in een bestaande Logic App-werkstroom in dezelfde resourcegroep.

Laat de Microsoft Sentinel-verbinding staan zoals dit is (dit moet 'Verbinding maken met beheerde identiteit').

Als er verbindingen zijn met de tekst 'Nieuwe verbinding wordt geconfigureerd', wordt u gevraagd dit te doen in de volgende fase van de zelfstudie. Als u al verbindingen met deze resources hebt, selecteert u de pijl voor uitvouwen links van de verbinding en kiest u een bestaande verbinding in de uitgevouwen lijst. Voor deze oefening laten we deze staan.

Selecteer Volgende: Controleren en maken >.

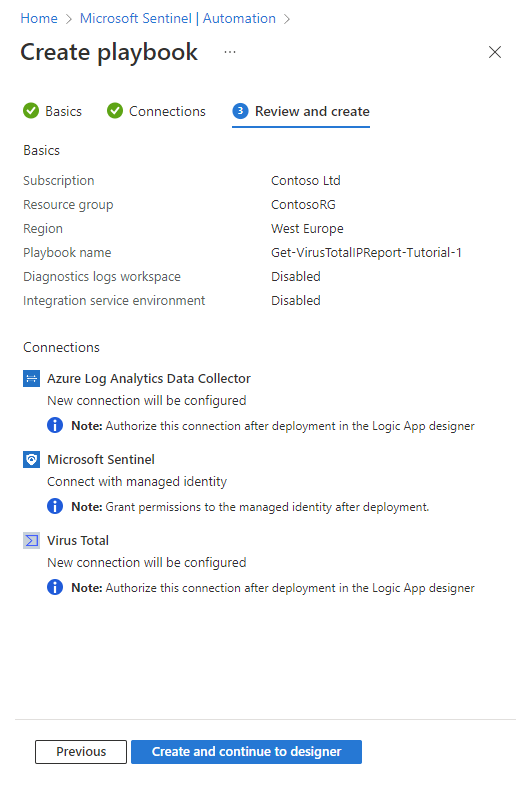

Bekijk op het tabblad Controleren en maken alle informatie die u hebt ingevoerd, zoals deze hier wordt weergegeven en selecteer Maken en doorgaan met ontwerpen.

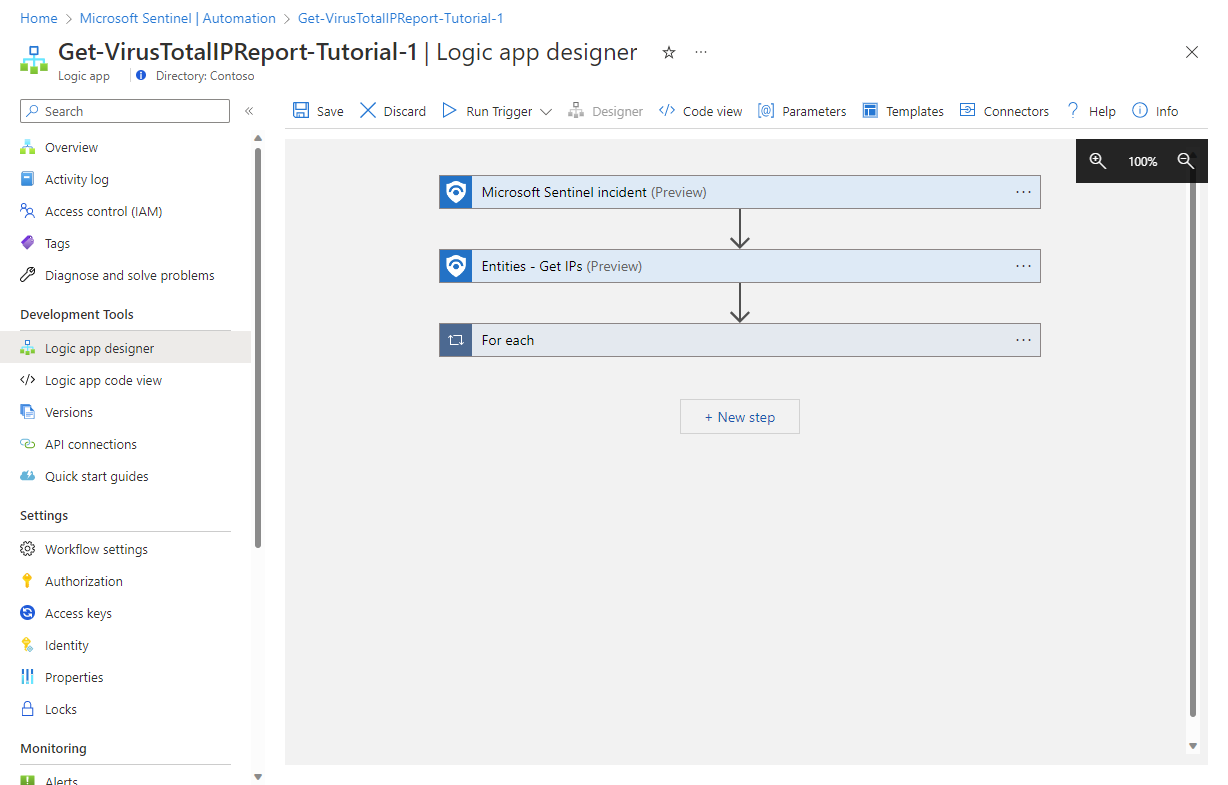

Wanneer het playbook wordt geïmplementeerd, ziet u een snelle reeks meldingen over de voortgang ervan. Vervolgens wordt de ontwerpfunctie voor logische apps geopend met het playbook dat wordt weergegeven. We moeten de verbindingen van de logische app nog steeds autoriseren met de resources waarmee deze communiceert, zodat het playbook kan worden uitgevoerd. Vervolgens bekijken we elk van de acties in het playbook om ervoor te zorgen dat ze geschikt zijn voor onze omgeving en zo nodig wijzigingen aanbrengen.

Logische app-verbindingen autoriseren

U herinnert zich nog dat toen we het playbook op basis van de sjabloon maakten, we werden verteld dat de Azure Log Analytics Data Collector en Virus Total-verbindingen later zouden worden geconfigureerd.

Hier doen we dat.

Virustotaal verbinding autoriseren

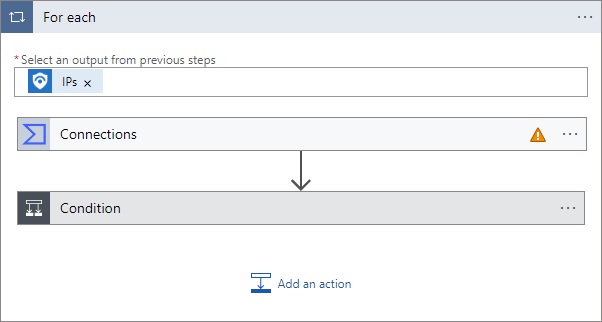

Selecteer de actie Voor elke actie om deze uit te vouwen en de inhoud ervan te controleren (de acties die voor elk IP-adres worden uitgevoerd).

Het eerste actie-item dat u ziet, heeft het label Verbindingen en heeft een oranje waarschuwingsdriehoek .

(Als in plaats daarvan de eerste actie is gelabeld Haal een IP-rapport (preview) op, wat betekent dat u al een bestaande verbinding met Virus Total hebt en u naar de volgende stap kunt gaan.)

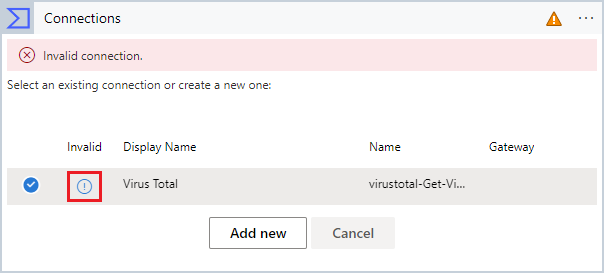

Selecteer de actie Verbindingen om deze te openen.

Selecteer het pictogram in de kolom Ongeldig voor de weergegeven verbinding.

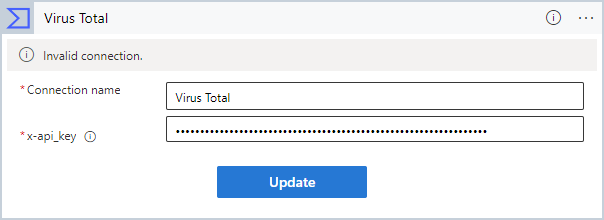

U wordt gevraagd om verbindingsgegevens.

Voer 'Virustotaal' in als de naam van de verbinding.

Kopieer en plak voor x-api_key de API-sleutel uit uw Virus Total-account.

Selecteer Bijwerken.

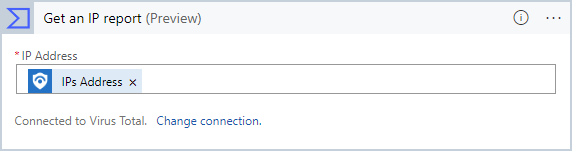

Nu ziet u dat de actie IP-rapport ophalen (preview) correct wordt uitgevoerd. (Als u al een Virus Total-account hebt, bent u al in deze fase.)

Log Analytics-verbinding autoriseren

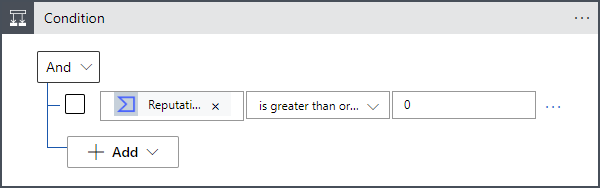

De volgende actie is een voorwaarde die de rest van de acties van elke lus bepaalt op basis van het resultaat van het IP-adresrapport. Het analyseert de reputatiescore die is opgegeven aan het IP-adres in het rapport. Een score hoger dan 0 geeft aan dat het adres ongevaarlijk is; een score lager dan 0 geeft aan dat het schadelijk is.

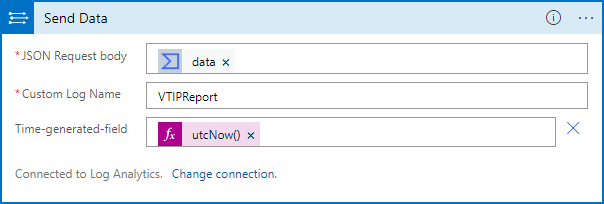

Of de voorwaarde waar of onwaar is, we willen de gegevens in het rapport verzenden naar een tabel in Log Analytics, zodat er query's op kunnen worden uitgevoerd en geanalyseerd en een opmerking aan het incident kan worden toegevoegd.

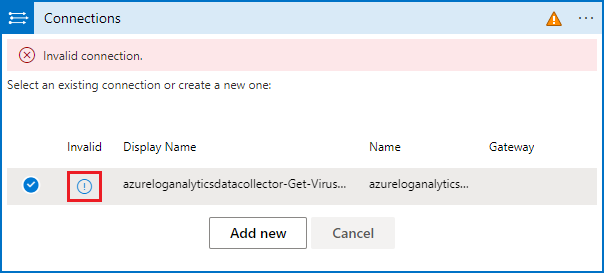

Maar zoals u ziet, hebben we meer ongeldige verbindingen die we moeten autoriseren.

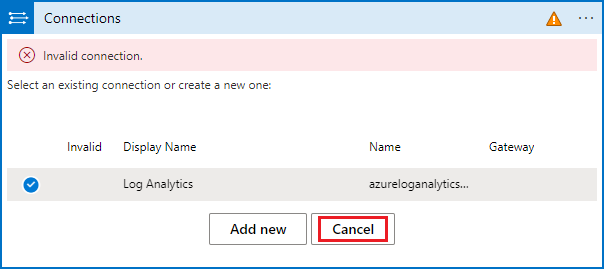

Selecteer de actie Verbindingen in het kader Waar .

Selecteer het pictogram in de kolom Ongeldig voor de weergegeven verbinding.

U wordt gevraagd om verbindingsgegevens.

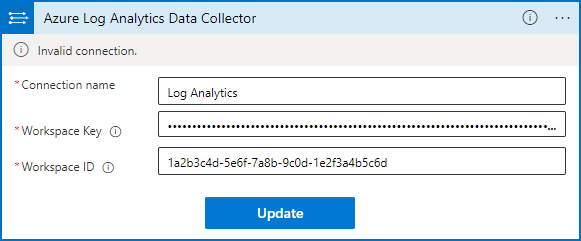

Voer Log Analytics in als de verbindingsnaam.

Voor werkruimtesleutel en werkruimte-id kopieert en plakt u de sleutel en id uit de instellingen van uw Log Analytics-werkruimte. Deze zijn te vinden op de beheerpagina agents, in de uitvouwfunctie voor de Log Analytics-agentinstructies.

Selecteer Bijwerken.

Nu ziet u de actie Gegevens verzenden correct. (Als u al een Log Analytics-verbinding hebt vanuit Logic Apps, bent u al in deze fase.)

Selecteer nu de actie Verbindingen in het frame False . Deze actie maakt gebruik van dezelfde verbinding als de verbinding in het kader Waar.

Controleer of de verbinding met de naam Log Analytics is gemarkeerd en selecteer Annuleren. Dit zorgt ervoor dat de actie nu correct wordt weergegeven in het playbook.

Nu ziet u uw hele playbook, correct geconfigureerd.

Heel belangrijk! Vergeet niet om Opslaan bovenaan het ontwerpvenster van de logische app te selecteren. Nadat u meldingsberichten ziet dat uw playbook is opgeslagen, ziet u uw playbook op het tabblad Actieve playbooks* op de pagina Automation .

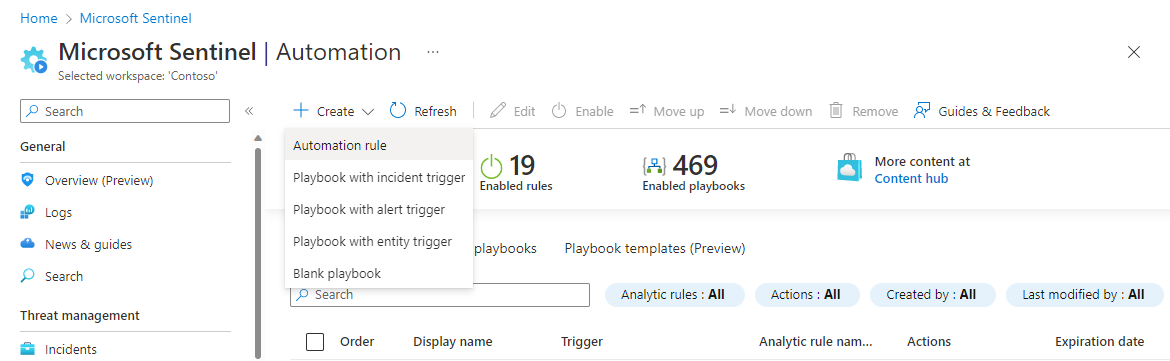

Een automatiseringsregel maken

Als u dit playbook daadwerkelijk wilt uitvoeren, moet u een automatiseringsregel maken die wordt uitgevoerd wanneer incidenten worden gemaakt en het playbook aanroepen.

Selecteer + Maken vanaf de bovenste banner op de pagina Automation. Selecteer automation-regel in de vervolgkeuzelijst.

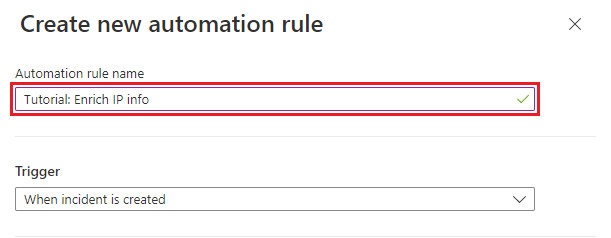

Geef in het deelvenster Nieuwe automatiseringsregel de naam 'Zelfstudie: IP-gegevens verrijken'.

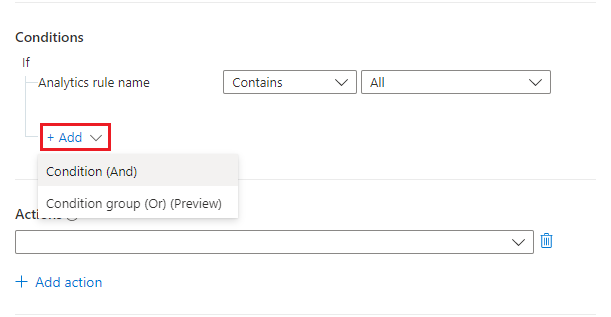

Selecteer onder Voorwaarden + Toevoegen en Voorwaarde (en).

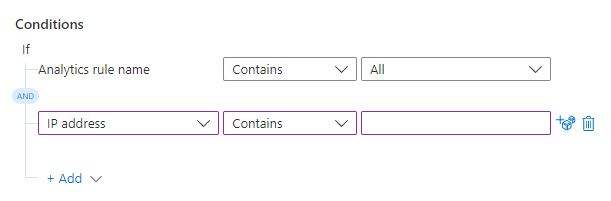

Selecteer HET IP-adres in de vervolgkeuzelijst met eigenschappen aan de linkerkant. Selecteer Bevat in de vervolgkeuzelijst operator en laat het waardeveld leeg. Dit betekent effectief dat de regel van toepassing is op incidenten met een IP-adresveld dat iets bevat.

We willen niet voorkomen dat analyseregels worden gedekt door deze automatisering, maar we willen niet dat de automatisering onnodig wordt geactiveerd, dus we gaan de dekking beperken tot incidenten die IP-adresentiteiten bevatten.

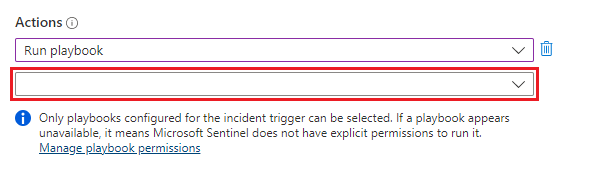

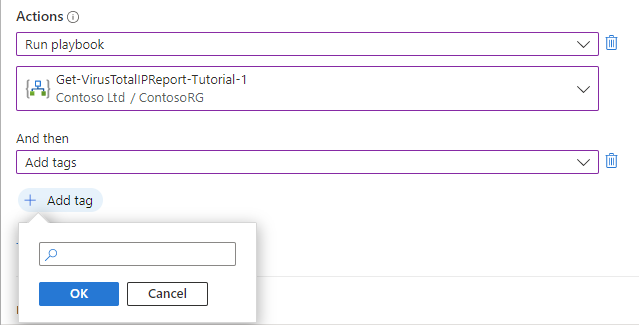

Selecteer onder Acties het playbook uitvoeren in de vervolgkeuzelijst.

Selecteer de nieuwe vervolgkeuzelijst die wordt weergegeven.

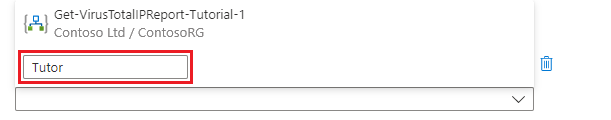

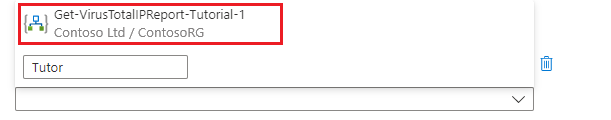

U ziet een lijst met alle playbooks in uw abonnement. De grijs weergegeven items zijn degenen waar u geen toegang toe hebt. Begin in het tekstvak Playbooks zoeken met het typen van de naam (of een deel van de naam) van het playbook dat we hierboven hebben gemaakt. De lijst met playbooks wordt dynamisch gefilterd met elke letter die u typt.

Wanneer u uw playbook in de lijst ziet, selecteert u het.

Als het playbook grijs wordt weergegeven, selecteert u de koppeling Playbookmachtigingen beheren (in de alinea met kleine letters hieronder waar u een playbook hebt geselecteerd- zie de bovenstaande schermafbeelding). Selecteer in het deelvenster dat wordt geopend de resourcegroep met het playbook in de lijst met beschikbare resourcegroepen en selecteer Vervolgens Toepassen.

Selecteer + Actie opnieuw toevoegen. Selecteer nu in de vervolgkeuzelijst nieuwe actie die wordt weergegeven de optie Tags toevoegen.

Selecteer + Tag toevoegen. Voer 'Zelfstudie-verrijkte IP-adressen' in als de tagtekst en selecteer OK.

Laat de overige instellingen staan en selecteer Toepassen.

Geslaagde automatisering verifiëren

Voer op de pagina Incidenten de tagtekst In met zelfstudie verrijkte IP-adressen in de zoekbalk in en druk op Enter om de lijst te filteren op incidenten waarop deze tag is toegepast. Dit zijn de incidenten waarop onze automatiseringsregel is uitgevoerd.

Open een of meer van deze incidenten en kijk of er opmerkingen zijn over de IP-adressen daar. De aanwezigheid van deze opmerkingen geeft aan dat het playbook is uitgevoerd op het incident.

Resources opschonen

Als u dit automatiseringsscenario niet meer gaat gebruiken, verwijdert u de playbook- en automatiseringsregel die u hebt gemaakt met de volgende stappen:

Selecteer op de pagina Automation het tabblad Actieve playbooks .

Voer de naam (of een deel van de naam) in van het playbook dat u hebt gemaakt in de zoekbalk .

(Als deze niet wordt weergegeven, controleert u of filters zijn ingesteld op Alles selecteren.)Markeer het selectievakje naast uw playbook in de lijst en selecteer Verwijderen in de bovenste banner.

(Als u deze niet wilt verwijderen, kunt uIn plaats daarvan uitschakelen .)Selecteer het tabblad Automatiseringsregels .

Voer de naam (of een deel van de naam) in van de automatiseringsregel die u hebt gemaakt in de zoekbalk .

(Als deze niet wordt weergegeven, controleert u of filters zijn ingesteld op Alles selecteren.)Schakel het selectievakje naast de automatiseringsregel in de lijst in en selecteer Verwijderen in de bovenste banner.

(Als u deze niet wilt verwijderen, kunt uIn plaats daarvan uitschakelen .)

Volgende stappen

Nu u hebt geleerd hoe u een eenvoudig scenario voor het verrijken van incidenten kunt automatiseren, vindt u meer informatie over automatisering en andere scenario's waarin u het kunt gebruiken.

- Bekijk meer voorbeelden van het gebruik van playbooks in combinatie met automatiseringsregels.

- Ga dieper in op het toevoegen van acties aan playbooks.

- Verken enkele eenvoudige automatiseringsscenario's waarvoor geen playbooks nodig zijn.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor