Herstel na noodgevallen instellen voor Active Directory en DNS

Bedrijfstoepassingen zoals SharePoint, Dynamics AX en SAP zijn afhankelijk van Active Directory en een DNS-infrastructuur om correct te functioneren. Wanneer u herstel na noodgevallen instelt voor toepassingen, moet u vaak Active Directory en Domain Name System (DNS) herstellen voordat u andere toepassingsonderdelen herstelt om de juiste toepassingsfunctionaliteit te garanderen.

U kunt Site Recovery gebruiken om een noodherstelplan voor Active Directory te maken. Wanneer er een onderbreking optreedt, kunt u een failover initiëren. U kunt Active Directory al in enkele minuten operationeel krijgen. Als u Active Directory hebt geïmplementeerd voor meerdere toepassingen op uw primaire site, bijvoorbeeld voor SharePoint en SAP, kunt u een failover van de volledige site uitvoeren. U kunt eerst een failover van Active Directory uitvoeren met Behulp van Site Recovery. Voer vervolgens een failover uit voor de andere toepassingen met behulp van toepassingsspecifieke herstelplannen.

In dit artikel wordt uitgelegd hoe u een oplossing voor herstel na noodgevallen maakt voor Active Directory. Het bevat vereisten en failover-instructies. U moet bekend zijn met Active Directory en Site Recovery voordat u begint.

Vereisten

- Als u repliceert naar Azure, bereidt u Azure-resources voor, waaronder een abonnement, een Virtueel Azure-netwerk, een opslagaccount en een Recovery Services-kluis.

- Raadpleeg de ondersteuningsvereisten voor alle onderdelen.

De domeincontroller repliceren

- U moet Site Recovery-replicatie instellen op ten minste één virtuele machine (VM) die als host fungeert voor een domeincontroller of DNS.

- Als u meerdere domeincontrollers in uw omgeving hebt, moet u ook een extra domeincontroller instellen op de doelsite. De extra domeincontroller kan zich in Azure bevinden of in een secundair on-premises datacenter.

- Als u slechts een paar toepassingen en één domeincontroller hebt, wilt u mogelijk een failover uitvoeren voor de hele site. In dit geval raden we u aan Site Recovery te gebruiken om de domeincontroller te repliceren naar de doelsite, in Azure of in een secundair on-premises datacenter. U kunt dezelfde gerepliceerde domeincontroller of virtuele DNS-machine gebruiken voor testfailover.

- Als u veel toepassingen en meer dan één domeincontroller in uw omgeving hebt, of als u van plan bent om een failover van een aantal toepassingen tegelijk uit te voeren, wordt u aangeraden naast het repliceren van de virtuele machine van de domeincontroller met Site Recovery een extra domeincontroller in te stellen op de doelsite (in Azure of in een secundair on-premises datacenter). Voor testfailover kunt u een domeincontroller gebruiken die wordt gerepliceerd door Site Recovery. Voor failover kunt u de extra domeincontroller op de doelsite gebruiken.

Beveiliging inschakelen met Site Recovery

U kunt Site Recovery gebruiken om de virtuele machine te beveiligen die als host fungeert voor de domeincontroller of DNS.

De VIRTUELE machine beveiligen

De domeincontroller die wordt gerepliceerd met behulp van Site Recovery, wordt gebruikt voor testfailover. Zorg ervoor dat deze voldoet aan de volgende vereisten:

- De domeincontroller is een globale catalogusserver.

- De domeincontroller moet de fsmo-roleigenaar (Flexible Single Master Operations) zijn voor rollen die nodig zijn tijdens een testfailover. Anders moeten deze rollen na de failover worden gebruikt .

VM-netwerkinstellingen configureren

Voor de virtuele machine waarop de domeincontroller of DNS wordt gehost, configureert u in Site Recovery netwerkinstellingen onder de netwerkinstellingen van de gerepliceerde virtuele machine. Dit zorgt ervoor dat de virtuele machine na een failover aan het juiste netwerk is gekoppeld.

Active Directory beveiligen

Site-naar-site-beveiliging

Maak een domeincontroller op de secundaire site. Wanneer u de server promoveert naar een domeincontrollerrol, geeft u de naam op van hetzelfde domein dat op de primaire site wordt gebruikt. U kunt de module Active Directory-sites en -services gebruiken om instellingen te configureren voor het sitekoppelingsobject waaraan de sites worden toegevoegd. Door instellingen op een sitekoppeling te configureren, kunt u bepalen wanneer replicatie plaatsvindt tussen twee of meer sites en hoe vaak deze plaatsvindt. Zie Replicatie tussen sites plannen voor meer informatie.

Site-naar-Azure-beveiliging

Maak eerst een domeincontroller in een virtueel Azure-netwerk. Wanneer u de server promoveert naar een domeincontrollerrol, geeft u dezelfde domeinnaam op die op de primaire site wordt gebruikt.

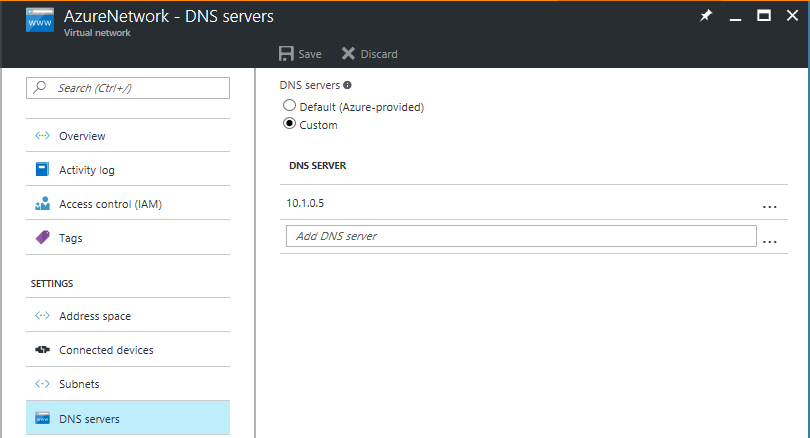

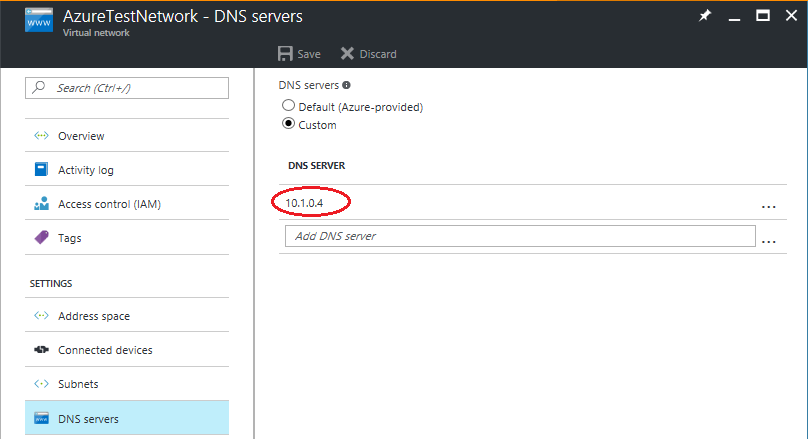

Configureer vervolgens de DNS-server voor het virtuele netwerk opnieuw om de DNS-server in Azure te gebruiken.

Azure-naar-Azure-beveiliging

Maak eerst een domeincontroller in een virtueel Azure-netwerk. Wanneer u de server promoveert naar een domeincontrollerrol, geeft u dezelfde domeinnaam op die op de primaire site wordt gebruikt.

Configureer vervolgens de DNS-server voor het virtuele netwerk opnieuw om de DNS-server in Azure te gebruiken.

Overwegingen voor testfailover

Om gevolgen voor productieworkloads te voorkomen, vindt de testfailover plaats in een netwerk dat is geïsoleerd van het productienetwerk.

Voor de meeste toepassingen is de aanwezigheid van een domeincontroller of een DNS-server vereist. Daarom moet u vóór de failover van de toepassing een domeincontroller maken in het geïsoleerde netwerk dat moet worden gebruikt voor testfailover. De eenvoudigste manier om dit te doen, is door Site Recovery te gebruiken om een virtuele machine te repliceren die als host fungeert voor een domeincontroller of DNS. Voer vervolgens een testfailover van de virtuele machine van de domeincontroller uit voordat u een testfailover van het herstelplan voor de toepassing uitvoert.

Gebruik Site Recovery om de virtuele machine te repliceren die als host fungeert voor de domeincontroller of DNS.

Maak een geïsoleerd netwerk. Elk virtueel netwerk dat u in Azure maakt, is standaard geïsoleerd van andere netwerken. U wordt aangeraden hetzelfde IP-adresbereik te gebruiken voor dit netwerk dat u in uw productienetwerk gebruikt. Schakel geen site-naar-site-connectiviteit in op dit netwerk.

Geef een DNS-IP-adres op in het geïsoleerde netwerk. Gebruik het IP-adres dat u verwacht dat de virtuele DNS-machine wordt ontvangen. Als u repliceert naar Azure, geeft u het IP-adres op voor de virtuele machine die wordt gebruikt bij failover. Als u het IP-adres wilt invoeren, selecteert u in de gerepliceerde virtuele machine in de netwerkinstellingen de doel-IP-instellingen .

Tip

Site Recovery probeert test-VM's te maken in een subnet van dezelfde naam en met hetzelfde IP-adres dat is opgegeven in de netwerkinstellingen van de virtuele machine. Als er geen subnet met dezelfde naam beschikbaar is in het virtuele Azure-netwerk dat is opgegeven voor testfailover, wordt de virtuele testmachine gemaakt in het alfabetisch eerste subnet.

Als het doel-IP-adres deel uitmaakt van het geselecteerde subnet, probeert Site Recovery de virtuele machine voor testfailover te maken met behulp van het doel-IP-adres. Als het doel-IP-adres geen deel uitmaakt van het geselecteerde subnet, wordt de virtuele machine voor testfailover gemaakt met behulp van het volgende beschikbare IP-adres in het geselecteerde subnet.

Failover naar een secundaire site testen

- Als u repliceert naar een andere on-premises site en u DHCP gebruikt, stelt u DNS en DHCP in voor testfailover.

- Voer een testfailover uit van de virtuele domeincontrollermachine die wordt uitgevoerd in het geïsoleerde netwerk. Gebruik het meest recente beschikbare toepassingsconsistente herstelpunt van de virtuele machine van de domeincontroller om de testfailover uit te voeren.

- Voer een testfailover uit voor het herstelplan dat virtuele machines bevat waarop de toepassing wordt uitgevoerd.

- Wanneer het testen is voltooid, schoont u de testfailover op de virtuele machine van de domeincontroller op. Met deze stap verwijdert u de domeincontroller die is gemaakt voor testfailover.

Verwijzingen naar andere domeincontrollers verwijderen

Wanneer u een testfailover start, moet u niet alle domeincontrollers in het testnetwerk opnemen. Als u verwijzingen wilt verwijderen naar andere domeincontrollers die aanwezig zijn in uw productieomgeving, moet u mogelijk FSMO Active Directory-rollen gebruiken en metagegevens opschonen voor ontbrekende domeincontrollers.

Problemen die worden veroorzaakt door virtualisatiebeveiligingen

Belangrijk

Sommige configuraties die in deze sectie worden beschreven, zijn geen standaard- of standaardconfiguraties voor domeincontrollers. Als u deze wijzigingen niet wilt aanbrengen in een productiedomeincontroller, kunt u een domeincontroller maken die speciaal is bedoeld voor Site Recovery voor testfailover. Breng deze wijzigingen alleen aan op die domeincontroller.

Vanaf Windows Server 2012 zijn extra beveiligingsmaatregelen ingebouwd in Active Directory-domein Services (AD DS). Deze beveiligingsmaatregelen helpen gevirtualiseerde domeincontrollers te beveiligen tegen usn-terugdraaiacties (updatereeksnummer) als het onderliggende hypervisorplatform VM-GenerationID ondersteunt. ondersteuning voor Azure s VM-GenerationID. Daarom hebben domeincontrollers met Windows Server 2012 of hoger op virtuele Azure-machines deze extra beveiligingsmaatregelen.

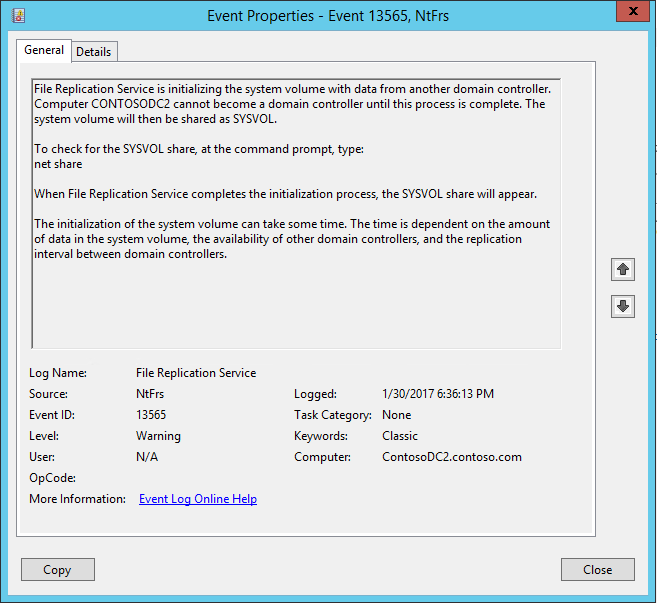

Wanneer DE VM-GenerationID opnieuw wordt ingesteld, wordt de invocationID-waarde van de AD DS-database ook opnieuw ingesteld. Bovendien wordt de relatieve id-groep (RID) verwijderd en SYSVOL wordt de map gemarkeerd als niet-gezaghebbend. Zie Inleiding tot Active Directory-domein Services-virtualisatie en Veilig virtualiseren van DFSR (Distributed File System Replication) voor meer informatie.

Failover naar Azure kan ertoe leiden dat VM-GenerationID opnieuw wordt ingesteld. Door VM-GenerationID opnieuw in te stellen, worden extra beveiligingsmaatregelen geactiveerd wanneer de virtuele machine van de domeincontroller in Azure wordt gestart. Dit kan leiden tot een aanzienlijke vertraging bij het aanmelden bij de virtuele machine van de domeincontroller.

Omdat deze domeincontroller alleen in een testfailover wordt gebruikt, zijn virtualisatiebeveiligingen niet nodig. Om ervoor te zorgen dat de waarde vm-GenerationID voor de virtuele machine van de domeincontroller niet wordt gewijzigd, kunt u de waarde van het volgende DWORD wijzigen in 4 in de on-premises domeincontroller:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\gencounter\Start

Symptomen van virtualisatiebeveiligingen

Als virtualisatiebeveiligingen worden geactiveerd na een testfailover, ziet u mogelijk een of meer van de volgende symptomen:

De GenerationID-waarde wordt gewijzigd:

De invocationID-waarde verandert:

SYSVOLmappen enNETLOGONshares zijn niet beschikbaar.

DFSR-databases worden verwijderd.

Problemen met de domeincontroller oplossen tijdens testfailover

Belangrijk

Sommige configuraties die in deze sectie worden beschreven, zijn geen standaard- of standaardconfiguraties voor domeincontrollers. Als u deze wijzigingen niet wilt aanbrengen in een productiedomeincontroller, kunt u een domeincontroller maken die is toegewezen voor de testfailover van Site Recovery. Breng de wijzigingen alleen aan op die toegewezen domeincontroller.

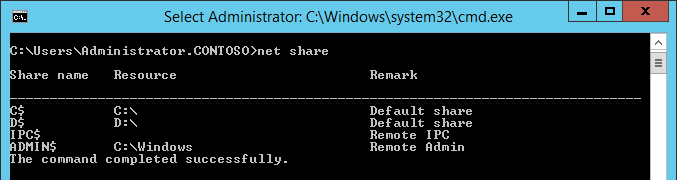

Voer bij de opdrachtprompt de volgende opdracht uit om te controleren of

SYSVOLmap enNETLOGONmap worden gedeeld:NET SHAREVoer bij de opdrachtprompt de volgende opdracht uit om ervoor te zorgen dat de domeincontroller goed werkt:

dcdiag /v > dcdiag.txtZoek in het uitvoerlogboek naar de volgende tekst. De tekst bevestigt dat de domeincontroller correct werkt.

passed test Connectivitypassed test Advertisingpassed test MachineAccount

Als aan de voorgaande voorwaarden wordt voldaan, werkt de domeincontroller waarschijnlijk correct. Als dit niet het probleem is, voert u de volgende stappen uit:

Een gezaghebbende herstelbewerking van de domeincontroller uitvoeren. Houd rekening met de volgende informatie:

Hoewel we replicatie niet aanbevelen met behulp van de File Replication Service (FRS), volgt u de stappen voor een gezaghebbende herstelbewerking als u FRS-replicatie gebruikt. Het proces wordt beschreven in Het gebruik van de BurFlags-registersleutel om file replication service opnieuw te initialiseren.

Zie het blogbericht D2 en D4 voor meer informatie over BurFlags: Waar is het voor?

Als u DFSR-replicatie gebruikt, voert u de stappen uit voor een gezaghebbend herstel. Het proces wordt beschreven in Force an authoritative and non-authoritative sync for DFSR-gerepliceerde SYSVOL-map (zoals D4/D2 voor FRS).

U kunt ook de PowerShell-functies gebruiken. Zie De PowerShell-functies DFSR-SYSVOL gezaghebbend/niet-gezaghebbend herstellen voor meer informatie.

Sla de eerste synchronisatievereiste over door de volgende registersleutel in te stellen op 0 in de on-premises domeincontroller. Als deze

DWORDniet bestaat, kunt u deze maken onder het knooppunt Parameters .HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters\Repl Perform Initial SynchronizationsSchakel de vereiste uit dat een globale catalogusserver beschikbaar is om de aanmelding van de gebruiker te valideren. Hiervoor stelt u in de on-premises domeincontroller de volgende registersleutel in op 1. Als deze

DWORDniet bestaat, kunt u deze maken onder het Lsa-knooppunt .HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\IgnoreGCFailuresZie Hoe de globale catalogus werkt voor meer informatie.

DNS en domeincontroller op verschillende computers

Als u de domeincontroller en DNS op dezelfde VIRTUELE machine uitvoert, kunt u deze procedure overslaan.

Als DNS zich niet op dezelfde VM bevindt als de domeincontroller, moet u een DNS-VM maken voor de testfailover. U kunt een nieuwe DNS-server gebruiken en alle vereiste zones maken. Als uw Active Directory-domein bijvoorbeeld is contoso.com, kunt u een DNS-zone maken met de naam contoso.com. De vermeldingen die overeenkomen met Active Directory moeten als volgt worden bijgewerkt in DNS:

Zorg ervoor dat deze instellingen aanwezig zijn voordat een andere virtuele machine in het herstelplan wordt gestart:

- De zone moet worden benoemd naar de hoofdnaam van het forest.

- De zone moet een bestandsback-up hebben.

- De zone moet zijn ingeschakeld voor beveiligde en onbeveiligde updates.

- De resolver van de virtuele machine die als host fungeert voor de domeincontroller moet verwijzen naar het IP-adres van de virtuele DNS-machine.

Voer de volgende opdracht uit op de virtuele machine die als host fungeert voor de domeincontroller:

nltest /dsregdnsVoer de volgende opdrachten uit om een zone toe te voegen op de DNS-server, onbeveiligde updates toe te staan en een vermelding voor de zone toe te voegen aan DNS:

dnscmd /zoneadd contoso.com /Primary dnscmd /recordadd contoso.com contoso.com. SOA %computername%.contoso.com. hostmaster. 1 15 10 1 1 dnscmd /recordadd contoso.com %computername% A <IP_OF_DNS_VM> dnscmd /config contoso.com /allowupdate 1

Volgende stappen

Meer informatie over het beveiligen van bedrijfsworkloads met Azure Site Recovery.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor