Een bestaand aangepast domein toewijzen aan Azure Spring Apps

Notitie

De Basic-, Standard- en Enterprise-abonnementen worden afgeschaft vanaf medio maart 2025, met een pensioenperiode van 3 jaar. We raden u aan om over te stappen naar Azure Container Apps. Zie de aankondiging over buitengebruikstelling van Azure Spring Apps voor meer informatie.

Het standaardverbruik en het speciale abonnement worden vanaf 30 september 2024 afgeschaft, met een volledige afsluiting na zes maanden. We raden u aan om over te stappen naar Azure Container Apps. Zie Azure Spring Apps Standard-verbruik en toegewezen abonnement migreren naar Azure Container Apps voor meer informatie.

Dit artikel is van toepassing op:✅ Java ✅ C#

Dit artikel is van toepassing op:✅ Standard ✅ Enterprise

Domain Name Service (DNS) is een techniek voor het opslaan van namen van netwerkknooppunten in een netwerk. In dit artikel wordt een domein toegewezen, zoals www.contoso.comeen CNAME-record. Het aangepaste domein wordt beveiligd met een certificaat en laat zien hoe u Transport Layer Security (TLS) afdwingt, ook wel bekend als Secure Sockets Layer (SSL).

Certificaten versleutelen webverkeer. Deze TLS/SSL-certificaten kunnen worden opgeslagen in Azure Key Vault.

Vereisten

- Een Azure-abonnement. Als u geen abonnement hebt, maakt u een gratis account voordat u begint.

- (Optioneel) Azure CLI versie 2.45.0 of hoger. Gebruik de volgende opdracht om de Azure Spring Apps-extensie te installeren:

az extension add --name spring - Een toepassing die is geïmplementeerd in Azure Spring Apps (zie Quickstart: Een bestaande toepassing starten in Azure Spring Apps met behulp van Azure Portal of een bestaande app gebruiken). Als uw toepassing is geïmplementeerd met behulp van het Basic-abonnement, moet u een upgrade uitvoeren naar het Standard-abonnement.

- Een domeinnaam met toegang tot het DNS-register voor een domeinprovider, zoals GoDaddy.

- Een persoonlijk certificaat (dat wil zeggen uw zelfondertekende certificaat) van een externe provider. Het certificaat moet overeenkomen met het domein.

- Een geïmplementeerd exemplaar van Azure Key Vault. Zie Over Azure Key Vault voor meer informatie.

Overwegingen voor Private Link in Key Vault

De IP-adressen voor Azure Spring Apps-beheer maken nog geen deel uit van de vertrouwde Azure-Microsoft-services. Als u wilt dat Azure Spring Apps certificaten laadt vanuit een Sleutelkluis die is beveiligd met privé-eindpuntverbindingen, moet u daarom de volgende IP-adressen toevoegen aan de Azure Key Vault-firewall:

20.99.204.11120.201.9.9720.74.97.552.235.25.3520.194.10.020.59.204.46104.214.186.8652.153.221.22252.160.137.3920.39.142.5620.199.190.22220.79.64.620.211.128.9652.149.104.14420.197.121.20940.119.175.7720.108.108.22102.133.143.3852.226.244.15020.84.171.16920.93.48.10820.75.4.4620.78.29.21320.106.86.3420.193.151.132

Certificaat importeren

U certificaatbestand voorbereiden in PFX (optioneel)

Azure Key Vault biedt ondersteuning voor het importeren van een privécertificaat in PEM- en PFX-indeling. Als het PEM-bestand dat u hebt verkregen van uw certificaatprovider niet werkt in de sectie Certificaat opslaan in Key Vault , volgt u de stappen hier om een PFX voor Azure Key Vault te genereren.

Tussenliggende certificaten samenvoegen

Als uw certificeringsinstantie meerdere certificaten in de certificaatketen geeft, moet u de certificaten in de juiste volgorde samenvoegen.

Als u deze taak wilt uitvoeren, opent u elk certificaat dat u in een teksteditor hebt ontvangen.

Maak een bestand voor het samengevoegde certificaat met de naam mergedcertificate.crt. Kopieer de inhoud van elk certificaat in dit bestand in een teksteditor. De volgorde van uw certificaten moet de volgorde in de certificaatketen volgen, beginnend met uw certificaat en eindigend met het hoofdcertificaat. Het lijkt op het volgende voorbeeld:

-----BEGIN CERTIFICATE-----

<your entire Base64 encoded SSL certificate>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded intermediate certificate 1>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded intermediate certificate 2>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded root certificate>

-----END CERTIFICATE-----

Certificaat naar PFX exporteren

Exporteer uw samengevoegde TLS/SSL-certificaat met de persoonlijke sleutel die met uw certificaataanvraag is gegenereerd.

Als u de certificaataanvraag met OpenSSL hebt gegenereerd, hebt u een bestand met een persoonlijke sleutel gemaakt. Voer de volgende opdracht uit om uw certificaat naar PFX te exporteren. Vervang de tijdelijke aanduidingen <private-key-file> en <merged-certificate-file> door de paden naar uw persoonlijke sleutel en het samengevoegde certificaatbestand.

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>

Wanneer u daarom wordt gevraagd, geeft u een wachtwoord voor export op. Gebruik dit wachtwoord bij het uploaden van uw TLS/SSL-certificaat naar Azure Key Vault later.

Als u IIS of Certreq.exe hebt gebruikt voor het genereren van uw certificaataanvraag, installeert u het certificaat op uw lokale computer en exporteert u het certificaat naar PFX.

Certificaat opslaan in Key Vault

Voor de procedure voor het importeren van een certificaat moet het PEM-of PFX-bestand op een schijf staan en moet u de persoonlijke sleutel hebben.

Gebruik de volgende stappen om uw certificaat te uploaden naar de sleutelkluis:

Ga naar uw sleutelkluis-exemplaar.

Selecteer Certificaten in het navigatiedeelvenster.

Selecteer Genereren/importeren in het bovenste menu.

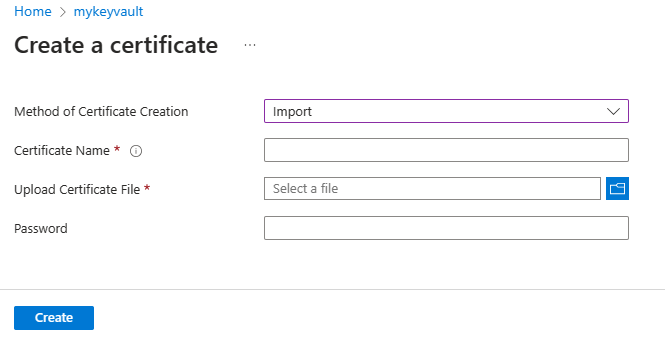

Selecteer op de pagina Een certificaat maken de optie Importeren voor het maken van certificaten en geef een waarde op voor de certificaatnaam.

Ga in Certificaatbestand uploaden naar de locatie van het certificaat en selecteer dit.

Als u een met een wachtwoord beveiligd certificaatbestand uploadt, geeft u dat wachtwoord hier op. Als dat niet het geval is, laat u dit veld leeg. Zodra het certificaatbestand is geïmporteerd, wordt dat wachtwoord door de sleutelkluis verwijderd.

Selecteer Maken.

Azure Spring Apps toegang verlenen tot uw sleutelkluis

U moet Azure Spring Apps toegang verlenen tot uw sleutelkluis voordat u het certificaat importeert.

Gebruik de volgende stappen om toegang te verlenen via Azure Portal:

Ga naar uw sleutelkluis-exemplaar.

Selecteer toegangsbeleid in het navigatiedeelvenster.

Selecteer Maken in het bovenste menu.

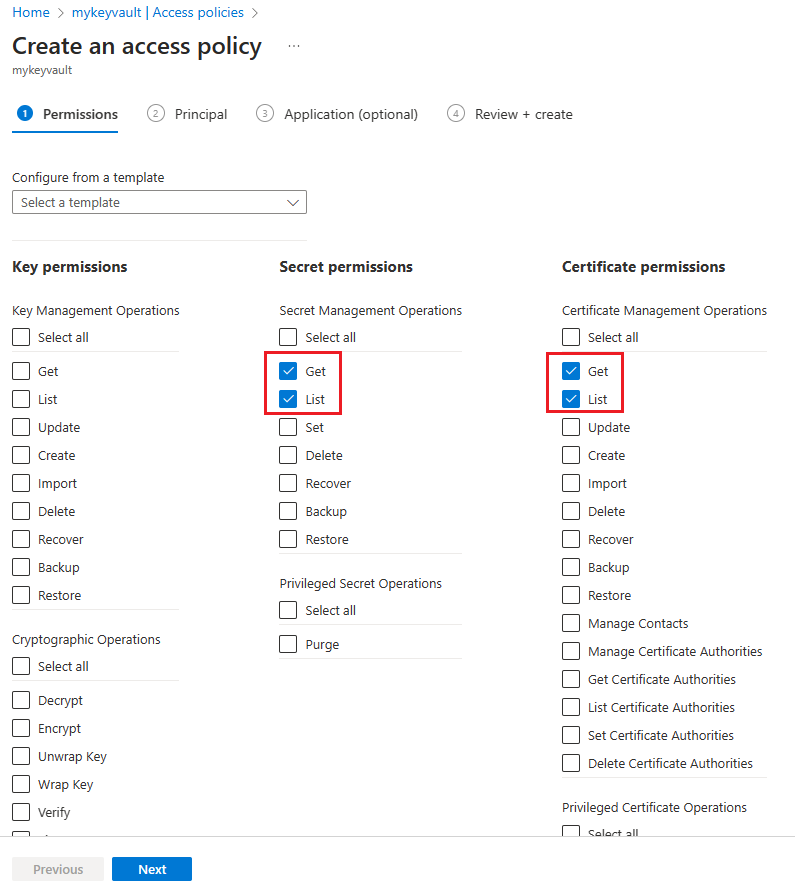

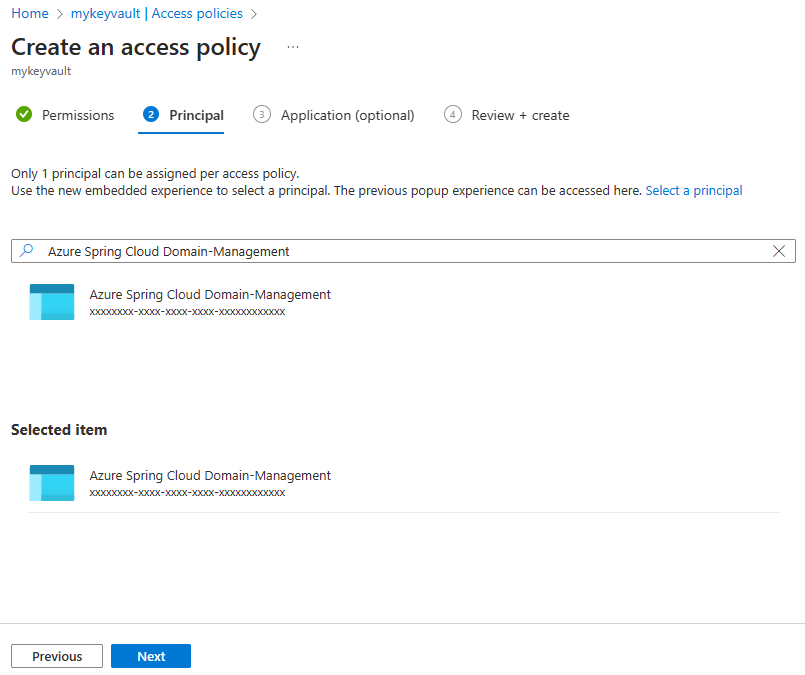

Vul de gegevens in en selecteer de knop Toevoegen en maak vervolgens toegangsbeleid.

Geheime machtiging Certificaatmachtiging Principal selecteren Ophalen, Lijst Ophalen, Lijst Azure Spring Apps Domain-Management Notitie

Als u het 'Azure Spring Apps Domain-Management' niet vindt, zoekt u naar 'Azure Spring Cloud Domain-Management'.

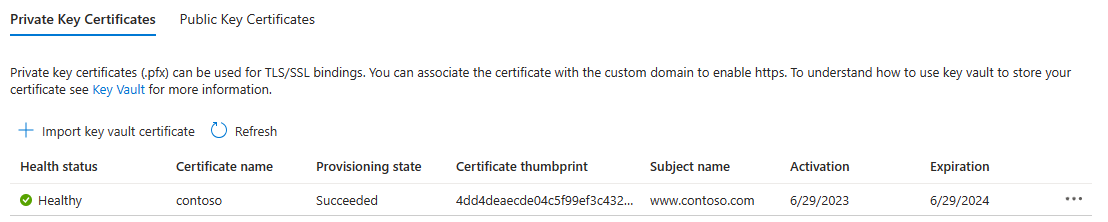

Certificaat importeren in Azure Spring Apps

Gebruik de volgende stappen om een certificaat te importeren:

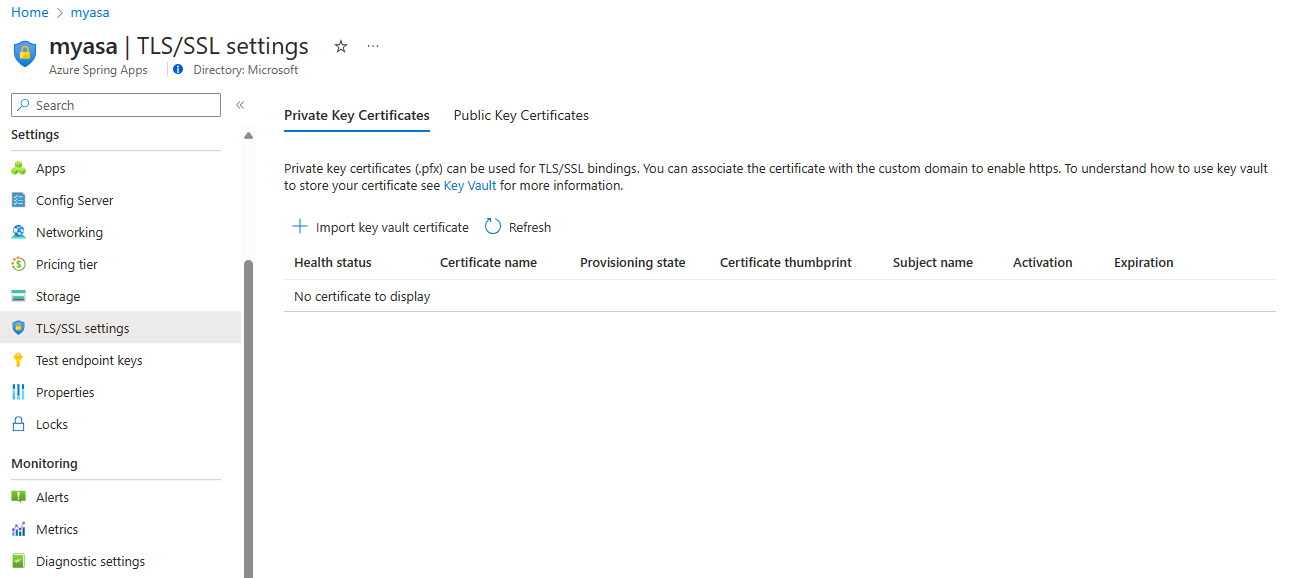

Ga naar uw Azure Spring Apps-exemplaar.

Selecteer in het navigatiedeelvenster TLS/SSL-instellingen.

Selecteer Sleutelkluiscertificaat importeren.

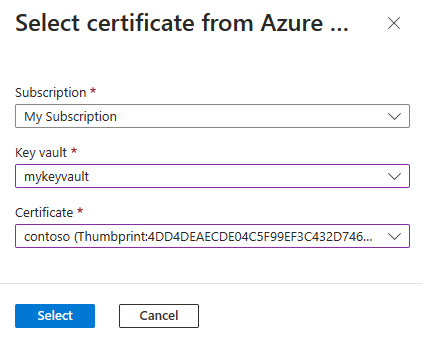

Selecteer op de pagina Certificaat selecteren in Azure het abonnement, de sleutelkluis en het certificaat in de vervolgkeuzelijst en kies vervolgens Selecteren.

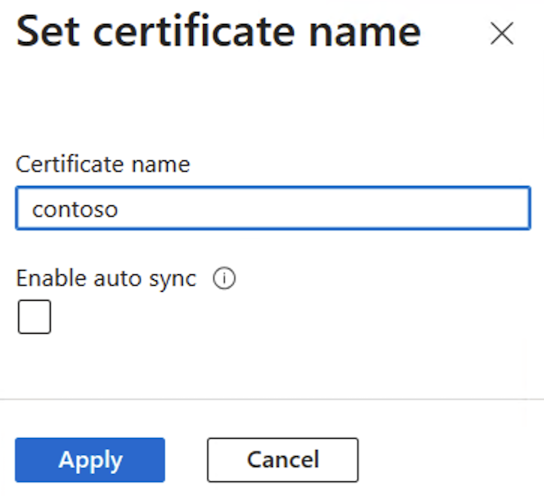

Voer op de geopende pagina Certificaatnaam instellen uw certificaatnaam in, selecteer Indien nodig Automatisch synchroniseren inschakelen en selecteer vervolgens Toepassen. Zie de sectie Certificaat voor automatisch synchroniseren voor meer informatie.

Wanneer u uw certificaat hebt geïmporteerd, wordt dit weergegeven in de lijst met persoonlijke sleutelcertificaten.

Belangrijk

Als u een aangepast domein met dit certificaat wilt beveiligen, moet u het certificaat binden aan het specifieke domein. Zie de sectie SSL-binding toevoegen voor meer informatie.

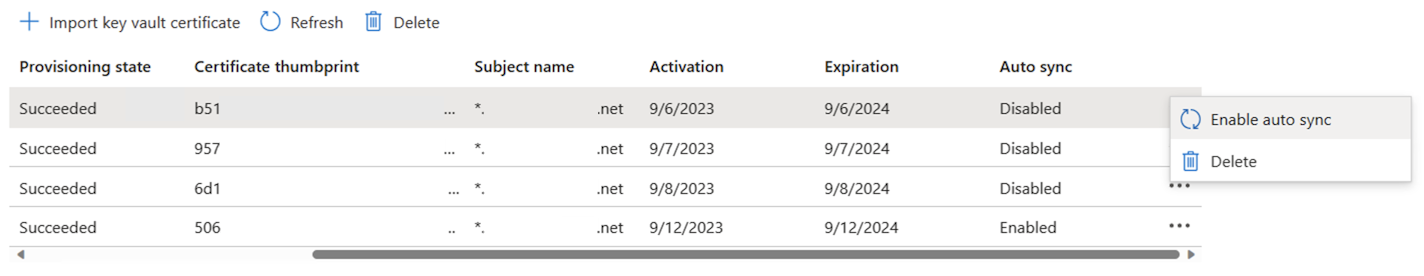

Certificaat automatisch synchroniseren

Een certificaat dat is opgeslagen in Azure Key Vault, wordt soms vernieuwd voordat het verloopt. Op dezelfde manier kan het beveiligingsbeleid van uw organisatie voor certificaatbeheer vereisen dat uw DevOps-team certificaten regelmatig vervangt door nieuwe. Nadat u automatische synchronisatie voor een certificaat hebt ingeschakeld, begint Azure Spring Apps uw sleutelkluis regelmatig te synchroniseren voor een nieuwe versie, meestal om de 24 uur. Als er een nieuwe versie beschikbaar is, importeert Azure Spring Apps deze en laadt deze vervolgens opnieuw voor verschillende onderdelen die gebruikmaken van het certificaat zonder downtime te veroorzaken. De volgende lijst bevat de betrokken onderdelen en relevante scenario's:

- App

- Aangepast domein

-

VMware Spring Cloud Gateway

- Aangepast domein

-

API-portal voor VMware Tanzu

- Aangepast domein

-

VMware Tanzu Application Accelerator

- Verbinding maken met een Git-opslagplaats met een zelfondertekend certificaat.

-

Toepassingsconfiguratieservice voor Tanzu

- Verbinding maken met een Git-opslagplaats met een zelfondertekend certificaat.

Wanneer Azure Spring Apps een certificaat importeert of opnieuw laadt, wordt er een activiteitenlogboek gegenereerd. Als u de activiteitenlogboeken wilt zien, gaat u naar uw Azure Spring Apps-exemplaar in Azure Portal en selecteert u activiteitenlogboek in het navigatiedeelvenster.

Notitie

De functie voor automatisch synchroniseren van certificaten werkt met persoonlijke certificaten en openbare certificaten die zijn geïmporteerd uit Azure Key Vault. Deze functie is niet beschikbaar voor inhoudscertificaten die de klant uploadt.

U kunt de functie voor automatische synchronisatie van certificaten in- of uitschakelen wanneer u een certificaat uit uw sleutelkluis importeert in Azure Spring Apps. Zie de sectie Een certificaat importeren in Azure Spring Apps voor meer informatie.

U kunt deze functie ook in- of uitschakelen voor een certificaat dat al is geïmporteerd in Azure Spring Apps.

Gebruik de volgende stappen om automatische synchronisatie voor een geïmporteerd certificaat in of uit te schakelen:

Aangepast domein toevoegen

U kunt een CNAME-record gebruiken om een aangepaste DNS-naam toe te wijzen aan Azure Spring Apps.

Notitie

De A-record wordt niet ondersteund.

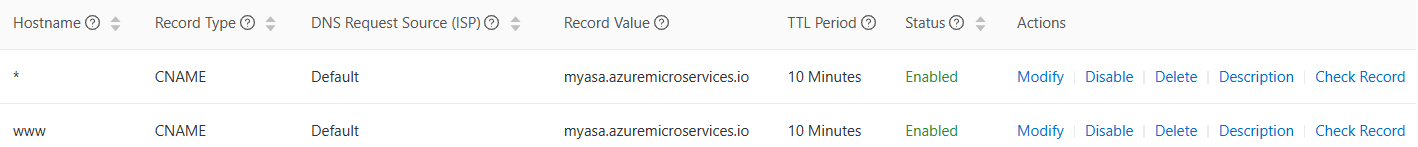

De CNAME-record maken

Ga naar uw DNS-provider en voeg een CNAME-record toe om uw domein toe te wijzen aan <service-name>.azuremicroservices.io.

<service-name> Hier ziet u de naam van uw Azure Spring Apps-exemplaar. We ondersteunen het Wildcard-domein en -subdomein.

Nadat u de CNAME hebt toegevoegd, lijkt de pagina DNS-records op het volgende voorbeeld:

Uw aangepaste domein toewijzen aan de Azure Spring Apps-app

Als u geen toepassing in Azure Spring Apps hebt, volgt u de instructies in de quickstart: Uw eerste toepassing implementeren in Azure Spring Apps.

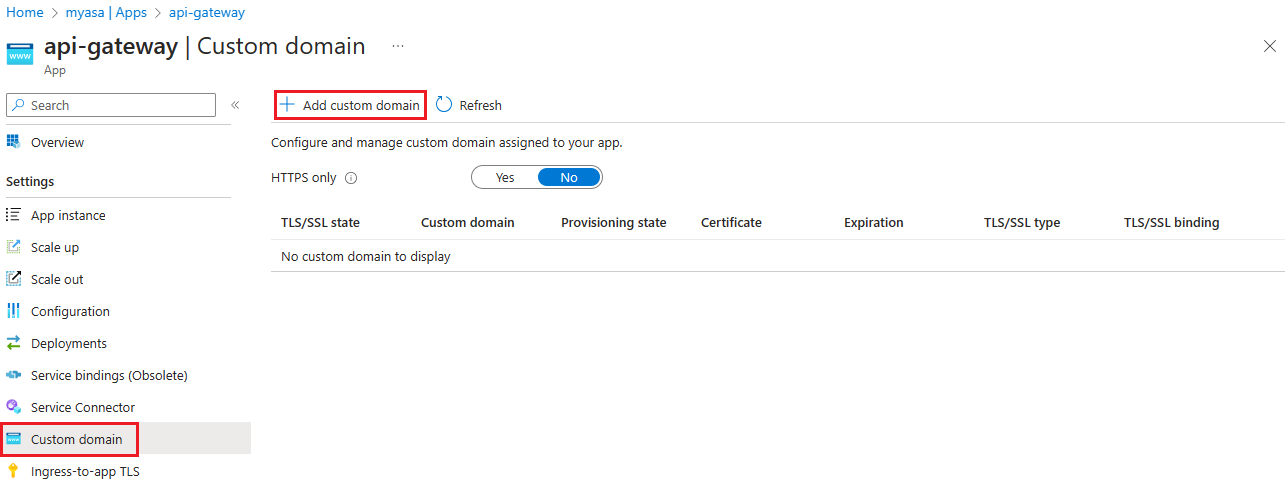

Gebruik de volgende stappen om een aangepast domein te verbinden met de app:

Ga naar de toepassingspagina.

Selecteer Aangepast domein.

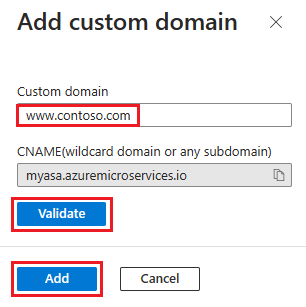

Selecteer Aangepast domein toevoegen.

Typ de volledig gekwalificeerde domeinnaam waarvoor u een CNAME-record hebt toegevoegd, zoals

www.contoso.com. Zorg ervoor dat het recordtype Hostname is ingesteld op CNAME -<service-name>.azuremicroservices.io.Selecteer Valideren om de knop Toevoegen in te schakelen.

Selecteer Toevoegen.

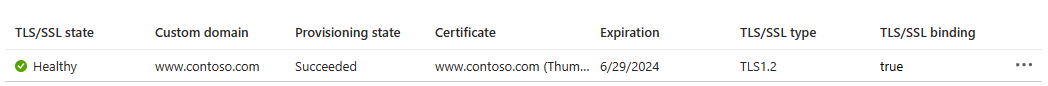

Eén app kan meerdere domeinen hebben, maar één domein kan slechts aan één app worden toegewezen. Wanneer u uw aangepaste domein aan de app hebt toegewezen, wordt dit weergegeven in de tabel aangepast domein.

Notitie

Een Niet beveiligd label voor uw aangepaste domein betekent dat het nog niet is gebonden aan een SSL-certificaat. Elke HTTPS-aanvraag van een browser naar uw aangepaste domein ontvangt een foutmelding of waarschuwing.

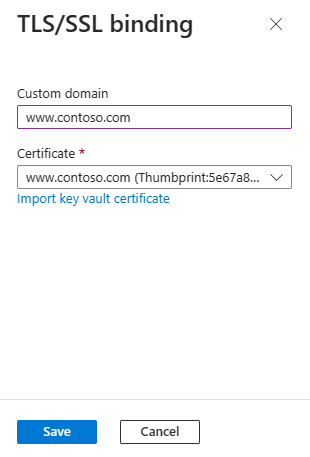

SSL-binding toevoegen

Gebruik de volgende stappen om een aangepast domein van de app bij te werken:

Selecteer in de tabel aangepast domein SSL-binding toevoegen zoals in de vorige afbeelding wordt weergegeven.

Selecteer uw Certificaat of importeer het.

Selecteer Opslaan.

Nadat u SSL-binding hebt toegevoegd, is de domeinstatus beveiligd: In orde.

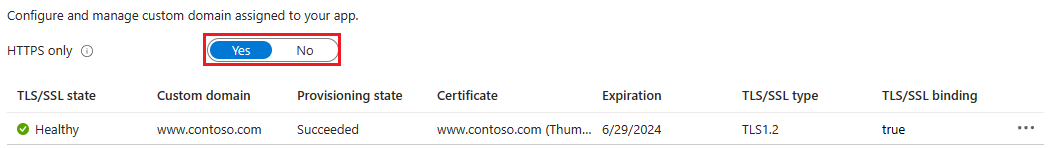

HTTPS afdwingen

Standaard kan iedereen nog steeds toegang krijgen tot uw app met behulp van HTTP, maar u kunt alle HTTP-aanvragen omleiden naar de HTTPS-poort.

Selecteer in de navigatie op de pagina van uw app de optie Aangepast domein. Stel vervolgens ALLEEN HTTPS in op Yes.

Wanneer de bewerking is voltooid, gaat u naar een van de HTTPS-URL's die naar uw app verwijzen. Houd er rekening mee dat HTTP-URL's niet werken.