Een Azure Resource Manager-vergrendeling toepassen op een opslagaccount

Microsoft raadt u aan al uw opslagaccounts te vergrendelen met een Azure Resource Manager-vergrendeling om onbedoeld of schadelijk verwijderen van het opslagaccount te voorkomen. Er zijn twee typen Azure Resource Manager-resourcevergrendelingen:

- Een CannotDelete-vergrendeling voorkomt dat gebruikers een opslagaccount verwijderen, maar staat het lezen en wijzigen van de configuratie toe.

- Een ReadOnly-vergrendeling voorkomt dat gebruikers een opslagaccount verwijderen of de configuratie ervan wijzigen, maar staat het lezen van de configuratie toe.

Zie Resources vergrendelen om wijzigingen te voorkomen voor meer informatie over Azure Resource Manager-vergrendelingen.

Let op

Als u een opslagaccount vergrendelt, worden containers of blobs in dat account niet beschermd tegen verwijdering of overschreven. Zie het overzicht van gegevensbescherming voor meer informatie over het beveiligen van blobgegevens.

Een Azure Resource Manager-vergrendeling configureren

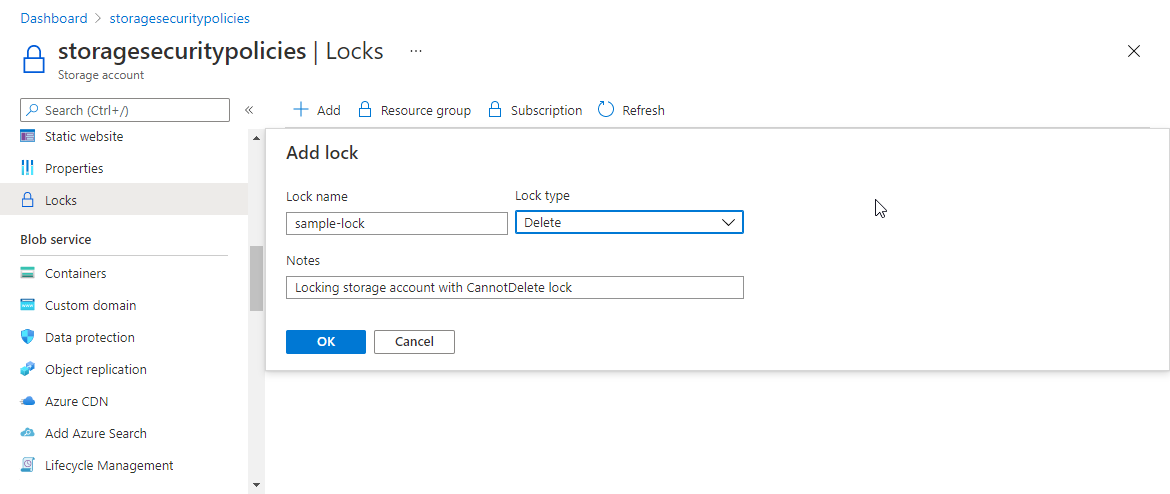

Volg deze stappen om een vergrendeling voor een opslagaccount met Azure Portal te configureren:

Ga in Azure Portal naar uw opslagaccount.

Selecteer Vergrendelingen in de sectie Instellingen.

Selecteer Toevoegen.

Geef een naam op voor de resourcevergrendeling en geef het type vergrendeling op. Voeg desgewenst een notitie toe over de vergrendeling.

Gegevensbewerkingen autoriseren wanneer een ReadOnly-vergrendeling van kracht is

Wanneer een ReadOnly-vergrendeling wordt toegepast op een opslagaccount, wordt de bewerking Lijstsleutels geblokkeerd voor dat opslagaccount. De bewerking Lijstsleutels is een HTTPS POST-bewerking en alle POST-bewerkingen worden voorkomen wanneer een ReadOnly-vergrendeling is geconfigureerd voor het account. De bewerking Lijstsleutels retourneert de toegangssleutels van het account, die vervolgens kunnen worden gebruikt om gegevens in het opslagaccount te lezen en te schrijven.

Als een client de toegangssleutels van het account in bezit heeft op het moment dat de vergrendeling wordt toegepast op het opslagaccount, kan die client de sleutels blijven gebruiken om toegang te krijgen tot gegevens. Clients die geen toegang hebben tot de sleutels, moeten echter Microsoft Entra-referenties gebruiken om toegang te krijgen tot blob- of wachtrijgegevens in het opslagaccount.

Gebruikers van Azure Portal kunnen worden beïnvloed wanneer een ReadOnly-vergrendeling wordt toegepast, als ze eerder blob- of wachtrijgegevens in de portal hebben geopend met de accounttoegangssleutels. Nadat de vergrendeling is toegepast, moeten portalgebruikers Microsoft Entra-referenties gebruiken om toegang te krijgen tot blob- of wachtrijgegevens in de portal. Hiervoor moet een gebruiker ten minste twee RBAC-rollen hebben toegewezen: de rol Lezer van Azure Resource Manager minimaal en een van de Rollen voor gegevenstoegang van Azure Storage. Zie een van de volgende artikelen voor meer informatie:

- Kiezen hoe u toegang tot blobgegevens autoriseert in Azure Portal

- Kiezen hoe u toegang tot wachtrijgegevens in Azure Portal autoriseert

Gegevens in Azure Files of de Table-service zijn mogelijk niet toegankelijk voor clients die deze eerder hebben geopend met de accountsleutels. Als u een ReadOnly-vergrendeling op een opslagaccount moet toepassen, verplaatst u uw Azure Files- en Table-serviceworkloads naar een opslagaccount dat niet is vergrendeld met een ReadOnly-vergrendeling .