Microsoft Entra Kerberos-verificatie inschakelen voor hybride identiteiten in Azure Files

Dit artikel is gericht op het inschakelen en configureren van Microsoft Entra ID (voorheen Azure AD) voor het verifiëren van hybride gebruikersidentiteiten, die on-premises AD DS-identiteiten zijn die worden gesynchroniseerd met Microsoft Entra-id. Identiteiten in de cloud worden momenteel niet ondersteund.

Met deze configuratie kunnen hybride gebruikers toegang krijgen tot Azure-bestandsshares met behulp van Kerberos-verificatie, met behulp van Microsoft Entra ID om de benodigde Kerberos-tickets uit te geven voor toegang tot de bestandsshare met het SMB-protocol. Dit betekent dat uw eindgebruikers toegang hebben tot Azure-bestandsshares via internet zonder dat er geen beperkte netwerkconnectiviteit met domeincontrollers van Microsoft Entra hybrid en Microsoft Entra-gekoppelde clients is vereist. Voor het configureren van Windows-toegangsbeheerlijsten (ACL's)/directory- en bestandsmachtigingen voor een gebruiker of groep is echter een niet-gempte netwerkverbinding met de on-premises domeincontroller vereist.

Zie Overzicht van verificatieopties op basis van identiteiten op basis van Azure Files voor SMB-toegang voor meer informatie over ondersteunde opties en overwegingen. Zie deze uitgebreide duik voor meer informatie.

Belangrijk

U kunt slechts één AD-methode gebruiken voor verificatie op basis van identiteiten met Azure Files. Als Microsoft Entra Kerberos-verificatie voor hybride identiteiten niet aan uw vereisten voldoet, kunt u in plaats daarvan on-premises Active Directory-domein Service (AD DS) of Microsoft Entra Domain Services gebruiken. De configuratiestappen en ondersteunde scenario's verschillen voor elke methode.

Van toepassing op

| Bestands sharetype | SMB | NFS |

|---|---|---|

| Standaardbestandsshares (GPv2), LRS/ZRS | ||

| Standaardbestandsshares (GPv2), GRS/GZRS | ||

| Premium bestandsshares (FileStorage), LRS/ZRS |

Vereisten

Voordat u Microsoft Entra Kerberos-verificatie inschakelt via SMB voor Azure-bestandsshares, moet u ervoor zorgen dat u aan de volgende vereisten voldoet.

Notitie

Uw Azure-opslagaccount kan niet worden geverifieerd met zowel Microsoft Entra-id als een tweede methode, zoals AD DS of Microsoft Entra Domain Services. Als u al een andere AD-methode voor uw opslagaccount hebt gekozen, moet u deze uitschakelen voordat u Microsoft Entra Kerberos inschakelt.

De Functionaliteit van Microsoft Entra Kerberos voor hybride identiteiten is alleen beschikbaar op de volgende besturingssystemen:

- Windows 11 Enterprise/Pro één of meerdere sessies.

- Windows 10 Enterprise/Pro met één of meerdere sessies, versies 2004 of hoger met de meest recente cumulatieve updates geïnstalleerd, met name de KB5007253 - 2021-11 Cumulatieve update preview voor Windows 10.

- Windows Server, versie 2022 waarop de meest recente cumulatieve updates zijn geïnstalleerd, met name de KB5007254 - 2021-11 Cumulatieve update Preview voor Microsoft Server-besturingssysteem versie 21H2.

Clients moeten lid zijn van Microsoft Entra of hybride Microsoft Entra-deelname. Microsoft Entra Kerberos wordt niet ondersteund op clients die zijn toegevoegd aan Microsoft Entra Domain Services of alleen lid zijn van AD.

Deze functie biedt momenteel geen ondersteuning voor gebruikersaccounts die u alleen in Microsoft Entra-id maakt en beheert. Gebruikersaccounts moeten hybride gebruikersidentiteiten zijn, wat betekent dat u ook AD DS en Microsoft Entra Verbinding maken of Microsoft Entra Verbinding maken cloudsynchronisatie nodig hebt. U moet deze accounts maken in Active Directory en deze synchroniseren met Microsoft Entra-id. Als u RBAC-machtigingen (Op rollen gebaseerd toegangsbeheer) voor de Azure-bestandsshare wilt toewijzen aan een gebruikersgroep, moet u de groep maken in Active Directory en deze synchroniseren met Microsoft Entra-id.

Deze functie biedt momenteel geen ondersteuning voor toegang tussen tenants voor B2B-gebruikers of gastgebruikers. Gebruikers van een andere Entra-tenant dan de tenant die is geconfigureerd, hebben geen toegang tot de bestandsshare.

U moet meervoudige verificatie (MFA) uitschakelen in de Microsoft Entra-app die het opslagaccount vertegenwoordigt.

Met Microsoft Entra Kerberos is de Kerberos-ticketversleuteling altijd AES-256. Maar u kunt de SMB-kanaalversleuteling instellen die het beste bij uw behoeften past.

Regionale beschikbaarheid

Deze functie wordt ondersteund in de openbare Clouds van Azure, Azure US Gov en Azure China 21Vianet.

Microsoft Entra Kerberos-verificatie inschakelen voor hybride gebruikersaccounts

U kunt Microsoft Entra Kerberos-verificatie inschakelen in Azure Files voor hybride gebruikersaccounts met behulp van Azure Portal, PowerShell of Azure CLI.

Volg deze stappen om Microsoft Entra Kerberos-verificatie in te schakelen met behulp van Azure Portal.

Meld u aan bij Azure Portal en selecteer het opslagaccount waarvoor u Microsoft Entra Kerberos-verificatie wilt inschakelen.

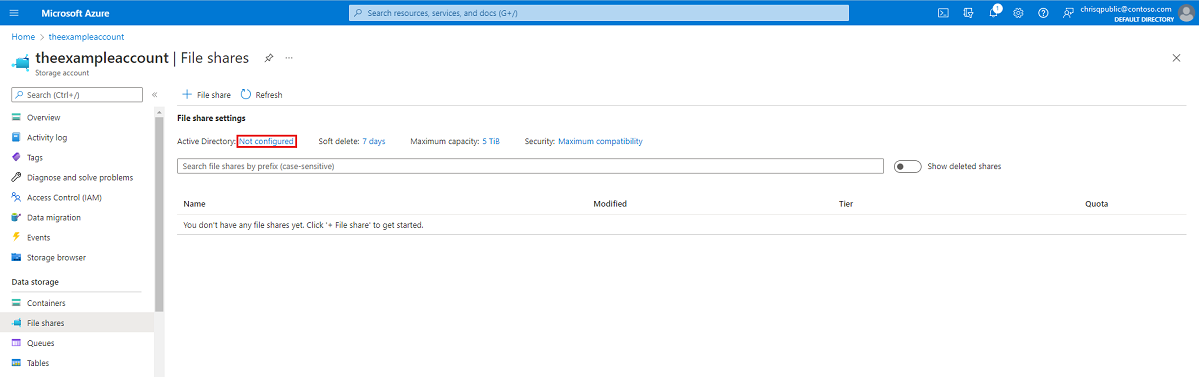

Selecteer onder Gegevensopslag bestandsshares.

Selecteer naast Active Directory de configuratiestatus (bijvoorbeeld Niet geconfigureerd).

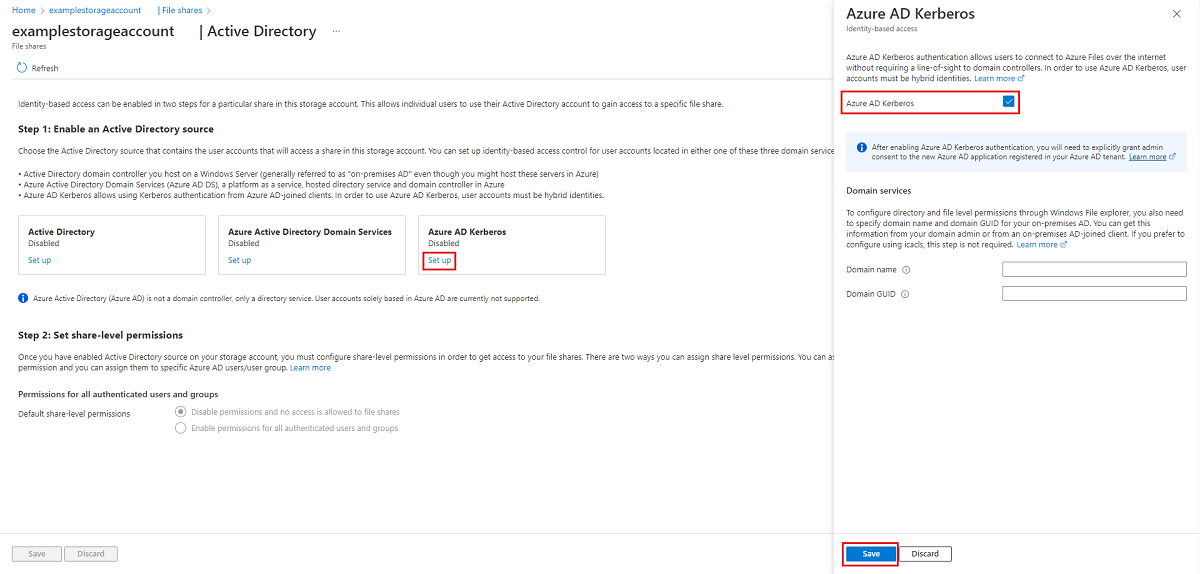

Selecteer Instellen onder Microsoft Entra Kerberos.

Schakel het selectievakje Microsoft Entra Kerberos in .

Optioneel: Als u machtigingen op map- en bestandsniveau wilt configureren via Windows Bestandenverkenner, moet u de domeinnaam en domein-GUID voor uw on-premises AD opgeven. U kunt deze informatie ophalen van uw domeinbeheerder of door de volgende Active Directory PowerShell-cmdlet uit te voeren vanaf een on-premises AD-gekoppelde client:

Get-ADDomain. Uw domeinnaam moet worden vermeld in de uitvoer onderDNSRooten uw domein-GUID moet worden vermeld onderObjectGUID. Als u liever machtigingen op map- en bestandsniveau wilt configureren met behulp van icacls, kunt u deze stap overslaan. Als u echter icacls wilt gebruiken, heeft de client een ongempte netwerkverbinding met de on-premises AD nodig.Selecteer Opslaan.

Waarschuwing

Als u Microsoft Entra Kerberos-verificatie eerder hebt ingeschakeld via handmatige beperkte preview-stappen voor het opslaan van FSLogix-profielen op azure Files voor aan Microsoft Entra gekoppelde VM's, wordt het wachtwoord voor de service-principal van het opslagaccount ingesteld op verlopen om de zes maanden. Zodra het wachtwoord is verlopen, kunnen gebruikers geen Kerberos-tickets ophalen naar de bestandsshare. Als u dit wilt verhelpen, raadpleegt u 'Error - Service principal password has expired in Microsoft Entra ID' onder Potential errors when enabling Microsoft Entra Kerberos authentication for hybrid users.

Beheerderstoestemming verlenen aan de nieuwe service-principal

Nadat u Microsoft Entra Kerberos-verificatie hebt ingeschakeld, moet u expliciet beheerderstoestemming verlenen aan de nieuwe Microsoft Entra-toepassing die is geregistreerd in uw Microsoft Entra-tenant. Deze service-principal wordt automatisch gegenereerd en wordt niet gebruikt voor autorisatie voor de bestandsshare, dus breng geen wijzigingen aan in de service-principal die hier worden beschreven. Als u dit doet, krijgt u mogelijk een foutmelding.

U kunt de API-machtigingen vanuit Azure Portal configureren door de volgende stappen uit te voeren:

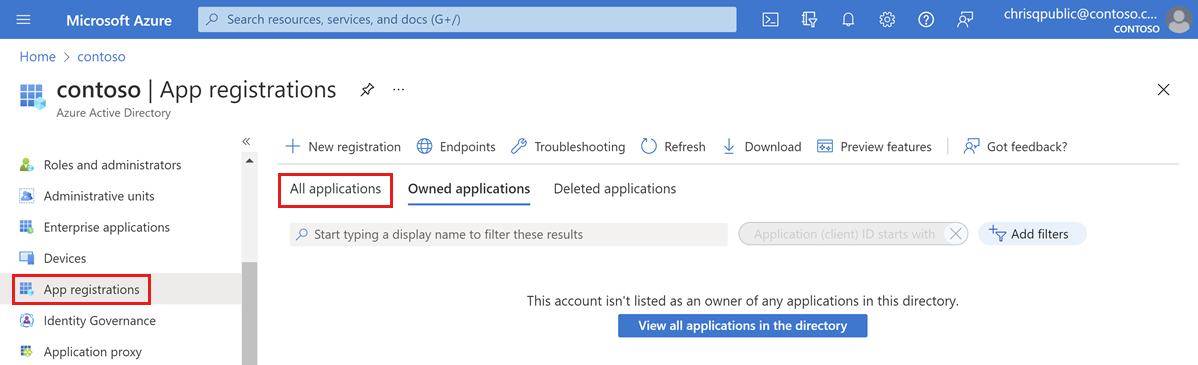

Open Microsoft Entra ID.

Selecteer App-registraties in het linkerdeelvenster.

Selecteer Alle toepassingen.

Selecteer de toepassing met de naam die overeenkomt met [Opslagaccount]

<your-storage-account-name>.file.core.windows.net.Selecteer API-machtigingen in het linkerdeelvenster.

Selecteer Beheerderstoestemming verlenen voor [Directory-naam] om toestemming te verlenen voor de drie aangevraagde API-machtigingen (openid, profiel en User.Read) voor alle accounts in de map.

Selecteer Ja om te bevestigen.

Belangrijk

Als u verbinding maakt met een opslagaccount via een privé-eindpunt/privékoppeling met behulp van Microsoft Entra Kerberos-verificatie, moet u ook de FQDN van de privékoppeling toevoegen aan de Microsoft Entra-toepassing van het opslagaccount. Zie de vermelding in onze gids voor probleemoplossing voor instructies.

Meervoudige verificatie uitschakelen voor het opslagaccount

Microsoft Entra Kerberos biedt geen ondersteuning voor het gebruik van MFA voor toegang tot Azure-bestandsshares die zijn geconfigureerd met Microsoft Entra Kerberos. U moet de Microsoft Entra-app die uw opslagaccount vertegenwoordigt uitsluiten van uw MFA-beleid voor voorwaardelijke toegang als deze van toepassing zijn op alle apps.

De app voor het opslagaccount moet dezelfde naam hebben als het opslagaccount in de uitsluitingslijst voor voorwaardelijke toegang. Wanneer u zoekt naar de opslagaccount-app in de uitsluitingslijst voor voorwaardelijke toegang, zoekt u naar: [Opslagaccount] <your-storage-account-name>.file.core.windows.net

Vergeet niet om te vervangen door <your-storage-account-name> de juiste waarde.

Belangrijk

Als u MFA-beleid niet uitsluit van de opslagaccount-app, hebt u geen toegang tot de bestandsshare. Als u de bestandsshare net use probeert toe te wijzen, wordt er een foutbericht weergegeven met de tekst 'Systeemfout 1327: Accountbeperkingen verhinderen dat deze gebruiker zich aanmeldt. Bijvoorbeeld: lege wachtwoorden zijn niet toegestaan, aanmeldingstijden zijn beperkt of er is een beleidsbeperking afgedwongen.

Zie het volgende voor hulp bij het uitschakelen van MFA:

- Uitsluitingen toevoegen voor service-principals van Azure-resources

- Beleid voor voorwaardelijke toegang maken

Machtigingen op deelniveau toewijzen

Wanneer u op identiteit gebaseerde toegang inschakelt, kunt u instellen voor elke share welke gebruikers en groepen toegang hebben tot die specifieke share. Zodra een gebruiker is toegestaan in een share, nemen Windows ACL's (ook wel NTFS-machtigingen genoemd) voor afzonderlijke bestanden en mappen over. Dit maakt fijnmazige controle over machtigingen mogelijk, vergelijkbaar met een SMB-share op een Windows-server.

Als u machtigingen op shareniveau wilt instellen, volgt u de instructies in Machtigingen op shareniveau toewijzen aan een identiteit.

Machtigingen op map- en bestandsniveau configureren

Zodra machtigingen op shareniveau zijn ingesteld, kunt u machtigingen op map-/bestandsniveau toewijzen aan de gebruiker of groep. Hiervoor is het gebruik van een apparaat met niet-gempte netwerkconnectiviteit met een on-premises AD vereist. Als u Windows Bestandenverkenner wilt gebruiken, moet het apparaat ook lid zijn van een domein.

Er zijn twee opties voor het configureren van machtigingen op map- en bestandsniveau met Microsoft Entra Kerberos-verificatie:

- Windows Bestandenverkenner: Als u deze optie kiest, moet de client lid zijn van een domein in de on-premises AD.

- Hulpprogramma icacls: Als u deze optie kiest, hoeft de client niet lid te zijn van een domein, maar heeft een niet-gempte netwerkverbinding met de on-premises AD nodig.

Als u machtigingen op map- en bestandsniveau wilt configureren via Windows Bestandenverkenner, moet u ook domeinnaam en domein-GUID opgeven voor uw on-premises AD. U kunt deze informatie ophalen van uw domeinbeheerder of van een on-premises AD-gekoppelde client. Als u liever configureert met behulp van icacls, is deze stap niet vereist.

Belangrijk

U kunt ACL's op bestand/mapniveau instellen voor identiteiten die niet worden gesynchroniseerd met Microsoft Entra-id. Deze ACL's worden echter niet afgedwongen omdat het Kerberos-ticket dat wordt gebruikt voor verificatie/autorisatie niet deze niet-gesynchroniseerde identiteiten bevat. Als u set-ACL's wilt afdwingen, moeten identiteiten worden gesynchroniseerd met Microsoft Entra-id.

Tip

Als hybride gebruikers van Microsoft Entra vanuit twee verschillende forests toegang hebben tot de share, kunt u het beste icacls gebruiken om machtigingen op map- en bestandsniveau te configureren. Dit komt doordat windows Bestandenverkenner ACL-configuratie vereist dat de client lid is van het Active Directory-domein waaraan het opslagaccount is gekoppeld.

Als u machtigingen op map- en bestandsniveau wilt configureren, volgt u de instructies in Machtigingen op map- en bestandsniveau configureren via SMB.

De clients configureren om Kerberos-tickets op te halen

Schakel de Microsoft Entra Kerberos-functionaliteit in op de clientcomputer(s) waaruit u Azure-bestandsshares wilt koppelen/gebruiken. U moet dit doen op elke client waarop Azure Files wordt gebruikt.

Gebruik een van de volgende drie methoden:

- Configureer deze Intune-beleids-CSP en pas deze toe op de client(s): Kerberos/CloudKerberosTicketRetrievalEnabled, ingesteld op 1

- Configureer dit groepsbeleid op de client(en) op Ingeschakeld:

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Stel de volgende registerwaarde in op de client(s) door deze opdracht uit te voeren vanaf een opdrachtprompt met verhoogde bevoegdheid:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 1

Wijzigingen zijn niet direct en vereisen een beleidsvernieuwing of opnieuw opstarten om van kracht te worden.

Belangrijk

Zodra deze wijziging is toegepast, kunnen de client(s) geen verbinding maken met opslagaccounts die zijn geconfigureerd voor on-premises AD DS-integratie zonder Kerberos-realmtoewijzingen te configureren. Als u wilt dat de client(s) verbinding kunnen maken met opslagaccounts die zijn geconfigureerd voor AD DS en opslagaccounts die zijn geconfigureerd voor Microsoft Entra Kerberos, volgt u de stappen in Co-existentie configureren met opslagaccounts met behulp van on-premises AD DS.

Co-existentie met opslagaccounts configureren met behulp van on-premises AD DS

Als u clientcomputers wilt inschakelen om verbinding te maken met opslagaccounts die zijn geconfigureerd voor AD DS en opslagaccounts die zijn geconfigureerd voor Microsoft Entra Kerberos, volgt u deze stappen. Als u alleen Microsoft Entra Kerberos gebruikt, kunt u deze sectie overslaan.

Voeg een vermelding toe voor elk opslagaccount dat gebruikmaakt van on-premises AD DS-integratie. Gebruik een van de volgende drie methoden om Kerberos-realmtoewijzingen te configureren. Wijzigingen zijn niet direct en vereisen een beleidsvernieuwing of opnieuw opstarten om van kracht te worden.

- Configureer deze Intune Policy CSP en pas deze toe op de client(s): Kerberos/HostToRealm

- Configureer dit groepsbeleid op de client(s):

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Voer de

ksetupWindows-opdracht uit op de client(en):ksetup /addhosttorealmmap <hostname> <REALMNAME>- Bijvoorbeeld

ksetup /addhosttorealmmap <your storage account name>.file.core.windows.net CONTOSO.LOCAL

- Bijvoorbeeld

Belangrijk

In Kerberos zijn realmnamen hoofdlettergevoelig en hoofdletters. De naam van uw Kerberos-realm is meestal hetzelfde als uw domeinnaam, in hoofdletters.

De clientconfiguratie ongedaan maken om Kerberos-tickets op te halen

Als u geen clientcomputer meer wilt gebruiken voor Microsoft Entra Kerberos-verificatie, kunt u de functionaliteit van Microsoft Entra Kerberos op die computer uitschakelen. Gebruik een van de volgende drie methoden, afhankelijk van hoe u de functionaliteit hebt ingeschakeld:

- Configureer deze Intune-beleids-CSP en pas deze toe op de client(s): Kerberos/CloudKerberosTicketRetrievalEnabled, ingesteld op 0

- Configureer dit groepsbeleid op de client(en) op Uitgeschakeld:

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Stel de volgende registerwaarde in op de client(s) door deze opdracht uit te voeren vanaf een opdrachtprompt met verhoogde bevoegdheid:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0

Wijzigingen zijn niet direct en vereisen een beleidsvernieuwing of opnieuw opstarten om van kracht te worden.

Als u de stappen in Co-existentie configureren met opslagaccounts hebt gevolgd met behulp van on-premises AD DS, kunt u eventueel alle hostnaam verwijderen uit Kerberos-realmtoewijzingen van de clientcomputer. Gebruik een van de volgende drie methoden:

- Configureer deze Intune Policy CSP en pas deze toe op de client(s): Kerberos/HostToRealm

- Configureer dit groepsbeleid op de client(s):

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Voer de

ksetupWindows-opdracht uit op de client(en):ksetup /delhosttorealmmap <hostname> <realmname>- Bijvoorbeeld

ksetup /delhosttorealmmap <your storage account name>.file.core.windows.net contoso.local - U kunt de lijst met huidige hostnaam weergeven voor Kerberos-realmtoewijzingen door de registersleutel

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\HostToRealmte controleren.

- Bijvoorbeeld

Wijzigingen zijn niet direct en vereisen een beleidsvernieuwing of opnieuw opstarten om van kracht te worden.

Belangrijk

Zodra deze wijziging is toegepast, kunnen de client(s) geen verbinding maken met opslagaccounts die zijn geconfigureerd voor Microsoft Entra Kerberos-verificatie. Ze kunnen echter verbinding maken met opslagaccounts die zijn geconfigureerd voor AD DS, zonder extra configuratie.

Microsoft Entra-verificatie uitschakelen voor uw opslagaccount

Als u een andere verificatiemethode wilt gebruiken, kunt u Microsoft Entra-verificatie uitschakelen in uw opslagaccount met behulp van Azure Portal, Azure PowerShell of Azure CLI.

Notitie

Als u deze functie uitschakelt, betekent dit dat er geen Active Directory-configuratie is voor bestandsshares in uw opslagaccount totdat u een van de andere Active Directory-bronnen inschakelt om uw Active Directory-configuratie opnieuw in te stellen.

Volg deze stappen om Microsoft Entra Kerberos-verificatie in uw opslagaccount uit te schakelen met behulp van Azure Portal.

- Meld u aan bij Azure Portal en selecteer het opslagaccount waarvoor u Microsoft Entra Kerberos-verificatie wilt uitschakelen.

- Selecteer onder Gegevensopslag bestandsshares.

- Selecteer naast Active Directory de configuratiestatus.

- Selecteer Configureren onder Microsoft Entra Kerberos.

- Schakel het selectievakje Microsoft Entra Kerberos uit .

- Selecteer Opslaan.

Volgende stappen

Raadpleeg deze hulpbronnen voor meer informatie:

- Mogelijke fouten bij het inschakelen van Microsoft Entra Kerberos-verificatie voor hybride gebruikers

- Overview of Azure Files identity-based authentication support for SMB access (Overzicht van ondersteuning voor verificatie op basis van identiteiten van Azure Files voor SMB-toegang)

- Een profielcontainer maken met Azure Files en Microsoft Entra ID

- Veelgestelde vragen