Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Veel organisaties willen identiteitsgebaseerde verificatie gebruiken voor SMB Azure-bestandsdeling in omgevingen waar meerdere on-premises Active Directory-domeinservicesbossen (AD DS) aanwezig zijn. Dit is een veelvoorkomend IT-scenario, met name na fusies en overnames, waarbij de AD-forests van het overgenomen bedrijf worden geïsoleerd van de AD-forests van het moederbedrijf. In dit artikel wordt uitgelegd hoe forestvertrouwensrelaties werken en vindt u stapsgewijze instructies voor het instellen en valideren van meerdere forests.

Belangrijk

Als u machtigingen op shareniveau wilt instellen voor specifieke Microsoft Entra-gebruikers of -groepen met behulp van op rollen gebaseerd toegangsbeheer van Azure (RBAC), moet u eerst de on-premises AD-accounts synchroniseren met Microsoft Entra ID met behulp van Microsoft Entra Connect. Anders kunt u een standaardmachtiging op shareniveau gebruiken.

Van toepassing op

| Beheermodel | Betaalmodel | Medianiveau | Redundantie | KMO | NFS |

|---|---|---|---|---|---|

| Microsoft.Storage | Geconfigureerd v2 | HDD (standaard) | Lokaal (LRS) |

|

|

| Microsoft.Storage | Geconfigureerd v2 | HDD (standaard) | Zone (ZRS) |

|

|

| Microsoft.Storage | Geconfigureerd v2 | HDD (standaard) | Aardrijkskunde (GRS) |

|

|

| Microsoft.Storage | Geconfigureerd v2 | HDD (standaard) | GeoZone (GZRS) |

|

|

| Microsoft.Storage | Geconfigureerd v1 | SSD (van hoge kwaliteit) | Lokaal (LRS) |

|

|

| Microsoft.Storage | Geconfigureerd v1 | SSD (van hoge kwaliteit) | Zone (ZRS) |

|

|

| Microsoft.Storage | Betalen per gebruik | HDD (standaard) | Lokaal (LRS) |

|

|

| Microsoft.Storage | Betalen per gebruik | HDD (standaard) | Zone (ZRS) |

|

|

| Microsoft.Storage | Betalen per gebruik | HDD (standaard) | Aardrijkskunde (GRS) |

|

|

| Microsoft.Storage | Betalen per gebruik | HDD (standaard) | GeoZone (GZRS) |

|

|

Vereisten

- Twee AD DS-domeincontrollers met verschillende forests en op verschillende virtuele netwerken (VNET's)

- Voldoende AD-machtigingen voor het uitvoeren van beheertaken (bijvoorbeeld domeinbeheerder)

- Als u Azure RBAC gebruikt, moeten beide forests bereikbaar zijn via één Microsoft Entra Connect Sync-server

Hoe forestvertrouwensrelaties werken

Azure Files on-premises AD DS-verificatie wordt alleen ondersteund voor het AD-forest van de domeinservice waaraan het opslagaccount is geregistreerd. U hebt standaard alleen toegang tot Azure-bestandsshares met de AD DS-aanmeldingsgegevens van één forest. Als u toegang nodig hebt tot uw Azure-bestandsshare vanuit een ander forest, moet u een forestvertrouwensrelatie configureren.

Een forestvertrouwensrelatie is een transitieve vertrouwensrelatie tussen twee AD-forests waarmee gebruikers in een van de domeinen in één forest kunnen worden geverifieerd in een van de domeinen in het andere forest.

Installatie van meerdere forests

Als u een installatie met meerdere forests wilt configureren, voert u de volgende stappen uit:

- Domeingegevens en VNET-verbindingen tussen domeinen verzamelen

- Het opzetten en configureren van een forest trust

- Verificatie op basis van identiteit en hybride gebruikersaccounts instellen

Domeingegevens verzamelen

Voor deze oefening hebben we twee lokale AD DS domeincontrollers met twee verschillende forests en in verschillende VNETs.

| Bos | Domein | VNET |

|---|---|---|

| Forest 1 | onpremad1.com | DomainServicesVNet WUS |

| Bos 2 | onpremad2.com | vnet2/workloads |

Vertrouwensrelatie tot stand brengen en configureren

Om clients van Forest 1 toegang te geven tot Azure Files-domeinbronnen in Forest 2, moeten we een vertrouwensrelatie tot stand brengen tussen de twee forests. Volg deze stappen om de vertrouwensrelatie tot stand te brengen.

Notitie

Alleen forest-trusts worden ondersteund voor Azure Files. Andere vertrouwenstypen, zoals externe vertrouwensrelaties, worden niet ondersteund.

Als u al een vertrouwensrelatie hebt ingesteld, kunt u het type controleren door u aan te melden bij een computer die lid is van forest 2, de console Active Directory-domein s en vertrouwensrelaties te openen, met de rechtermuisknop op het lokale domein te klikken onpremad2.com en vervolgens het tabblad Vertrouwensrelaties te selecteren. Als uw bestaande vertrouwensrelatie geen forestvertrouwensrelatie is en als een forestvertrouwensrelatie aan de vereisten van uw omgeving voldoet, moet u de bestaande vertrouwensrelatie verwijderen en een forestvertrouwensrelatie opnieuw maken. Hiertoe volgt u deze instructies.

Meld u aan bij een computer die lid is van Forest 2 en open de Active Directory-domeinen en vertrouwensrelatiesconsole.

Klik met de rechtermuisknop op het lokale domein onpremad2.com en selecteer vervolgens het tabblad Vertrouwensrelaties.

Selecteer Nieuwe vertrouwensrelaties om de wizard Nieuwe vertrouwensrelatie te starten.

Geef de domeinnaam op waarmee u een vertrouwensrelatie wilt bouwen (in dit voorbeeld onpremad1.com) en selecteer vervolgens Volgende.

Selecteer voor Vertrouwenstype de optie Bosvertrouwen en selecteer vervolgens Volgende.

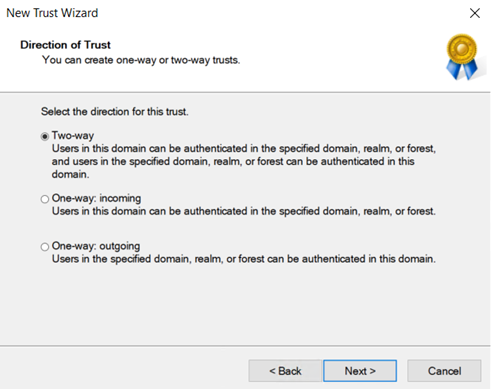

Voor Richting van vertrouwen selecteert u Tweerichtings en daarna selecteert u Volgende.

Selecteer voor Zijden van vertrouwenalleen dit domein, en selecteer vervolgens Volgende.

Gebruikers in het opgegeven forest kunnen worden geverifieerd voor het gebruik van alle resources in het lokale forest (forestbrede verificatie) of alleen de resources die u selecteert (selectieve verificatie). Voor Uitgaand verificatieniveau van vertrouwen selecteert u forest-brede authenticatie, wat de voorkeursoptie is wanneer beide forests deel uitmaken van dezelfde organisatie. Kies Volgende.

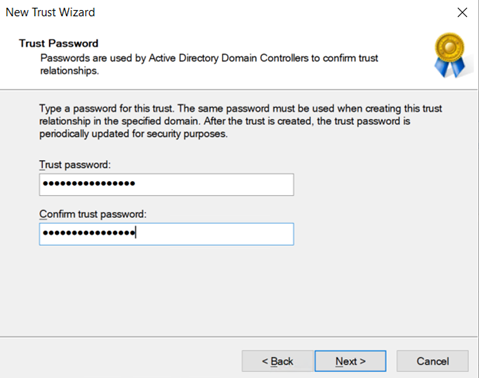

Voer een wachtwoord in voor de vertrouwensrelatie en selecteer Vervolgens. Hetzelfde wachtwoord moet worden gebruikt bij het maken van deze vertrouwensrelatie in het opgegeven domein.

U ziet nu een bericht dat de vertrouwensrelatie succesvol is gemaakt. Als u de vertrouwensrelatie wilt configureren, selecteert u Volgende.

Bevestig de uitgaande vertrouwensrelatie en selecteer Volgende.

Voer de gebruikersnaam en het wachtwoord in van een gebruiker met beheerdersbevoegdheden van het andere domein.

Zodra de verificatie is geslaagd, wordt de vertrouwensrelatie tot stand gebracht en moet u het opgegeven domein onpremad1.com kunnen zien vermeld in het tabblad Vertrouwensrelaties.

Verificatie op basis van identiteit en hybride gebruikersaccounts instellen

Zodra de vertrouwensrelatie tot stand is gebracht, volgt u deze stappen om een opslagaccount en SMB-bestandsshare voor elk domein te maken, AD DS-verificatie in te schakelen voor de opslagaccounts en hybride gebruikersaccounts te maken die zijn gesynchroniseerd met Microsoft Entra-id.

Meld u aan bij Azure Portal en maak twee opslagaccounts, zoals onprem1sa en onprem2sa. Voor optimale prestaties raden we u aan de opslagaccounts in dezelfde regio te implementeren als de clients van waaruit u toegang wilt krijgen tot de shares.

Notitie

Het maken van een tweede opslagaccount is niet nodig. Deze instructies zijn bedoeld om een voorbeeld weer te geven van hoe u toegang krijgt tot opslagaccounts die deel uitmaken van verschillende forests. Als u slechts één opslagaccount hebt, kunt u de installatie-instructies voor het tweede opslagaccount negeren.

Maak een SMB Azure-bestandsshare en wijs machtigingen op shareniveau toe voor elk opslagaccount.

Synchroniseer uw on-premises AD met Microsoft Entra ID met behulp van de Microsoft Entra Connect Sync-toepassing .

Voeg een Azure-VM in Forest 1 toe aan uw op locatie aanwezige AD DS. Raadpleeg Een computer toevoegen aan een domein voor informatie over het koppelen aan een domein.

Schakel AD DS-verificatie in voor het opslagaccount dat is gekoppeld aan Forest 1, bijvoorbeeld onprem1sa. Hiermee maakt u een computeraccount in uw on-premises AD met de naam onprem1sa om het Azure-opslagaccount te vertegenwoordigen en koppelt u het opslagaccount aan het onpremad1.com domein. U kunt controleren of de AD-identiteit die het opslagaccount vertegenwoordigt, is gemaakt door te zoeken in Active Directory gebruikers en computers voor onpremad1.com. In dit voorbeeld ziet u een computeraccount met de naam onprem1sa.

Maak een gebruikersaccount door naar Active Directory > onpremad1.com te navigeren. Klik met de rechtermuisknop op Gebruikers, selecteer Maken, voer een gebruikersnaam in (bijvoorbeeld onprem1user) en schakel het selectievakje Wachtwoord verloopt nooit in (optioneel).

Optioneel: Als u Azure RBAC wilt gebruiken om machtigingen op shareniveau toe te wijzen, moet u de gebruiker synchroniseren met Microsoft Entra ID met behulp van Microsoft Entra Connect. Normaal gesproken werkt Microsoft Entra Connect Sync elke 30 minuten bij. U kunt deze echter onmiddellijk synchroniseren door een PowerShell-sessie met verhoogde bevoegdheid te openen en uit te voeren

Start-ADSyncSyncCycle -PolicyType Delta. Mogelijk moet u eerst de ADSync-module installeren door deze uit te voerenImport-Module ADSync. Als u wilt controleren of de gebruiker is gesynchroniseerd met Microsoft Entra ID, meldt u zich aan bij Azure Portal met het Azure-abonnement dat is gekoppeld aan uw tenant met meerdere forests en selecteert u Microsoft Entra-id. Selecteer > beheren en zoek naar de gebruiker die u hebt toegevoegd (bijvoorbeeld onprem1user). On-premises synchronisatie ingeschakeld moet Ja zeggen.Stel machtigingen op shareniveau in met behulp van Azure RBAC-rollen of een standaardmachtiging op shareniveau.

- Als de gebruiker is gesynchroniseerd met Microsoft Entra ID, kunt u een machtiging op shareniveau (Azure RBAC-rol) verlenen aan de gebruiker onprem1user in het opslagaccount onprem1sa , zodat de gebruiker de bestandsshare kan koppelen. Hiervoor gaat u naar de bestandsshare die u hebt gemaakt in onprem1sa en volgt u de instructies in Machtigingen op shareniveau toewijzen voor specifieke Microsoft Entra-gebruikers of -groepen.

- Anders kunt u een standaardmachtiging op shareniveau gebruiken die van toepassing is op alle geverifieerde identiteiten.

Herhaal stap 4-8 voor Forest2-domeinonpremad2.com (opslagaccount onprem2sa/user onprem2user). Als u meer dan twee forests hebt, herhaalt u de stappen voor elk forest.

Machtigingen op map- en bestandsniveau configureren (optioneel)

Gebruik in een omgeving met meerdere forests het opdrachtregelprogramma icacls om machtigingen op map- en bestandsniveau te configureren voor gebruikers in beide forests. Zie Windows ACL's configureren met icacls.

Als icacls mislukt met een fout 'Toegang geweigerd', volgt u deze stappen om machtigingen op map- en bestandsniveau te configureren door de share te mounten met de opslagaccountsleutel.

Verwijder de bestaande sharekoppeling:

net use * /delete /yKoppel de gedeelde schijf opnieuw met de sleutel van het opslagaccount.

net use <driveletter> \\storageaccount.file.core.windows.net\sharename /user:AZURE\<storageaccountname> <storageaccountkey>Stel icacls-machtigingen in voor de gebruiker in Forest2 op een opslagaccount dat is gekoppeld aan Forest1 vanaf de client in Forest1.

Notitie

Het wordt afgeraden om Bestandenverkenner te gebruiken om ACL's te configureren in een omgeving met meerdere forests. Hoewel gebruikers die deel uitmaken van het forest dat aan het opslagaccount is gekoppeld, machtigingen op bestand- of mapniveau kunnen instellen via Verkenner, werkt dit niet voor gebruikers die niet tot hetzelfde forest behoren dat aan het opslagaccount is gekoppeld.

Domeinachtervoegsels configureren

Zoals hierboven is uitgelegd, is de manier waarop Azure Files zich registreert in AD DS bijna hetzelfde als een gewone bestandsserver, waar een identiteit wordt gemaakt (standaard een computeraccount, kan ook een serviceaanmeldingsaccount zijn) dat het opslagaccount in AD DS vertegenwoordigt voor verificatie. Het enige verschil is dat de naam van de geregistreerde service-principal (SPN) van het opslagaccount eindigt op file.core.windows.net, wat niet overeenkomt met het domeinachtervoegsel. Vanwege het verschillende domeinachtervoegsel moet u een routeringsbeleid voor achtervoegsels configureren om multi-forest-authenticatie in te schakelen.

Omdat het achtervoegsel file.core.windows.net het achtervoegsel is voor alle Azure Files-resources in plaats van een achtervoegsel voor een specifiek AD-domein, weet de domeincontroller van de client niet welk domein de aanvraag moet doorsturen en mislukt daarom alle aanvragen waarvoor de resource niet in zijn eigen domein wordt gevonden.

Wanneer gebruikers in een domein in Forest 1 bijvoorbeeld een bestandsshare willen bereiken met het opslagaccount dat is geregistreerd bij een domein in Forest 2, werkt dit niet automatisch omdat de service-principal van het opslagaccount geen achtervoegsel heeft dat overeenkomt met het achtervoegsel van een domein in Forest 1.

U kunt domeinachtervoegsels configureren met behulp van een van de volgende methoden:

- Het achtervoegsel van het opslagaccount wijzigen en een CNAME-record toevoegen (aanbevolen: werkt met twee of meer forests)

- Voeg een aangepast naamachtervoegsel en routeringsregel toe (werkt niet met meer dan twee forests)

Achtervoegsel voor opslagaccountnaam wijzigen en CNAME-record toevoegen

U kunt het probleem met domeinroutering oplossen door het achtervoegsel van de naam van het opslagaccount dat is gekoppeld aan de Azure-bestandsshare te wijzigen en vervolgens een CNAME-record toe te voegen om het nieuwe achtervoegsel naar het eindpunt van het opslagaccount te routeren. Met deze configuratie hebben clients die lid zijn van een domein toegang tot opslagaccounts die zijn gekoppeld aan elk forest. Dit werkt voor omgevingen met twee of meer forests.

In ons voorbeeld hebben we de domeinen onpremad1.com en onpremad2.com, en hebben we onprem1sa en onprem2sa als opslagaccounts die zijn gekoppeld aan SMB Azure-bestandsshares in de respectieve domeinen. Deze domeinen bevinden zich in verschillende bosgebieden die elkaar vertrouwen om toegang te krijgen tot elkaars bronnen. We willen toegang verlenen tot beide opslagaccounts van clients die tot elk forest behoren. Hiervoor moeten we de SPN-achtervoegsels van het opslagaccount wijzigen:

onprem1sa.onpremad1.com -> onprem1sa.file.core.windows.net

onprem2sa.onpremad2.com -> onprem2sa.file.core.windows.net

Hiermee kunnen clients de share net use \\onprem1sa.onpremad1.com koppelen omdat clients in onpremad1 of onpremad2 weten te zoeken op onpremad1.com om de juiste resource voor dat opslagaccount te vinden.

Voer de volgende stappen uit om deze methode te gebruiken:

Zorg ervoor dat u een vertrouwensrelatie tot stand hebt gebracht tussen de twee forests en stel verificatie op basis van identiteit en hybride gebruikersaccounts in, zoals beschreven in de vorige secties.

Wijzig de SPN van het opslagaccount met behulp van het hulpprogramma setspn. U kunt deze vinden

<DomainDnsRoot>door de volgende Active Directory PowerShell-opdracht uit te voeren:(Get-AdDomain).DnsRootsetspn -s cifs/<storage-account-name>.<DomainDnsRoot> <storage-account-name>Voeg een CNAME-vermelding toe met Active Directory DNS Manager en volg de onderstaande stappen voor elk opslagaccount in het domein waaraan het opslagaccount is toegevoegd. Als u een privé-eindpunt gebruikt, voegt u de CNAME-vermelding toe om te koppelen aan de naam van het privé-eindpunt.

Open Active Directory DNS Manager.

Ga naar uw domein (bijvoorbeeld onpremad1.com).

Ga naar 'Voorwaartse opzoekzones'.

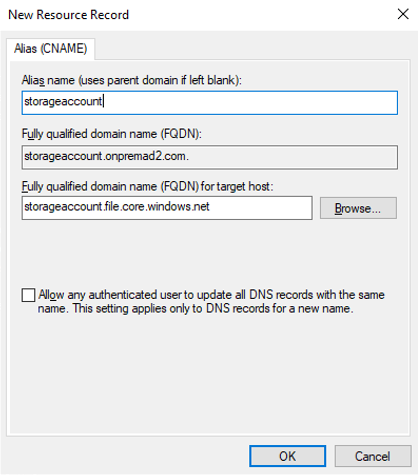

Selecteer het knooppunt met de naam van uw domein (bijvoorbeeld onpremad1.com) en klik met de rechtermuisknop op Nieuwe alias (CNAME).

Voer de naam van uw opslagaccount in als aliasnaam.

Voer

<storage-account-name>voor de FQDN (Fully Qualified Domain Name) .<domain-name>in, zoals mystorageaccount.onpremad1.com.Voer .file.core.windows.net in

<storage-account-name>voor de FQDN van de doelhostSelecteer OK.

Vanaf clients die lid zijn van een domein, kunt u nu opslagaccounts gebruiken die zijn gekoppeld aan elk domeinforest.

Notitie

Zorg ervoor dat het hostnaamgedeelte van de FQDN overeenkomt met de naam van het opslagaccount, zoals hierboven beschreven. Anders krijgt u een foutmelding 'Toegang geweigerd: De syntaxis van de bestandsnaam, mapnaam of volumelabel is onjuist'. Een netwerktracering toont het bericht STATUS_OBJECT_NAME_INVALID (0xc0000033) tijdens de installatie van de SMB-sessie.

Achtervoegsel voor naam en routeringsregel toevoegen

Als u het achtervoegsel van de naam van het opslagaccount al hebt gewijzigd en een CNAME-record hebt toegevoegd zoals beschreven in de vorige sectie, kunt u deze stap overslaan. Als u liever geen DNS-wijzigingen aanbrengt of het achtervoegsel van de naam van het opslagaccount wijzigt, kunt u een regel voor routering van achtervoegsels van Forest 1 naar Forest 2 configureren voor een aangepast achtervoegsel van file.core.windows.net.

Notitie

Het configureren van achtervoegselroutering heeft geen invloed op de mogelijkheid om toegang te krijgen tot resources in het lokale domein. Het is alleen vereist dat de client de aanvraag doorstuurt naar het domein dat overeenkomt met het achtervoegsel wanneer de resource niet in zijn eigen domein wordt gevonden.

Voeg eerst een nieuw aangepast achtervoegsel toe aan Forest 2. Zorg ervoor dat u over de juiste beheerdersmachtigingen beschikt om de configuratie te wijzigen en dat u vertrouwensrelatie tussen de twee forests hebt ingesteld. Volg nu deze stappen:

- Meld u aan bij een machine of VM die is gekoppeld aan een domein in Forest 2.

- Open de console Active Directory-domein s en vertrouwensrelaties.

- Klik met de rechtermuisknop op Active Directory-domein s en vertrouwensrelaties.

- Selecteer Eigenschappen en selecteer Vervolgens Toevoegen.

- Voeg 'file.core.windows.net' toe als het UPN-achtervoegsel.

- Selecteer Toepassen en vervolgens OK om de wizard te sluiten.

Voeg vervolgens de regel voor routering van achtervoegsels toe aan Forest 1, zodat deze wordt omgeleid naar Forest 2.

- Meld u aan bij een machine of VM die is gekoppeld aan een domein in Forest 1.

- Open de console Domeinen en Vertrouwensrelaties van Active Directory.

- Klik met de rechtermuisknop op het domein waarmee u toegang wilt krijgen tot de bestandsshare, selecteer vervolgens het tabblad Vertrouwensrelaties en kies het Forest 2-domein uit de lijst van uitgaande vertrouwensrelaties.

- Selecteer Eigenschappen en daarna Achtervoegselroutering benoemen.

- Controleer of het achtervoegsel *.file.core.windows.net wordt weergegeven. Als dat niet het is, selecteert u Vernieuwen.

- Selecteer *.file.core.windows.net en selecteer vervolgens Inschakelen en Toepassen.

Controleer of de vertrouwensrelatie werkt

Nu gaan we controleren of de vertrouwensrelatie werkt door de klist-opdracht uit te voeren om de inhoud van de Kerberos-referentiescache en sleuteltabel weer te geven.

- Meld u aan bij een computer of VM die is gekoppeld aan een domein in Forest 1 en open een Windows-opdrachtprompt.

- Voer een van de volgende opdrachten uit om de referentiescache voor het aan een domein gekoppelde opslagaccount in Forest 2 weer te geven:

- Als u de methode het achtervoegsel van de opslagaccountnaam wijzigen en de CNAME-record toevoegen hebt gebruikt, voert u het volgende uit:

klist get cifs/onprem2sa.onpremad2.com - Als u de methode Voeg een achtervoegsel voor aangepaste namen en routeringsregel toe hebt gebruikt, voert u het volgende uit:

klist get cifs/onprem2sa.file.core.windows.net

- Als u de methode het achtervoegsel van de opslagaccountnaam wijzigen en de CNAME-record toevoegen hebt gebruikt, voert u het volgende uit:

- U zou een uitvoer moeten zien die vergelijkbaar is met het volgende. De klist-uitvoer verschilt enigszins op basis van welke methode u hebt gebruikt voor het configureren van domeinachtervoegsels.

Client: onprem1user @ ONPREMAD1.COM

Server: cifs/onprem2sa.file.core.windows.net @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:45:02 (local)

End Time: 11/23/2022 4:45:02 (local)

Renew Time: 11/29/2022 18:45:02 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onprem2.onpremad2.com

- Meld u aan bij een computer of VM die is gekoppeld aan een domein in Forest 2 en open een Windows-opdrachtprompt.

- Voer een van de volgende opdrachten uit om de referentiescache voor het aan een domein gekoppelde opslagaccount in Forest 1 weer te geven:

- Als u de methode het achtervoegsel van de opslagaccountnaam wijzigen en de CNAME-record toevoegen hebt gebruikt, voert u het volgende uit:

klist get cifs/onprem1sa.onpremad1.com - Als u de methode Voeg een achtervoegsel voor aangepaste namen en routeringsregel toe hebt gebruikt, voert u het volgende uit:

klist get cifs/onprem1sa.file.core.windows.net

- Als u de methode het achtervoegsel van de opslagaccountnaam wijzigen en de CNAME-record toevoegen hebt gebruikt, voert u het volgende uit:

- U zou een uitvoer moeten zien die vergelijkbaar is met het volgende. De klist-uitvoer verschilt enigszins op basis van welke methode u hebt gebruikt voor het configureren van domeinachtervoegsels.

Client: onprem2user @ ONPREMAD2.COM

Server: krbtgt/ONPREMAD2.COM @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40e10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x1 -> PRIMARY

Kdc Called: onprem2

Client: onprem2user @ ONPREMAD2.COM

Server: cifs/onprem1sa.file.core.windows.net @ ONPREMAD1.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onpremad1.onpremad1.com

Als u de bovenstaande uitvoer ziet, bent u klaar. Als u dit niet doet, volgt u deze stappen om alternatieve UPN-achtervoegsels in te stellen om meerdere-forest-verificatie te laten werken.

Belangrijk

Deze methode werkt alleen in omgevingen met twee forests. Als u meer dan twee forests hebt, gebruikt u een van de andere methoden om domeinachtervoegsels te configureren.

Voeg eerst een nieuw aangepast achtervoegsel toe aan Forest 1.

- Meld u aan bij een machine of VM die is gekoppeld aan een domein in Forest 1.

- Open de Active Directory-domeinen en Vertrouwensrelaties-console.

- Klik met de rechtermuisknop op Active Directory-domein s en vertrouwensrelaties.

- Selecteer Eigenschappen en selecteer Vervolgens Toevoegen.

- Voeg een alternatief UPN-achtervoegsel toe, zoals 'onprem1sa.file.core.windows.net'.

- Selecteer Toepassen en vervolgens OK om de wizard te sluiten.

Voeg vervolgens de regel voor routering van achtervoegsels toe aan Forest 2.

- Meld u aan bij een machine of VM die is gekoppeld aan een domein in Forest 2.

- Open de console Active Directory-domein s en vertrouwensrelaties.

- Klik met de rechtermuisknop op het domein dat u wilt benaderen om toegang te krijgen tot de gedeelde map, selecteer vervolgens het tabblad Vertrouwensrelaties en selecteer de uitgaande vertrouwensrelatie van Forest 2 waar de routeringsnaam van het achtervoegsel is toegevoegd.

- Selecteer Eigenschappen en daarna Achtervoegselroutering benoemen.

- Controleer of het achtervoegsel 'onprem1sa.file.core.windows.net' wordt weergegeven. Als dat niet het is, selecteert u Vernieuwen.

- Selecteer onprem1sa.file.core.windows.net en selecteer vervolgens Inschakelen en Toepassen.

Volgende stappen

Raadpleeg deze hulpbronnen voor meer informatie: