Beveiliging, toegang en bewerkingen voor Oracle-migraties

Dit artikel is deel drie van een zevendelige reeks die richtlijnen biedt voor het migreren van Oracle naar Azure Synapse Analytics. De focus van dit artikel is aanbevolen procedures voor beveiligingstoegangsbewerkingen.

Beveiligingsoverwegingen

De Oracle-omgeving biedt verschillende methoden voor toegang en verificatie die u mogelijk moet migreren naar Azure Synapse met minimale risico's en gebruikersimpact. In het artikel wordt ervan uitgegaan dat u de bestaande verbindingsmethoden en de gebruikers-, rol- en machtigingsstructuren wilt migreren. Als dat niet het geval is, gebruikt u Azure Portal om een nieuw beveiligingsbeleid te maken en te beheren.

Zie Azure Synapse Analytics-beveiliging voor meer informatie over azure Synapse-beveiligingsopties.

Verbinding maken ion en verificatie

Verificatie is het proces van het verifiëren van de identiteit van een gebruiker, apparaat of andere entiteit in een computersysteem, over het algemeen als een vereiste voor het verlenen van toegang tot resources in een systeem.

Fooi

Verificatie in Zowel Oracle als Azure Synapse kan 'in database' of via externe methoden zijn.

Oracle-autorisatieopties

Het Oracle-systeem biedt deze verificatiemethoden voor databasegebruikers:

Databaseverificatie: met databaseverificatie beheert de Oracle-database het gebruikersaccount en verifieert de gebruiker. Voordat de Oracle-database verificatie kan uitvoeren, wordt er een wachtwoord gegenereerd voor nieuwe gebruikers en worden wachtwoorden opgeslagen in versleutelde indeling. Gebruikers kunnen hun wachtwoord op elk gewenst moment wijzigen. Oracle raadt wachtwoordbeheer aan via accountvergrendeling, wachtwoordveroudering en vervaldatum, wachtwoordgeschiedenis en verificatie van wachtwoordcomplexiteit. Databaseverificatie is gebruikelijk in oudere Oracle-installaties.

Externe verificatie: met externe verificatie onderhoudt de Oracle-database het gebruikersaccount en voert een externe service wachtwoordbeheer en gebruikersverificatie uit. De externe service kan een besturingssysteem of een netwerkservice zijn, zoals Oracle Net. De database is afhankelijk van het onderliggende besturingssysteem of de netwerkverificatieservice om de toegang tot databaseaccounts te beperken. Dit type teken gebruikt geen databasewachtwoord. Er zijn twee externe verificatieopties:

Verificatie van besturingssystemen: Oracle vereist standaard een beveiligde verbinding voor aanmeldingen die door het besturingssysteem worden geverifieerd om te voorkomen dat een externe gebruiker een besturingssysteemgebruiker via een netwerkverbinding nabootst. Deze vereiste voorkomt het gebruik van Oracle Net en een configuratie van een gedeelde server.

Netwerkverificatie: er zijn verschillende netwerkverificatiemechanismen beschikbaar, zoals smartcards, vingerafdrukken, Kerberos en het besturingssysteem. Veel netwerkverificatieservices, zoals Kerberos, bieden ondersteuning voor eenmalige aanmelding, zodat gebruikers minder wachtwoorden hoeven te onthouden.

Globale verificatie en autorisatie: met globale verificatie en autorisatie kunt u het beheer van gebruikersgerelateerde informatie, inclusief autorisaties, centraliseren in een adreslijstservice op basis van LDAP. Gebruikers worden geïdentificeerd in de database als globale gebruikers, wat betekent dat ze worden geverifieerd door TLS/SSL en dat gebruikersbeheer buiten de database plaatsvindt. De gecentraliseerde adreslijstservice voert gebruikersbeheer uit. Deze benadering biedt sterke verificatie met behulp van TLS/SSL, Kerberos of Systeemeigen Windows-verificatie, en maakt gecentraliseerd beheer van gebruikers en bevoegdheden in de hele onderneming mogelijk. Beheer istratie is eenvoudiger omdat het niet nodig is om een schema te maken voor elke gebruiker in elke database in de onderneming. Eenmalige aanmelding wordt ook ondersteund, zodat gebruikers zich slechts één keer hoeven aan te melden voor toegang tot meerdere databases en services.

Proxyverificatie en autorisatie: u kunt een server in de middelste laag op een veilige manier aan proxyclients toewijzen. Oracle biedt verschillende opties voor proxyverificatie, zoals:

De server in de middelste laag kan zichzelf verifiëren bij de databaseserver. Een client, die in dit geval een toepassingsgebruiker of een andere toepassing is, verifieert zichzelf met de server in de middelste laag. Clientidentiteiten kunnen helemaal tot aan de database worden bijgehouden.

De client, die in dit geval databasegebruiker is, wordt niet geverifieerd door de server in de middelste laag. De identiteit en het databasewachtwoord van de client worden via de server in de middelste laag doorgegeven aan de databaseserver voor verificatie.

De client, die in dit geval een globale gebruiker is, wordt geverifieerd door de server in de middelste laag en geeft een DN (DN) of certificaat door via de middelste laag voor het ophalen van de gebruikersnaam van de client.

Autorisatieopties voor Azure Synapse

Azure Synapse ondersteunt twee basisopties voor verbinding en autorisatie:

SQL-verificatie: SQL-verificatie maakt gebruik van een databaseverbinding die een database-id, gebruikers-id en wachtwoord bevat, plus andere optionele parameters. Deze verificatiemethode is functioneel gelijk aan Oracle-databaseverificatie.

Microsoft Entra-verificatie: met Microsoft Entra-verificatie kunt u de identiteiten van databasegebruikers centraal beheren en op één locatie Microsoft-services. Gecentraliseerd beheer biedt één locatie voor het beheren van Azure Synapse-gebruikers en vereenvoudigt het beheer van machtigingen. Microsoft Entra-verificatie ondersteunt verbindingen met LDAP- en Kerberos-services. U kunt bijvoorbeeld Microsoft Entra-verificatie gebruiken om verbinding te maken met bestaande LDAP-directory's als ze aanwezig blijven na de migratie van de database.

Gebruikers, rollen en machtigingen

Zowel Oracle als Azure Synapse implementeren databasetoegangsbeheer via een combinatie van gebruikers, rollen en machtigingen. U kunt standaard SQL-instructies CREATE USER gebruiken en CREATE ROLE/GROUP gebruikers en rollen definiëren. GRANT en REVOKE instructies wijzen machtigingen toe of verwijderen voor gebruikers en/of rollen.

Fooi

Planning is essentieel voor een geslaagd migratieproject. Begin met beslissingen op hoog niveau.

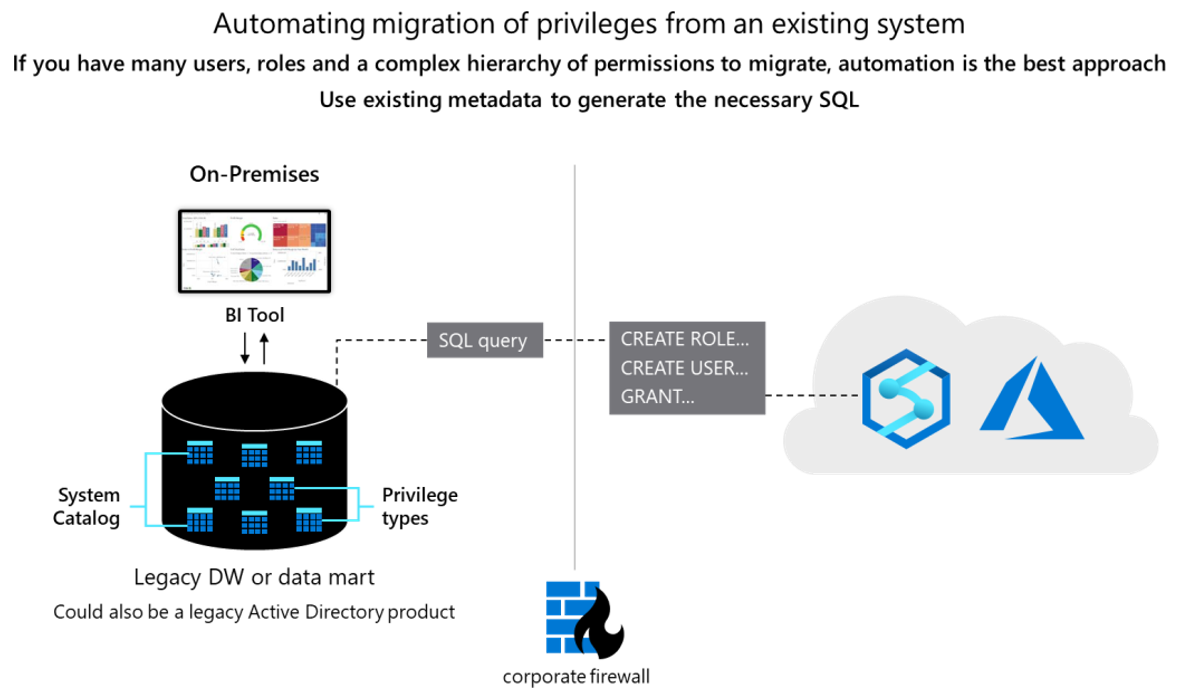

Conceptueel zijn Oracle- en Azure Synapse-databases vergelijkbaar en tot op zekere hoogte is het mogelijk om de migratie van bestaande gebruikers-id's, groepen en machtigingen te automatiseren. Pak de verouderde gebruikers- en groepsgegevens uit de Oracle-systeemcatalogustabellen uit en genereer vervolgens overeenkomende equivalenten CREATE USER en CREATE ROLE instructies. Voer deze instructies uit in Azure Synapse om dezelfde gebruikers-/rolhiërarchie opnieuw te maken.

Fooi

Automatiseer indien mogelijk migratieprocessen om de verstreken tijd en het bereik voor fouten te verminderen.

Na gegevensextractie gebruikt u Oracle-systeemcatalogustabellen om gelijkwaardige GRANT instructies te genereren om machtigingen toe te wijzen als er een equivalent bestaat.

Gebruikers en rollen

De informatie over huidige gebruikers en groepen in een Oracle-systeem wordt bewaard in systeemcatalogusweergaven, zoals ALL_USERS en DBA_USERS. U kunt deze weergaven op de normale manier opvragen via Oracle SQL*Plus of Oracle SQL Developer. De volgende query's zijn basisvoorbeelden:

--List of users

select * from dba_users order by username;

--List of roles

select * from dba_roles order by role;

--List of users and their associated roles

select * from user_role_privs order by username, granted_role;

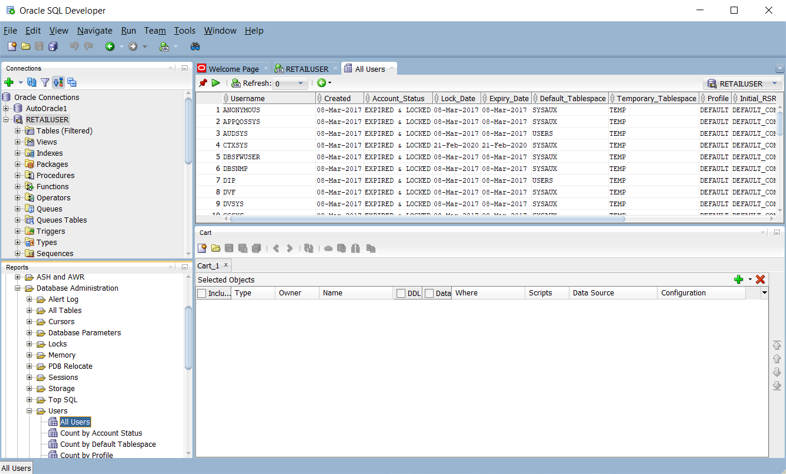

Oracle SQL Developer heeft ingebouwde opties voor het weergeven van gebruikers- en rolgegevens in het deelvenster Rapporten , zoals wordt weergegeven in de volgende schermopname.

U kunt de voorbeeldinstructie SELECT wijzigen om een resultatenset te produceren die een reeks CREATE USER en CREATE GROUP instructies is. Neem hiervoor de juiste tekst op als een letterlijke tekst in de SELECT instructie.

Er is geen manier om bestaande Oracle-wachtwoorden op te halen, dus u moet een schema implementeren voor het toewijzen van nieuwe initiële wachtwoorden in Azure Synapse.

Fooi

Migratie van een datawarehouse vereist meer dan alleen tabellen, weergaven en SQL-instructies.

Bevoegdheden

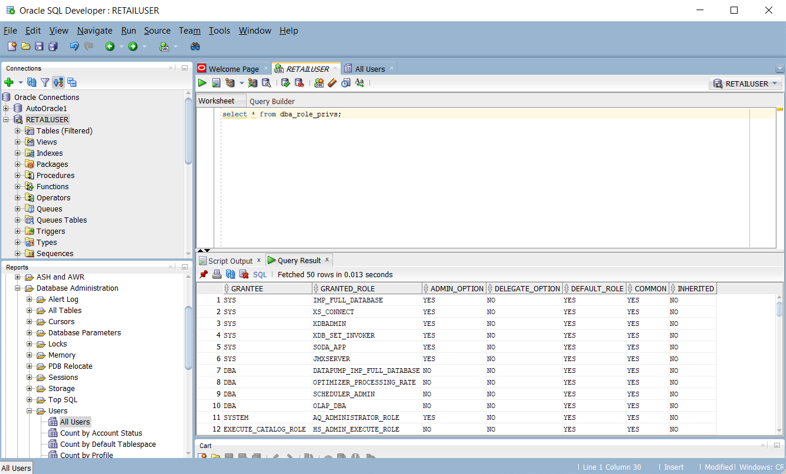

In een Oracle-systeem bevat de systeemweergave DBA_ROLE_PRIVS de toegangsrechten voor gebruikers en rollen. Als u toegang hebt SELECT , kunt u een query uitvoeren op die weergave om de huidige toegangsrechtenlijsten te verkrijgen die in het systeem zijn gedefinieerd. In de volgende Schermopname van Oracle SQL Developer ziet u een voorbeeld van een lijst met toegangsrechten.

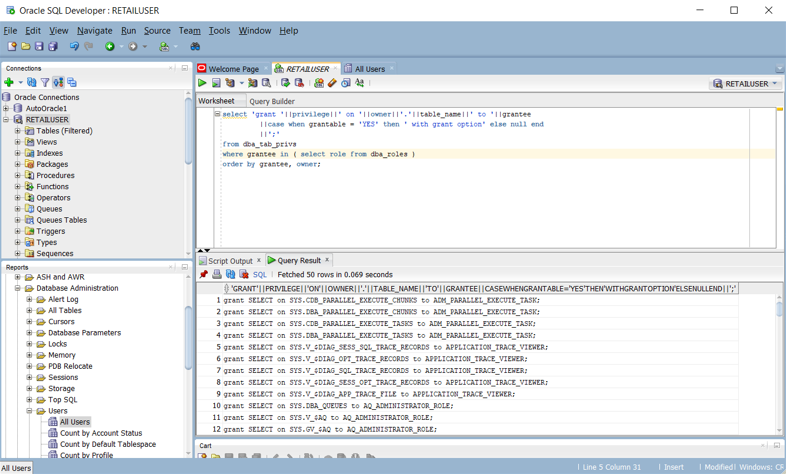

U kunt ook query's maken om een script te produceren dat een reeks en GRANT instructies voor Azure Synapse is, op basis van CREATE de bestaande Oracle-bevoegdheden. In de volgende Oracle SQL Developer-schermopname ziet u een voorbeeld van dat script.

Deze tabel bevat en beschrijft de gegevenswoordenlijstweergaven die nodig zijn om informatie over gebruikers, rollen en bevoegdheden weer te geven.

| Beeld | Omschrijving |

|---|---|

| DBA_COL_PRIVS ALL_COL_PRIVS USER_COL_PRIVS |

In de DBA-weergave worden alle kolomobjecten in de database beschreven. In de weergave ALL worden alle kolomobjecten beschreven waarvoor de huidige gebruiker of PUBLIC de objecteigenaar, de grantor of de grantee is. In de gebruikersweergave worden kolomobjecten beschreven waarvoor de huidige gebruiker de objecteigenaar, grantor of grantee is. |

| ALL_COL_PRIVS_MADE USER_COL_PRIVS_MADE |

In de weergave ALL worden kolomobjecten verleend waarvoor de huidige gebruiker de objecteigenaar of de grantor is. In de gebruikersweergave worden kolomobjecten beschreven waarvoor de huidige gebruiker de grantor is. |

| ALL_COL_PRIVS_RECD USER_COL_PRIVS_RECD |

In de weergave ALL worden kolomobjecten beschreven waarvoor de huidige gebruiker of PUBLIC de toekenning is. In de weergave GEBRUIKER worden kolomobjecten beschreven waarvoor de huidige gebruiker de grantee is. |

| DBA_TAB_PRIVS ALL_TAB_PRIVS USER_TAB_PRIVS |

De DBA-weergave bevat alle subsidies voor alle objecten in de database. In de weergave ALL worden de toekenningen weergegeven voor objecten waarbij de gebruiker of OPENBAAR de toekenning is. De weergave GEBRUIKER geeft subsidies voor alle objecten waar de huidige gebruiker de toekenning is. |

| ALL_TAB_PRIVS_MADE USER_TAB_PRIVS_MADE |

In de weergave ALL worden objecten weergegeven die zijn verleend door de huidige gebruiker of die zijn gemaakt op de objecten die eigendom zijn van de huidige gebruiker. De weergave GEBRUIKER geeft aan alle objecten die eigendom zijn van de huidige gebruiker. |

| ALL_TAB_PRIVS_RECD USER_TAB_PRIVS_RECD |

In de weergave ALL wordt een object weergegeven waarvoor de gebruiker of PUBLIC de toekenning is. De gebruikersweergave bevat objecttoelagen waarvoor de huidige gebruiker de toekenning is. |

| DBA_ROLES | In deze weergave worden alle rollen weergegeven die in de database aanwezig zijn. |

| DBA_ROLE_PRIVS USER_ROLE_PRIVS |

De DBA-weergave bevat rollen die zijn verleend aan gebruikers en rollen. In de weergave GEBRUIKER worden rollen weergegeven die aan de huidige gebruiker zijn verleend. |

| DBA_SYS_PRIVS USER_SYS_PRIVS |

De DBA-weergave bevat systeembevoegdheden die zijn verleend aan gebruikers en rollen. In de weergave GEBRUIKER worden systeembevoegdheden vermeld die aan de huidige gebruiker zijn verleend. |

| ROLE_ROLE_PRIVS | In deze weergave worden rollen beschreven die aan andere rollen zijn verleend. Informatie wordt alleen verstrekt over rollen waartoe de gebruiker toegang heeft. |

| ROLE_SYS_PRIVS | Deze weergave bevat informatie over systeembevoegdheden die aan rollen zijn verleend. Informatie wordt alleen verstrekt over rollen waartoe de gebruiker toegang heeft. |

| ROLE_TAB_PRIVS | Deze weergave bevat informatie over objectbevoegdheden die aan rollen zijn verleend. Informatie wordt alleen verstrekt over rollen waartoe de gebruiker toegang heeft. |

| SESSION_PRIVS | In deze weergave worden de bevoegdheden vermeld die momenteel zijn ingeschakeld voor de gebruiker. |

| SESSION_ROLES | Deze weergave bevat de rollen die momenteel zijn ingeschakeld voor de gebruiker. |

Oracle ondersteunt verschillende typen bevoegdheden:

Systeembevoegdheden: met systeembevoegdheden kan de grantee standaardbeheerderstaken uitvoeren in de database. Deze bevoegdheden zijn doorgaans beperkt tot vertrouwde gebruikers. Veel systeembevoegdheden zijn specifiek voor Oracle-bewerkingen.

Objectbevoegdheden: aan elk type object zijn bevoegdheden gekoppeld.

Tabelbevoegdheden: met tabelbevoegdheden kunt u beveiliging op DML-niveau (Data Manipulat Language) of DDL (Data Definition Language) inschakelen. U kunt tabelbevoegdheden rechtstreeks toewijzen aan hun equivalent in Azure Synapse.

Bevoegdheden weergeven: u kunt DML-objectbevoegdheden toepassen op weergaven, vergelijkbaar met tabellen. U kunt weergavebevoegdheden rechtstreeks toewijzen aan hun equivalent in Azure Synapse.

Procedurebevoegdheden: met procedures worden procedures, waaronder zelfstandige procedures en functies, toegestaan om de

EXECUTEbevoegdheid te krijgen. U kunt procedurebevoegdheden rechtstreeks toewijzen aan hun equivalent in Azure Synapse.Typebevoegdheden: u kunt systeembevoegdheden verlenen aan benoemde typen, zoals objecttypen

VARRAYsen geneste tabellen. Deze bevoegdheden zijn doorgaans specifiek voor Oracle en hebben geen equivalent in Azure Synapse.

Fooi

Azure Synapse heeft gelijkwaardige machtigingen voor basisdatabasebewerkingen, zoals DML en DDL.

De volgende tabel bevat algemene Oracle-beheerdersbevoegdheden met een direct equivalent in Azure Synapse.

| Beheer bevoegdheid | Omschrijving | Synapse-equivalent |

|---|---|---|

| [Maken] Database | De gebruiker kan databases maken. De machtiging voor het uitvoeren van bestaande databases wordt beheerd door objectbevoegdheden. | CREATE DATABASE |

| [Maken] Externe tabel | De gebruiker kan externe tabellen maken. De machtiging voor het uitvoeren van bestaande tabellen wordt bepaald door objectbevoegdheden. | CREATE TABLE |

| [Maken] Functie | De gebruiker kan door de gebruiker gedefinieerde functies (UDF's) maken. De machtiging om te werken op bestaande UDF's wordt beheerd door objectbevoegdheden. | CREATE FUNCTION |

| [Maken] Role | De gebruiker kan groepen maken. De machtiging voor het uitvoeren van bestaande groepen wordt bepaald door objectbevoegdheden. | CREATE ROLE |

| [Maken] Index | Alleen voor systeemgebruik. Gebruikers kunnen geen indexen maken. | CREATE INDEX |

| [Maken] Gerealiseerde weergave | De gebruiker kan gerealiseerde weergaven maken. | VIEW MAKEN |

| [Maken] Procedure | De gebruiker kan opgeslagen procedures maken. De machtiging voor het uitvoeren van bestaande opgeslagen procedures wordt beheerd door objectbevoegdheden. | PROCEDURE MAKEN |

| [Maken] Schema | De gebruiker kan schema's maken. De machtiging om te werken op bestaande schema's wordt beheerd door objectbevoegdheden. | SCHEMA MAKEN |

| [Maken] Tabel | De gebruiker kan tabellen maken. De machtiging voor het uitvoeren van bestaande tabellen wordt bepaald door objectbevoegdheden. | CREATE TABLE |

| [Maken] Tijdelijke tabel | De gebruiker kan tijdelijke tabellen maken. De machtiging voor het uitvoeren van bestaande tabellen wordt bepaald door objectbevoegdheden. | CREATE TABLE |

| [Maken] Gebruiker | De gebruiker kan gebruikers maken. De machtiging voor het uitvoeren van bestaande gebruikers wordt bepaald door objectbevoegdheden. | GEBRUIKER MAKEN |

| [Maken] Bekijken | De gebruiker kan weergaven maken. De machtiging voor het uitvoeren van bestaande weergaven wordt bepaald door objectbevoegdheden. | VIEW MAKEN |

U kunt de migratie van deze bevoegdheden automatiseren door equivalente scripts voor Azure Synapse te genereren vanuit de Oracle-catalogustabellen, zoals eerder in deze sectie is beschreven.

De volgende tabel bevat algemene Oracle-objectbevoegdheden met een direct equivalent in Azure Synapse.

| Objectprivilegiatie | Omschrijving | Synapse-equivalent |

|---|---|---|

| Bewerken | De gebruiker kan objectkenmerken wijzigen. Is van toepassing op alle objecten. | WIJZIGEN |

| Verwijderen | De gebruiker kan tabelrijen verwijderen. Alleen van toepassing op tabellen. | DELETE |

| Verwijderen | De gebruiker kan objecten verwijderen. Is van toepassing op alle objecttypen. | DROP |

| Uitvoeren | De gebruiker kan door de gebruiker gedefinieerde functies, door de gebruiker gedefinieerde aggregaties of opgeslagen procedures uitvoeren. | UITVOEREN |

| Invoegen | De gebruiker kan rijen invoegen in een tabel. Alleen van toepassing op tabellen. | INSERT |

| List | De gebruiker kan een objectnaam weergeven in een lijst of op een andere manier. Is van toepassing op alle objecten. | LIST |

| Selecteer | De gebruiker kan rijen in een tabel selecteren (of er query's op uitvoeren). Van toepassing op tabellen en weergaven. | SELECTEREN |

| Truncate | De gebruiker kan alle rijen uit een tabel verwijderen. Alleen van toepassing op tabellen. | TRUNCATE |

| Bijwerken | De gebruiker kan tabelrijen wijzigen. Alleen van toepassing op tabellen. | UPDATE |

Zie Database-enginemachtigingen voor meer informatie over Azure Synapse-machtigingen.

Gebruikers, rollen en bevoegdheden migreren

Tot nu toe hebben we een algemene benadering beschreven voor het migreren van gebruikers, rollen en bevoegdheden naar Azure Synapse met behulp van CREATE USERen CREATE ROLEGRANT SQL-opdrachten. U hoeft echter niet alle Oracle-bewerkingen met toekenningsrechten naar de nieuwe omgeving te migreren. Systeembeheerbewerkingen zijn bijvoorbeeld niet van toepassing op de nieuwe omgeving of de equivalente functionaliteit wordt automatisch of beheerd buiten de database. Voor gebruikers, rollen en de subset van bevoegdheden die een direct equivalent hebben in de Azure Synapse-omgeving, beschrijven de volgende stappen het migratieproces:

Oracle-schema, -tabel en -weergavedefinities migreren naar de Azure Synapse-omgeving. Met deze stap worden alleen de tabeldefinities en niet de gegevens gemigreerd.

Pak de bestaande gebruikers-id's uit die u wilt migreren uit de Oracle-systeemtabellen, genereer een script met

CREATE USERinstructies voor Azure Synapse en voer dat script vervolgens uit in de Azure Synapse-omgeving. Zoek een manier om nieuwe initiële wachtwoorden te maken, omdat wachtwoorden niet kunnen worden geëxtraheerd uit de Oracle-omgeving.Pak de bestaande rollen uit de Oracle-systeemtabellen, genereer een script met equivalente

CREATE ROLEinstructies voor Azure Synapse en voer dat script uit in de Azure Synapse-omgeving.Extraheer de combinaties van gebruikers/rollen uit de Oracle-systeemtabellen, genereer een script voor

GRANTrollen voor gebruikers in Azure Synapse en voer dat script vervolgens uit in de Azure Synapse-omgeving.Extraheer de relevante informatie over bevoegdheden uit de Oracle-systeemtabellen, genereer vervolgens een script voor

GRANTde juiste bevoegdheden voor gebruikers en rollen in Azure Synapse en voer dat script vervolgens uit in de Azure Synapse-omgeving.

Operationele overwegingen

In deze sectie wordt beschreven hoe typische operationele Oracle-taken kunnen worden geïmplementeerd in Azure Synapse met minimale risico's en gebruikersimpact.

Net als bij alle datawarehouse-producten in productie zijn doorlopende beheertaken nodig om het systeem efficiënt te laten werken en gegevens te leveren voor bewaking en controle. Andere operationele overwegingen zijn resourcegebruik, capaciteitsplanning voor toekomstige groei en back-up/herstel van gegevens.

Fooi

Operationele taken zijn nodig om elk datawarehouse efficiënt te laten werken.

Oracle-beheertaken vallen doorgaans in twee categorieën:

Systeembeheer: systeembeheer is beheer van de hardware, configuratie-instellingen, systeemstatus, toegang, schijfruimte, gebruik, upgrades en andere taken.

Databasebeheer: databasebeheer is beheer van gebruikersdatabases en hun inhoud, gegevens laden, gegevensback-up, gegevensherstel en toegang tot gegevens en machtigingen.

Oracle biedt verschillende methoden en interfaces die u kunt gebruiken om systeem- en databasebeheertaken uit te voeren:

Oracle Enterprise Manager is het on-premises beheerplatform van Oracle. Het biedt één glasvenster voor het beheren van alle Oracle-implementaties van een klant, zowel in hun datacenters als in de Oracle Cloud. Dankzij diepgaande integratie met de productstack van Oracle biedt Oracle Enterprise Manager beheer- en automatiseringsondersteuning voor Oracle-toepassingen, databases, middleware, hardware en ontworpen systemen.

Oracle Instance Manager biedt een gebruikersinterface voor beheer op hoog niveau van Oracle-exemplaren. Met Oracle Instance Manager kunt u taken zoals opstarten, afsluiten en logboekweergave inschakelen.

Oracle Database Configuration Assistant is een gebruikersinterface waarmee u verschillende databasefuncties en -functionaliteit kunt beheren en configureren.

SQL-opdrachten die beheertaken en query's binnen een SQL-databasesessie ondersteunen. U kunt SQL-opdrachten uitvoeren vanuit de Oracle SQL*Plus-opdracht interpreter, oracle SQL Developer UI of via SQL API's zoals ODBC, JDBC en OLE DB Provider. U moet een databasegebruikersaccount hebben om SQL-opdrachten uit te voeren, met de juiste machtigingen voor de query's en taken die u uitvoert.

Hoewel de beheer- en bewerkingstaken voor verschillende datawarehouses vergelijkbaar zijn in concept, kunnen de afzonderlijke implementaties verschillen. Moderne cloudproducten zoals Azure Synapse hebben meestal een meer geautomatiseerde en door het systeem beheerde benadering, vergeleken met de meer handmatige benadering in verouderde omgevingen, zoals Oracle.

In de volgende secties worden Oracle- en Azure Synapse-opties voor verschillende operationele taken vergeleken.

Huishoudtaken

In de meeste verouderde datawarehouse-omgevingen zijn normale huishoudtaken tijdrovend. U kunt schijfruimte vrijmaken door oude versies van bijgewerkte of verwijderde rijen te verwijderen. U kunt ook schijfruimte vrijmaken door gegevens, logboekbestanden en indexblokken opnieuw te ordenen voor efficiëntie, bijvoorbeeld door in Oracle te worden uitgevoerd ALTER TABLE... SHRINK SPACE .

Fooi

Huishoudtaken zorgen ervoor dat een productiewarehouse efficiënt werkt en opslag en andere resources optimaliseert.

Het verzamelen van statistieken is een mogelijk tijdrovende taak die nodig is na bulkgegevensopname om de queryoptimalisatie te voorzien van actuele gegevens voor de uitvoeringsplannen van de query.

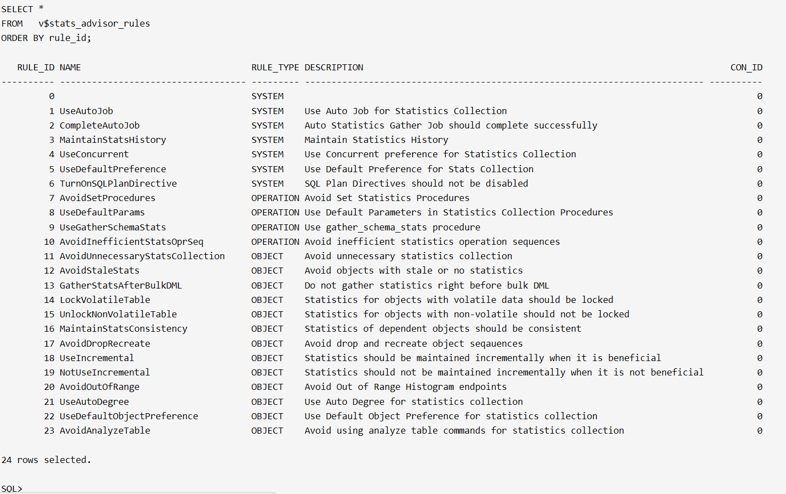

Oracle heeft een ingebouwde functie om te helpen bij het analyseren van de kwaliteit van statistieken, de Optimizer Statistics Advisor. Het werkt via een lijst met Oracle-regels die best practices voor optimalisatiestatistieken vertegenwoordigen. De adviseur controleert elke regel en genereert, indien nodig, bevindingen, aanbevelingen en acties die betrekking hebben op aanroepen van het DBMS_STATS pakket om corrigerende maatregelen te nemen. Gebruikers kunnen de lijst met regels in de V$STATS_ADVISOR_RULES weergave zien, zoals wordt weergegeven in de volgende schermopname.

Een Oracle-database bevat veel logboektabellen in de gegevenswoordenlijst, die gegevens verzamelen, automatisch of nadat bepaalde functies zijn ingeschakeld. Omdat logboekgegevens in de loop van de tijd toenemen, kunt u oudere informatie opschonen om te voorkomen dat er permanente ruimte wordt gebruikt. Oracle biedt opties voor het automatiseren van logboekonderhoud.

Azure Synapse kan automatisch statistieken maken, zodat deze beschikbaar zijn wanneer dat nodig is. U kunt indexen en gegevensblokken handmatig, op geplande basis of automatisch defragmenteren. Door systeemeigen ingebouwde Azure-mogelijkheden te gebruiken, vermindert u de migratie-inspanning.

Fooi

Taken voor huishouding automatiseren en bewaken in Azure.

Bewaking en controle

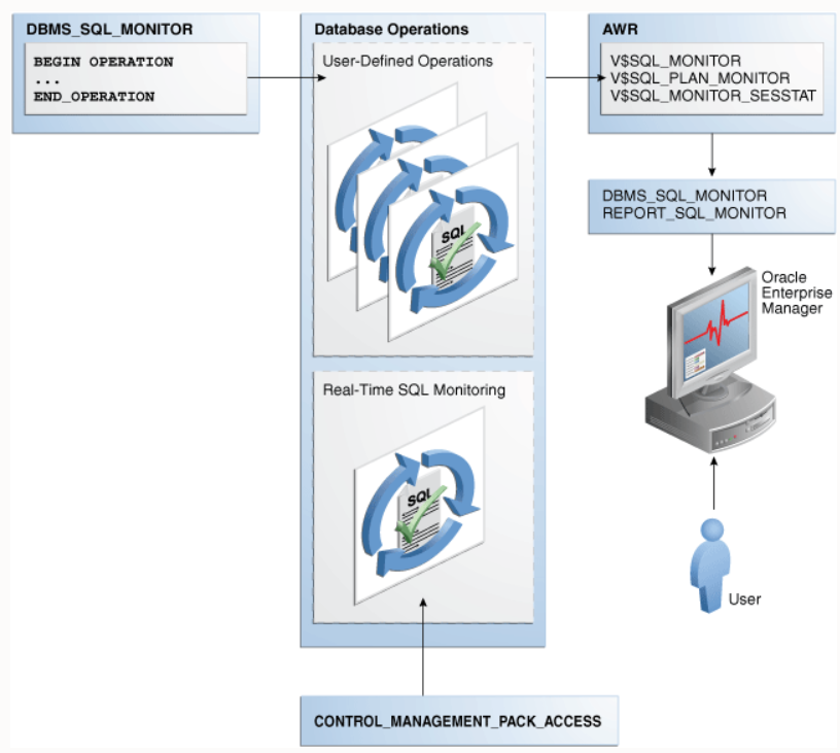

Oracle Enterprise Manager bevat hulpprogramma's voor het bewaken van verschillende aspecten van een of meer Oracle-systemen, zoals activiteit, prestaties, wachtrijen en resourcegebruik. Oracle Enterprise Manager heeft een interactieve gebruikersinterface waarmee gebruikers kunnen inzoomen op de details op laag niveau van een grafiek.

Fooi

Oracle Enterprise Manager is de aanbevolen methode voor bewaking en logboekregistratie in Oracle-systemen.

In het volgende diagram ziet u een overzicht van de bewakingsomgeving in een Oracle-datawarehouse.

Azure Synapse biedt ook een uitgebreide bewakingservaring in Azure Portal om inzicht te krijgen in uw datawarehouse-workload. Azure Portal is het aanbevolen hulpprogramma voor het bewaken van uw datawarehouse, omdat het configureerbare bewaarperioden, waarschuwingen, aanbevelingen en aanpasbare grafieken en dashboards voor metrische gegevens en logboeken biedt.

Fooi

Azure Portal biedt een gebruikersinterface voor het beheren van bewakings- en controletaken voor alle Azure-gegevens en -processen.

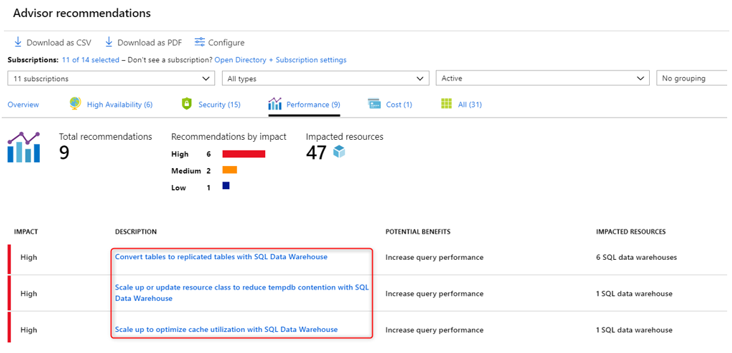

Azure Portal kan ook aanbevelingen voor prestatieverbeteringen bieden, zoals wordt weergegeven in de volgende schermopname.

De portal biedt ondersteuning voor integratie met andere Azure-bewakingsservices, zoals Operations Management Suite (OMS) en Azure Monitor, om een geïntegreerde bewakingservaring van het datawarehouse en het volledige Azure Analytics-platform te bieden. Zie Azure Synapse-bewerkingen en -beheeropties voor meer informatie.

Hoge beschikbaarheid (HA) en herstel na noodgevallen (DR)

Sinds de eerste release in 1979 heeft de Oracle-omgeving zich ontwikkeld tot talloze functies die zijn vereist voor zakelijke klanten, waaronder opties voor hoge beschikbaarheid (HA) en herstel na noodgevallen (DR). De meest recente aankondiging op dit gebied is Maximale beschikbaarheidsarchitectuur (MAA), met referentiearchitecturen voor vier niveaus van hoge beschikbaarheid en herstel na noodgevallen:

- Bronslaag: een architectuur met één exemplaar met hoge beschikbaarheid

- Silver-laag: hoge beschikbaarheid met automatische failover

- Gold-laag: uitgebreide hoge beschikbaarheid en dr

- Platinum-laag: nul storing voor platina-toepassingen

Azure Synapse maakt gebruik van databasemomentopnamen om hoge beschikbaarheid van het datawarehouse te bieden. Een datawarehouse-momentopname maakt een herstelpunt dat u kunt gebruiken om een datawarehouse te herstellen naar een eerdere status. Omdat Azure Synapse een gedistribueerd systeem is, bestaat een datawarehouse-momentopname uit veel bestanden die zijn opgeslagen in Azure Storage. Met momentopnamen worden incrementele wijzigingen vastgelegd in de gegevens die zijn opgeslagen in uw datawarehouse.

Fooi

Azure Synapse maakt automatisch momentopnamen om snelle hersteltijd te garanderen.

Azure Synapse maakt automatisch momentopnamen gedurende de dag en maakt herstelpunten die gedurende zeven dagen beschikbaar zijn. U kunt deze bewaarperiode niet wijzigen. Azure Synapse ondersteunt een RPO (Recovery Point Objective) van acht uur. U kunt een datawarehouse in de primaire regio herstellen vanaf een van de momentopnamen die in de afgelopen zeven dagen zijn gemaakt.

Fooi

Door de gebruiker gedefinieerde momentopnamen kunnen worden gebruikt om een herstelpunt te definiëren voordat belangrijke updates worden bijgewerkt.

Azure Synapse ondersteunt door de gebruiker gedefinieerde herstelpunten, die worden gemaakt op basis van handmatig geactiveerde momentopnamen. Door herstelpunten te maken voor en na grote wijzigingen in het datawarehouse, zorgt u ervoor dat de herstelpunten logisch consistent zijn. De door de gebruiker gedefinieerde herstelpunten verbeteren de gegevensbescherming en verkorten de hersteltijd als er sprake is van werkbelastingonderbrekingen of gebruikersfouten.

Naast momentopnamen voert Azure Synapse één keer per dag een standaard geo-back-up uit naar een gekoppeld datacenter. De RPO voor geo-herstel is 24 uur. U kunt de geo-back-up herstellen naar een server in elke regio waar Azure Synapse wordt ondersteund. Een geo-back-up zorgt ervoor dat een datawarehouse kan worden hersteld als herstelpunten in de primaire regio niet beschikbaar zijn.

Fooi

Microsoft Azure biedt automatische back-ups naar een afzonderlijke geografische locatie om herstel na noodgeval mogelijk te maken.

Werklastbeheer

Oracle biedt hulpprogramma's zoals Enterprise Manager en Database Resource Manager (DBRM) voor het beheren van workloads. Deze hulpprogramma's omvatten functies zoals taakverdeling in grote clusters, parallelle uitvoering van query's, prestatiemeting en prioriteitstelling. Veel van deze functies kunnen worden geautomatiseerd, zodat het systeem in zekere mate zelfafstemming krijgt.

Fooi

Een typisch productiedatawarehouse voert gelijktijdig gemengde workloads uit met verschillende kenmerken van het resourcegebruik.

Azure Synapse registreert automatisch statistieken over resourcegebruik. Metrische gegevens omvatten gebruiksstatistieken voor CPU, geheugen, cache, I/O en tijdelijke werkruimte voor elke query. Azure Synapse registreert ook verbindingsgegevens, zoals mislukte verbindingspogingen.

Fooi

Metrische gegevens op laag niveau en systeembrede gegevens worden automatisch vastgelegd in Azure.

In Azure Synapse zijn resourceklassen vooraf gedefinieerde resourcelimieten die rekenresources en gelijktijdigheid voor het uitvoeren van query's bepalen. Met resourceklassen kunt u uw workload beheren door limieten in te stellen voor het aantal query's dat gelijktijdig wordt uitgevoerd en op de rekenresources die aan elke query zijn toegewezen. Er is een afweging tussen geheugen en gelijktijdigheid.

Azure Synapse ondersteunt de volgende basisconcepten voor workloadbeheer:

Workloadclassificatie: u kunt een aanvraag toewijzen aan een workloadgroep om urgentieniveaus in te stellen.

Belang van workload: u kunt de volgorde beïnvloeden waarin een aanvraag toegang krijgt tot resources. Standaard worden query's uit de wachtrij vrijgegeven op basis van first-in, first-out naarmate resources beschikbaar komen. Met het belang van workloads kunnen query's met een hogere prioriteit direct resources ontvangen, ongeacht de wachtrij.

Isolatie van werkbelasting: u kunt resources reserveren voor een workloadgroep, maximum- en minimumgebruik toewijzen voor verschillende resources, de resources beperken die een groep aanvragen kan gebruiken, en een time-outwaarde instellen om runaway-query's automatisch te doden.

Het uitvoeren van gemengde workloads kan problemen met resources opleveren voor drukke systemen. Een succesvol workloadbeheerschema beheert resources effectief, zorgt voor een zeer efficiënt resourcegebruik en maximaliseert het rendement op investeringen (ROI). De workloadclassificatie, het belang van workloads en isolatie van werkbelastingen geeft meer controle over de wijze waarop de werkbelasting gebruikmaakt van systeemresources.

U kunt de metrische workloadgegevens gebruiken die Azure Synapse verzamelt voor capaciteitsplanning, bijvoorbeeld om de resources te bepalen die nodig zijn voor extra gebruikers of een grotere toepassingsworkload. U kunt ook metrische workloadgegevens gebruiken om omhoog/omlaag te schalen van rekenresources voor rendabele ondersteuning van piekbelastingen.

In de handleiding voor workloadbeheer worden de technieken beschreven voor het analyseren van de workload, het beheren en bewaken van de urgentie van workloads](.). /.. /sql-data-warehouse/sql-data-warehouse-how-to-manage-and-monitor-workload-importance.md) en de stappen voor het converteren van een resourceklasse naar een workloadgroep. Gebruik de Azure-portal en T-SQL-query's op DMV's om de workload te bewaken om ervoor te zorgen dat de toepasselijke resources efficiënt worden gebruikt. Azure Synapse biedt een set dynamische beheerweergaven (DMV's) voor het bewaken van alle aspecten van workloadbeheer. Deze weergaven zijn handig bij het actief oplossen van problemen en het identificeren van prestatieknelpunten in uw workload.

Zie Workloadbeheer met resourceklassen voor meer informatie over workloadbeheer in Azure Synapse.

Rekenresources vergroten/verkleinen

De Azure Synapse-architectuur scheidt opslag en rekenkracht, zodat elke architectuur onafhankelijk kan worden geschaald. Hierdoor kunnen rekenresources worden geschaald om te voldoen aan de prestatievereisten, onafhankelijk van gegevensopslag. U kunt ook rekenresources pauzeren en hervatten. Een ander voordeel van deze architectuur is dat de facturering voor rekenkracht en opslag gescheiden is. Als een datawarehouse niet in gebruik is, kunt u besparen op de rekenkosten door de berekening te onderbreken.

Fooi

Een belangrijk voordeel van Azure is de mogelijkheid om rekenresources op aanvraag onafhankelijk te schalen om piekbelastingen rendabel te verwerken.

U kunt rekenresources omhoog of omlaag schalen door de DWU-instelling (Data Warehouse Units) voor een datawarehouse aan te passen. Belastings- en queryprestaties worden lineair verhoogd naarmate u meer DWU's toewijst.

Als u DWU's verhoogt, neemt het aantal rekenknooppunten toe, waardoor meer rekenkracht wordt toegevoegd en meer parallelle verwerking wordt ondersteund. Naarmate het aantal rekenknooppunten toeneemt, neemt het aantal distributies per rekenknooppunt af, wat meer rekenkracht en parallelle verwerking voor query's biedt. Als u DWU's verlaagt, neemt het aantal rekenknooppunten af, waardoor de rekenresources voor query's worden verminderd.

Volgende stappen

Zie het volgende artikel in deze reeks voor meer informatie over visualisatie en rapportage: Visualisatie en rapportage voor Oracle-migraties.