Gegevensexfiltratiebeveiliging voor Azure Synapse Analytics-werkruimten

In dit artikel wordt gegevensexfiltratiebeveiliging in Azure Synapse Analytics uitgelegd

Gegevens uitgaand verkeer beveiligen vanuit Synapse-werkruimten

Azure Synapse Analytics-werkruimten bieden ondersteuning voor het inschakelen van gegevensexfiltratiebeveiliging voor werkruimten. Met exfiltratiebeveiliging kunt u voorkomen dat kwaadwillende insiders toegang krijgen tot uw Azure-resources en gevoelige gegevens exfiltreren naar locaties buiten het bereik van uw organisatie. Wanneer u de werkruimte maakt, kunt u deze configureren met een beheerd virtueel netwerk en extra beveiliging tegen gegevensexfiltratie. Wanneer een werkruimte wordt gemaakt met een beheerd virtueel netwerk, worden gegevensintegratie en Spark-resources geïmplementeerd in het beheerde virtuele netwerk. De toegewezen SQL-pools en serverloze SQL-pools van de werkruimte hebben mogelijkheden voor meerdere tenants en moeten daarom buiten het beheerde virtuele netwerk bestaan. Voor werkruimten met gegevensexfiltratiebeveiliging communiceren resources binnen het beheerde virtuele netwerk altijd via beheerde privé-eindpunten. Wanneer gegevensexfiltratiebeveiliging is ingeschakeld, kunnen Synapse SQL-resources verbinding maken met en query's uitvoeren op geautoriseerde Azure Storage met behulp van OPENROWSETS of EXTERNAL TABLE, omdat het inkomend verkeer niet wordt beheerd door de beveiliging van gegevensexfiltratie. Het uitgaand verkeer via CREATE EXTERNAL TABLE AS SELECT wordt echter beheerd door de beveiliging tegen gegevensexfiltratie.

Notitie

U kunt de werkruimteconfiguratie voor beheerde virtuele netwerken en gegevensexfiltratiebeveiliging niet wijzigen nadat de werkruimte is gemaakt.

Uitgaand verkeer van Synapse-werkruimtegegevens naar goedgekeurde doelen beheren

Nadat de werkruimte is gemaakt met beveiliging tegen gegevensexfiltratie ingeschakeld, kunnen de eigenaren van de werkruimteresource de lijst met goedgekeurde Microsoft Entra-tenants voor de werkruimte beheren. Gebruikers met de juiste machtigingen voor de werkruimte kunnen Synapse Studio gebruiken om verbindingsaanvragen voor beheerde privé-eindpunten te maken voor resources in de goedgekeurde Microsoft Entra-tenants van de werkruimte. Het maken van een beheerd privé-eindpunt wordt geblokkeerd als de gebruiker probeert een privé-eindpuntverbinding te maken met een resource in een niet-goedgekeurde tenant.

Voorbeeldwerkruimte waarvoor gegevensexfiltratiebeveiliging is ingeschakeld

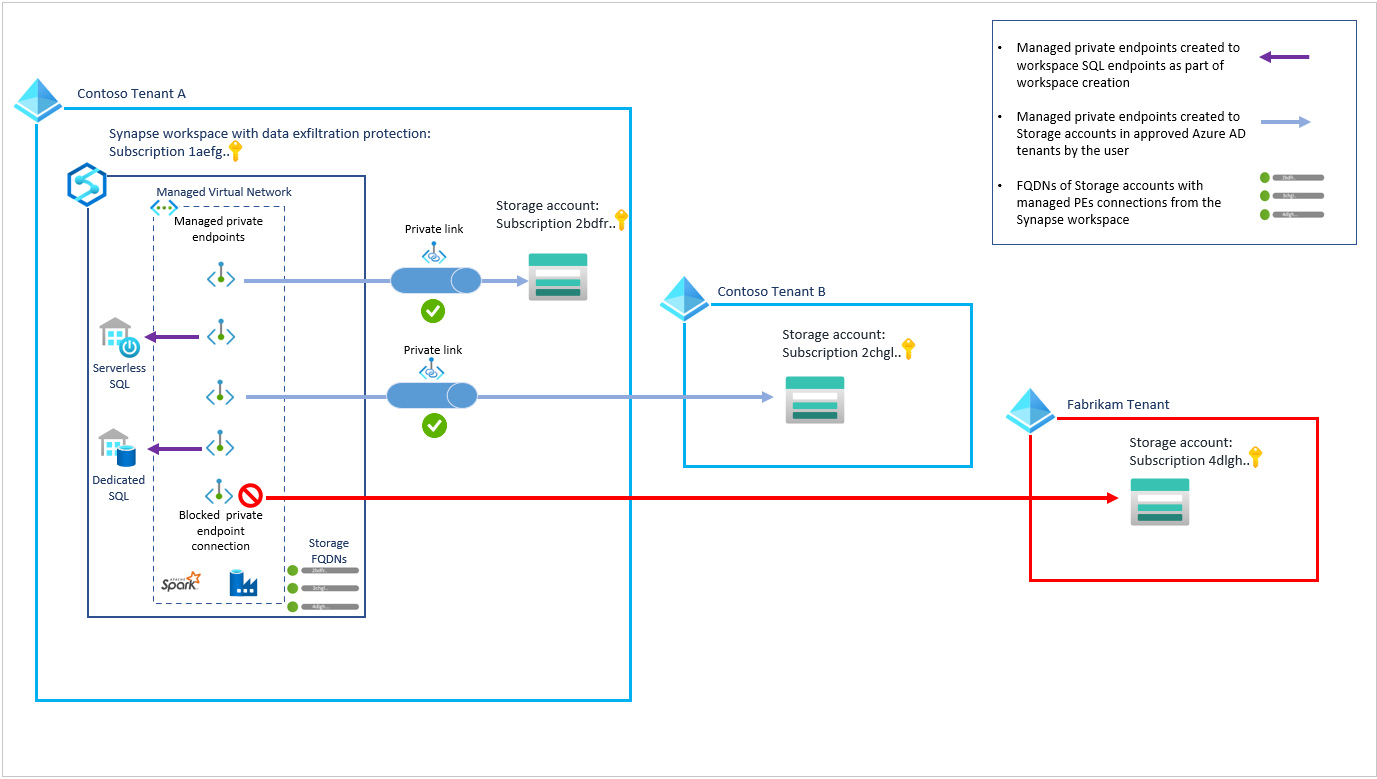

Laten we een voorbeeld gebruiken om gegevensexfiltratiebeveiliging voor Synapse-werkruimten te illustreren. Contoso heeft Azure-resources in tenant A en tenant B en er is behoefte aan deze resources om veilig verbinding te maken. Er is een Synapse-werkruimte gemaakt in Tenant A met Tenant B toegevoegd als een goedgekeurde Microsoft Entra-tenant. Het diagram toont privé-eindpuntverbindingen met Azure Storage-accounts in Tenant A en Tenant B die zijn goedgekeurd door de eigenaren van het opslagaccount. In het diagram staat ook dat het maken van een privé-eindpunt is geblokkeerd. Het maken van dit privé-eindpunt is geblokkeerd omdat het gericht was op een Azure Storage-account in de Fabrikam Microsoft Entra-tenant, dat geen goedgekeurde Microsoft Entra-tenant is voor de werkruimte van Contoso.

Belangrijk

Resources in andere tenants dan de tenant van de werkruimte mogen geen firewallregels blokkeren voor de SQL-pools om er verbinding mee te maken. Resources in het beheerde virtuele netwerk van de werkruimte, zoals Spark-clusters, kunnen via beheerde privékoppelingen verbinding maken met door een firewall beveiligde resources.

Volgende stappen

Meer informatie over het maken van een werkruimte met beveiliging tegen gegevensexfiltratie ingeschakeld

Meer informatie over het virtuele netwerk van een beheerde werkruimte

Meer informatie over beheerde privé-eindpunten

Create Managed private endpoint to your data sources (Beheerde privé-eindpunten naar uw gegevensbronnen maken)