Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Beveiligingsbewuste klanten, zoals financiële of overheidsorganisaties, melden zich vaak aan met smartcards. Smartcards maken implementaties veiliger door meervoudige verificatie (MFA) te vereisen. Voor het RDP-gedeelte van een Azure Virtual Desktop-sessie vereisen Smartcards echter een directe verbinding, of 'line of sight', met een Active Directory-domeincontroller (AD) voor Kerberos-verificatie. Zonder deze directe verbinding kunnen gebruikers zich niet automatisch aanmelden bij het netwerk van de organisatie vanaf externe verbindingen. Gebruikers in een Azure Virtual Desktop-implementatie kunnen de KDC-proxyservice gebruiken om dit verificatieverkeer te proxyn en zich extern aan te melden. De KDC-proxy maakt verificatie mogelijk voor het Remote Desktop Protocol van een Azure Virtual Desktop-sessie, zodat de gebruiker zich veilig kan aanmelden. Hierdoor wordt thuiswerken veel eenvoudiger en kunnen bepaalde scenario's voor herstel na noodgevallen soepeler worden uitgevoerd.

Het instellen van de KDC-proxy omvat echter meestal het toewijzen van de rol Windows Server Gateway in Windows Server 2016 of hoger. Hoe gebruikt u de rol Extern bureaublad-services om u aan te melden bij Azure Virtual Desktop? Laten we de onderdelen kort bekijken om dit te beantwoorden.

Er zijn twee onderdelen van de Azure Virtual Desktop-service die moeten worden geverifieerd:

- De feed in de Azure Virtual Desktop-client die gebruikers een lijst geeft met beschikbare bureaubladen of toepassingen waartoe ze toegang hebben. Dit verificatieproces vindt plaats in Microsoft Entra ID, wat betekent dat dit onderdeel niet de focus van dit artikel is.

- De RDP-sessie die het resultaat is van een gebruiker die een van deze beschikbare resources selecteert. Dit onderdeel maakt gebruik van Kerberos-verificatie en vereist een KDC-proxy voor externe gebruikers.

In dit artikel wordt beschreven hoe u de feed configureert in de Azure Virtual Desktop-client in de Azure Portal. Zie De RD-gatewayrol implementeren als u wilt weten hoe u de rd-gatewayrol configureert.

Vereisten

Voor het configureren van een Azure Virtual Desktop-sessiehost met een KDC-proxy hebt u het volgende nodig:

- Toegang tot de Azure Portal en een Azure-beheerdersaccount.

- Op de externe clientcomputers moet ten minste Windows 10 worden uitgevoerd en moet de Windows Desktop-client zijn geïnstalleerd. De webclient wordt momenteel niet ondersteund.

- Er moet al een KDC-proxy op uw computer zijn geïnstalleerd. Zie De RD-gatewayrol instellen voor Azure Virtual Desktop voor meer informatie.

- Het besturingssysteem van de machine moet worden Windows Server 2016 of hoger.

Zodra u ervoor hebt gezorgd dat u aan deze vereisten voldoet, kunt u aan de slag.

De KDC-proxy configureren

De KDC-proxy configureren:

Meld u als beheerder aan bij de Azure Portal.

Ga naar de pagina Azure Virtual Desktop.

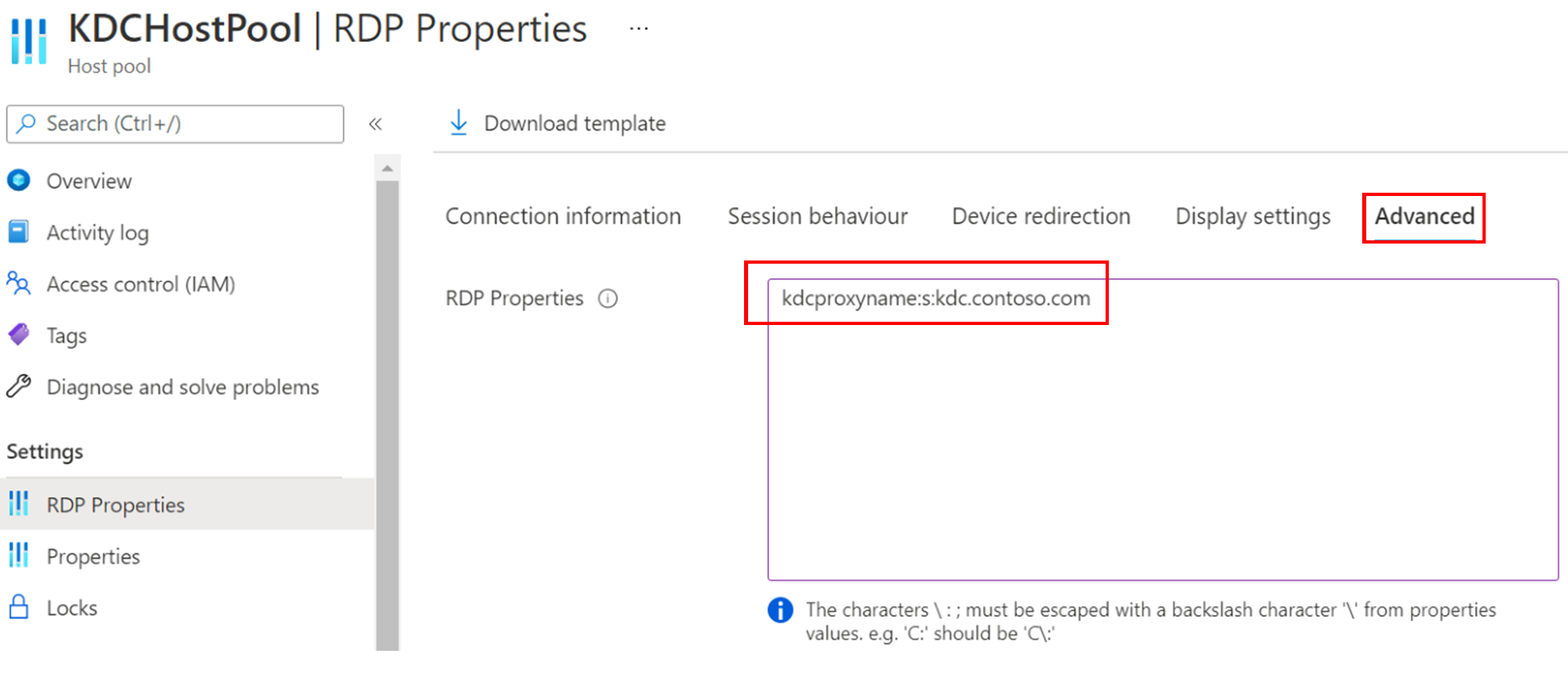

Selecteer de hostgroep waarvoor u de KDC-proxy wilt inschakelen en selecteer vervolgens RDP-eigenschappen.

Selecteer het tabblad Geavanceerd en voer een waarde in de volgende indeling zonder spaties in:

kdcproxyname:s:<fqdn>

Klik op Opslaan.

De geselecteerde hostgroep moet nu RDP-verbindingsbestanden uitgeven die de waarde kdcproxyname bevatten die u in stap 4 hebt ingevoerd.

Volgende stappen

Zie De rd-gatewayrol implementeren voor meer informatie over het beheren van de extern bureaublad-services-zijde van de KDC-proxy en het toewijzen van de rd-gatewayrol.

Als u geïnteresseerd bent in het schalen van uw KDC-proxyservers, leest u hoe u hoge beschikbaarheid instelt voor KDC-proxy in Hoge beschikbaarheid toevoegen aan het web- en gateway-webfront.