Automatische gastpatching voor virtuele Azure-machines en -schaalsets

Van toepassing op: ✔️ Virtuele Linux-machines voor Windows-VM's ✔️ ✔️ Flexibele schaalsets

Door automatische gastpatching in te schakelen voor uw Virtuele Azure-machines (VM's) en schaalsets (VMSS) kunt u het updatebeheer vereenvoudigen door virtuele machines veilig en automatisch te patchen om de beveiligingsnaleving te handhaven, terwijl de straal van VM's wordt beperkt.

Automatische VM-gastpatching heeft de volgende kenmerken:

- Patches die als kritiek of beveiliging zijn geclassificeerd, worden automatisch gedownload en toegepast op de virtuele machine.

- Patches worden toegepast tijdens daluren voor IaaS-VM's in de tijdzone van de VM.

- Patches worden gedurende alle uren toegepast voor VMSS Flex.

- Azure beheert de patchindeling en volgt de principes van beschikbaarheid.

- De status van virtuele machines, zoals bepaald via platformstatussignalen, wordt bewaakt om patchfouten te detecteren.

- Toepassingsstatus kan worden bewaakt via de Application Health-extensie.

- Werkt voor alle VM-grootten.

Hoe werkt automatische VM-gastpatching?

Als automatische VM-gastpatches op een VIRTUELE machine zijn ingeschakeld, worden de beschikbare kritieke en beveiligingspatches gedownload en automatisch toegepast op de VIRTUELE machine. Dit proces wordt elke maand automatisch gestart wanneer er nieuwe patches worden uitgebracht. De evaluatie en installatie van patches zijn automatisch en het proces omvat het opnieuw opstarten van de VIRTUELE machine zoals geconfigureerd. De parameter rebootSetting op het VM-model heeft voorrang op instellingen in een ander systeem, zoals Onderhoudsconfiguratie.

De VM wordt periodiek om de paar dagen en meerdere keren geëvalueerd binnen een periode van 30 dagen om de toepasselijke patches voor die VM te bepalen. De patches kunnen elke dag op de VIRTUELE machine worden geïnstalleerd tijdens daluren voor de VIRTUELE machine. Deze automatische evaluatie zorgt ervoor dat eventuele ontbrekende patches zo snel mogelijk worden gedetecteerd.

Patches worden geïnstalleerd binnen 30 dagen na de maandelijkse patchreleases, na de beschikbaarheids-eerste indeling. Patches worden alleen geïnstalleerd tijdens daluren voor de VIRTUELE machine, afhankelijk van de tijdzone van de VIRTUELE machine. De VIRTUELE machine moet worden uitgevoerd tijdens de daluren voordat patches automatisch worden geïnstalleerd. Als een VIRTUELE machine tijdens een periodieke evaluatie wordt uitgeschakeld, beoordeelt het platform automatisch patches (indien nodig) en past deze toe tijdens de volgende periodieke evaluatie (meestal binnen een paar dagen) wanneer de VIRTUELE machine is ingeschakeld.

Definitie-updates en andere patches die niet zijn geclassificeerd als Kritiek of Beveiliging , worden niet geïnstalleerd via automatische VM-gastpatches. Als u patches wilt installeren met andere patchclassificaties of patchinstallatie wilt plannen in uw eigen aangepaste onderhoudsvenster, kunt u Updatebeheer gebruiken.

Door automatische gastpatches in te schakelen op VM's met één exemplaar of virtuele-machineschaalsets in de flexibele indelingsmodus, kan het Azure-platform uw vloot in fasen bijwerken. Gefaseerde implementatie volgt de veilige implementatieprocedures van Azure en vermindert de impactstraal als er problemen worden geïdentificeerd met de nieuwste update. Statuscontrole wordt aanbevolen voor VM's met één exemplaar en vereist voor virtuele-machineschaalsets in de flexibele indelingsmodus om problemen met de update op te sporen.

Beschikbaarheid-eerste updates

Azure organiseert het patchinstallatieproces in alle openbare en privéclouds voor VM's waarvoor automatische gastpatching is ingeschakeld. De indeling volgt de principes van beschikbaarheids-eerste voor verschillende beschikbaarheidsniveaus die door Azure worden geboden.

Voor een groep virtuele machines die een update ondergaan, organiseert het Azure-platform updates:

Tussen regio's:

- Een maandelijkse update wordt globaal ingedeeld in Azure op een gefaseerde manier om globale implementatiefouten te voorkomen.

- Een fase kan een of meer regio's hebben en een update wordt alleen verplaatst naar de volgende fasen als in aanmerking komende VM's in een fase-update zijn geslaagd.

- Geografisch gekoppelde regio's worden niet gelijktijdig bijgewerkt en kunnen zich niet in dezelfde regionale fase bevinden.

- Het succes van een update wordt gemeten door de status van de VM na de update bij te houden. VM-status wordt bijgehouden via platformstatusindicatoren voor de VIRTUELE machine.

Binnen een regio:

- VM's in verschillende Beschikbaarheidszones worden niet gelijktijdig bijgewerkt met dezelfde update.

- VM's die geen deel uitmaken van een beschikbaarheidsset, worden in batches gebatcheerd om gelijktijdige updates voor alle VM's in een abonnement te voorkomen.

Binnen een beschikbaarheidsset:

- Alle VM's in een algemene beschikbaarheidsset worden niet gelijktijdig bijgewerkt.

- VM's in een gemeenschappelijke beschikbaarheidsset worden bijgewerkt binnen de grenzen van het updatedomein en VM's in meerdere updatedomeinen worden niet gelijktijdig bijgewerkt.

- Binnen een updatedomein wordt niet meer dan 20% van de VM's binnen een resourcegroep tegelijk bijgewerkt. Voor resourcegroepen met minder dan 10 VM's wordt deze beperkt tot één VM tegelijk binnen een updatedomein.

Als u het aantal gelijktijdig gepatchte VM's in verschillende regio's, binnen een regio of binnen een beschikbaarheidsset beperkt, beperkt u het effect van een defecte patch op een bepaalde set vm's. Bij statuscontrole worden potentiële problemen gemarkeerd voordat ze van invloed zijn op de hele workload.

De installatiedatum van de patch voor een bepaalde VIRTUELE machine kan per maand variëren, omdat een specifieke VM in een andere batch tussen maandelijkse patchcycli kan worden opgehaald.

Welke patches zijn geïnstalleerd?

De geïnstalleerde patches zijn afhankelijk van de implementatiefase voor de VIRTUELE machine. Elke maand wordt er een nieuwe globale implementatie gestart waarbij alle beveiligings- en kritieke patches die worden beoordeeld voor een afzonderlijke VIRTUELE machine voor die VM worden geïnstalleerd. De implementatie wordt ingedeeld in alle Azure-regio's in batches.

De exacte set patches die moeten worden geïnstalleerd, varieert op basis van de VM-configuratie, inclusief het type besturingssysteem en de timing van de evaluatie. Het is mogelijk dat twee identieke VM's in verschillende regio's verschillende patches installeren als er meer of minder patches beschikbaar zijn wanneer de patchindeling verschillende regio's op verschillende momenten bereikt. Op dezelfde manier, maar minder vaak, kunnen VM's binnen dezelfde regio, maar op verschillende tijdstippen (vanwege verschillende beschikbaarheidszone- of beschikbaarheidssetbatches) verschillende patches krijgen.

Omdat de patchbron niet door de automatische VM-gastpatches wordt geconfigureerd, kunnen twee vergelijkbare VM's die zijn geconfigureerd voor verschillende patchbronnen, zoals openbare opslagplaats versus privéopslagplaats, ook een verschil zien in de exacte set patches die zijn geïnstalleerd.

Voor besturingssysteemtypen die patches vrijgeven op een vaste frequentie, kunnen VM's die zijn geconfigureerd voor de openbare opslagplaats voor het besturingssysteem, in een maand dezelfde set patches ontvangen voor de verschillende implementatiefasen. Bijvoorbeeld windows-VM's die zijn geconfigureerd voor de openbare Windows Update-opslagplaats.

Als er elke maand een nieuwe implementatie wordt geactiveerd, ontvangt een VIRTUELE machine elke maand ten minste één patch-implementatie als de VIRTUELE machine wordt ingeschakeld tijdens daluren. Dit proces zorgt ervoor dat de VM maandelijks wordt gepatcht met de nieuwste beschikbare beveiligings- en kritieke patches. Om consistentie in de geïnstalleerde set patches te garanderen, kunt u uw VM's configureren voor het evalueren en downloaden van patches uit uw eigen privéopslagplaatsen.

Ondersteunde installatiekopieën van het besturingssysteem

Belangrijk

Automatische VM-gastpatching, evaluatie van patches op aanvraag en installatie van patches op aanvraag worden alleen ondersteund op VM's die zijn gemaakt op basis van installatiekopieën met de exacte combinatie van uitgever, aanbieding en sku uit de onderstaande lijst met ondersteunde installatiekopieën van besturingssystemen. Aangepaste installatiekopieën of een andere uitgever, aanbieding, SKU-combinaties worden niet ondersteund. Er worden regelmatig meer afbeeldingen toegevoegd. Ziet u uw SKU niet in de lijst? Vraag ondersteuning aan door de ondersteuningsaanvraag voor installatiekopieën in te dienen.

| Publisher | Aanbieding voor besturingssysteem | Sku |

|---|---|---|

| Canonical | UbuntuServer | 16.04-LTS |

| Canonical | UbuntuServer | 16.04.0-LTS |

| Canonical | UbuntuServer | 18.04-LTS |

| Canonical | UbuntuServer | 18.04-LTS-gen2 |

| Canonical | 0001-com-ubuntu-pro-bionic | pro-18_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-1 |

| microsoftcblmariner | cbl-mariner | 1-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2-gen2 |

| RedHat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| RedHat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-gen2, 8_4, 84-gen2, 8_5, 85-gen2, 8_6, 86-gen2, 8_7, 8_8, 8-lvm- gen2 |

| RedHat | RHEL | 9_0, 9_1, 9-lvm, 9-lvm-gen2 |

| RedHat | RHEL-RAW | 8-raw, 8-raw-gen2 |

| SUSE | sles-12-sp5 | gen1, gen2 |

| SUSE | sles-15-sp2 | gen1, gen2 |

| MicrosoftWindowsServer | WindowsServer | 2008-R2-SP1 |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter-Core |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-smalldisk |

Patchindelingsmodi

VM's in Azure ondersteunen nu de volgende patchindelingsmodi:

AutomaticByPlatform (azure-orchestrated patching):

- Deze modus wordt ondersteund voor zowel Linux- als Windows-VM's.

- Met deze modus kunt u automatische VM-gastpatches voor de virtuele machine inschakelen en wordt de installatie van de volgende patch beheerd door Azure.

- Tijdens het installatieproces beoordeelt deze modus de VIRTUELE machine op beschikbare patches en slaat u de details op in Azure Resource Graph.

- Deze modus is vereist voor patching op basis van beschikbaarheid.

- Deze modus wordt alleen ondersteund voor VM's die zijn gemaakt met behulp van de ondersteunde platforminstallatiekopieën van het besturingssysteem hierboven.

- Voor Windows-VM's schakelt u met deze modus ook de systeemeigen automatische updates op de Windows virtuele machine uit om duplicatie te voorkomen.

- Als u deze modus wilt gebruiken op Linux-VM's, stelt u de eigenschap

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatformin de VM-sjabloon in. - Als u deze modus wilt gebruiken op Windows-VM's, stelt u de eigenschap

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatformin de VM-sjabloon in. - Als u deze modus inschakelt, wordt de Registersleutel SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate ingesteld op 1

AutomaticByOS:

- Deze modus wordt alleen ondersteund voor Windows-VM's.

- Met deze modus worden automatische updates op de virtuele Windows-machine ingeschakeld en worden patches op de VIRTUELE machine geïnstalleerd via automatische updates.

- Deze modus biedt geen ondersteuning voor beschikbaarheids-first patching.

- Deze modus is standaard ingesteld als er geen andere patchmodus is opgegeven voor een Virtuele Windows-machine.

- Als u deze modus wilt gebruiken op Windows-VM's, stelt u de eigenschap

osProfile.windowsConfiguration.enableAutomaticUpdates=truein en stelt u de eigenschaposProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOSin de VM-sjabloon in. - Als u deze modus inschakelt, wordt de Registersleutel SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate ingesteld op 0

Handmatig:

- Deze modus wordt alleen ondersteund voor Windows-VM's.

- Met deze modus schakelt u Automatische updates op de virtuele Windows-machine uit. Wanneer u een VIRTUELE machine implementeert met BEHULP van CLI of PowerShell, wordt deze instelling

--enable-auto-updatesfalseook ingesteldpatchModemanualop en wordt automatische updates uitgeschakeld. - Deze modus biedt geen ondersteuning voor beschikbaarheids-first patching.

- Deze modus moet worden ingesteld bij het gebruik van aangepaste patchoplossingen.

- Als u deze modus wilt gebruiken op Windows-VM's, stelt u de eigenschap

osProfile.windowsConfiguration.enableAutomaticUpdates=falsein en stelt u de eigenschaposProfile.windowsConfiguration.patchSettings.patchMode=Manualin de VM-sjabloon in. - Als u deze modus inschakelt, wordt de Registersleutel SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate ingesteld op 1

ImageDefault:

- Deze modus wordt alleen ondersteund voor Virtuele Linux-machines.

- Deze modus biedt geen ondersteuning voor beschikbaarheids-first patching.

- In deze modus wordt de standaardconfiguratie voor patches in de installatiekopieën toegepast die worden gebruikt om de VIRTUELE machine te maken.

- Deze modus is standaard ingesteld als er geen andere patchmodus is opgegeven voor een Virtuele Linux-machine.

- Als u deze modus wilt gebruiken op Linux-VM's, stelt u de eigenschap

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefaultin de VM-sjabloon in.

Notitie

Voor Virtuele Windows-machines kan de eigenschap osProfile.windowsConfiguration.enableAutomaticUpdates alleen worden ingesteld wanneer de VIRTUELE machine voor het eerst wordt gemaakt. Dit is van invloed op bepaalde overgangen in de patchmodus. Schakelen tussen AutomaticByPlatform- en Handmatige modi wordt ondersteund op VM's met osProfile.windowsConfiguration.enableAutomaticUpdates=false. Op dezelfde manier wordt het schakelen tussen de modi AutomaticByPlatform en AutomaticByOS ondersteund op vm's met osProfile.windowsConfiguration.enableAutomaticUpdates=true. Schakelen tussen automaticByOS en handmatige modi wordt niet ondersteund.

Azure raadt aan de evaluatiemodus in te schakelen op een virtuele machine, zelfs als Azure Orchestration niet is ingeschakeld voor patching. Hierdoor kan het platform elke 24 uur de VM evalueren voor alle updates die in behandeling zijn en de details opslaan in Azure Resource Graph. Het platform voert een evaluatie uit om geconsolideerde resultaten te rapporteren wanneer de gewenste patchconfiguratiestatus van de machine wordt toegepast of bevestigd. Dit wordt gerapporteerd als een door platform geïniteerde evaluatie.

Vereisten voor het inschakelen van automatische VM-gastpatching

- Op de virtuele machine moet de Azure VM-agent voor Windows of Linux zijn geïnstalleerd.

- Voor Virtuele Linux-machines moet de Azure Linux-agent versie 2.2.53.1 of hoger zijn. Werk de Linux-agent bij als de huidige versie lager is dan de vereiste versie.

- Voor Windows-VM's moet de Windows Update-service worden uitgevoerd op de virtuele machine.

- De virtuele machine moet toegang hebben tot de geconfigureerde update-eindpunten. Als uw virtuele machine is geconfigureerd voor het gebruik van privéopslagplaatsen voor Linux of Windows Server Update Services (WSUS) voor Windows-VM's, moeten de relevante update-eindpunten toegankelijk zijn.

- Gebruik Compute-API-versie 2021-03-01 of hoger voor toegang tot alle functies, waaronder evaluatie op aanvraag en patching op aanvraag.

- Aangepaste installatiekopieën worden momenteel niet ondersteund.

- Voor VMSS Flexible Orchestration is de installatie van de Application Health-extensie vereist. Dit is optioneel voor IaaS-VM's.

Automatische VM-gastpatches

Automatische VM-gastpatching kan worden ingeschakeld op elke Windows- of Linux-VM die is gemaakt op basis van een ondersteunde platforminstallatiekopieën.

REST API voor Linux-VM's

In het volgende voorbeeld wordt beschreven hoe u automatische VM-gastpatching inschakelt:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

REST API voor Windows-VM's

In het volgende voorbeeld wordt beschreven hoe u automatische VM-gastpatching inschakelt:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Azure PowerShell bij het maken van een Windows-VM

Gebruik de cmdlet Set-AzVMOperatingSystem om automatische VM-gastpatching in te schakelen bij het maken van een virtuele machine.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Azure PowerShell bij het bijwerken van een Windows-VM

Gebruik de cmdlet Set-AzVMOperatingSystem en Update-AzVM om automatische VM-gastpatching in te schakelen op een bestaande VM.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

Azure CLI voor Windows-VM's

Gebruik az vm create om automatische VM-gastpatching in te schakelen bij het maken van een nieuwe VM. In het volgende voorbeeld wordt automatische VM-gastpatching geconfigureerd voor een VIRTUELE machine met de naam myVM in de resourcegroep met de naam myResourceGroup:

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Als u een bestaande VM wilt wijzigen, gebruikt u az vm update

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

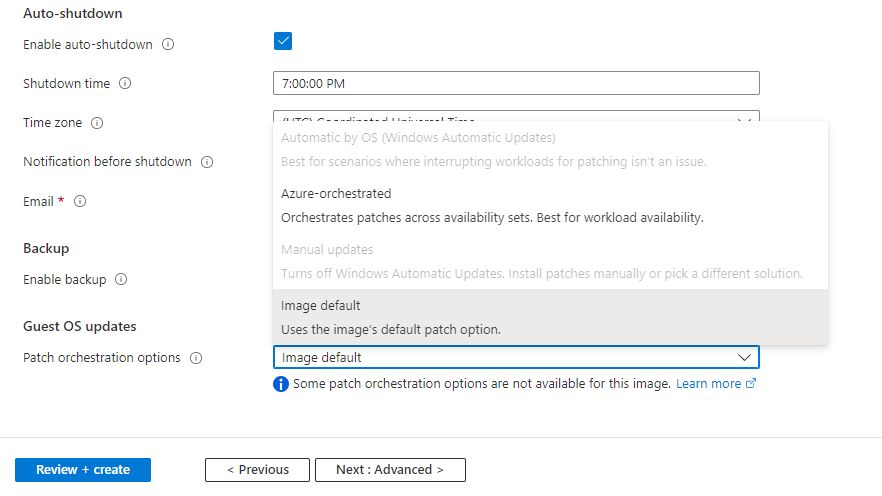

Azure Portal

Wanneer u een VIRTUELE machine maakt met behulp van Azure Portal, kunnen patchindelingsmodi worden ingesteld op het tabblad Beheer voor Linux en Windows.

Inschakeling en evaluatie

Notitie

Het kan meer dan drie uur duren voordat automatische vm-gastupdates op een VIRTUELE machine worden ingeschakeld, omdat de activering is voltooid tijdens de daluren van de VM. Aangezien de evaluatie- en patchinstallatie alleen plaatsvindt tijdens daluren, moet uw virtuele machine ook worden uitgevoerd tijdens daluren om patches toe te passen.

Wanneer automatische VM-gastpatching is ingeschakeld voor een virtuele machine, wordt een VM-extensie van het type Microsoft.CPlat.Core.LinuxPatchExtension geïnstalleerd op een Linux-VM of wordt een VM-extensie van het type Microsoft.CPlat.Core.WindowsPatchExtension geïnstalleerd op een Windows-VM. Deze extensie hoeft niet handmatig te worden geïnstalleerd of bijgewerkt, omdat deze extensie wordt beheerd door het Azure-platform als onderdeel van het automatische patchproces voor vm-gastpatchers.

Het kan meer dan drie uur duren voordat automatische vm-gastupdates op een VIRTUELE machine worden ingeschakeld, omdat de activering is voltooid tijdens de daluren van de VM. De extensie wordt ook geïnstalleerd en bijgewerkt tijdens daluren voor de virtuele machine. Als het einde van de daluren van de VIRTUELE machine voordat het inschakelen kan worden voltooid, wordt het activeringsproces hervat tijdens de volgende beschikbare daltijd.

Het platform maakt periodieke patchconfiguratie-aanroepen om uitlijning te garanderen wanneer modelwijzigingen worden gedetecteerd op IaaS-VM's of schaalsets in Flexibele indeling. Bepaalde modelwijzigingen, zoals, maar niet beperkt tot, het bijwerken van de evaluatiemodus, de patchmodus en de extensie-update kunnen een aanroep voor de configuratie van patches activeren.

Automatische updates worden in de meeste scenario's uitgeschakeld en de installatie van patches wordt uitgevoerd via de extensie. De volgende voorwaarden zijn van toepassing.

- Als een Windows-VM eerder Automatische Windows Update had ingeschakeld via de patchmodus AutomaticByOS, wordt Automatische Windows Update uitgeschakeld voor de VIRTUELE machine wanneer de extensie is geïnstalleerd.

- Voor Ubuntu-VM's worden de standaard automatische updates automatisch uitgeschakeld wanneer automatische VM-gastpatching is voltooid.

- Voor RHEL moeten automatische updates handmatig worden uitgeschakeld. Uitvoeren:

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Als u wilt controleren of automatische VM-gastpatching is voltooid en de patching-extensie is geïnstalleerd op de VIRTUELE machine, kunt u de exemplaarweergave van de VIRTUELE machine bekijken. Als het inschakelingsproces is voltooid, wordt de extensie geïnstalleerd en zijn de evaluatieresultaten voor de VIRTUELE machine beschikbaar onder patchStatus. De exemplaarweergave van de VIRTUELE machine kan op meerdere manieren worden geopend, zoals hieronder wordt beschreven.

REST-API

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

Gebruik de cmdlet Get-AzVM met de -Status parameter voor toegang tot de exemplaarweergave voor uw VIRTUELE machine.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

PowerShell biedt momenteel alleen informatie over de patchextensie. Informatie over patchStatus zal binnenkort beschikbaar zijn via PowerShell.

Azure-CLI

Gebruik az vm get-instance-view om toegang te krijgen tot de exemplaarweergave voor uw VM.

az vm get-instance-view --resource-group myResourceGroup --name myVM

Inzicht in de patchstatus voor uw VM

De patchStatus sectie van het antwoord van de instantieweergave bevat details over de meest recente evaluatie en de laatste patchinstallatie voor uw VIRTUELE machine.

De evaluatieresultaten voor uw VIRTUELE machine kunnen worden beoordeeld in de availablePatchSummary sectie. Er wordt periodiek een evaluatie uitgevoerd voor een VIRTUELE machine waarvoor automatische VM-gastpatching is ingeschakeld. Het aantal beschikbare patches nadat een evaluatie is gegeven criticalAndSecurityPatchCount en otherPatchCount de resultaten. Met automatische VM-gastpatches worden alle patches geïnstalleerd die worden beoordeeld onder de classificaties kritieke en beveiligingspatches . Elke andere geëvalueerde patch wordt overgeslagen.

De resultaten van de patchinstallatie voor uw VIRTUELE machine kunnen worden gecontroleerd in de lastPatchInstallationSummary sectie. In deze sectie vindt u informatie over de laatste installatiepoging van de patch op de VIRTUELE machine, inclusief het aantal patches dat is geïnstalleerd, in behandeling, mislukt of overgeslagen. Patches worden alleen geïnstalleerd tijdens het onderhoudsvenster buiten piekuren voor de VIRTUELE machine. In behandeling en mislukte patches worden automatisch opnieuw geprobeerd tijdens het volgende onderhoudsvenster buiten piekuren.

Automatische VM-gastpatching uitschakelen

Automatische VM-gastpatches kunnen worden uitgeschakeld door de patchindelingsmodus voor de VIRTUELE machine te wijzigen.

Als u automatische VM-gastpatching op een Linux-VM wilt uitschakelen, wijzigt u de patchmodus in ImageDefault.

Als u automatische VM-gastpatching op een Windows-VM wilt inschakelen, bepaalt de eigenschap osProfile.windowsConfiguration.enableAutomaticUpdates welke patchmodi op de VIRTUELE machine kunnen worden ingesteld. Deze eigenschap kan alleen worden ingesteld wanneer de virtuele machine voor het eerst wordt gemaakt. Dit heeft gevolgen voor bepaalde overgangen in de patchmodus:

- Schakel automatische VM-gastpatching uit voor VM's

osProfile.windowsConfiguration.enableAutomaticUpdates=falsedoor de patchmodus te wijzigen inManual. - Schakel automatische VM-gastpatching uit voor VM's

osProfile.windowsConfiguration.enableAutomaticUpdates=truedoor de patchmodus te wijzigen inAutomaticByOS. - Schakelen tussen automaticByOS en handmatige modi wordt niet ondersteund.

Gebruik de voorbeelden uit de bovenstaande sectie over activering in dit artikel voor API-, PowerShell- en CLI-gebruiksvoorbeelden om de vereiste patchmodus in te stellen.

Evaluatie van patch op aanvraag

Als automatische VM-gastpatching al is ingeschakeld voor uw VIRTUELE machine, wordt er een periodieke patchevaluatie uitgevoerd op de VM tijdens de daluren van de VM. Dit proces wordt automatisch uitgevoerd en de resultaten van de meest recente evaluatie kunnen worden gecontroleerd via de exemplaarweergave van de VM, zoals eerder in dit document is beschreven. U kunt ook op elk gewenst moment een evaluatie van patches op aanvraag voor uw VM activeren. Het kan enkele minuten duren voordat de patch-evaluatie is voltooid en de status van de meest recente evaluatie wordt bijgewerkt in de exemplaarweergave van de VM.

Notitie

Bij evaluatie van patches op aanvraag wordt de installatie van patches niet automatisch geactiveerd. Als u automatische vm-gastpatches hebt ingeschakeld, worden de geëvalueerde en toepasselijke patches voor de VIRTUELE machine geïnstalleerd tijdens de daluren van de VM, na het beschikbaarheids-eerste patchproces dat eerder in dit document is beschreven.

REST-API

Gebruik de API Patches evalueren om beschikbare patches voor uw virtuele machine te evalueren.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Gebruik de cmdlet Invoke-AzVmPatchAssessment om beschikbare patches voor uw virtuele machine te beoordelen.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

Azure-CLI

Gebruik az vm assess-patches om beschikbare patches voor uw virtuele machine te beoordelen.

az vm assess-patches --resource-group myResourceGroup --name myVM

Installatie van patch op aanvraag

Als automatische VM-gastpatches al zijn ingeschakeld voor uw VIRTUELE machine, wordt er tijdens de daluren van de VM een periodieke patchinstallatie van beveiligings- en kritieke patches uitgevoerd op de VIRTUELE machine. Dit proces wordt automatisch uitgevoerd en de resultaten van de meest recente installatie kunnen worden gecontroleerd via de exemplaarweergave van de VIRTUELE machine, zoals eerder in dit document is beschreven.

U kunt ook op elk gewenst moment een patchinstallatie op aanvraag voor uw VIRTUELE machine activeren. Het kan enkele minuten duren voordat de installatie van de patch is voltooid en de status van de meest recente installatie wordt bijgewerkt in de exemplaarweergave van de VM.

U kunt patchinstallatie op aanvraag gebruiken om alle patches van een of meer patchclassificaties te installeren. U kunt er ook voor kiezen om specifieke pakketten op te nemen of uit te sluiten voor Linux of specifieke KB-id's voor Windows. Zorg ervoor dat u bij het activeren van een patchinstallatie op aanvraag ten minste één patchclassificatie of ten minste één patch (pakket voor Linux, KB-id voor Windows) in de opnamelijst opgeeft.

REST-API

Gebruik de PATCHES-API installeren om patches op uw virtuele machine te installeren.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Voorbeeld van aanvraagbody voor Linux:

{

"maximumDuration": "PT1H",

"Setting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Voorbeeld van aanvraagbody voor Windows:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

Gebruik de cmdlet Invoke-AzVMInstallPatch om patches op uw virtuele machine te installeren.

Voorbeeld voor het installeren van bepaalde pakketten op een Virtuele Linux-machine:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

Voorbeeld voor het installeren van alle kritieke patches op een Windows-VM:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Voorbeeld voor het installeren van alle beveiligingspatches op een Windows-VM, waarbij patches met specifieke KB-id's worden meegerekend en uitgesloten en alle patches waarvoor opnieuw opstarten is vereist, worden uitgesloten:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

Azure-CLI

Gebruik az vm install-patches om patches op uw virtuele machine te installeren.

Voorbeeld voor het installeren van alle kritieke patches op een Linux-VM:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Voorbeeld voor het installeren van alle kritieke en beveiligingspatches op een Virtuele Windows-machine, waarbij alle patches waarvoor opnieuw opstarten is vereist, worden uitgesloten:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Strikte veilige implementatie op canonieke installatiekopieën

Microsoft en Canonical hebben samengewerkt om het voor onze klanten eenvoudiger te maken om op de hoogte te blijven van updates voor Linux-besturingssystemen en om de beveiliging en tolerantie van hun Ubuntu-workloads in Azure te vergroten. Door gebruik te maken van de momentopnameservice van Canonical, past Azure nu dezelfde set Ubuntu-updates consistent toe op uw vloot in verschillende regio's.

Azure slaat de pakketgerelateerde updates gedurende maximaal 90 dagen op in de opslagplaats van de klant, afhankelijk van de beschikbare ruimte. Hierdoor kunnen klanten hun vloot bijwerken met strikte veilige implementatie voor VM's die maximaal 3 maanden achterblijven bij updates.

Er is geen actie vereist voor klanten die Automatische patching hebben ingeschakeld. Het platform installeert standaard een pakket dat is vastgezet naar een bepaald tijdstip. In het geval dat een update op basis van momentopnamen niet kan worden geïnstalleerd, past Azure het meest recente pakket toe op de VIRTUELE machine om ervoor te zorgen dat de VIRTUELE machine veilig blijft. De point-in-time-updates zijn consistent op alle VM's in verschillende regio's om de homogeniteit te garanderen. Klanten kunnen de gepubliceerde datumgegevens bekijken met betrekking tot de toegepaste update in Azure Resource Graph en de exemplaarweergave van de VIRTUELE machine.

Einde levensduur van afbeelding (EOL)

Uitgevers bieden mogelijk geen ondersteuning meer voor het genereren van nieuwe updates voor hun installatiekopieën na een bepaalde datum. Dit wordt vaak aangeduid als End-Of-Life (EOL) voor de afbeelding. Azure raadt het gebruik van installatiekopieën na hun EOL-datum niet aan, omdat de service wordt blootgesteld aan beveiligingsproblemen of prestatieproblemen. De Azure Guest Patching Service (AzGPS) communiceert de benodigde stappen voor klanten en betrokken partners. AzGPS verwijdert de installatiekopieën uit de ondersteuningslijst na de EOL-datum. VM's die gebruikmaken van een installatiekopieën voor het einde van de levensduur in Azure, blijven mogelijk langer werken dan hun datum. Eventuele problemen die door deze VM's zijn opgetreden, komen echter niet in aanmerking voor ondersteuning.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor