Op dit moment hebben door de klant beheerde sleutels de volgende beperkingen:

- Als deze functie is ingeschakeld voor een schijf met incrementele momentopnamen, kan deze niet worden uitgeschakeld op die schijf of de bijbehorende momentopnamen.

U kunt dit omzeilen door alle gegevens te kopiëren naar een volledig andere beheerde schijf die geen door de klant beheerde sleutels gebruikt. U kunt dit doen met de Azure CLI of de Azure PowerShell-module.

- Een schijf en alle bijbehorende incrementele momentopnamen moeten dezelfde schijfversleutelingsset hebben.

- Alleen software- en HSM RSA-sleutels van grootten 2048-bits, 3072-bits en 4.096-bits worden ondersteund, geen andere sleutels of grootten.

- Alleen voor Ultra Disks en Premium SSD v2-schijven:

- Schijven die zijn gemaakt op basis van momentopnamen die zijn versleuteld met versleuteling aan de serverzijde en door de klant beheerde sleutels, moeten worden versleuteld met dezelfde schijfversleutelingsset.

- Door de gebruiker toegewezen beheerde identiteiten worden niet ondersteund voor Ultra Disks- en Premium SSD v2-schijven die zijn versleuteld met door de klant beheerde sleutels.

- Het versleutelen van Ultra Disks en Premium SSD v2-schijven met door de klant beheerde sleutels met behulp van Azure Key Vaults die zijn opgeslagen in een andere Microsoft Entra ID-tenant wordt momenteel niet ondersteund.

- De meeste resources met betrekking tot uw door de klant beheerde sleutels (schijfversleutelingssets, VM's, schijven en momentopnamen) moeten zich in hetzelfde abonnement en dezelfde regio bevinden.

- Azure Key Vaults kunnen worden gebruikt vanuit een ander abonnement, maar moeten zich in dezelfde regio bevinden als uw schijfversleutelingsset. Als preview-versie kunt u Azure Key Vaults van verschillende Microsoft Entra-tenants gebruiken.

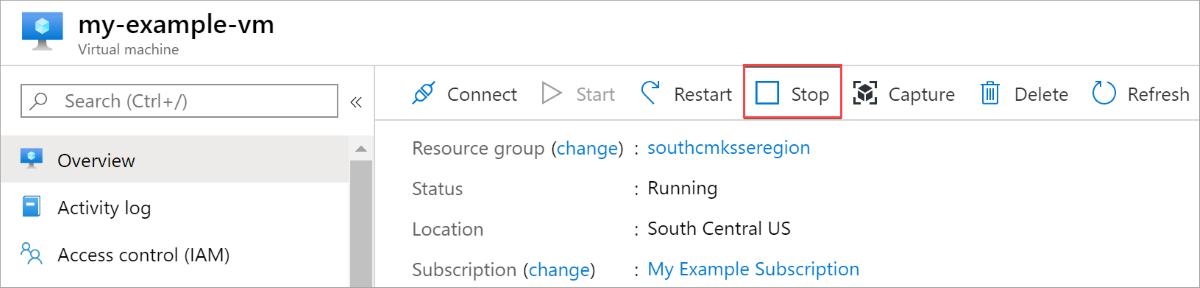

- Schijven die zijn versleuteld met door de klant beheerde sleutels, kunnen alleen worden verplaatst naar een andere resourcegroep als de virtuele machine waaraan ze zijn gekoppeld, ongedaan wordt gemaakt.

- Schijven, momentopnamen en installatiekopieën die zijn versleuteld met door de klant beheerde sleutels, kunnen niet worden verplaatst tussen abonnementen.

- Beheerde schijven die momenteel of eerder zijn versleuteld met Behulp van Azure Disk Encryption, kunnen niet worden versleuteld met door de klant beheerde sleutels.

- Kan maximaal 5000 schijfversleutelingssets per regio per abonnement maken.

- Zie Preview voor meer informatie over het gebruik van door de klant beheerde sleutels met galerieën met gedeelde installatiekopieën: door de klant beheerde sleutels gebruiken voor het versleutelen van afbeeldingen.

In de volgende secties wordt beschreven hoe u door de klant beheerde sleutels voor beheerde schijven inschakelt en gebruikt:

Als u door de klant beheerde sleutels voor uw schijven instelt, moet u resources in een bepaalde volgorde maken, als u dit voor het eerst doet. Eerst moet u een Azure Key Vault maken en instellen.

Uw Azure Key Vault instellen

Meld u aan bij het Azure-portaal.

Zoek en selecteer Sleutelkluizen.

Belangrijk

Uw schijfversleutelingsset, VM, schijven en momentopnamen moeten zich allemaal in dezelfde regio en hetzelfde abonnement bevinden om te kunnen worden geïmplementeerd. Azure Key Vaults kunnen worden gebruikt vanuit een ander abonnement, maar moeten zich in dezelfde regio en tenant bevinden als uw schijfversleutelingsset.

Selecteer +Maken om een nieuwe sleutelkluis te maken.

Een nieuwe resourcegroep maken.

Voer een sleutelkluisnaam in, selecteer een regio en selecteer een prijscategorie.

Notitie

Wanneer u het Key Vault-exemplaar maakt, moet u voorlopig verwijderen en beveiliging tegen opschonen inschakelen. Voorlopig verwijderen zorgt ervoor dat de Sleutelkluis een verwijderde sleutel bevat voor een bepaalde bewaarperiode (standaard 90 dagen). Beveiliging tegen opschonen zorgt ervoor dat een verwijderde sleutel pas definitief kan worden verwijderd als de bewaarperiode is verstreken. Met deze instellingen kunt u geen gegevens kwijtraken vanwege onbedoelde verwijdering. Deze instellingen zijn verplicht wanneer u een sleutelkluis gebruikt voor het versleutelen van beheerde schijven.

Selecteer Beoordelen en maken, controleer uw keuzes en selecteer Vervolgens Maken.

Nadat de implementatie van uw sleutelkluis is voltooid, selecteert u deze.

Selecteer Sleutels onder Objecten.

Selecteer Genereren/Importeren.

Laat zowel sleuteltype ingesteld op RSA als RSA-sleutelgrootte ingesteld op 2048.

Vul de resterende selecties in zoals u wilt en selecteer Vervolgens Maken.

Een Azure RBAC-rol toevoegen

Nu u de Azure-sleutelkluis en een sleutel hebt gemaakt, moet u een Azure RBAC-rol toevoegen, zodat u uw Azure-sleutelkluis kunt gebruiken met uw schijfversleutelingsset.

- Selecteer Toegangsbeheer (IAM) en voeg een rol toe.

- Voeg de rollen Key Vault-beheerder, Eigenaar of Inzender toe.

Uw schijfversleutelingsset instellen

Zoek naar Schijfversleutelingssets en selecteer deze.

Selecteer +Maken in het deelvenster Schijfversleutelingssets.

Selecteer uw resourcegroep, geef uw versleutelingsset een naam en selecteer dezelfde regio als uw sleutelkluis.

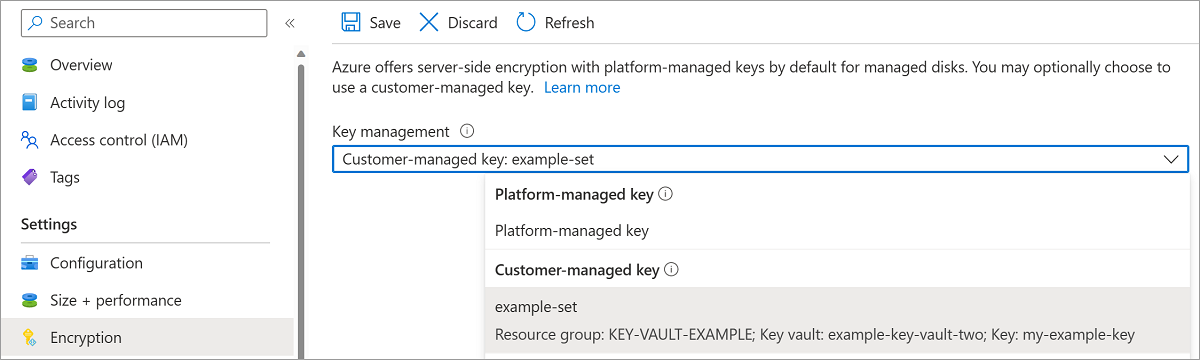

Voor het versleutelingstype selecteert u Versleuteling-at-rest met een door de klant beheerde sleutel.

Notitie

Wanneer u een schijfversleutelingsset met een bepaald versleutelingstype hebt gemaakt, kan deze niet worden gewijzigd. Als u een ander versleutelingstype wilt gebruiken, moet u een nieuwe schijfversleutelingsset maken.

Zorg ervoor dat Azure-sleutelkluis en sleutel selecteren is geselecteerd.

Selecteer de sleutelkluis en sleutel die u eerder hebt gemaakt en de versie.

Als u automatische rotatie van door de klant beheerde sleutels wilt inschakelen, selecteert u Automatische sleutelrotatie.

Selecteer Controleren en maken, en vervolgens Maken.

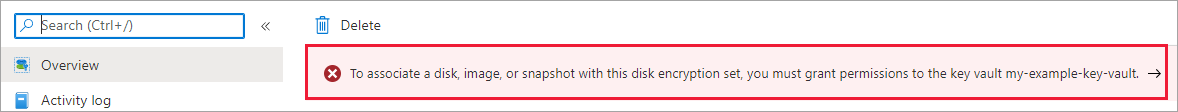

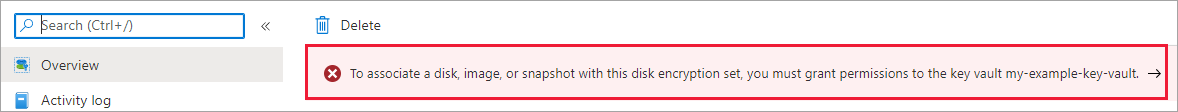

Navigeer naar de schijfversleutelingsset zodra deze is geïmplementeerd en selecteer de weergegeven waarschuwing.

Hiermee verleent u uw sleutelkluis machtigingen aan de schijfversleutelingsset.

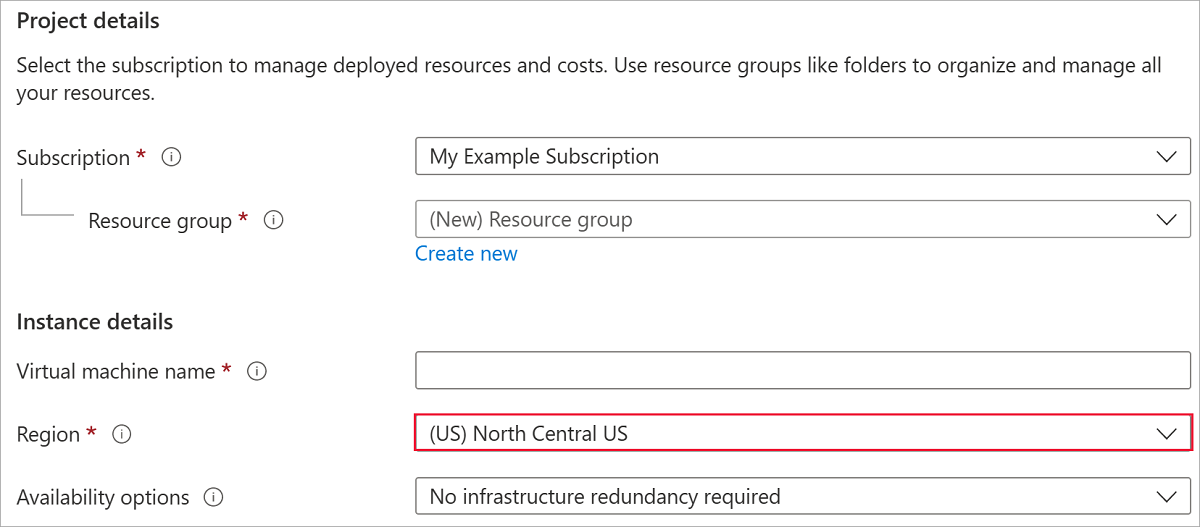

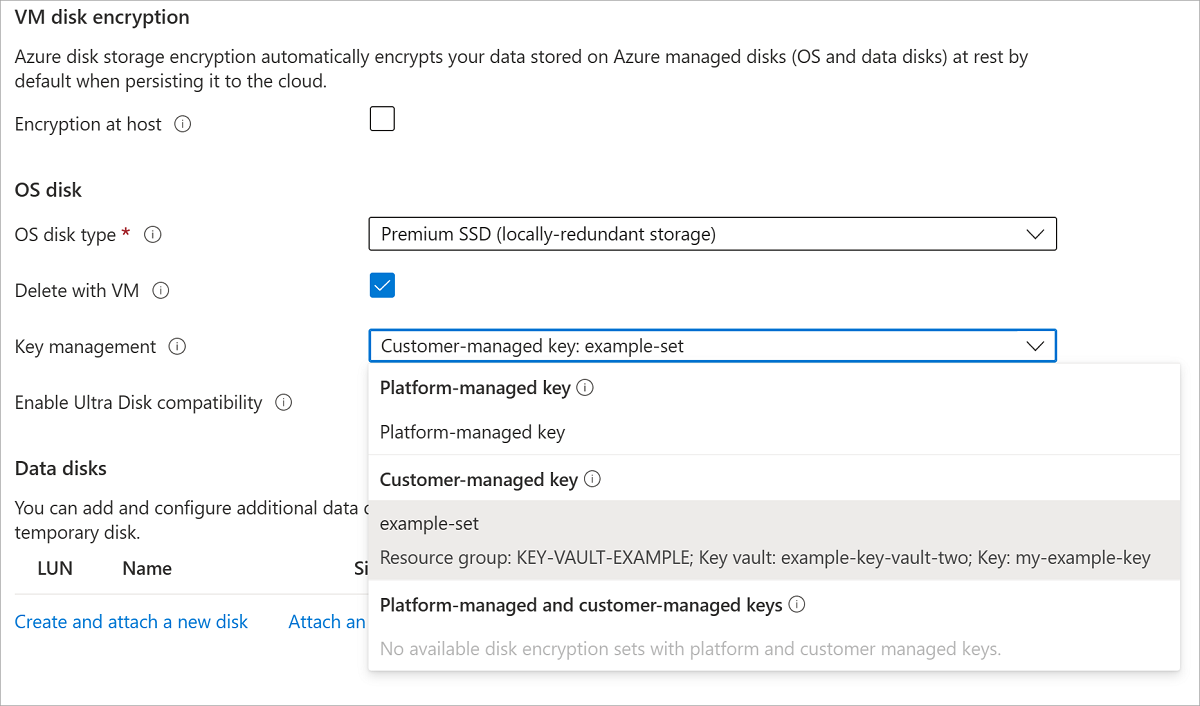

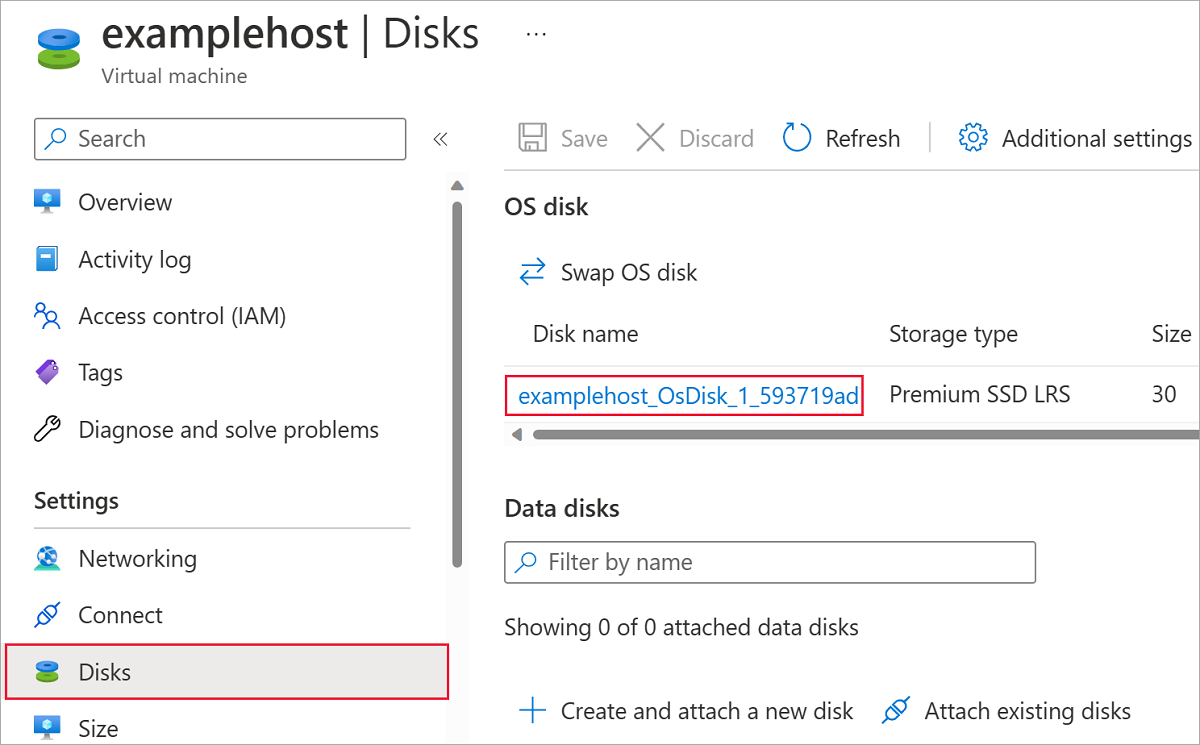

Een virtuele machine implementeren

Nu u uw sleutelkluis en de schijfversleutelingsset hebt gemaakt en ingesteld, kunt u een virtuele machine implementeren met behulp van de versleuteling.

Het VM-implementatieproces is vergelijkbaar met het standaardimplementatieproces. De enige verschillen zijn dat u de VIRTUELE machine in dezelfde regio als uw andere resources moet implementeren en u ervoor kiest om een door de klant beheerde sleutel te gebruiken.