Azure Disk Encryption voor Linux-VM's

Let op

Dit artikel verwijst naar CentOS, een Linux-distributie met de EOL-status (End Of Life). Houd rekening met uw gebruik en plan dienovereenkomstig. Zie de Richtlijnen voor het einde van de levensduur van CentOS voor meer informatie.

Van toepassing op: ✔️ Flexibele schaalsets voor Linux-VM's ✔️

Azure Disk Encryption helpt om uw gegevens te beschermen en te beveiligen, zodat u aan de beveiligings- en nalevingsafspraken van uw organisatie voldoet. Het maakt gebruik van de DM-Crypt-functie van Linux om volumeversleuteling te bieden voor het besturingssysteem en de gegevensschijven van virtuele Azure-machines (VM's) en is geïntegreerd met Azure Key Vault om u te helpen de schijfversleutelingssleutels en -geheimen te beheren.

Azure Disk Encryption is zonetolerant, op dezelfde manier als virtuele machines. Zie Azure-services die ondersteuning bieden voor Beschikbaarheidszones voor meer informatie.

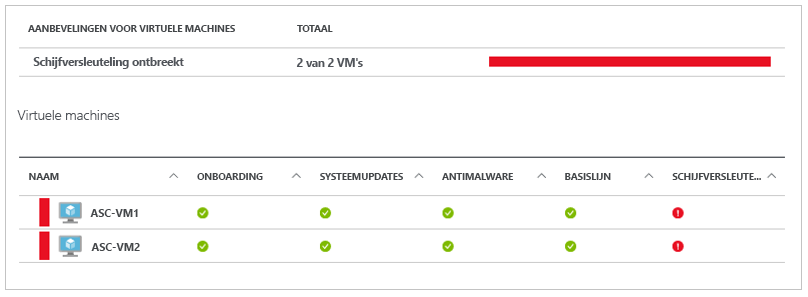

Als u Microsoft Defender voor Cloud gebruikt, wordt u gewaarschuwd als u vm's hebt die niet zijn versleuteld. De waarschuwingen worden weergegeven als hoge ernst en de aanbeveling is om deze VM's te versleutelen.

Waarschuwing

- Als u Azure Disk Encryption eerder hebt gebruikt met Microsoft Entra ID om een virtuele machine te versleutelen, moet u deze optie blijven gebruiken om uw virtuele machine te versleutelen. Zie Azure Disk Encryption met Microsoft Entra ID-app (vorige versie) voor details.

- Bepaalde aanbevelingen kunnen het gebruik van gegevens, netwerken of rekenresources verhogen, wat resulteert in extra licentie- of abonnementskosten. U moet een geldig actief Azure-abonnement hebben om resources te maken in Azure in de ondersteunde regio's.

U kunt in slechts een paar minuten de grondbeginselen van Azure Disk Encryption voor Linux leren met de quickstart een Virtuele Linux-machine maken en versleutelen met Azure CLI of de quickstart een Virtuele Linux-machine maken en versleutelen met Azure PowerShell.

Ondersteunde VM's en besturingssystemen

Ondersteunde VM's

Linux-VM's zijn beschikbaar in een reeks grootten. Azure Disk Encryption wordt ondersteund op vm's van de eerste en tweede generatie. Azure Disk Encryption is ook beschikbaar voor VM's met Premium Storage.

Zie Azure VM-grootten zonder lokale tijdelijke schijf.

Azure Disk Encryption is ook niet beschikbaar op vm's uit de Basic-, A-serie of op virtuele machines die niet voldoen aan deze minimale geheugenvereisten:

Geheugenvereisten

| Virtuele machine | Minimale geheugenvereiste |

|---|---|

| Linux-VM's bij het alleen versleutelen van gegevensvolumes | 2 GB |

| Linux-VM's bij het versleutelen van zowel gegevens- als besturingssysteemvolumes en waarbij het gebruik van het hoofdbestandssysteem 4 GB of minder is | 8 GB |

| Linux-VM's bij het versleutelen van zowel gegevens- als besturingssysteemvolumes, en waarbij het gebruik van het hoofdbestandssysteem groter is dan 4 GB | Het gebruik van het hoofdbestandssysteem * 2. Voor een gebruik van het hoofdbestandssysteem van 16 GB is bijvoorbeeld ten minste 32 GB RAM-geheugen vereist |

Zodra het versleutelingsproces voor besturingssysteemschijven is voltooid op virtuele Linux-machines, kan de VIRTUELE machine worden geconfigureerd voor uitvoering met minder geheugen.

Zie Azure Disk Encryption: Beperkingen voor meer uitzonderingen.

Ondersteunde besturingssystemen

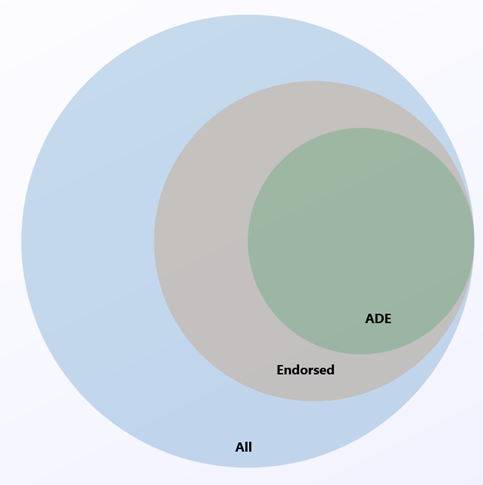

Azure Disk Encryption wordt ondersteund op een subset van de Door Azure goedgekeurde Linux-distributies. Dit is zelf een subset van alle mogelijke Distributies van Linux-servers.

Linux-serverdistributies die niet worden goedgekeurd door Azure bieden geen ondersteuning voor Azure Disk Encryption; van de distributies en versies die zijn goedgekeurd, ondersteunen alleen de volgende distributies en versies Azure Disk Encryption:

| Publisher | Aanbieden | SKU | URN | Volumetype ondersteund voor versleuteling |

|---|---|---|---|---|

| Canonical | Ubuntu | 22.04-LTS | Canonical:0001-com-ubuntu-server-jammy:22_04-lts:latest | Besturingssysteem en gegevensschijf |

| Canonical | Ubuntu | 22.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-jammy:22_04-lts-gen2:latest | Besturingssysteem en gegevensschijf |

| Canonical | Ubuntu | 20.04-LTS | Canonical:0001-com-ubuntu-server-focal:20_04-lts:latest | Besturingssysteem en gegevensschijf |

| Canonical | Ubuntu | 20.04-DAILY-LTS | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts:latest | Besturingssysteem en gegevensschijf |

| Canonical | Ubuntu | 20.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest | Besturingssysteem en gegevensschijf |

| Canonical | Ubuntu | 20.04-DAILY-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts-gen2:latest | Besturingssysteem en gegevensschijf |

| Canonical | Ubuntu | 18.04-LTS | Canonical:UbuntuServer:18.04-LTS:latest | Besturingssysteem en gegevensschijf |

| Canonical | Ubuntu 18.04 | 18.04-DAILY-LTS | Canonical:UbuntuServer:18.04-DAILY-LTS:latest | Besturingssysteem en gegevensschijf |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2:latest* | Besturingssysteem en gegevensschijf |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2-gen2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2-gen2:latest* | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 8-LVM | 8-LVM | OpenLogic:CentOS-LVM:8-LVM:latest | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 8.4 | 8_4 | OpenLogic:CentOS:8_4:latest | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 8.3 | 8_3 | OpenLogic:CentOS:8_3:latest | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 8.2 | 8_2 | OpenLogic:CentOS:8_2:latest | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 7-LVM | 7-LVM | OpenLogic:CentOS-LVM:7-LVM:7.9.2021020400 | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 7.9 | 7_9 | OpenLogic:CentOS:7_9:latest | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 7.8 | 7_8 | OpenLogic:CentOS:7_8:latest | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 7.7 | 7.7 | OpenLogic:CentOS:7.7:latest | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 7.6 | 7.6 | OpenLogic:CentOS:7.6:latest | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 7.5 | 7.5 | OpenLogic:CentOS:7.5:latest | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 7.4 | 7.4 | OpenLogic:CentOS:7.4:latest | Besturingssysteem en gegevensschijf |

| OpenLogic | CentOS 6.8 | 6.8 | OpenLogic:CentOS:6.8:nieuwste | Alleen de gegevensschijf |

| Oracle | Oracle Linux 8.6 | 8,6 | Oracle:Oracle-Linux:ol86-lvm:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| Oracle | Oracle Linux 8.6 Gen 2 | 8,6 | Oracle:Oracle-Linux:ol86-lvm-gen2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| Oracle | Oracle Linux 8.5 | 8.5 | Oracle:Oracle-Linux:ol85-lvm:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| Oracle | Oracle Linux 8.5 Gen 2 | 8.5 | Oracle:Oracle-Linux:ol85-lvm-gen2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 9.2 | 9.2 | RedHat:RHEL:9_2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 9.2 Gen 2 | 9.2 | RedHat:RHEL:92-gen2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 9.0 | 9.0 | RedHat:RHEL:9_0:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 9.0 Gen 2 | 9.0 | RedHat:RHEL:90-gen2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 9-lvm | 9-lvm | RedHat:RHEL:9-lvm:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 9-lvm Gen 2 | 9-lvm-gen2 | RedHat:RHEL:9-lvm-gen2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.9 | 8.9 | RedHat:RHEL:8_9:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.9 Gen 2 | 8.9 | RedHat:RHEL:89-gen2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.8 | 8.8 | RedHat:RHEL:8_8:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.8 Gen 2 | 8.8 | RedHat:RHEL:88-gen2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.7 | 8.7 | RedHat:RHEL:8_7:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.7 Gen 2 | 8.7 | RedHat:RHEL:87-gen2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.6 | 8,6 | RedHat:RHEL:8_6:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.6 Gen 2 | 8,6 | RedHat:RHEL:86-gen2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.5 | 8.5 | RedHat:RHEL:8_5:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.5 Gen 2 | 8.5 | RedHat:RHEL:85-gen2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.4 | 8.4 | RedHat:RHEL:8.4:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.3 | 8.3 | RedHat:RHEL:8.3:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8-LVM | 8-LVM | RedHat:RHEL:8-LVM:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8-LVM Gen 2 | 8-lvm-gen2 | RedHat:RHEL:8-lvm-gen2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.2 | 8.2 | RedHat:RHEL:8.2:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 8.1 | 8.1 | RedHat:RHEL:8.1:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 7-LVM | 7-LVM | RedHat:RHEL:7-LVM:7.9.2020111202 | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 7.9 | 7_9 | RedHat:RHEL:7_9:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 7.8 | 7,8 | RedHat:RHEL:7.8:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 7.7 | 7.7 | RedHat:RHEL:7.7:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 7.6 | 7.6 | RedHat:RHEL:7.6:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 7.5 | 7.5 | RedHat:RHEL:7.5:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 7.4 | 7.4 | RedHat:RHEL:7.4:latest | Besturingssysteem en gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 6.8 | 6.8 | RedHat:RHEL:6.8:nieuwste | Gegevensschijf (zie opmerking hieronder) |

| RedHat | RHEL 6.7 | 6.7 | RedHat:RHEL:6.7:nieuwste | Gegevensschijf (zie opmerking hieronder) |

| SUSE | openSUSE 42.3 | 42.3 | SUSE:openSUSE-Leap:42.3:nieuwste | Alleen de gegevensschijf |

| SUSE | SLES 12-SP4 | 12-SP4 | SUSE:SLES:12-SP4:nieuwste | Alleen de gegevensschijf |

| SUSE | SLES HPC 12-SP3 | 12-SP3 | SUSE:SLES-HPC:12-SP3:nieuwste | Alleen de gegevensschijf |

* Voor installatiekopieën die groter zijn dan of gelijk zijn aan mei 2023.

Notitie

RHEL:

- De nieuwe Implementatie van Azure Disk Encryption wordt ondersteund voor RHEL-besturingssysteem en gegevensschijf voor RHEL7-installatiekopieën voor betalen per gebruik.

- ADE wordt ook ondersteund voor RHEL Bring-Your-Own-Subscription Gold Images, maar pas nadat het abonnement is geregistreerd. Zie Red Hat Enterprise Linux Bring-Your-Own-Subscription Gold-installatiekopieën in Azure voor meer informatie

Alle distributies:

- ADE-ondersteuning voor een bepaald aanbiedingstype loopt niet verder dan de einddatum van de uitgever.

- De verouderde ADE-oplossing (met microsoft Entra-referenties) wordt niet aanbevolen voor nieuwe VM's en is niet compatibel met RHEL-versies hoger dan RHEL 7.8 of met Python 3 als standaardinstelling.

Aanvullende VM-vereisten

Voor Azure Disk Encryption moeten de dm-crypt- en vfat-modules aanwezig zijn op het systeem. Als u vfat uit de standaardinstallatiekopieën verwijdert of uitschakelt, wordt voorkomen dat het systeem het sleutelvolume leest en de sleutel krijgt die nodig is om de schijven te ontgrendelen bij het opnieuw opstarten. Systeembeveiligingsstappen die de vfat-module uit het systeem verwijderen of het uitbreiden van de koppelpunten/mappen van het besturingssysteem op gegevensstations afdwingen, zijn niet compatibel met Azure Disk Encryption.

Voordat u versleuteling inschakelt, moeten de gegevensschijven die moeten worden versleuteld, correct worden vermeld in /etc/fstab. Gebruik de optie 'nofail' bij het maken van vermeldingen en kies een permanente blokapparaatnaam (omdat apparaatnamen in de indeling /dev/sdX mogelijk niet aan dezelfde schijf zijn gekoppeld tijdens het opnieuw opstarten, met name na versleuteling. Zie voor meer informatie over dit gedrag: Problemen met wijzigingen in de naam van linux-VM-apparaten oplossen).

Zorg ervoor dat de /etc/fstab-instellingen juist zijn geconfigureerd voor het koppelen. Als u deze instellingen wilt configureren, voert u de koppeling -a-opdracht uit of start u de VM opnieuw op en activeert u de koppeling op die manier. Zodra dat is voltooid, controleert u de uitvoer van de lsblk-opdracht om te controleren of het station nog steeds is gekoppeld.

- Als het /etc/fstab-bestand het station niet goed koppelt voordat versleuteling wordt ingeschakeld, kan Azure Disk Encryption het niet correct koppelen.

- Het Azure Disk Encryption-proces verplaatst de koppelingsgegevens uit /etc/fstab en naar een eigen configuratiebestand als onderdeel van het versleutelingsproces. Wees niet bezorgd om te zien dat de vermelding ontbreekt in /etc/fstab nadat de gegevensstationversleuteling is voltooid.

- Voordat u versleuteling start, moet u alle services en processen stoppen die naar gekoppelde gegevensschijven kunnen worden geschreven en uitgeschakeld, zodat ze niet automatisch opnieuw worden opgestart na het opnieuw opstarten. Hierdoor kunnen bestanden geopend blijven op deze partities, waardoor de versleutelingsprocedure niet opnieuw kan worden gekoppeld, waardoor de versleuteling mislukt.

- Na het opnieuw opstarten duurt het even voordat het Azure Disk Encryption-proces de zojuist versleutelde schijven koppelt. Ze zijn niet onmiddellijk beschikbaar na het opnieuw opstarten. Het proces heeft tijd nodig om de versleutelde stations te starten, te ontgrendelen en vervolgens te koppelen voordat ze beschikbaar zijn voor andere processen voor toegang. Dit proces kan meer dan een minuut duren na het opnieuw opstarten, afhankelijk van de systeemkenmerken.

Hier volgt een voorbeeld van de opdrachten die worden gebruikt om de gegevensschijven te koppelen en de benodigde /etc/fstab-vermeldingen te maken:

sudo UUID0="$(blkid -s UUID -o value /dev/sda1)"

sudo UUID1="$(blkid -s UUID -o value /dev/sda2)"

sudo mkdir /data0

sudo mkdir /data1

sudo echo "UUID=$UUID0 /data0 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo echo "UUID=$UUID1 /data1 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo mount -a

Netwerkvereisten

Als u de functie Azure Disk Encryption wilt inschakelen, moeten de Linux-VM's voldoen aan de volgende configuratievereisten voor netwerkeindpunten:

- Als u een token wilt ophalen om verbinding te maken met uw sleutelkluis, moet de Linux-VM verbinding kunnen maken met een Microsoft Entra-eindpunt, [login.microsoftonline.com].

- Als u de versleutelingssleutels naar uw sleutelkluis wilt schrijven, moet de Linux-VM verbinding kunnen maken met het eindpunt van de sleutelkluis.

- De Virtuele Linux-machine moet verbinding kunnen maken met een Azure-opslageindpunt dat als host fungeert voor de Azure-extensieopslagplaats en een Azure-opslagaccount dat als host fungeert voor de VHD-bestanden.

- Als uw beveiligingsbeleid de toegang van Azure-VM's tot internet beperkt, kunt u de voorgaande URI oplossen en een specifieke regel configureren om uitgaande connectiviteit met de IP-adressen toe te staan. Zie Azure Key Vault achter een firewall voor meer informatie.

Opslagvereisten voor versleutelingssleutels

Azure Disk Encryption vereist een Azure Key Vault om schijfversleutelingssleutels en -geheimen te beheren. Uw sleutelkluis en VM's moeten zich in dezelfde Azure-regio en hetzelfde abonnement bevinden.

Zie Een sleutelkluis maken en configureren voor Azure Disk Encryption voor meer informatie.

Terminologie

In de volgende tabel worden enkele algemene termen gedefinieerd die worden gebruikt in de documentatie voor Azure-schijfversleuteling:

| Terminologie | Definitie |

|---|---|

| Azure Key Vault | Key Vault is een cryptografische, sleutelbeheerservice die is gebaseerd op FIPS-gevalideerde hardwarebeveiligingsmodules (Federal Information Processing Standards). Deze standaarden helpen bij het beveiligen van uw cryptografische sleutels en gevoelige geheimen. Zie de documentatie van Azure Key Vault en een sleutelkluis maken en configureren voor Azure Disk Encryption voor meer informatie. |

| Azure-CLI | De Azure CLI is geoptimaliseerd voor het beheren en beheren van Azure-resources vanaf de opdrachtregel. |

| DM-Crypt | DM-Crypt is het op Linux gebaseerde, transparante schijfversleutelingssubsysteem dat wordt gebruikt om schijfversleuteling in te schakelen op Linux-VM's. |

| Sleutel voor versleutelingssleutel (KEK) | De asymmetrische sleutel (RSA 2048) die u kunt gebruiken om het geheim te beveiligen of in te pakken. U kunt een met hardwarebeveiligingsmodule (HSM) beveiligde sleutel of met software beveiligde sleutel opgeven. Zie de documentatie van Azure Key Vault en een sleutelkluis maken en configureren voor Azure Disk Encryption voor meer informatie. |

| PowerShell-cmdlets | Zie Azure PowerShell-cmdlets voor meer informatie. |

Volgende stappen

- Quickstart: Een Virtuele Linux-machine maken en versleutelen met Azure CLI

- Quickstart: Een Virtuele Linux-machine maken en versleutelen met Azure PowerShell

- Azure Disk Encryption-scenario's voor virtuele Linux-machines

- CLI-script met vereisten voor Azure Disk Encryption

- PowerShell-script met vereisten voor Azure Disk Encryption

- Een sleutelkluis voor Azure Disk Encryption maken en configureren

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor