Scenario voor virtueel apparaat

Een veelvoorkomend scenario bij grotere Azure-klanten is de noodzaak om een toepassing met twee lagen te bieden die beschikbaar is voor internet, terwijl toegang tot de back-laag vanuit een on-premises datacenter wordt toegestaan. In dit document wordt een scenario beschreven met behulp van routetabellen, een VPN Gateway en virtuele netwerkapparaten om een omgeving met twee lagen te implementeren die voldoet aan de volgende vereisten:

Webtoepassing mag alleen toegankelijk zijn via het openbare internet.

Webserver die als host fungeert voor de toepassing moet toegang hebben tot een back-endtoepassingsserver.

Al het verkeer van internet naar de webtoepassing moet via een virtueel firewallapparaat gaan. Dit virtuele apparaat wordt alleen gebruikt voor internetverkeer.

Al het verkeer dat naar de toepassingsserver gaat, moet via een virtueel firewallapparaat gaan. Dit virtuele apparaat wordt gebruikt voor toegang tot de back-endserver en toegang vanaf het on-premises netwerk via een VPN Gateway.

Beheerders moeten de virtuele firewallapparaten kunnen beheren vanaf hun on-premises computers, met behulp van een derde virtueel firewallapparaat dat uitsluitend wordt gebruikt voor beheerdoeleinden.

Dit voorbeeld is een standaardperimeternetwerkscenario (ook wel DMZ genoemd) met een DMZ en een beveiligd netwerk. Een dergelijk scenario kan in Azure worden gemaakt met behulp van NSG's, virtuele firewallapparaten of een combinatie van beide.

In de volgende tabel ziet u enkele voor- en nadelen tussen NSG's en virtuele firewallapparaten.

| Item | Voordelen | Nadelen |

|---|---|---|

| NSG | Geen kosten. Geïntegreerd in azure-toegang op basis van rollen. Regels kunnen worden gemaakt in Azure Resource Manager-sjablonen. |

Complexiteit kan variëren in grotere omgevingen. |

| Firewall | Volledige controle over het gegevensvlak. Centraal beheer via de firewallconsole. |

Kosten van het firewallapparaat. Niet geïntegreerd met azure-toegang op basis van rollen. |

De volgende oplossing maakt gebruik van virtuele firewallapparaten om een scenario met een perimeternetwerk (DMZ)/beveiligd netwerk te implementeren.

Overwegingen

U kunt de omgeving die eerder is uitgelegd in Azure implementeren met behulp van verschillende functies die momenteel beschikbaar zijn, als volgt.

Virtueel netwerk. Een virtueel Azure-netwerk werkt op dezelfde manier als een on-premises netwerk en kan worden gesegmenteerd in een of meer subnetten om verkeersisolatie en scheiding van problemen te bieden.

Virtueel apparaat. Verschillende partners bieden virtuele apparaten in de Azure Marketplace die kunnen worden gebruikt voor de drie firewalls die eerder zijn beschreven.

Routetabellen. Routetabellen worden door Azure-netwerken gebruikt om de stroom van pakketten binnen een virtueel netwerk te beheren. Deze routetabellen kunnen worden toegepast op subnetten. U kunt een routetabel toepassen op het GatewaySubnet, waarmee al het verkeer dat het virtuele Azure-netwerk binnenkomt, wordt doorgestuurd van een hybride verbinding naar een virtueel apparaat.

Doorsturen via IP. Standaard stuurt de Azure-netwerkengine pakketten alleen door naar virtuele netwerkinterfacekaarten (NIC's) als het IP-adres van de pakketbestemming overeenkomt met het IP-adres van de NIC. Als een routetabel daarom definieert dat een pakket naar een bepaald virtueel apparaat moet worden verzonden, wordt dat pakket door de Azure-netwerkengine verwijderd. Als u ervoor wilt zorgen dat het pakket wordt geleverd aan een VM (in dit geval een virtueel apparaat) die niet de werkelijke bestemming voor het pakket is, schakelt u Doorsturen via IP in voor het virtuele apparaat.

Netwerkbeveiligingsgroepen (NSG's). In het volgende voorbeeld wordt geen gebruikgemaakt van NSG's, maar u kunt NSG's gebruiken die zijn toegepast op de subnetten en/of NIC's in deze oplossing. De NSG's filteren het verkeer in en uit deze subnetten en NIC's verder.

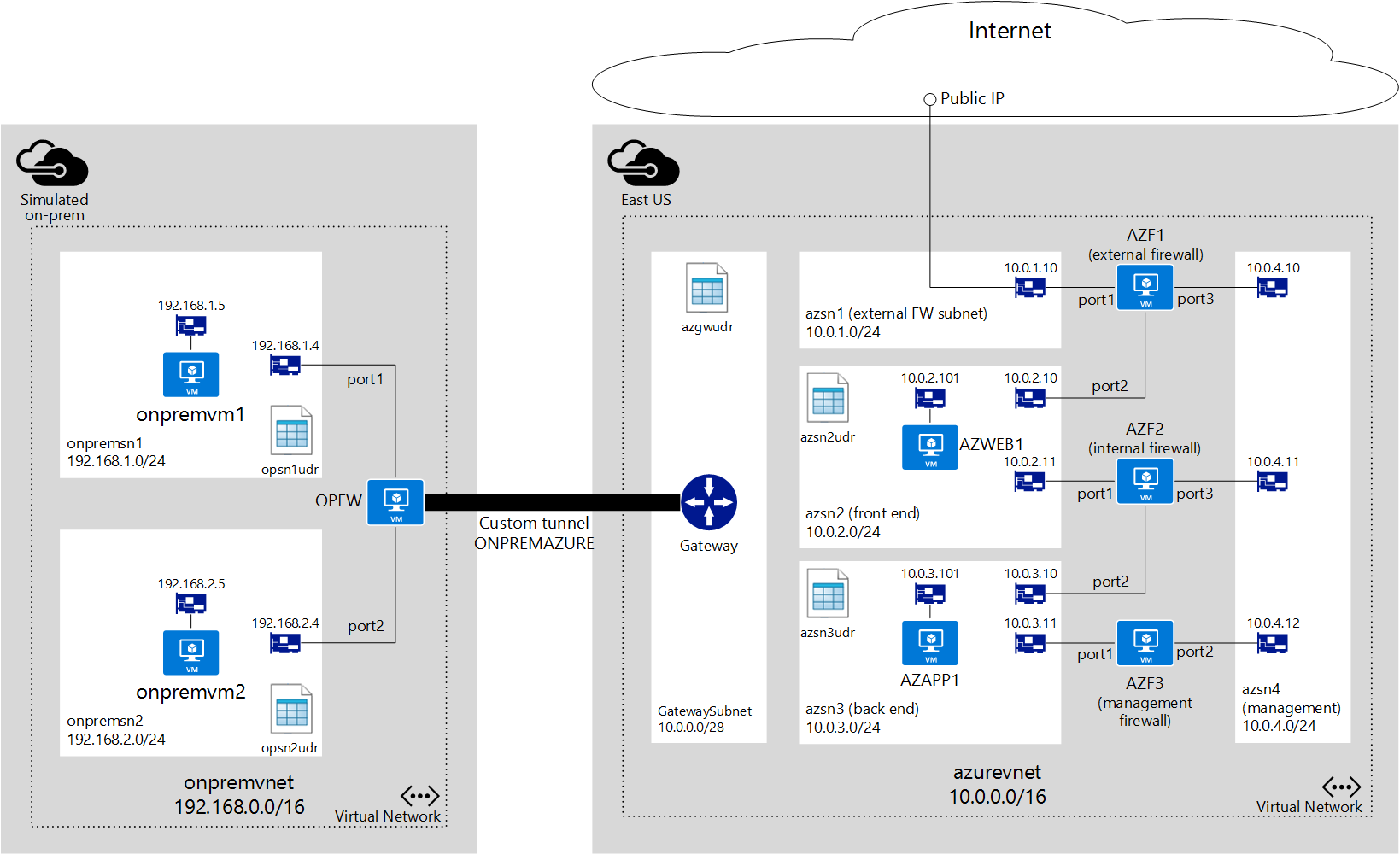

In dit voorbeeld is er een abonnement met de volgende items:

Twee resourcegroepen, niet weergegeven in het diagram.

ONPREMRG. Bevat alle resources die nodig zijn om een on-premises netwerk te simuleren.

AZURERG. Bevat alle resources die nodig zijn voor de omgeving van het virtuele Azure-netwerk.

Een virtueel netwerk met de naam onpremvnet dat als volgt is gesegmenteerd en dat wordt gebruikt om een on-premises datacenter na te bootsen.

onpremsn1. Subnet met een virtuele machine (VM) waarop Linux-distributie wordt uitgevoerd om een on-premises server na te bootsen.

onpremsn2. Subnet met een VIRTUELE machine waarop Linux-distributie wordt uitgevoerd om een on-premises computer na te bootsen die wordt gebruikt door een beheerder.

Er is één virtueel firewallapparaat met de naam OPFWop onpremvnet dat wordt gebruikt om een tunnel naar azurevnet te onderhouden.

Een virtueel netwerk met de naam azurevnet , gesegmenteerd als volgt.

azsn1. Extern firewallsubnet dat uitsluitend wordt gebruikt voor de externe firewall. Al het internetverkeer komt binnen via dit subnet. Dit subnet bevat alleen een NIC die is gekoppeld aan de externe firewall.

azsn2. Front-endsubnet dat als host fungeert voor een VM die wordt uitgevoerd als een webserver die toegankelijk is via internet.

azsn3. Back-endsubnet dat als host fungeert voor een VM waarop een back-endtoepassingsserver wordt uitgevoerd die toegankelijk is voor de front-endwebserver.

azsn4. Beheersubnet dat uitsluitend wordt gebruikt om beheertoegang te bieden tot alle virtuele firewallapparaten. Dit subnet bevat alleen een NIC voor elk virtueel firewallapparaat dat in de oplossing wordt gebruikt.

GatewaySubnet. Hybride Azure-verbindingssubnet vereist voor ExpressRoute en VPN Gateway om connectiviteit te bieden tussen Azure VNets en andere netwerken.

Er zijn drie virtuele firewallapparaten in het azurevnet-netwerk .

AZF1. Externe firewall die wordt blootgesteld aan het openbare internet met behulp van een openbare IP-adresresource in Azure. U moet ervoor zorgen dat u een sjabloon van Marketplace of rechtstreeks van de leverancier van uw apparaat hebt waarmee een virtueel 3-NIC-apparaat wordt geïmplementeerd.

AZF2. Interne firewall die wordt gebruikt om verkeer tussen azsn2 en azsn3 te beheren. Deze firewall is ook een virtueel 3-NIC-apparaat.

AZF3. Beheerfirewall toegankelijk voor beheerders vanuit het on-premises datacenter en verbonden met een beheersubnet dat wordt gebruikt voor het beheren van alle firewallapparaten. U kunt sjablonen voor virtuele NIC-apparaten met 2 NIC's vinden in Marketplace of rechtstreeks bij de leverancier van uw apparaat aanvragen.

Routetabellen

Elk subnet in Azure kan worden gekoppeld aan een routetabel die wordt gebruikt om te definiëren hoe verkeer dat in dat subnet is geïnitieerd, wordt gerouteerd. Als er geen UDR's zijn gedefinieerd, gebruikt Azure standaardroutes om verkeer van het ene naar het andere subnet te laten stromen. Zie Verkeerroutering van virtuele Azure-netwerken voor meer informatie over routetabellen en verkeersroutering.

Om ervoor te zorgen dat de communicatie wordt uitgevoerd via het juiste firewallapparaat, op basis van de laatste vereiste die eerder is vermeld, moet u de volgende routetabel maken in azurevnet.

azgwudr

In dit scenario wordt het enige verkeer dat van on-premises naar Azure stroomt, gebruikt voor het beheren van de firewalls door verbinding te maken met AZF3, en dat verkeer moet via de interne firewall , AZF2, gaan. Daarom is er slechts één route nodig in het GatewaySubnet , zoals hieronder wordt weergegeven.

| Doel | Volgende hop | Uitleg |

|---|---|---|

| 10.0.4.0/24 | 10.0.3.11 | Staat on-premises verkeer toe om de beheerfirewall AZF3 te bereiken |

azsn2udr

| Doel | Volgende hop | Uitleg |

|---|---|---|

| 10.0.3.0/24 | 10.0.2.11 | Staat verkeer toe naar het back-endsubnet dat als host fungeert voor de toepassingsserver via AZF2 |

| 0.0.0.0/0 | 10.0.2.10 | Hiermee kan al het andere verkeer worden gerouteerd via AZF1 |

azsn3udr

| Doel | Volgende hop | Uitleg |

|---|---|---|

| 10.0.2.0/24 | 10.0.3.10 | Hiermee staat u toe dat verkeer naar azsn2 van de app-server naar de webserver stroomt via AZF2 |

U moet ook routetabellen maken voor de subnetten in onpremvnet om het on-premises datacenter na te bootsen.

onpremsn1udr

| Doel | Volgende hop | Uitleg |

|---|---|---|

| 192.168.2.0/24 | 192.168.1.4 | Verkeer naar onpremsn2 via OPFW toestaan |

onpremsn2udr

| Doel | Volgende hop | Uitleg |

|---|---|---|

| 10.0.3.0/24 | 192.168.2.4 | Staat verkeer toe naar het subnet met ondersteuning in Azure via OPFW |

| 192.168.1.0/24 | 192.168.2.4 | Verkeer naar onpremsn1 via OPFW toestaan |

Doorsturen via IP

Routeringstabellen en DOORsturen via IP zijn functies die u in combinatie kunt gebruiken om virtuele apparaten te gebruiken voor het beheren van de verkeersstroom in een Azure-Virtual Network. Een virtueel apparaat is niets meer dan een virtuele machine waarop een toepassing wordt uitgevoerd om netwerkverkeer op een bepaalde manier af te handelen, zoals een firewall of een NAT-apparaat.

Deze virtuele apparaat-VM moet inkomend verkeer kunnen ontvangen dat niet aan zichzelf is geadresseerd. Om met een VM verkeer te kunnen ontvangen dat is geadresseerd aan andere bestemmingen, moet u Doorsturen via IP inschakelen voor die VM. Deze instelling is een Azure-instelling, geen instelling in het gastbesturingssysteem. Uw virtuele apparaat moet nog steeds een type toepassing uitvoeren om het binnenkomende verkeer te verwerken en het op de juiste manier te routeren.

Zie Verkeerroutering van virtuele Azure-netwerken voor meer informatie over doorsturen via IP.

Stel dat u de volgende instellingen hebt in een Azure-vnet:

Subnet onpremsn1 bevat een VM met de naam onpremvm1.

Subnet onpremsn2 bevat een VM met de naam onpremvm2.

Een virtueel apparaat met de naam OPFW is verbonden met onpremsn1 en onpremsn2.

Een door de gebruiker gedefinieerde route die is gekoppeld aan onpremsn1 geeft aan dat al het verkeer naar onpremsn2 moet worden verzonden naar OPFW.

Als onpremvm1 op dit moment probeert een verbinding tot stand te brengen met onpremvm2, wordt de UDR gebruikt en wordt verkeer als de volgende hop naar OPFW verzonden. Houd er rekening mee dat de werkelijke pakketbestemming niet wordt gewijzigd, maar dat onpremvmm2 de bestemming is.

Als Doorsturen via IP niet is ingeschakeld voor OPFW, worden de pakketten door de virtuele netwerklogica van Azure weggezet, omdat pakketten alleen naar een VM kunnen worden verzonden als het IP-adres van de VM de bestemming van het pakket is.

Met DOORsturen via IP stuurt de logica van het virtuele Azure-netwerk de pakketten door naar OPFW, zonder het oorspronkelijke doeladres te wijzigen. OPFW moet de pakketten afhandelen en bepalen wat ermee moet worden uitgevoerd.

Het scenario werkt alleen als u Doorsturen via IP inschakelen op de NIC's voor OPFW, AZF1, AZF2 en AZF3 die worden gebruikt voor routering (alle NIC's behalve de NIC's die zijn gekoppeld aan het beheersubnet).

Firewallregels

Zoals eerder beschreven, zorgt Doorsturen via IP alleen ervoor dat pakketten naar de virtuele apparaten worden verzonden. Uw apparaat moet nog steeds beslissen wat er met deze pakketten moet worden uitgevoerd. In het vorige scenario moet u de volgende regels maken in uw apparaten:

OPFW

OPFW vertegenwoordigt een on-premises apparaat met de volgende regels:

Route: al het verkeer naar 10.0.0.0/16 (azurevnet) moet worden verzonden via tunnel ONPREMAZURE.

Beleid: sta al het bidirectioneel verkeer tussen poort2 en ONPREMAZURE toe.

AZF1

AZF1 vertegenwoordigt een virtueel Azure-apparaat met de volgende regels:

- Beleid: al het verkeer in twee richtingen tussen poort1 en poort2 toestaan.

AZF2

AZF2 vertegenwoordigt een virtueel Azure-apparaat met de volgende regels:

- Beleid: al het verkeer in twee richtingen tussen poort1 en poort2 toestaan.

AZF3

AZF3 vertegenwoordigt een virtueel Azure-apparaat met de volgende regels:

- Route: al het verkeer naar 192.168.0.0/16 (onpremvnet) moet via poort1 worden verzonden naar het IP-adres van de Azure-gateway (10.0.0.1).

Netwerkbeveiligingsgroepen (NSG's)

In dit scenario worden NSG's niet gebruikt. U kunt echter NSG's toepassen op elk subnet om inkomend en uitgaand verkeer te beperken. U kunt bijvoorbeeld de volgende NSG-regels toepassen op het externe FW-subnet.

Binnenkomende

Al het TCP-verkeer van internet naar poort 80 op elke VM in het subnet toestaan.

Al het andere verkeer van internet weigeren.

Uitgaand

- Al het verkeer naar internet weigeren.

Stappen op hoog niveau

Gebruik de volgende stappen op hoog niveau om dit scenario te implementeren.

Meld u aan bij uw Azure-abonnement.

Als u een virtueel netwerk wilt implementeren om het on-premises netwerk na te bootsen, implementeert u de resources die deel uitmaken van ONPREMRG.

Implementeer de resources die deel uitmaken van AZURERG.

Implementeer de tunnel van onpremvnet naar azurevnet.

Zodra alle resources zijn ingericht, meldt u zich aan bij onpremvm2 en pingt u 10.0.3.101 om de connectiviteit tussen onpremsn2 en azsn3 te testen.