Een Microsoft Entra-tenant configureren voor P2S User VPN OpenVPN-protocolverbindingen

Wanneer u verbinding maakt met uw VNet met behulp van Virtual WAN User VPN (punt-naar-site), kunt u kiezen welk protocol u wilt gebruiken. Het protocol dat u gebruikt, bepaalt de verificatieopties die voor u beschikbaar zijn. Als u het OpenVPN-protocol gebruikt, is Microsoft Entra-verificatie een van de verificatieopties die u kunt gebruiken. Dit artikel helpt u bij het configureren van een Microsoft Entra-tenant voor Virtual WAN User VPN (punt-naar-site) met behulp van OpenVPN-verificatie.

Notitie

Microsoft Entra ID-verificatie wordt alleen ondersteund voor OpenVPN-protocolverbindingen® en vereist de Azure VPN-client.

1. De Microsoft Entra-tenant maken

Controleer of u een Microsoft Entra-tenant hebt. Als u geen Microsoft Entra-tenant hebt, kunt u er een maken met behulp van de stappen in het artikel Een nieuwe tenant maken:

- Organisatienaam

- Initiële domeinnaam

2. Microsoft Entra-tenantgebruikers maken

Maak twee accounts in de zojuist gemaakte Microsoft Entra-tenant. Zie Een nieuwe gebruiker toevoegen of verwijderen voor stappen.

- Account van globale beheerder

- Gebruikersaccount

Het globale beheerdersaccount wordt gebruikt om toestemming te verlenen voor de registratie van de Azure VPN-app. Het gebruikersaccount kan worden gebruikt om OpenVPN-verificatie te testen.

Wijs een van de accounts de rol globale beheerder toe. Zie Beheerders- en niet-beheerdersrollen toewijzen aan gebruikers met Microsoft Entra-id voor stappen.

3. Toestemming verlenen voor de registratie van de Azure VPN-app

Meld u aan bij Azure Portal als een gebruiker waaraan de rol globale beheerder is toegewezen.

Geef vervolgens beheerderstoestemming voor uw organisatie. Hierdoor kan de Azure VPN-toepassing zich aanmelden en gebruikersprofielen lezen. Kopieer en plak de URL die betrekking heeft op uw implementatielocatie in de adresbalk van uw browser:

Openbaar

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Duitsland

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure beheerd door 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentNotitie

Als u een globale beheerdersaccount gebruikt dat niet systeemeigen is voor de Microsoft Entra-tenant om toestemming te geven, vervangt u 'algemeen' door de Tenant-id van Microsoft Entra in de URL. Mogelijk moet u ook 'algemeen' vervangen door uw tenant-id in bepaalde andere gevallen. Zie Uw Microsoft Entra-tenant-id vinden voor hulp bij het vinden van uw tenant-id van uw tenant.

Selecteer het account met de rol Globale beheerder als hierom wordt gevraagd.

Selecteer Accepteren op de pagina Machtigingen die zijn aangevraagd.

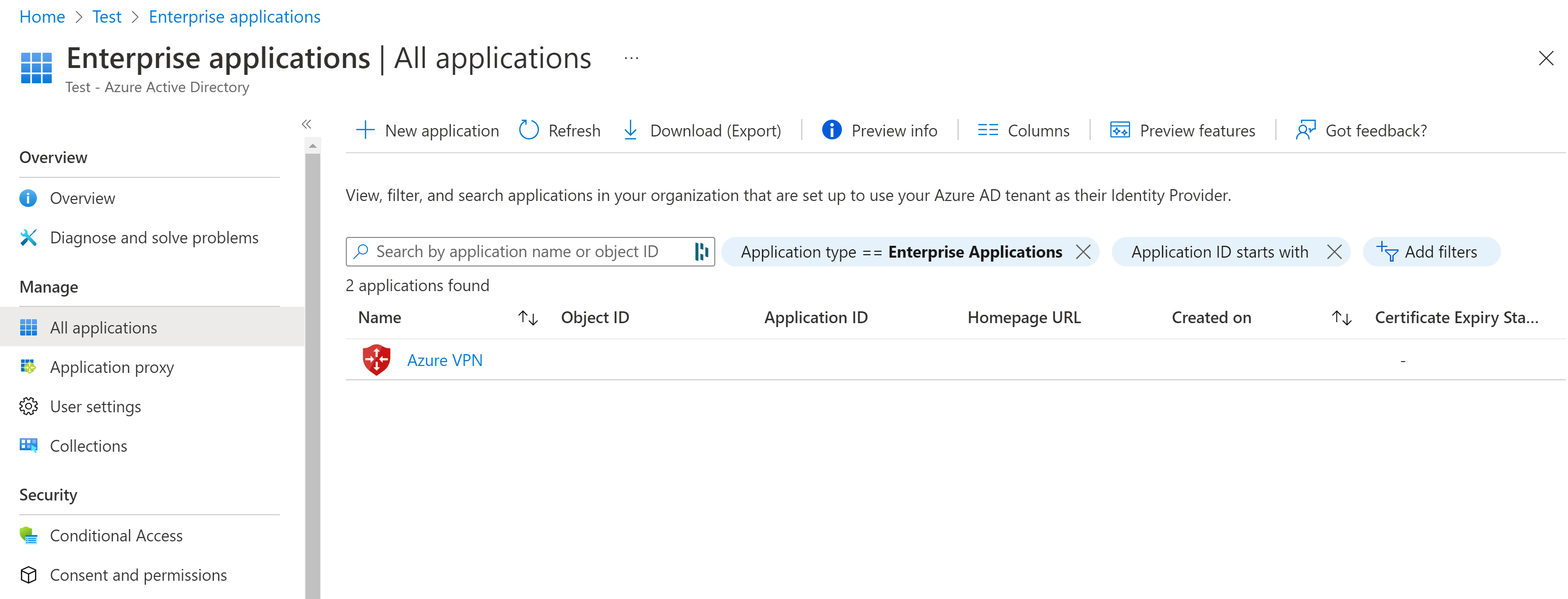

Ga naar Microsoft Entra-id. Klik in het linkerdeelvenster op Bedrijfstoepassingen. U ziet dat Azure VPN wordt vermeld.

Volgende stappen

Als u verbinding wilt maken met uw virtuele netwerken met behulp van Microsoft Entra-verificatie, moet u een gebruikers-VPN-configuratie maken en deze koppelen aan een virtuele hub. Zie Microsoft Entra-verificatie configureren voor punt-naar-site-verbinding met Azure.