Creëer een Microsoft Entra-tenant voor P2S OpenVPN-protocolverbindingen

Wanneer u verbinding maakt met uw VNet, kunt u verificatie op basis van certificaten of RADIUS-verificatie gebruiken. Wanneer u echter het Open VPN-protocol gebruikt, kunt u ook Microsoft Entra-verificatie gebruiken. Als u wilt dat verschillende gebruikers verbinding kunnen maken met verschillende gateways, kunt u meerdere apps registreren in AD en deze koppelen aan verschillende gateways.

Dit artikel helpt u bij het instellen van een Microsoft Entra-tenant voor P2S OpenVPN-verificatie en het maken en registreren van meerdere apps in Microsoft Entra ID om verschillende toegang voor verschillende gebruikers en groepen toe te staan.

Notitie

Microsoft Entra-verificatie wordt alleen ondersteund voor OpenVPN-protocolverbindingen®.

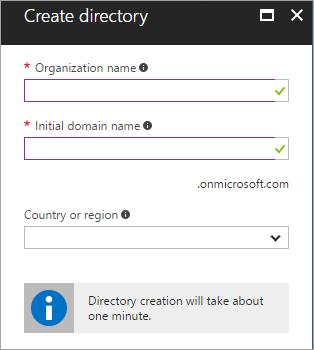

1. De Microsoft Entra-tenant maken

Maak een Microsoft Entra-tenant met behulp van de stappen in het artikel Een nieuwe tenant maken:

Organisatienaam

Initiële domeinnaam

Voorbeeld:

2. Tenantgebruikers maken

In deze stap maakt u twee Microsoft Entra-tenantgebruikers: Één globaal Beheer-account en één hoofdgebruikersaccount. Het hoofdgebruikersaccount wordt gebruikt als uw hoofdaccount voor insluiten (serviceaccount). Wanneer u een Microsoft Entra-tenantgebruikersaccount maakt, past u de directoryrol aan voor het type gebruiker dat u wilt maken. Gebruik de stappen in dit artikel om ten minste twee gebruikers te maken voor uw Microsoft Entra-tenant. Zorg ervoor dat u de directoryrol wijzigt om de accounttypen te maken:

- Globale beheerder

- User

3. Registreer de VPN-client

Registreer de VPN-client in de Microsoft Entra-tenant.

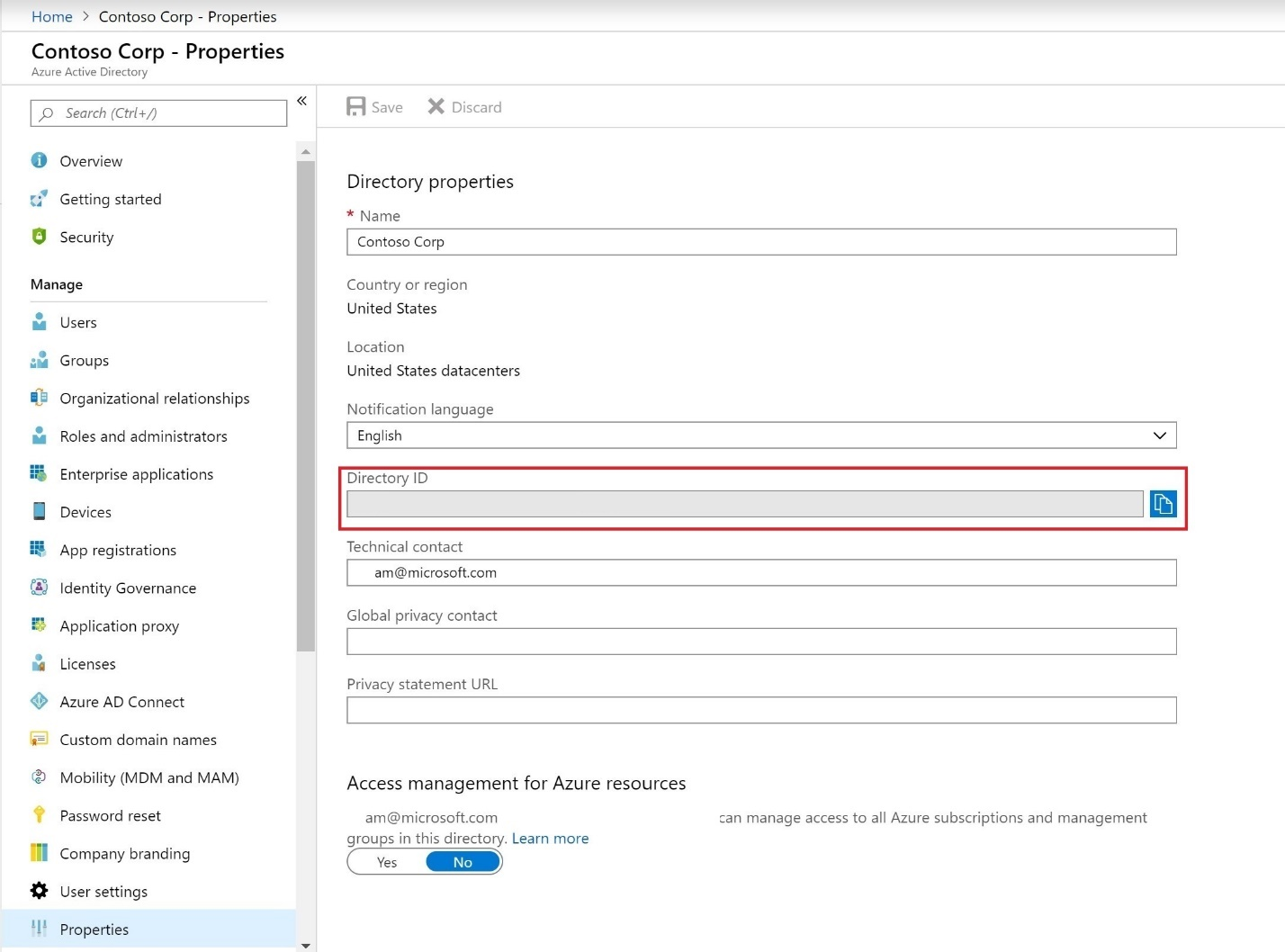

Zoek de map-id van de map die u wilt gebruiken voor verificatie. Deze wordt vermeld in de eigenschappensectie van de Active Directory-pagina.

Kopieer de Map-id.

Meld u aan bij Azure Portal als een gebruiker waaraan de rol globale beheerder is toegewezen.

Geef vervolgens beheerderstoestemming. Kopieer en plak de URL die betrekking heeft op uw implementatielocatie in de adresbalk van uw browser:

Openbaar

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Duitsland

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure beheerd door 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consent

Notitie

Als u een globale beheerdersaccount gebruikt dat niet systeemeigen is voor de Microsoft Entra-tenant om toestemming te geven, vervangt u 'algemeen' door de Microsoft Entra-map-id in de URL. Mogelijk moet u ook 'common' vervangen door uw directory-id in bepaalde andere gevallen.

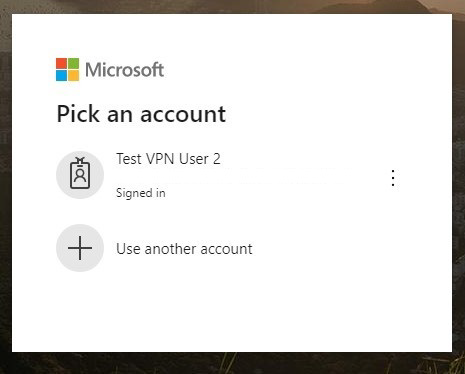

Selecteer het globale Beheer-account als u hierom wordt gevraagd.

Selecteer Accepteren om machtigingen aan de app te verlenen op de pagina Aangevraagde machtigingen.

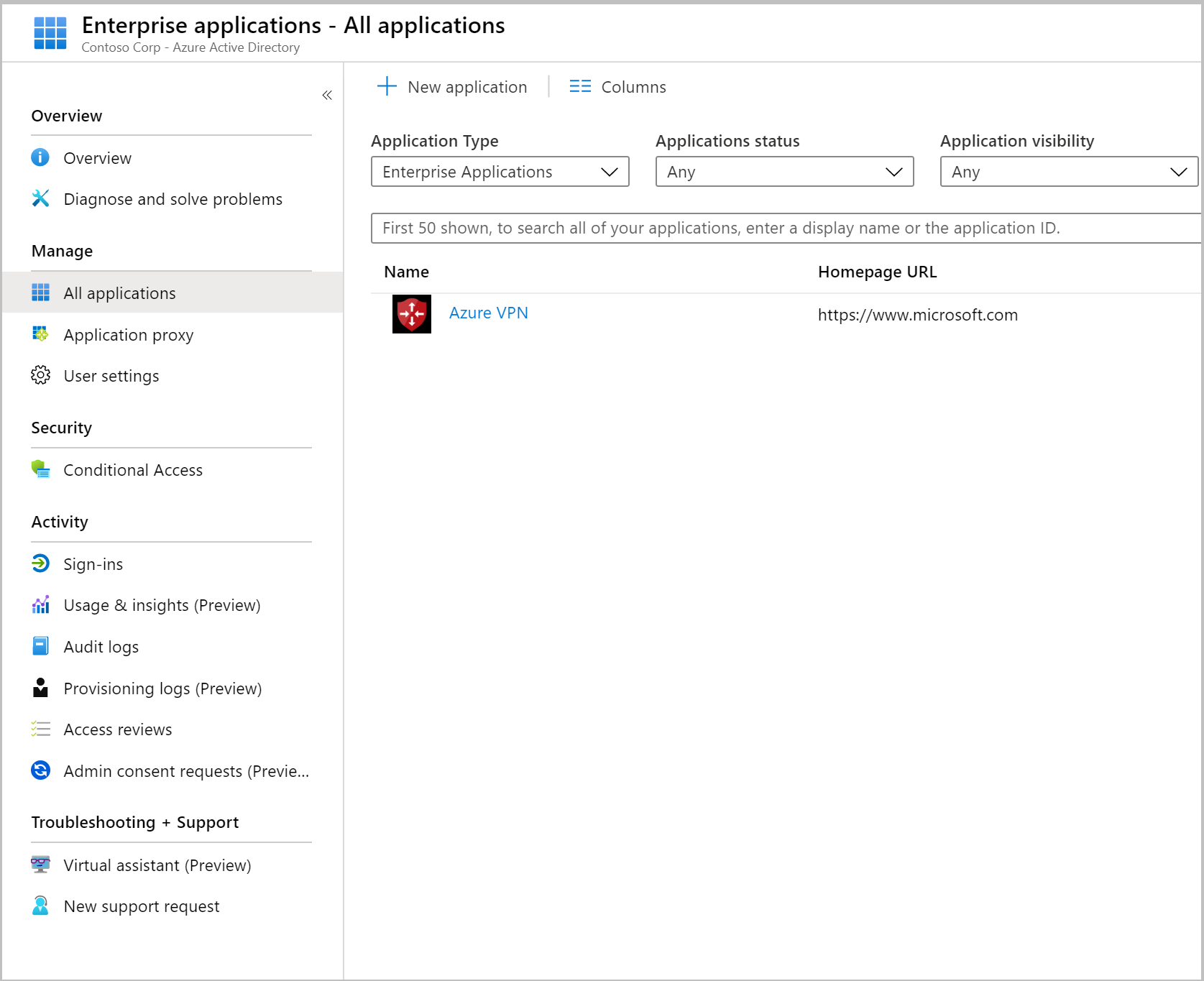

Onder uw Microsoft Entra-id in Bedrijfstoepassingen ziet u dat Azure VPN wordt vermeld.

4. Aanvullende toepassingen registreren

In deze stap registreert u extra toepassingen voor verschillende gebruikers en groepen.

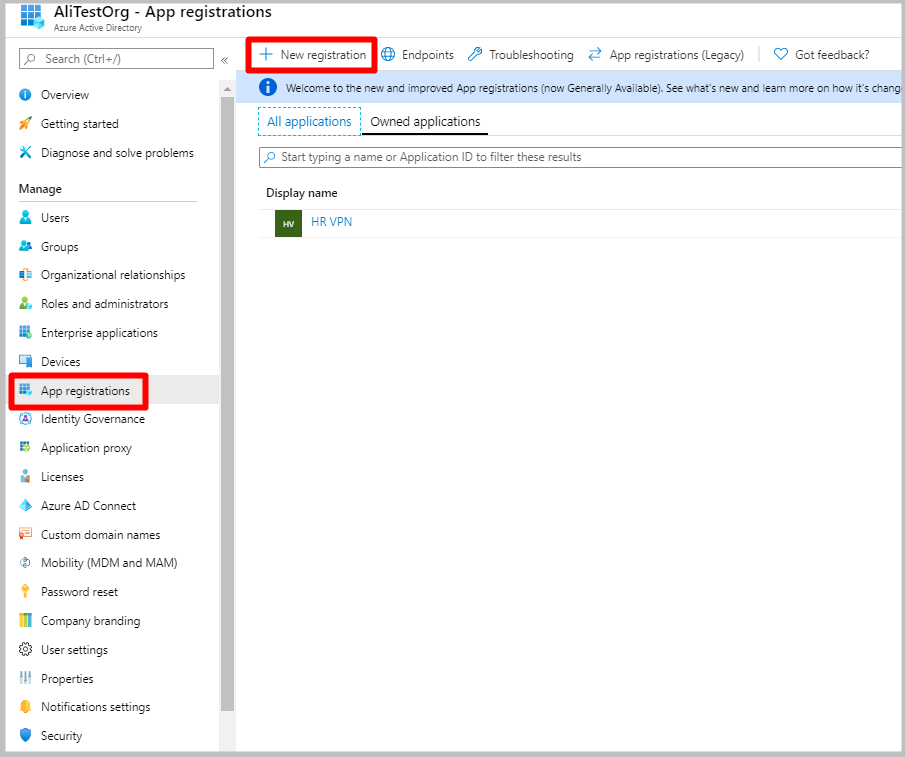

Klik onder uw Microsoft Entra-id op App-registraties en vervolgens op + Nieuwe registratie.

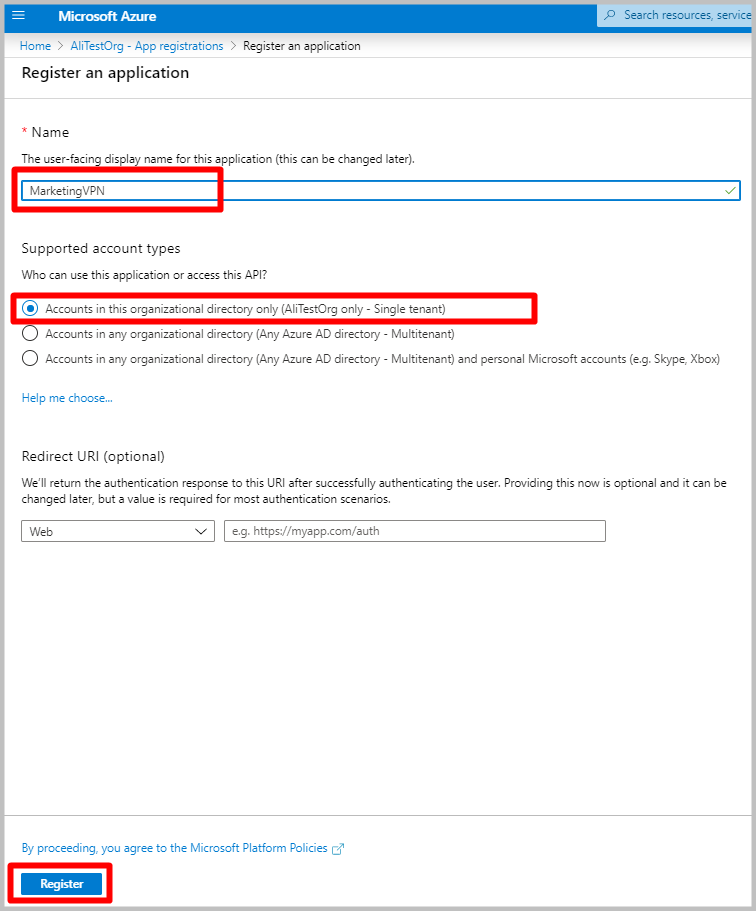

Voer op de pagina Een toepassing registreren de naam in. Selecteer de gewenste ondersteunde accounttypen en klik vervolgens op Registreren.

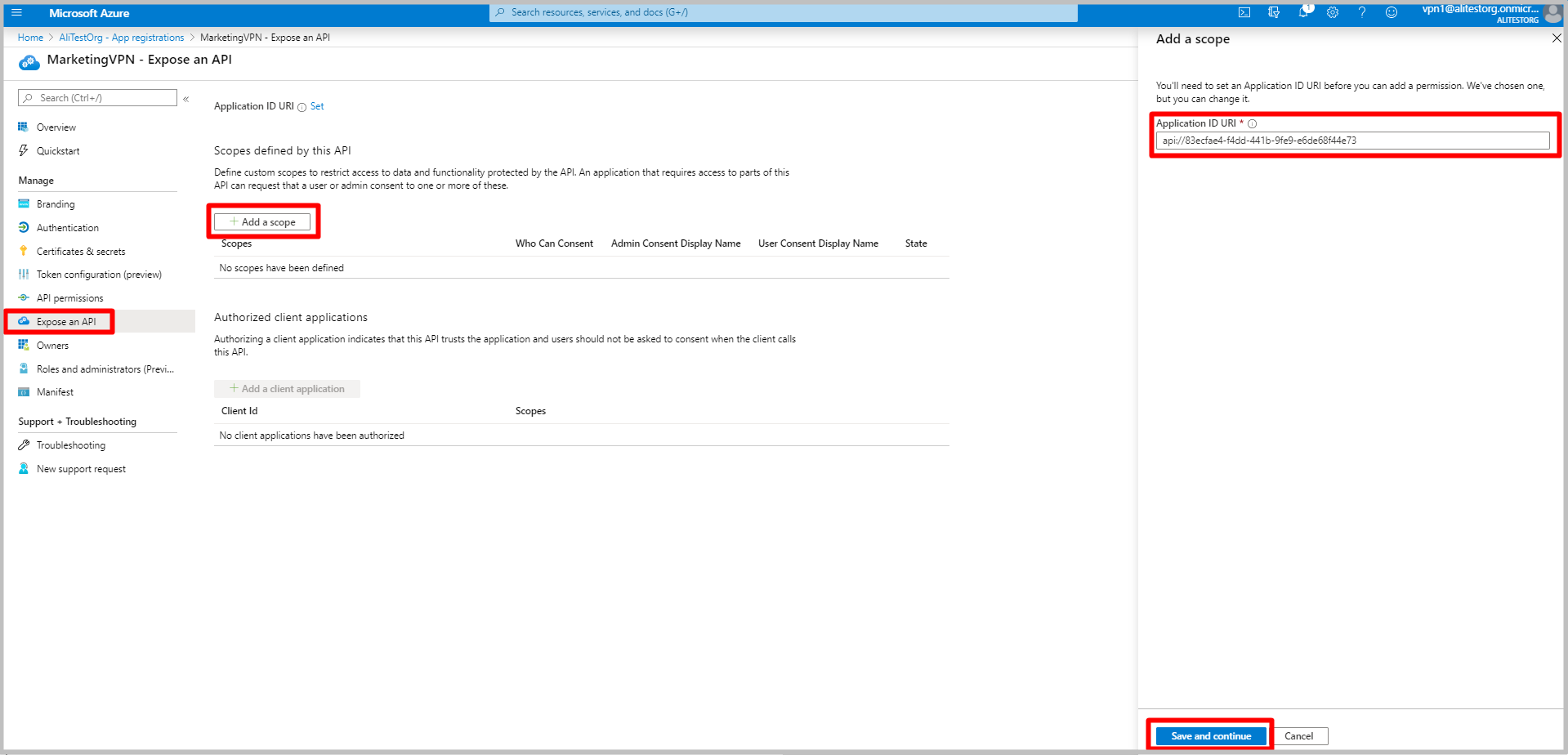

Zodra de nieuwe app is geregistreerd, klikt u op Een API beschikbaar maken onder de app-blade.

Klik op + Een bereik toevoegen.

Laat de standaard-URI voor de toepassings-id staan. Klik op Opslaan en doorgaan.

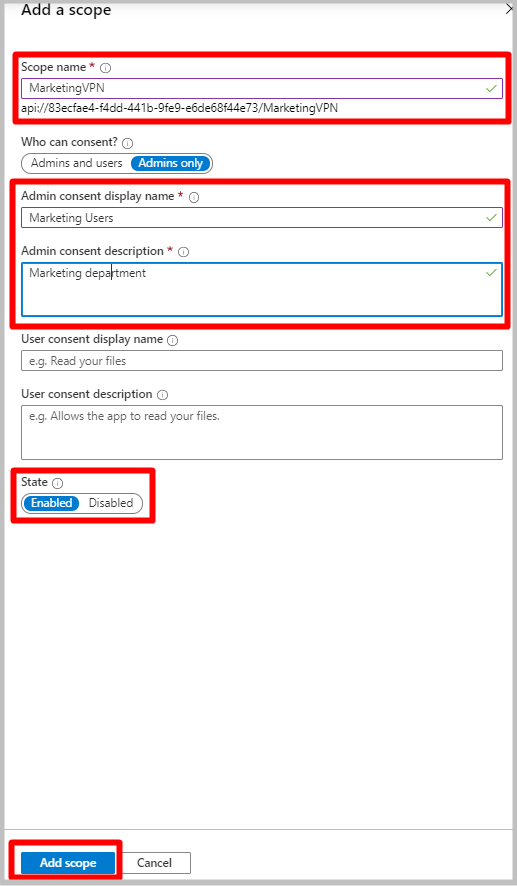

Vul de vereiste velden in en zorg ervoor dat Status is ingeschakeld. Klik op Bereik toevoegen.

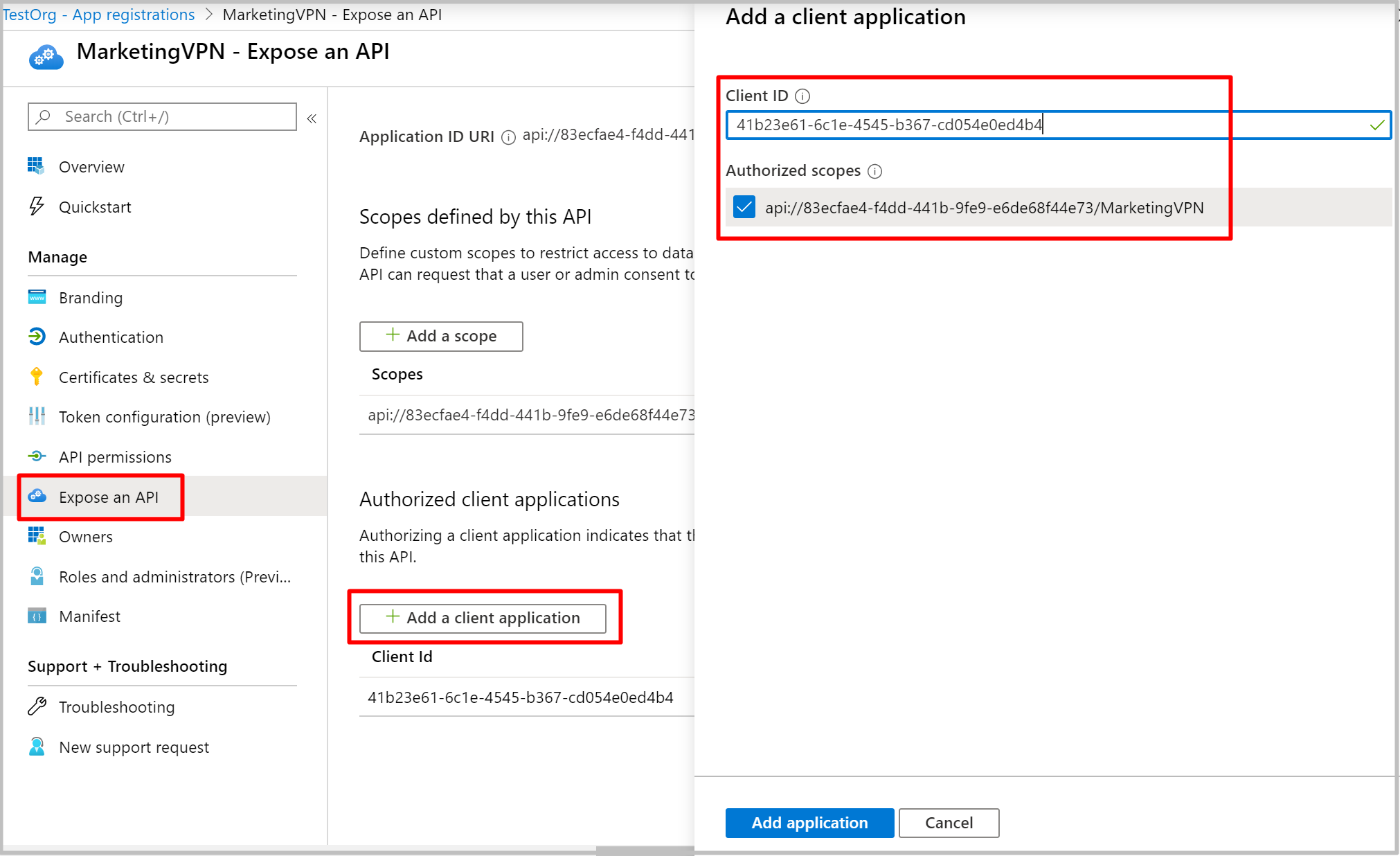

Klik op Een API beschikbaar maken en vervolgens op Een clienttoepassing toevoegen. Voer voor client-id de volgende waarden in, afhankelijk van de cloud:

- Voer 41b23e61-6c1e-4545-b367-cd054e0ed4b4 in voor Azure Public

- Voer 51bb15d4-3a4f-4ebf-9dca-40096fe32426 in voor Azure Government

- Voer 538ee9e6-310a-468d-afef-ea97365856a9 in voor Azure Duitsland

- Voer 49f817b6-84ae-4cc0-928c-73f27289b3aa in voor Azure China 21Vianet

Klik op Toepassing toevoegen.

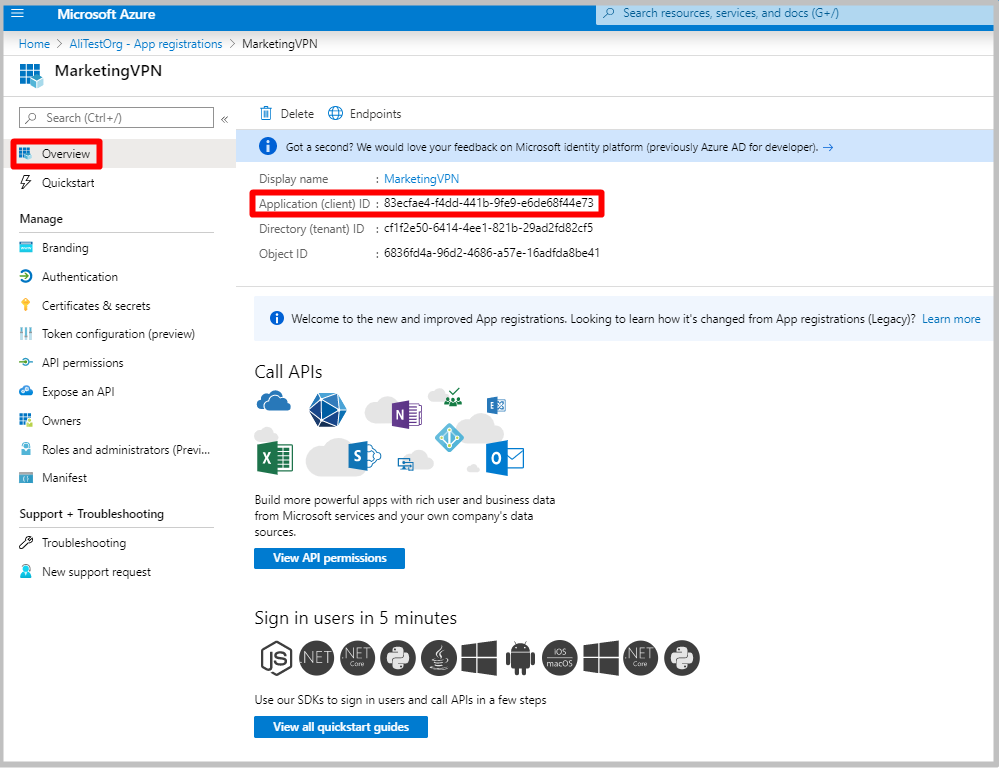

Kopieer de toepassings-id (client) op de pagina Overzicht . U hebt deze informatie nodig om uw VPN-gateway(s) te configureren.

Herhaal de stappen in deze sectie Aanvullende toepassingen registreren om zoveel toepassingen te maken die nodig zijn voor uw beveiligingsvereiste. Elke toepassing wordt gekoppeld aan een VPN-gateway en kan een andere set gebruikers hebben. Er kan slechts één toepassing worden gekoppeld aan een gateway.

5. Gebruikers toewijzen aan toepassingen

Wijs de gebruikers toe aan uw toepassingen.

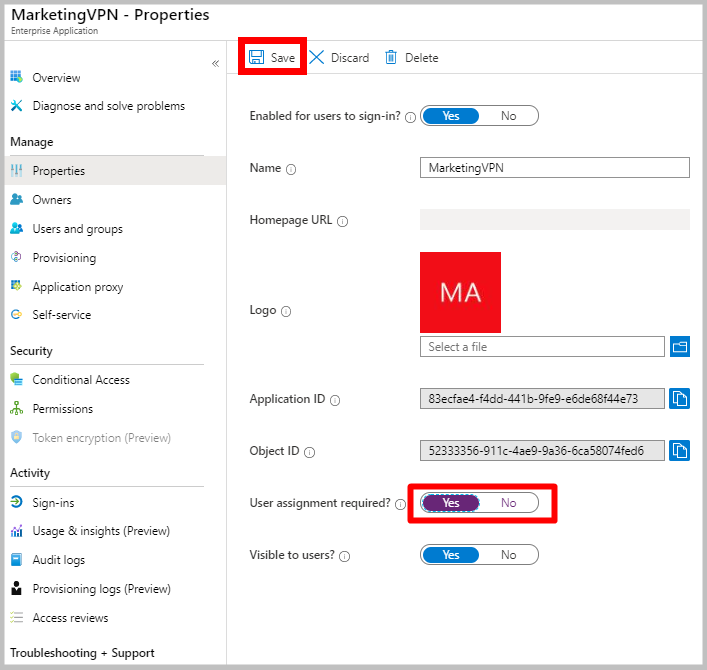

Selecteer onder Microsoft Entra ID -> Bedrijfstoepassingen de zojuist geregistreerde toepassing en klik op Eigenschappen. Zorg ervoor dat de gebruikerstoewijzing is vereist? is ingesteld op Ja. Klik op Opslaan.

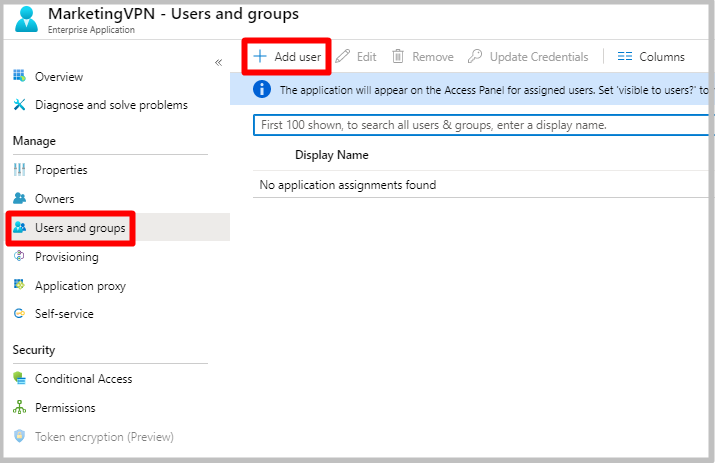

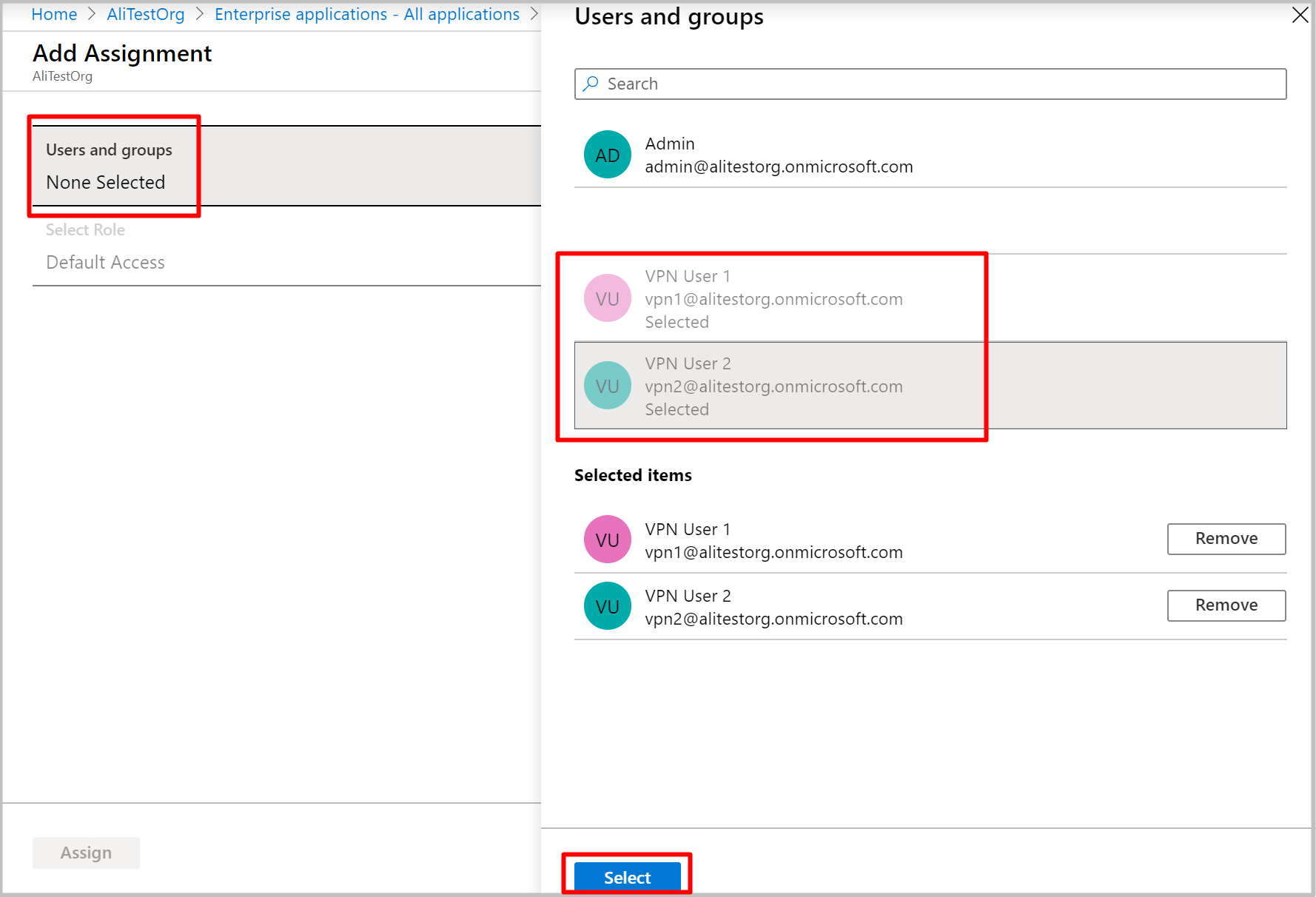

Klik op de app-pagina op Gebruikers en groepen en klik vervolgens op +Gebruiker toevoegen.

Klik onder Toewijzing toevoegen op Gebruikers en groepen. Selecteer de gebruikers waartoe u toegang wilt hebben tot deze VPN-toepassing. Klik op Selecteren.

6. Een nieuwe P2S-configuratie maken

Een P2S-configuratie definieert de parameters om verbinding te maken met externe clients.

Stel de volgende variabelen in en vervang zo nodig waarden voor uw omgeving.

$aadAudience = "00000000-abcd-abcd-abcd-999999999999" $aadIssuer = "https://sts.windows.net/00000000-abcd-abcd-abcd-999999999999/" $aadTenant = "https://login.microsoftonline.com/00000000-abcd-abcd-abcd-999999999999"Voer de volgende opdrachten uit om de configuratie te maken:

$aadConfig = New-AzVpnServerConfiguration -ResourceGroupName <ResourceGroup> -Name newAADConfig -VpnProtocol OpenVPN -VpnAuthenticationType AAD -AadTenant $aadTenant -AadIssuer $aadIssuer -AadAudience $aadAudience -Location westcentralusNotitie

Gebruik de toepassings-id van de Azure VPN-client niet in de bovenstaande opdrachten: hiermee krijgen alle gebruikers toegang tot de gateway. Gebruik de id van de toepassingen die u hebt geregistreerd.

7. Hubtoewijzing bewerken

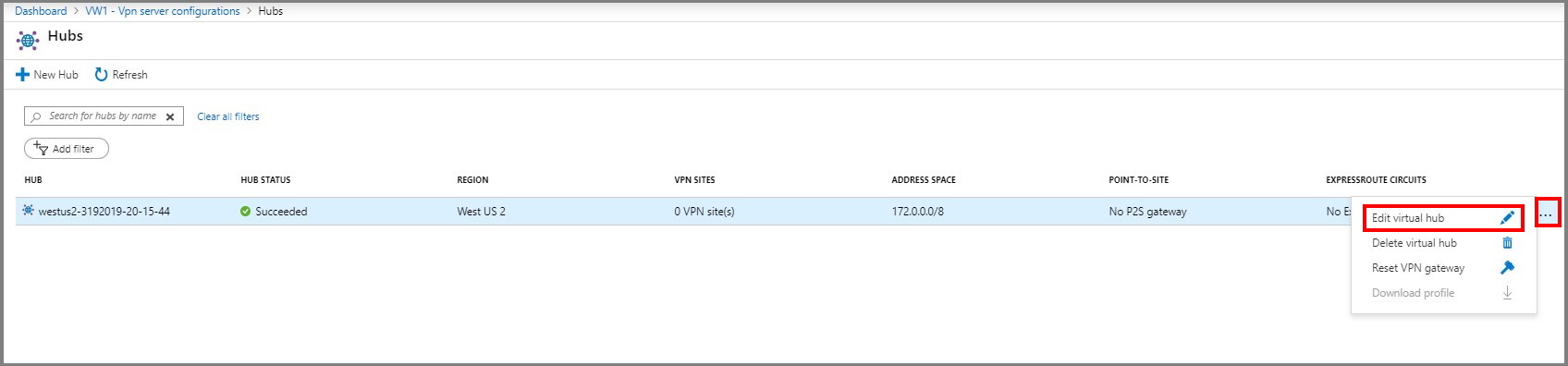

Navigeer naar de blade Hubs onder het virtuele WAN.

Selecteer de hub waaraan u de vpn-serverconfiguratie wilt koppelen en klik op het beletselteken (...).

Klik op Virtuele hub bewerken.

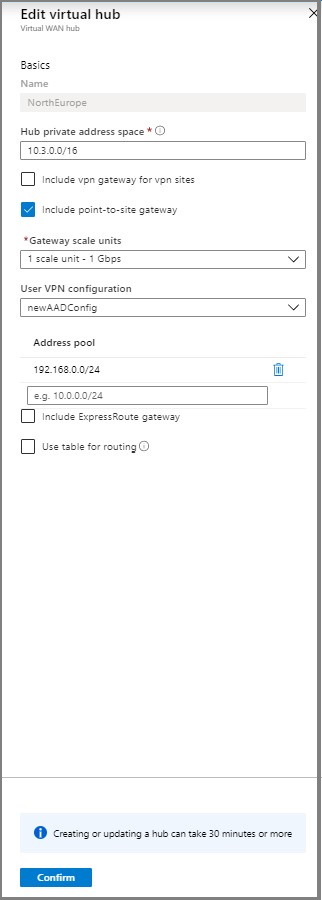

Schakel het selectievakje Punt-naar-site-gateway opnemen in en kies de gewenste gatewayschaaleenheid .

Voer de adresgroep in van waaruit de VPN-clients IP-adressen worden toegewezen.

Klik op Bevestigen.

De bewerking kan dertig minuten duren.

8. VPN-profiel downloaden

Gebruik het VPN-profiel om uw clients te configureren.

Klik op de pagina voor uw virtuele WAN op VPN-configuraties van gebruikers.

Klik boven aan de pagina op VPN-configuratie van gebruiker downloaden.

Wanneer het bestand gereed is, klikt u op de koppeling om het te downloaden.

Gebruik het profielbestand om de VPN-clients te configureren.

Pak het gedownloade zip-bestand uit.

Blader naar de uitgepakte map 'AzureVPN'.

Noteer de locatie van het bestand 'azurevpnconfig.xml'. De azurevpnconfig.xml bevat de instelling voor de VPN-verbinding en kan rechtstreeks worden geïmporteerd in de Azure VPN-clienttoepassing. U kunt dit bestand ook distribueren naar alle gebruikers die verbinding moeten maken via e-mail of andere manieren. De gebruiker heeft geldige Microsoft Entra-referenties nodig om verbinding te maken.

9. Gebruikers-VPN-clients configureren

Als u verbinding wilt maken, moet u de Azure VPN-client downloaden en het VPN-clientprofiel importeren dat in de vorige stappen is gedownload op elke computer die verbinding wil maken met het VNet.

Notitie

Microsoft Entra-verificatie wordt alleen ondersteund voor OpenVPN-protocolverbindingen®.

De Azure VPN-client downloaden

Gebruik deze koppeling om de Azure VPN-client te downloaden.

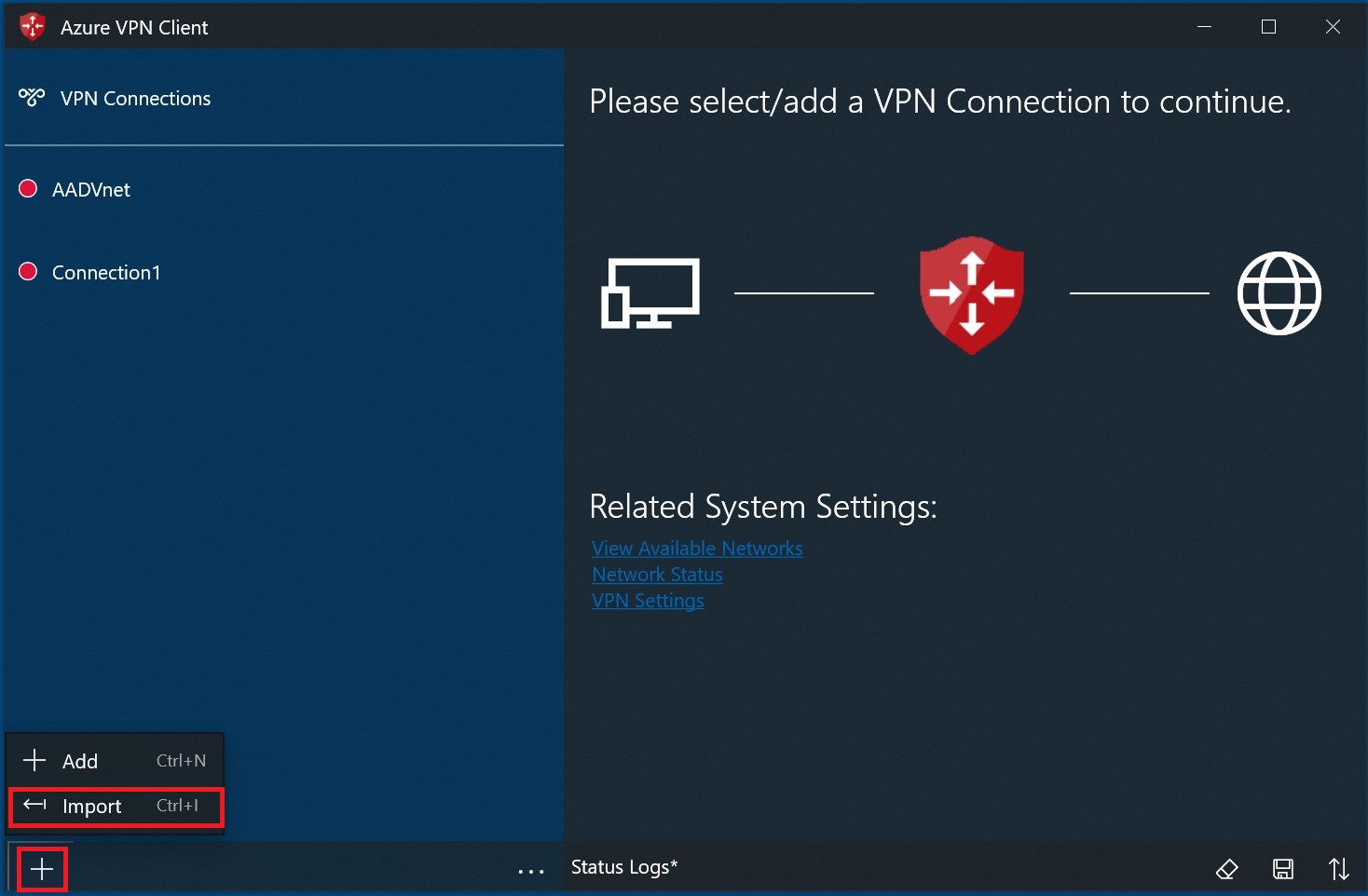

Een clientprofiel importeren

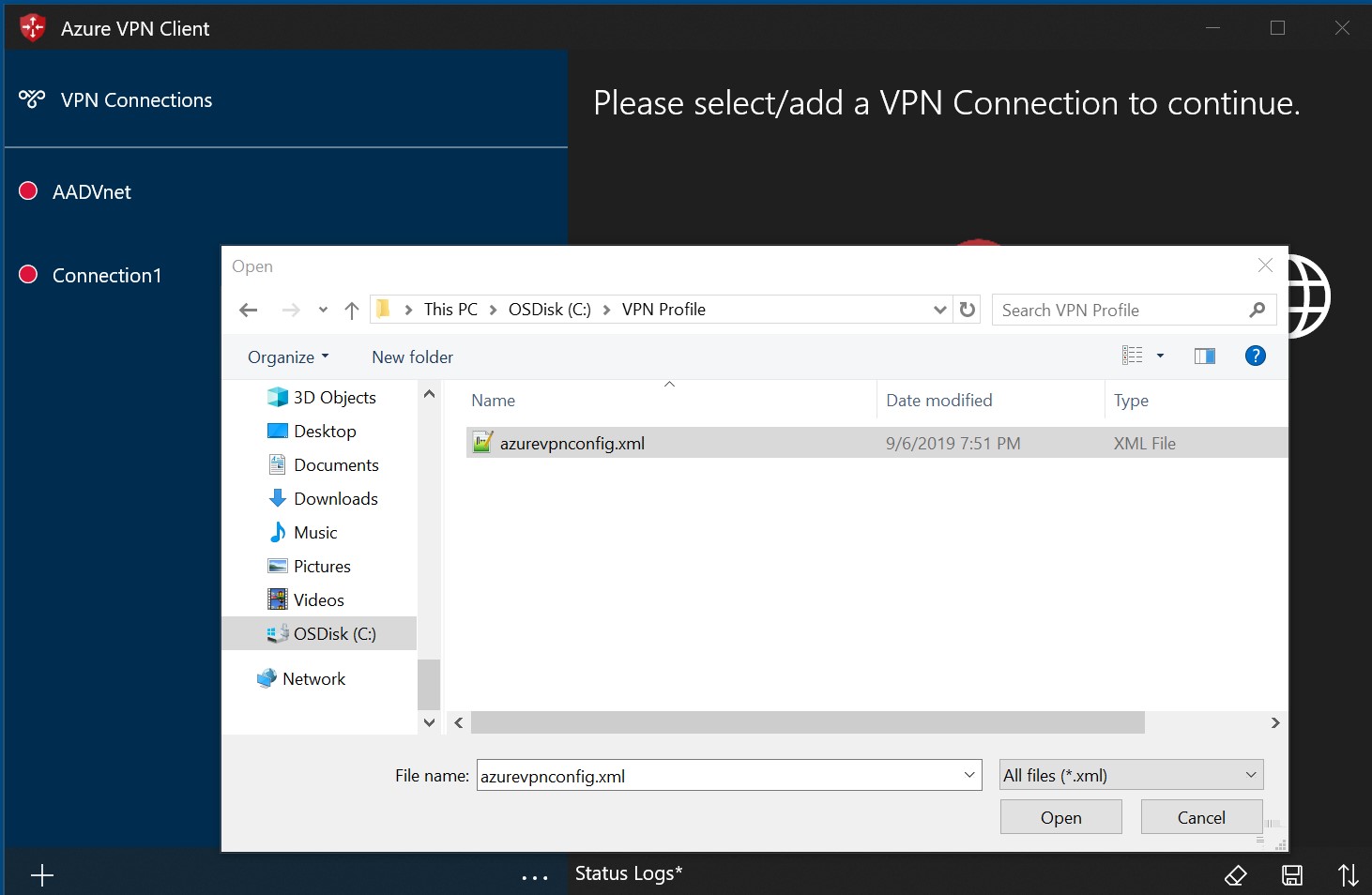

Selecteer Importeren op de pagina.

Blader naar het xml-profielbestand en selecteer het. Selecteer Openen terwijl het bestand is geselecteerd.

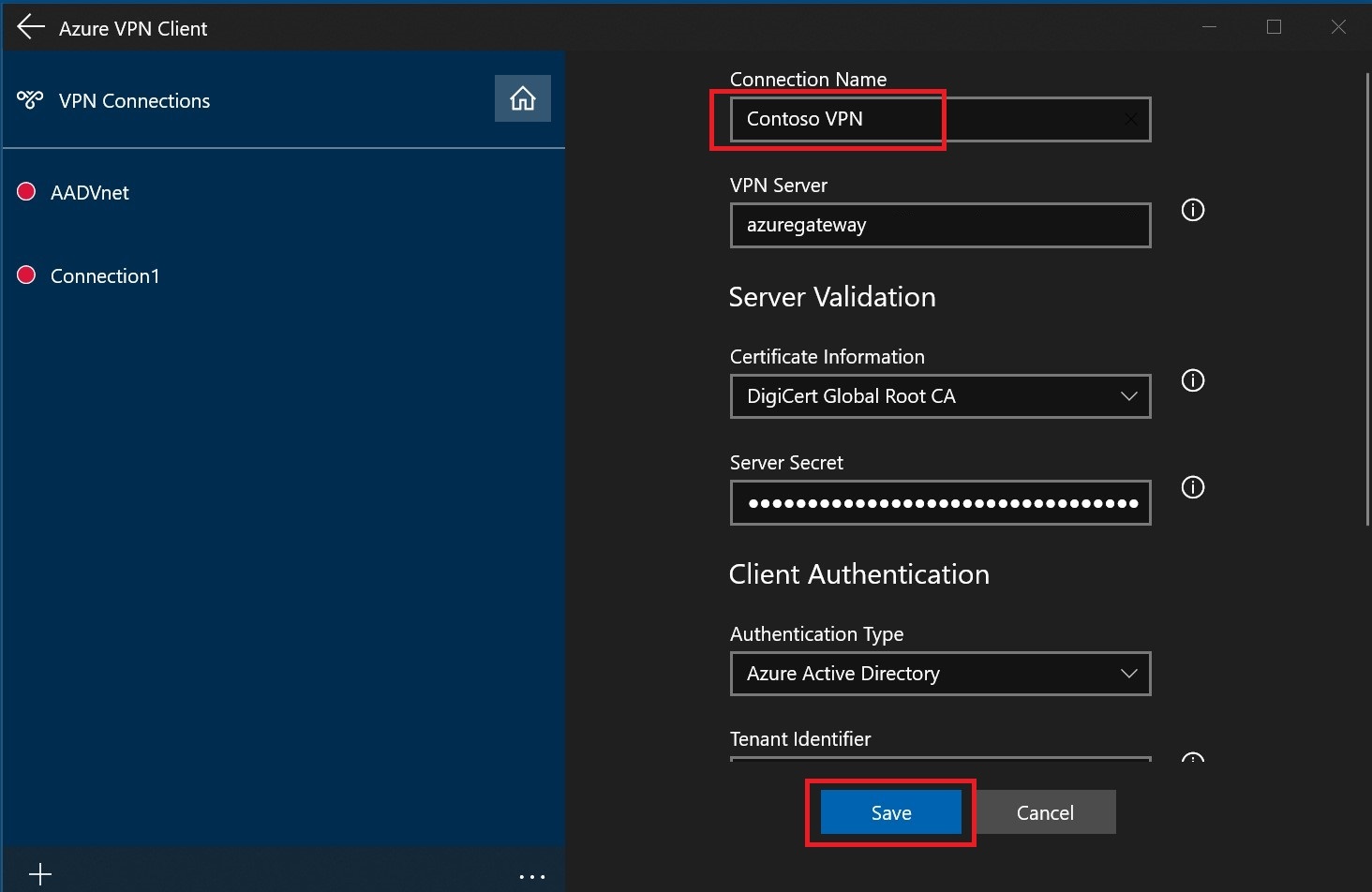

Geef de naam van het profiel op en selecteer Opslaan.

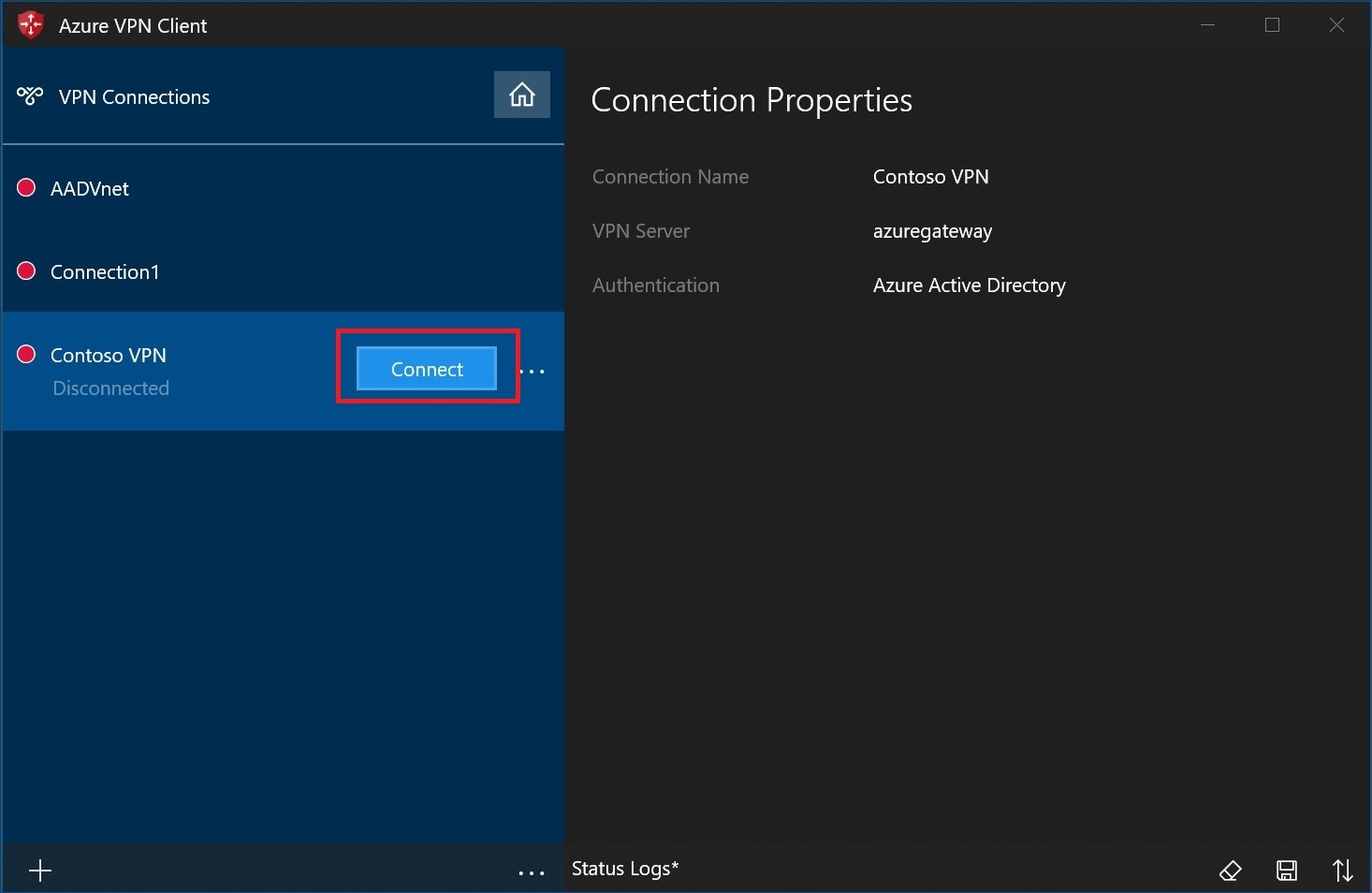

Selecteer Verbinding maken om verbinding te maken met het VPN.

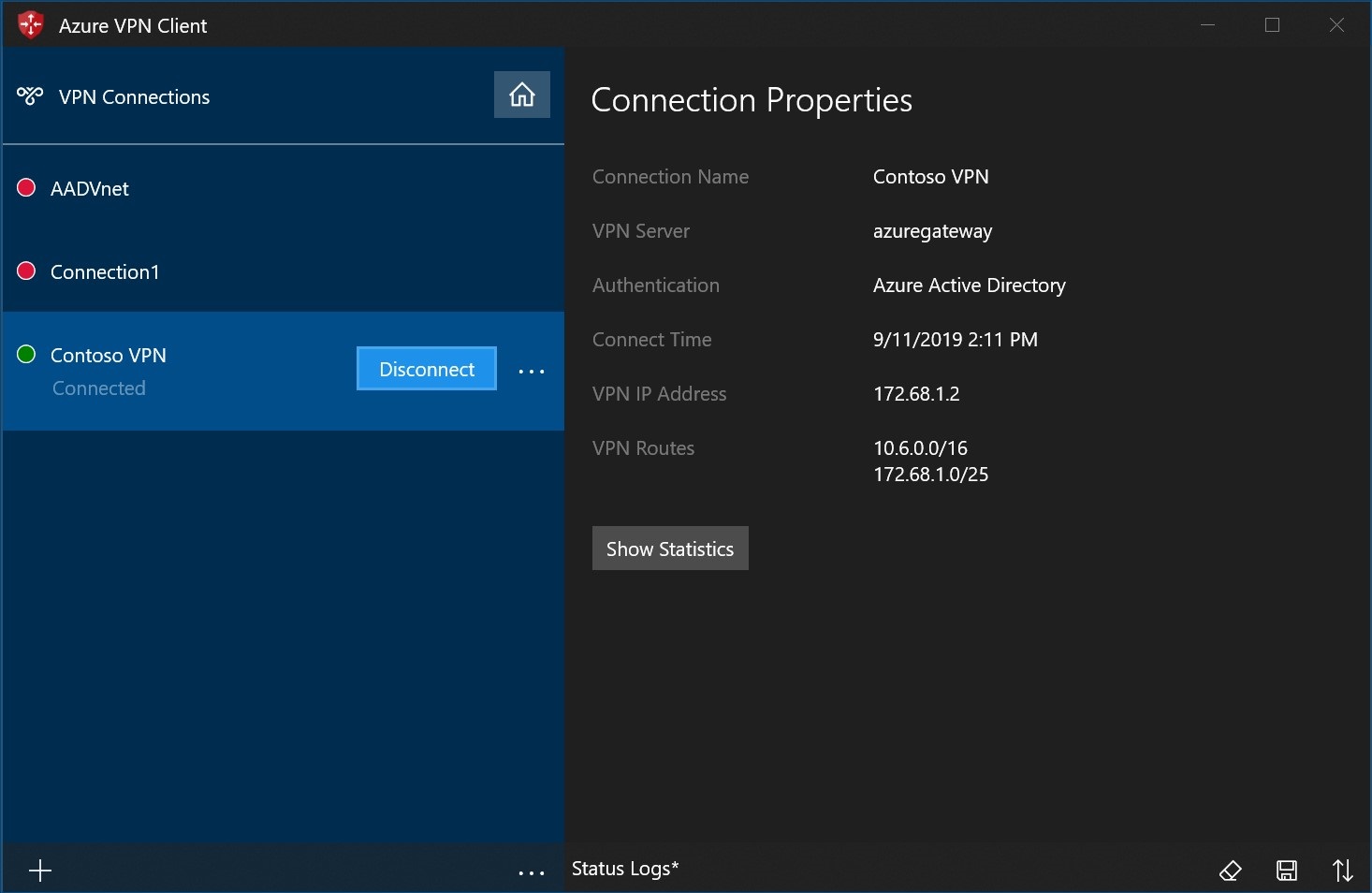

Zodra de verbinding is gemaakt, wordt het pictogram groen en zegt Verbinding maken ed.

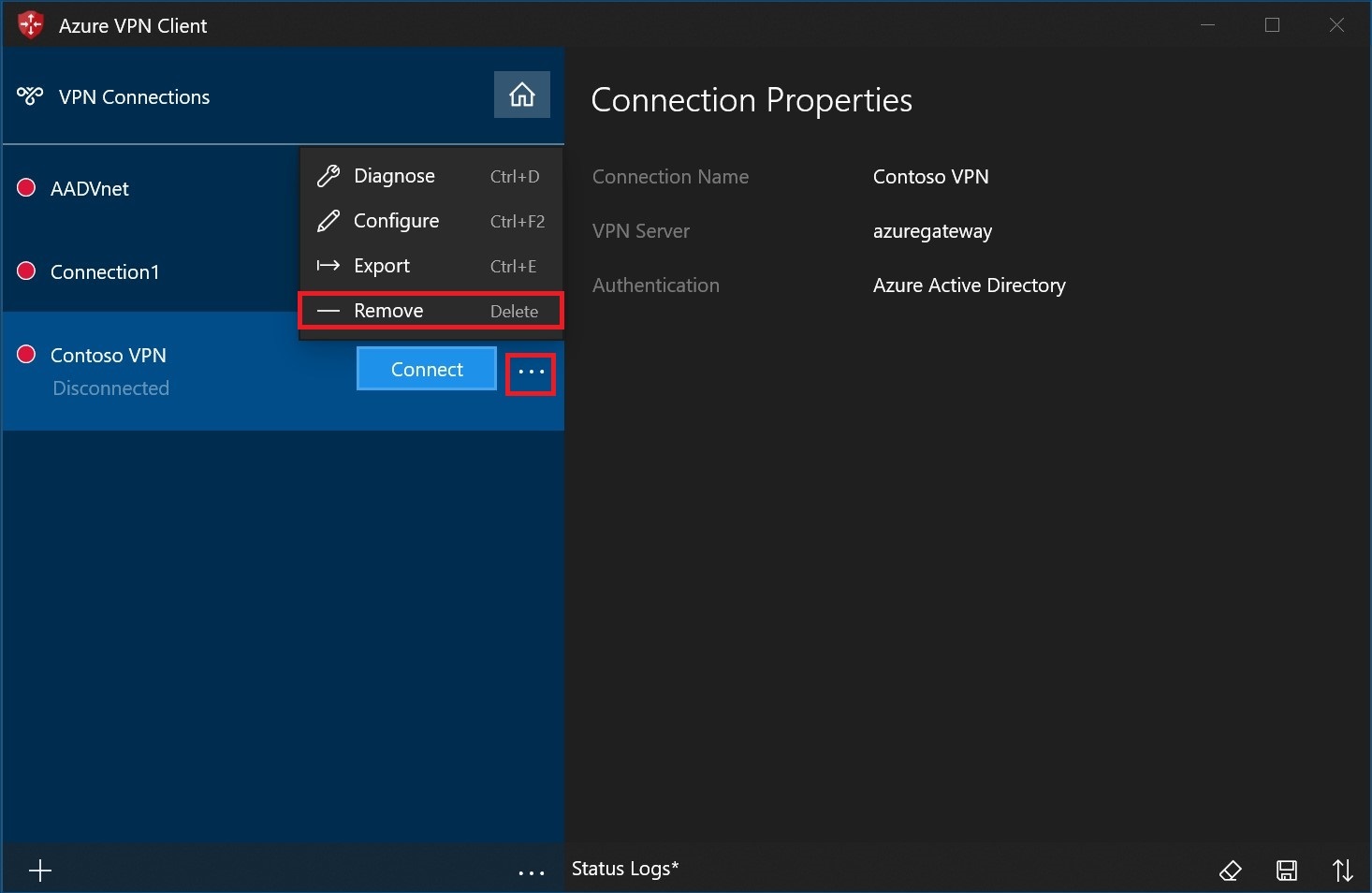

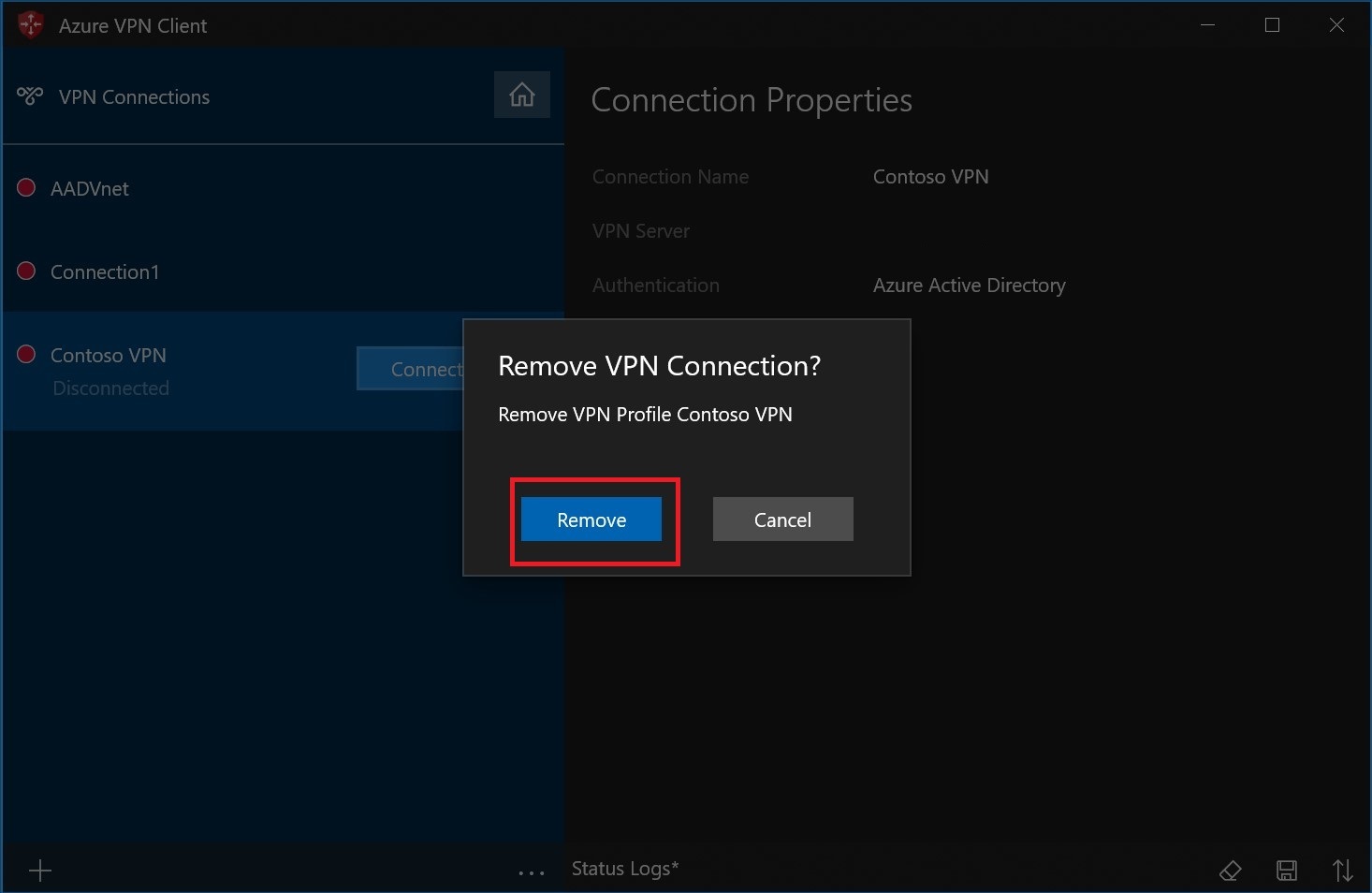

Een clientprofiel verwijderen

Selecteer het beletselteken (...) naast het clientprofiel dat u wilt verwijderen. Selecteer vervolgens Verwijderen.

Selecteer Verwijderen om te verwijderen.

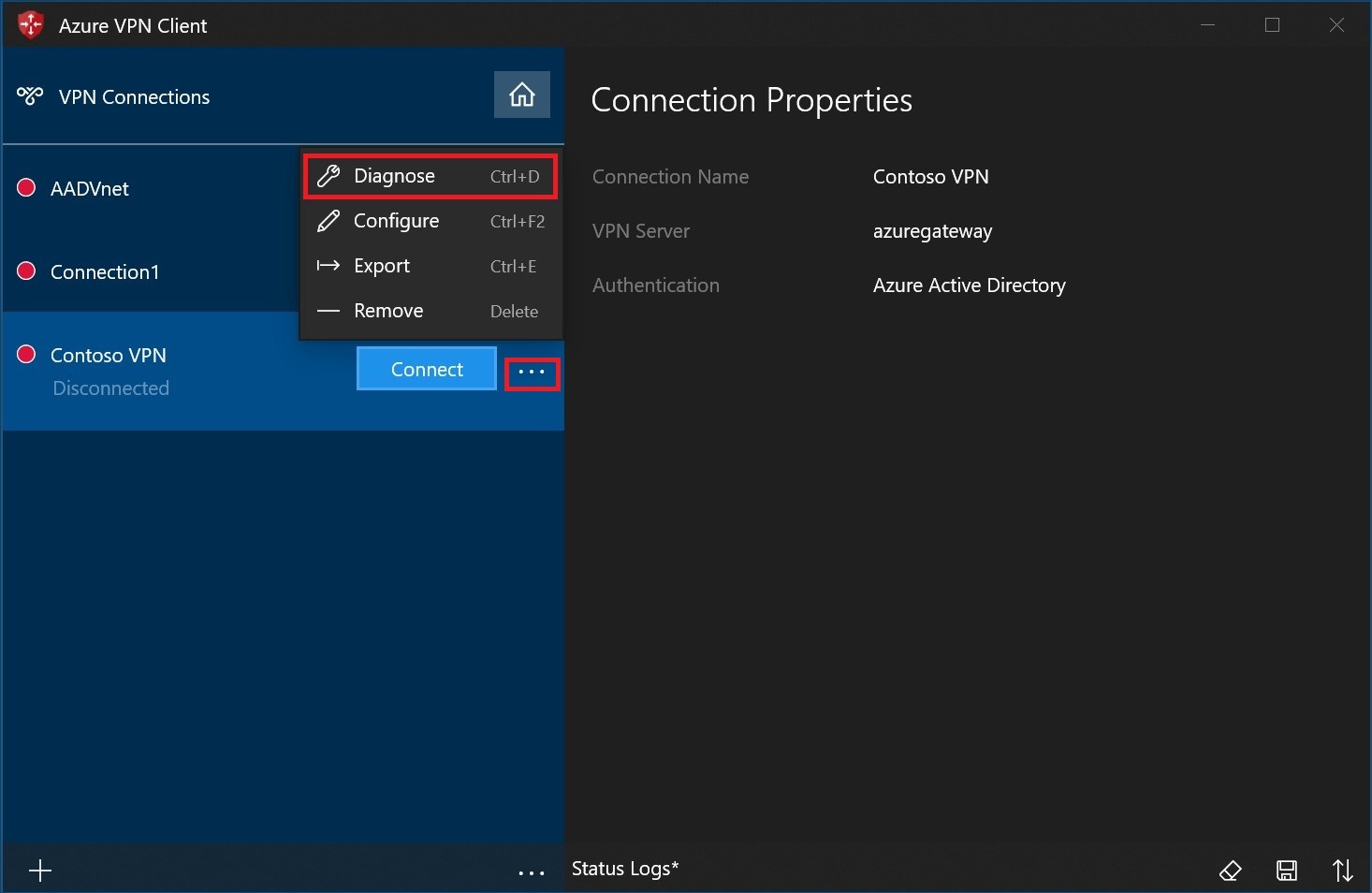

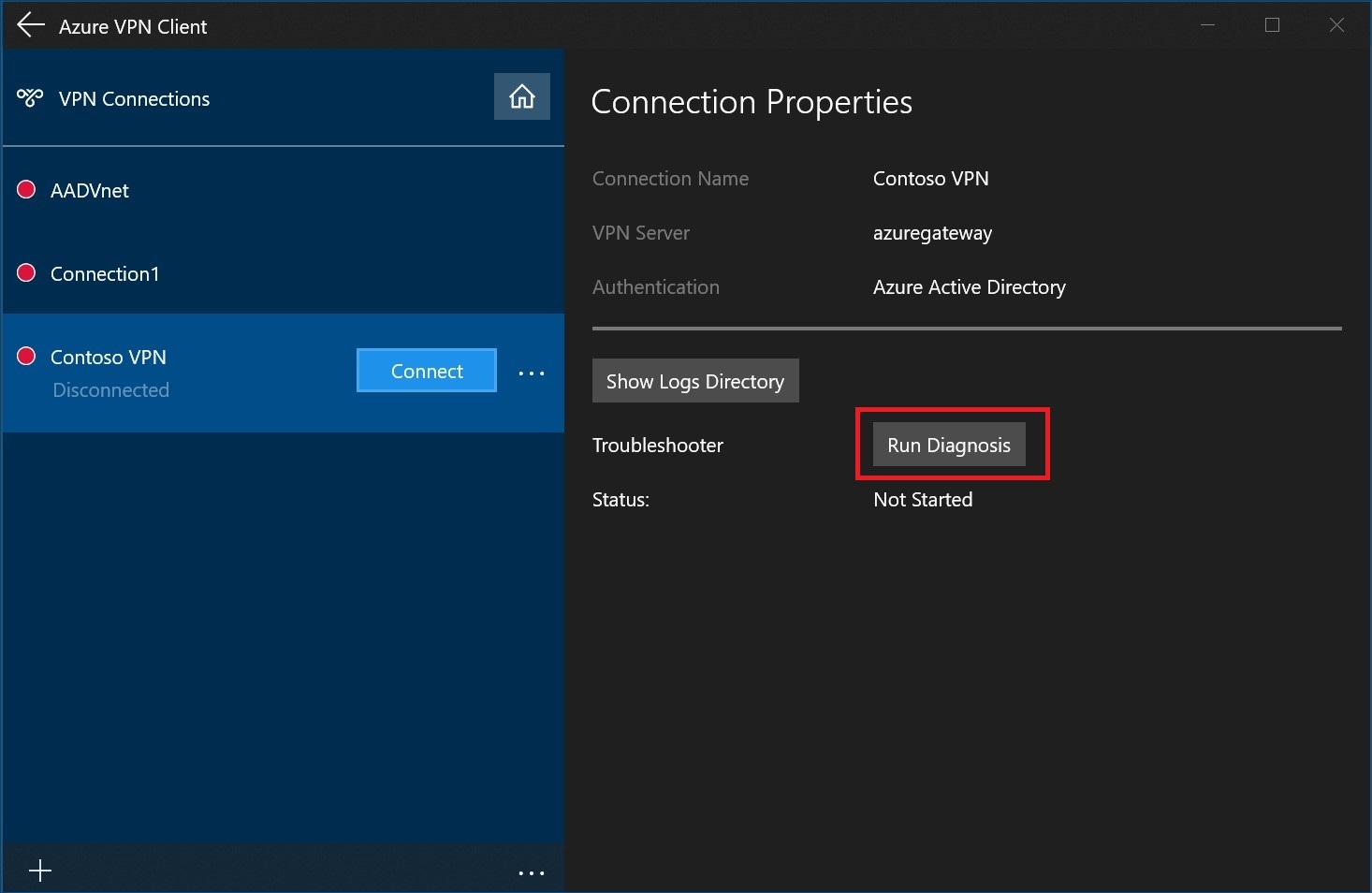

Verbindingsproblemen diagnosticeren

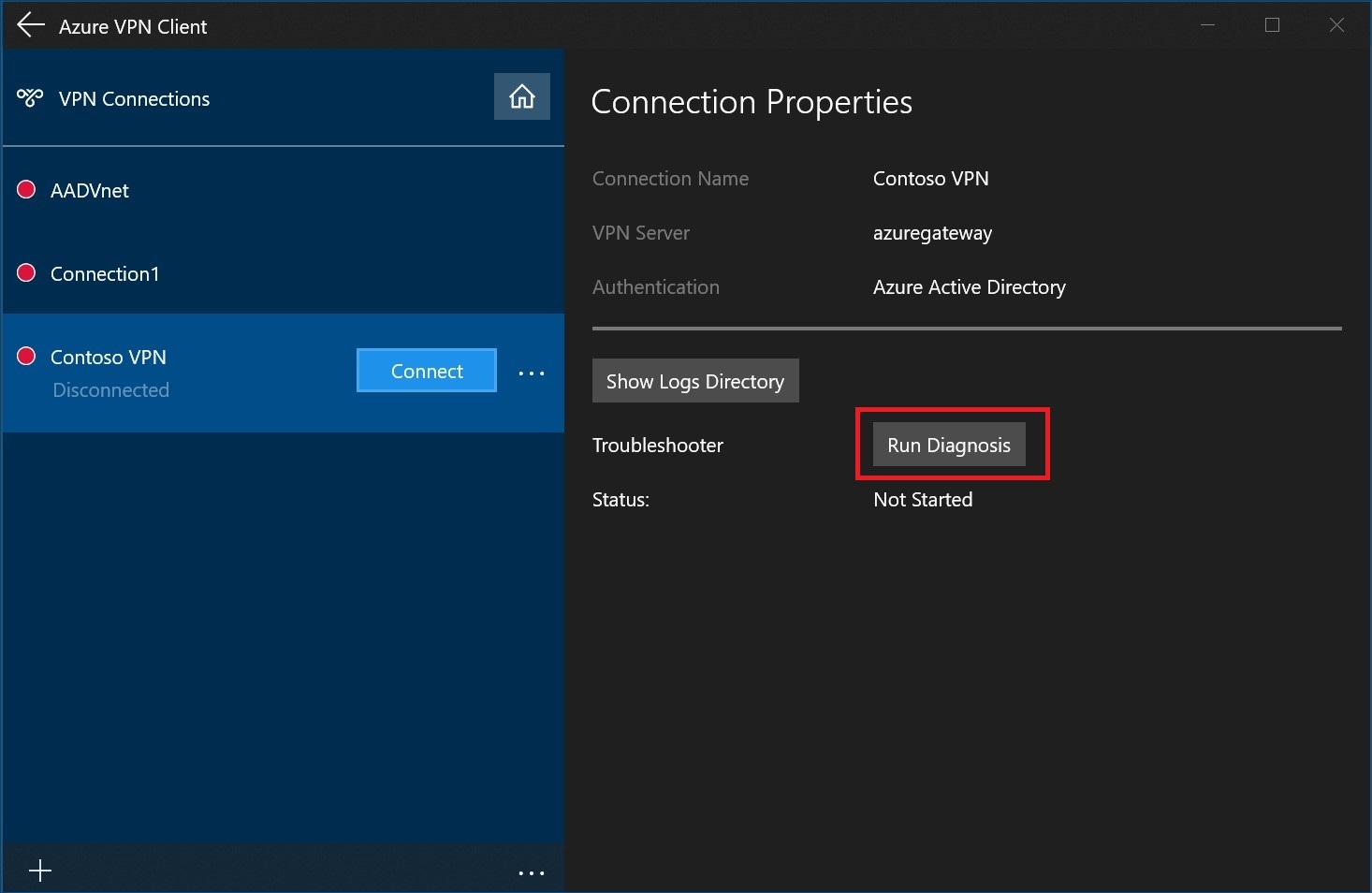

U kunt het hulpprogramma Diagnose gebruiken om verbindingsproblemen vast te stellen. Selecteer het beletselteken (...) naast de VPN-verbinding die u wilt diagnosticeren om het menu weer te geven. Selecteer Vervolgens Diagnose.

Selecteer Op de pagina Verbinding maken ionEigenschappen de optie Diagnose uitvoeren.

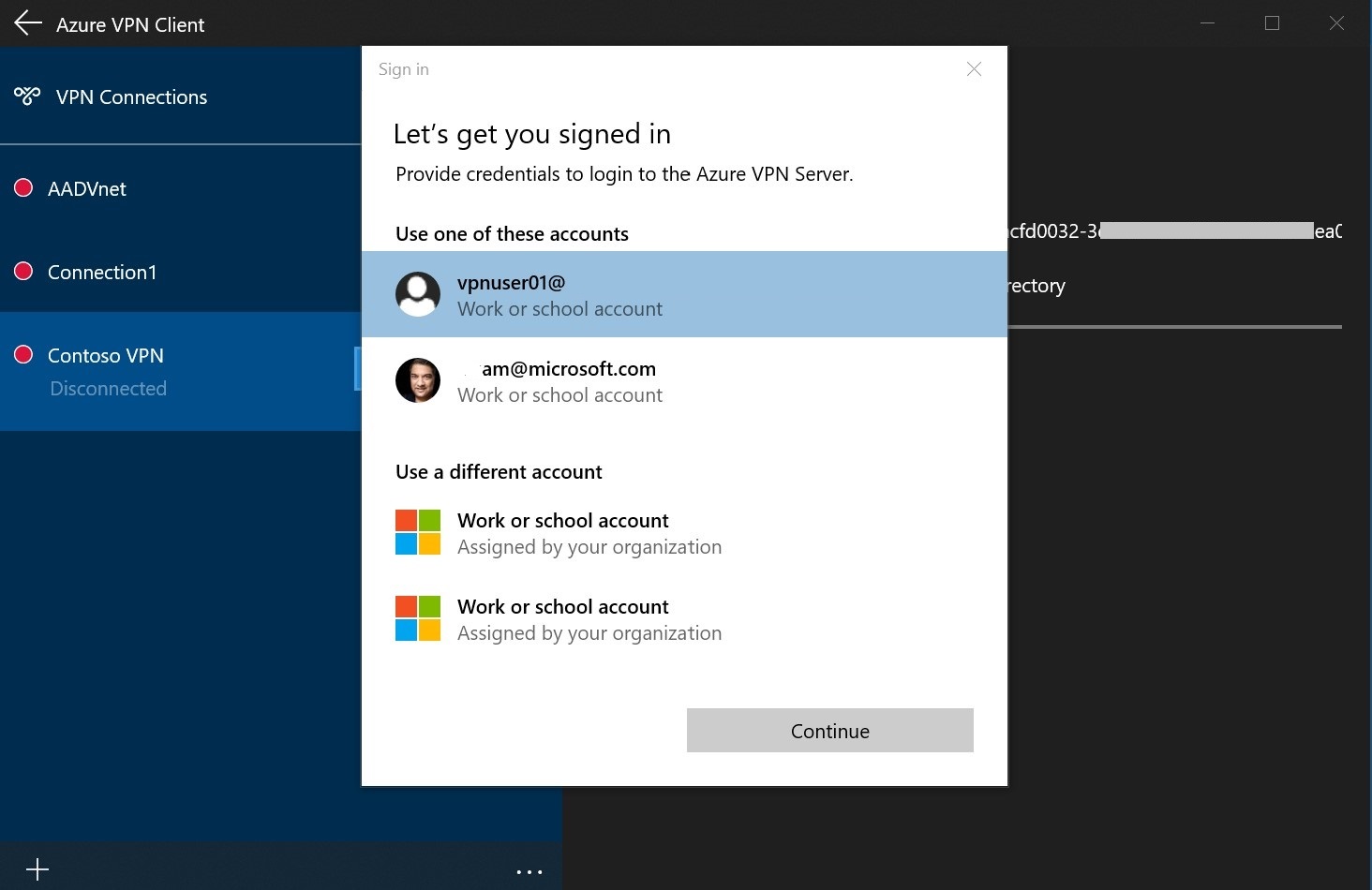

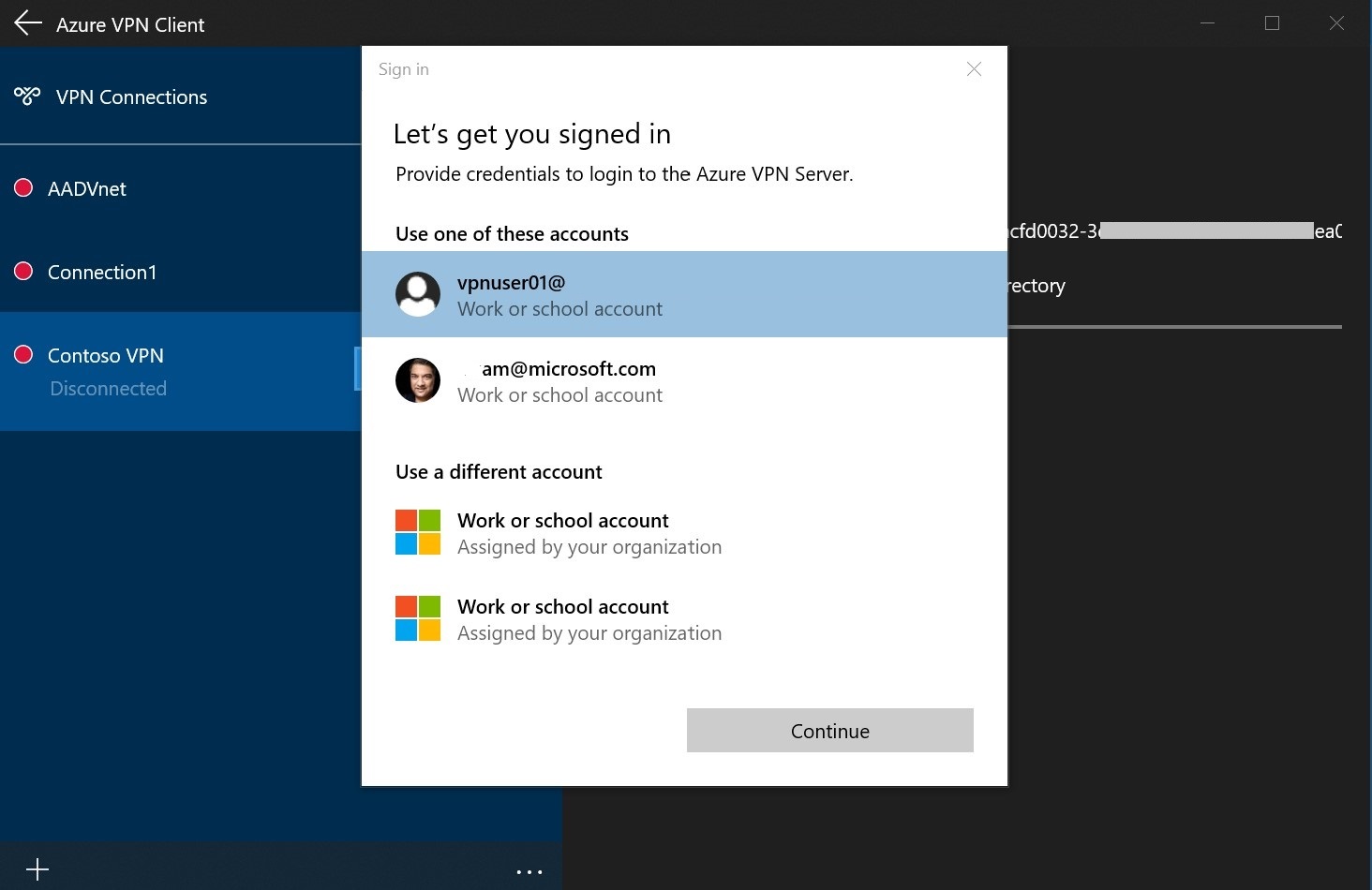

Meld u aan met uw referenties.

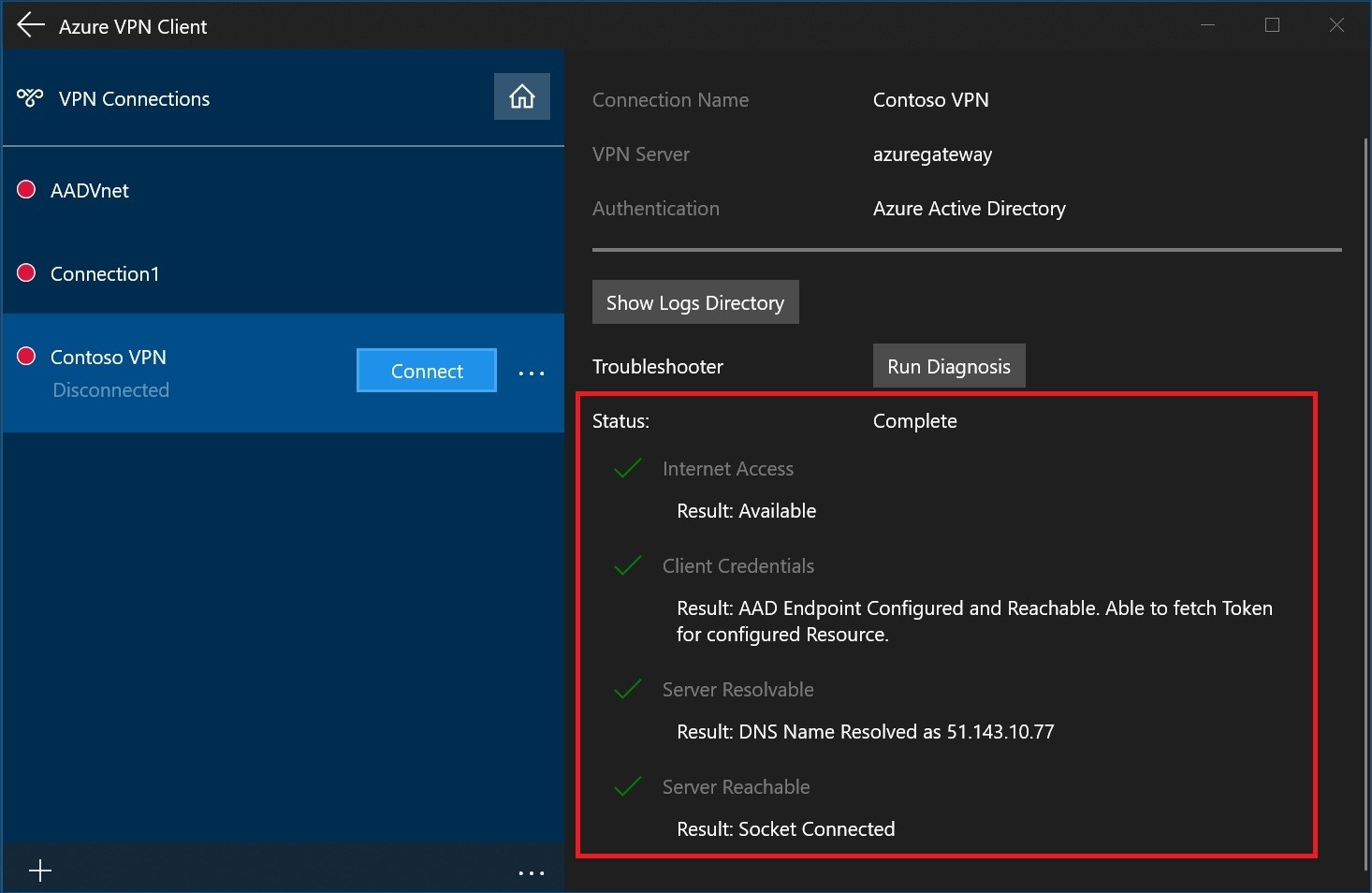

Bekijk de diagnoseresultaten.

Meld u aan met uw referenties.

Bekijk de diagnoseresultaten.

10. Uw virtuele WAN weergeven

Navigeer naar uw virtuele WAN.

Op de pagina Overzicht vertegenwoordigt elk punt op de kaart een hub.

In de sectie Hubs en verbindingen vindt u informatie over de hubstatus, site, regio, VPN-verbindingsstatus en verzonden en ontvangen bytes.

Resources opschonen

U kunt de opdracht Remove-AzureRmResourceGroup gebruiken om de resourcegroep en alle resources die deze bevat te verwijderen, wanneer u deze niet meer nodig hebt. Vervangen 'myResourceGroup' door de naam van uw resourcegroep en voer de volgende PowerShell-opdracht uit:

Remove-AzureRmResourceGroup -Name myResourceGroup -Force

Volgende stappen

Zie voor meer informatie over Virtual WAN de pagina Overzicht van Virtual WAN.