Zelfstudie: Een P2S-gebruikers-VPN-verbinding maken met behulp van Azure Virtual WAN - Certificaat- of RADIUS-verificatie

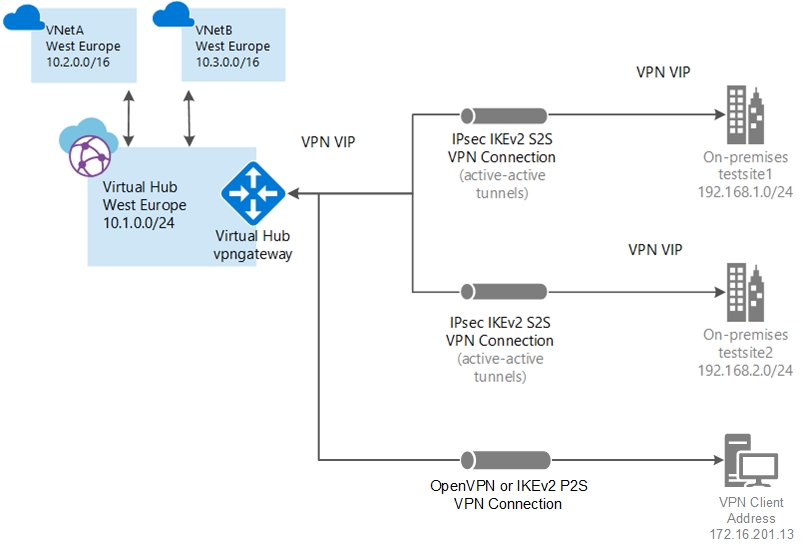

In deze zelfstudie leert u hoe u Virtual WAN gebruikt om verbinding te maken met uw resources in Azure. In deze zelfstudie maakt u een punt-naar-site-gebruikers-VPN-verbinding via OpenVPN of IPsec/IKE (IKEv2) met behulp van Azure Portal. Dit type verbinding vereist dat de systeemeigen VPN-client is geconfigureerd op elke clientcomputer die verbinding maakt.

- Dit artikel is van toepassing op certificaat- en RADIUS-verificatie. Zie Een VPN-verbinding voor gebruikers configureren voor Microsoft Entra-verificatie voor Microsoft Entra-verificatie.

- Zie voor meer informatie over Virtual WAN het Overzicht van Virtual WAN.

In deze zelfstudie leert u het volgende:

- Een virtueel WAN maken

- De gebruikers-VPN-configuratie maken

- De virtuele hub en gateway maken

- Clientconfiguratiebestanden genereren

- VPN-clients configureren

- Verbinding maken met een VNet

- Uw virtuele WAN weergeven

- Instellingen wijzigen

Vereisten

U een Azure-abonnement heeft. Als u nog geen Azure-abonnement hebt, maakt u een gratis account.

U hebt een virtueel netwerk waarmee u verbinding wilt maken.

- Controleer of geen van de subnetten van uw on-premises netwerken overlapt met de virtuele netwerken waarmee u verbinding wilt maken.

- Zie het quickstart-artikel als u een virtueel netwerk in het Azure-portaal wilt maken.

Uw virtuele netwerk mogen geen bestaande virtuele netwerkgateways bevatten.

- Als uw virtuele netwerk al gateways heeft (VPN of ExpressRoute) heeft, moet u alle gateways verwijderen voordat u verdergaat.

- Voor deze configuratie mogen virtuele netwerken enkel verbinding maken met de Virtual WAN-hubgateway.

Bepaal het IP-adresbereik dat u wilt gebruiken voor de privéadresruimte van uw virtuele hub. Deze informatie wordt gebruikt bij het configureren van uw virtuele hub. Een virtuele hub is een virtueel netwerk dat wordt gemaakt en gebruikt door Virtual WAN. Dit vormt de kern van uw Virtual WAN-netwerk in een regio. Het adresruimtebereik moet voldoen aan de bepaalde regels:

- Het adresbereik dat u voor de hub opgeeft mag niet overlappen met een van de bestaande virtuele netwerken waarmee u verbinding wilt maken.

- Het adresbereik mag niet overlappen met de on-premises adresbereiken waarmee u verbinding maakt.

- Als u niet bekend bent met de IP-adresbereiken in uw on-premises netwerkconfiguratie, moet u contact opnemen met iemand die deze gegevens voor u kan verstrekken.

Een virtueel WAN maken

Typ Virtual WAN in het zoekvak in de portal in de zoekbalk en selecteer Enter.

Selecteer Virtuele WAN's in de resultaten. Selecteer + Maken op de pagina Virtuele WAN's om de pagina WAN maken te openen.

Vul op de pagina WAN maken op het tabblad Basisbeginselen de velden in. Wijzig de voorbeeldwaarden die u wilt toepassen op uw omgeving.

- Abonnement: selecteer het abonnement dat u wilt gebruiken.

- Resourcegroep: Maak een nieuwe resourcegroep of gebruik bestaande.

- Locatie van de resourcegroep: kies een resourcelocatie in de vervolgkeuzelijst. Een WAN is een globale resource en woont niet in een bepaalde regio. U moet echter een regio selecteren om de WAN-resource die u maakt te kunnen beheren en vinden.

- Naam: typ de naam die u wilt aanroepen van uw virtuele WAN.

- Type: Basic of Standard. Selecteer Standaard. Als u Basic selecteert, moet u begrijpen dat virtuele WAN's van Basic alleen Basic-hubs kunnen bevatten. Basishubs kunnen alleen worden gebruikt voor site-naar-site-verbindingen.

Nadat u klaar bent met het invullen van de velden, selecteert u Onder aan de pagina Controleren +Maken.

Zodra de validatie is geslaagd, klikt u op Maken om het virtuele WAN te maken.

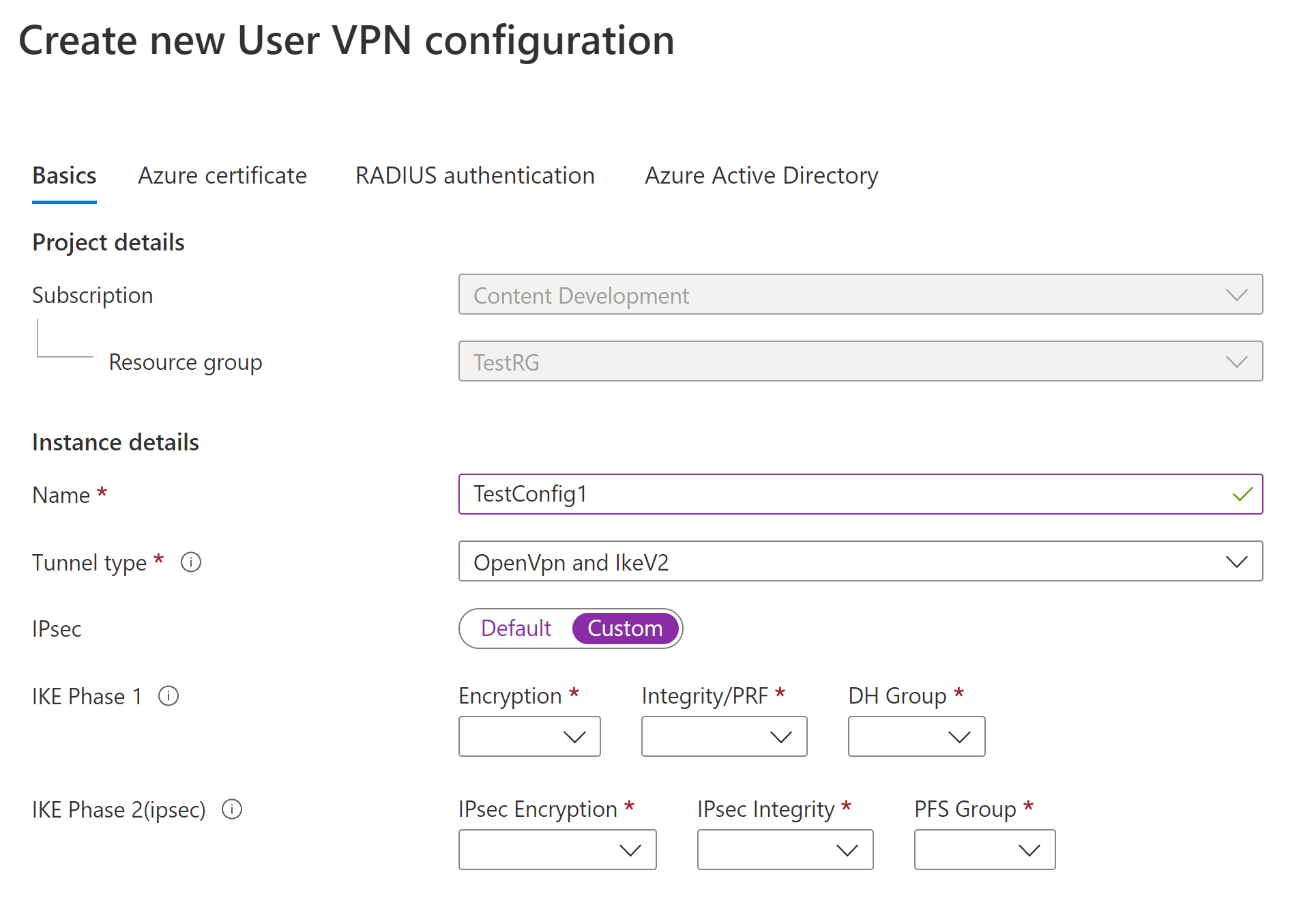

Een gebruikers-VPN-configuratie maken

De P2S-configuratie (User VPN) definieert de parameters voor externe clients om verbinding te maken. U maakt VPN-configuraties voor gebruikers voordat u de P2S-gateway in de hub maakt. U kunt meerdere VPN-configuraties voor gebruikers maken. Wanneer u de P2S-gateway maakt, selecteert u de gebruikers-VPN-configuratie die u wilt gebruiken.

De instructies die u volgt, zijn afhankelijk van de verificatiemethode die u wilt gebruiken. Voor deze oefening selecteren we OpenVpn en IKEv2 en certificaatverificatie. Er zijn echter andere configuraties beschikbaar. Elke verificatiemethode heeft specifieke vereisten.

Azure-certificaten: voor deze configuratie zijn certificaten vereist. U moet certificaten genereren of verkrijgen. Voor elke client is een clientcertificaat vereist. Daarnaast moeten de basiscertificaatgegevens (openbare sleutel) worden geüpload. Zie Certificaten genereren en exporteren voor meer informatie over de vereiste certificaten.

Verificatie op basis van radius: haal het IP-adres van de Radius-server, het RADIUS-servergeheim en de certificaatgegevens op.

Microsoft Entra-verificatie: zie Een VPN-verbinding voor gebruikers configureren - Microsoft Entra-verificatie.

Configuratiestappen

Navigeer naar het virtuele WAN dat u hebt gemaakt.

Selecteer VPN-configuraties voor gebruikers in het menu aan de linkerkant.

Selecteer op de pagina VPN-configuraties voor gebruikers de optie +Gebruikers-VPN-configuratie maken.

Voer op het tabblad Basisbeginselen van gebruikers-VPN maken onder Instantiedetails de naam in die u wilt toewijzen aan uw VPN-configuratie.

Selecteer bij Tunneltype het gewenste tunneltype in de vervolgkeuzelijst. De tunneltypeopties zijn: IKEv2 VPN, OpenVPN en OpenVpn en IKEv2. Elk tunneltype heeft specifieke vereiste instellingen. Het tunneltype dat u kiest, komt overeen met de beschikbare verificatieopties.

Vereisten en parameters:

IKEv2 VPN

Vereisten: Wanneer u het TYPE IKEv2-tunnel selecteert, ziet u een bericht waarin u wordt gevraagd een verificatiemethode te selecteren. Voor IKEv2 kunt u meerdere verificatiemethoden opgeven. U kunt azure-certificaat, verificatie op basis van RADIUS of beide kiezen.

Aangepaste IPSec-parameters: Als u de parameters voor IKE Fase 1 en IKE Fase 2 wilt aanpassen, schakelt u de IPsec-switch in op Aangepast en selecteert u de parameterwaarden. Zie het artikel Aangepaste IPsec voor meer informatie over aanpasbare parameters.

OpenVPN

- Vereisten: Wanneer u het Type OpenVPN-tunnel selecteert, ziet u een bericht waarin u wordt gevraagd een verificatiemechanisme te selecteren. Als OpenVPN is geselecteerd als tunneltype, kunt u meerdere verificatiemethoden opgeven. U kunt elke subset van Azure Certificate, Microsoft Entra ID of RADIUS-gebaseerde verificatie kiezen. Voor verificatie op basis van RADIUS kunt u een ip-adres en servergeheim van de secundaire RADIUS-server opgeven.

OpenVPN en IKEv2

- Vereisten: Wanneer u het type OpenVPN- en IKEv2-tunnel selecteert, ziet u een bericht waarin u wordt gevraagd een verificatiemechanisme te selecteren. Als OpenVPN en IKEv2 als tunneltype zijn geselecteerd, kunt u meerdere verificatiemethoden opgeven. U kunt Microsoft Entra-id kiezen, samen met verificatie op basis van Azure Certificate of RADIUS. Voor verificatie op basis van RADIUS kunt u een ip-adres en servergeheim van de secundaire RADIUS-server opgeven.

Configureer de verificatiemethoden die u wilt gebruiken. Elke verificatiemethode bevindt zich op een afzonderlijk tabblad: Azure-certificaat, RADIUS-verificatie en Microsoft Entra-id. Sommige verificatiemethoden zijn alleen beschikbaar voor bepaalde tunneltypen.

Selecteer Ja op het tabblad voor de verificatiemethode die u wilt configureren om de beschikbare configuratie-instellingen weer te geven.

Voorbeeld: certificaatverificatie

Als u deze instelling wilt configureren, kan het tunneltype de basispagina IKEv2, OpenVPN of OpenVPN en IKEv2 zijn.

Voorbeeld : RADIUS-verificatie

Als u deze instelling wilt configureren, kan het tunneltype op de pagina Basisbeginselen Ikev2, OpenVPN of OpenVPN en IKEv2 zijn.

Voorbeeld - Microsoft Entra-verificatie

Als u deze instelling wilt configureren, moet het tunneltype op de pagina Basisinformatie OpenVPN zijn. Verificatie op basis van Microsoft Entra-id's wordt alleen ondersteund met OpenVPN.

Wanneer u klaar bent met het configureren van de instellingen, selecteert u Controleren en maken onder aan de pagina.

Selecteer Maken om de gebruikers-VPN-configuratie te maken.

Een virtuele hub en gateway maken

De pagina Basisinformatie

Ga naar het virtuele WAN dat u hebt gemaakt. Selecteer Hubs in het linkerdeelvenster van de virtuele WAN-pagina onder De connectiviteit.

Selecteer +New Hub op de pagina Hubs om de pagina Virtuele hub maken te openen.

Op de pagina Basisinstellingen van de pagina Virtuele hub maken vult u de volgende velden in:

- Regio: Selecteer de regio waarin u de virtuele hub wilt implementeren.

- Naam: de naam waarmee u de virtuele hub wilt weten.

- Privé-adresruimte van de hub: het adresbereik van de hub in CIDR-notatie. De minimale adresruimte is /24 om een hub te maken.

- Capaciteit van virtuele hub: Selecteer in de vervolgkeuzelijst. Zie Instellingen voor virtuele hubs voor meer informatie.

- Voorkeur voor hubroutering: laat de standaardinstelling staan. Zie routeringsvoorkeur voor virtuele hubs voor meer informatie.

Punt-naar-sitepagina

Klik op het tabblad Punt-naar-site om de configuratiepagina voor punt-naar-site te openen. Als u de punt-naar-site-instellingen wilt weergeven, klikt u op Ja.

Configureer de volgende instellingen:

Gatewayschaaleenheden : dit vertegenwoordigt de geaggregeerde capaciteit van de gebruikers-VPN-gateway. Als u 40 of meer gatewayschaaleenheden selecteert, moet u de clientadresgroep dienovereenkomstig plannen. Zie Over clientadresgroepen voor informatie over hoe deze instelling van invloed is op de clientadresgroep. Zie de veelgestelde vragen voor meer informatie over gatewayschaaleenheden.

Punt-naar-siteconfiguratie : selecteer de gebruikers-VPN-configuratie die u in een vorige stap hebt gemaakt.

Routeringsvoorkeur: met azure-routeringsvoorkeur kunt u kiezen hoe uw verkeersroutes tussen Azure en internet worden gerouteerd. U kunt ervoor kiezen om verkeer te routeren via het Microsoft-netwerk of via het ISP-netwerk (openbaar internet). Deze opties worden ook wel koude aardappelroutering en hete aardappelroutering genoemd. Het openbare IP-adres in Virtual WAN wordt toegewezen door de service op basis van de geselecteerde routeringsoptie. Zie het artikel routeringsvoorkeur via microsoft-netwerk of internetprovider voor meer informatie over routeringsvoorkeur .

Externe/on-premises RADIUS-server gebruiken: wanneer een VPN-gateway voor virtual WAN-gebruikers is geconfigureerd voor het gebruik van RADIUS-verificatie, fungeert de VPN-gateway van de gebruiker als proxy en verzendt radius-toegangsaanvragen naar uw RADIUS-server. De instelling Externe/on-premises RADIUS-server gebruiken is standaard uitgeschakeld, wat betekent dat de VPN-gateway van de gebruiker alleen verificatieaanvragen kan doorsturen naar RADIUS-servers in virtuele netwerken die zijn verbonden met de hub van de gateway. Als u de instelling inschakelt, kan de VPN-gateway van de gebruiker worden geverifieerd met RADIUS-servers die zijn verbonden met externe hubs of on-premises zijn geïmplementeerd.

Notitie

De instelling van de externe/on-premises RADIUS-server en gerelateerde proxy-IP-adressen worden alleen gebruikt als de gateway is geconfigureerd voor het gebruik van VERIFICATIE op basis van RADIUS. Als de gateway niet is geconfigureerd voor het gebruik van VERIFICATIE op basis van RADIUS, wordt deze instelling genegeerd.

U moet 'Externe/on-premises RADIUS-server gebruiken' inschakelen als gebruikers verbinding maken met het globale VPN-profiel in plaats van het hubprofiel. Zie profielen op globaal en hubniveau voor meer informatie.

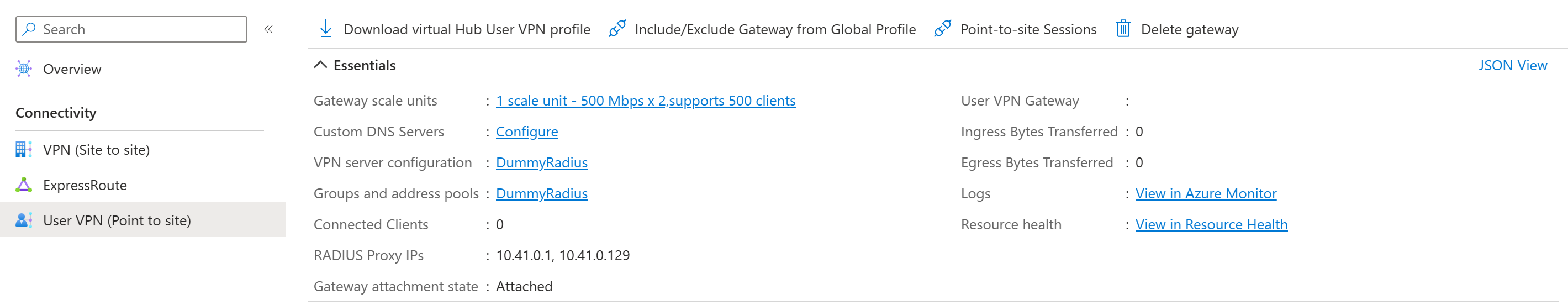

Nadat u de gebruikers-VPN-gateway hebt gemaakt, gaat u naar de gateway en noteert u het veld IP-adressen van de RADIUS-proxy. De RADIUS-proxy-IP's zijn de bron-IP-adressen van de RADIUS-pakketten die de VPN-gateway van de gebruiker naar uw RADIUS-server verzendt. Daarom moet uw RADIUS-server worden geconfigureerd om verificatieaanvragen van de RADIUS-proxy-IP's te accepteren. Als het veld IP-adressen van de RADIUS-proxy leeg of geen is, configureert u de RADIUS-server om verificatieaanvragen van de adresruimte van de hub te accepteren.

Zorg er bovendien voor dat u de koppelingen en doorgiften van de verbinding (VNet of on-premises) die als host fungeert voor de RADIUS-server, doorgeeft aan de standaardRouteTable van de hub die is geïmplementeerd met de punt-naar-site-VPN-gateway en dat de punt-naar-site-VPN-configuratie wordt doorgegeven aan de routetabel van de verbinding die als host fungeert voor de RADIUS-server. Dit is verplicht om ervoor te zorgen dat de gateway kan communiceren met de RADIUS-server en omgekeerd.

Clientadresgroep: de adresgroep waaruit IP-adressen automatisch worden toegewezen aan VPN-clients. Adresgroepen moeten uniek zijn. Er kan geen overlap zijn tussen adresgroepen. Zie Over clientadresgroepen voor meer informatie.

Aangepaste DNS-servers : het IP-adres van de DNS-server(s) die de clients gebruiken. U kunt maximaal 5 opgeven.

Selecteer Beoordelen en maken om de instellingen te valideren.

Wanneer de validatie is geslaagd, selecteert u Maken. Het maken van een hub kan 30 minuten of langer duren.

Wanneer u een nieuwe hub maakt, ziet u mogelijk een waarschuwingsbericht in de portal die verwijst naar de routerversie. Dit gebeurt soms wanneer de router wordt ingericht. Zodra de router volledig is ingericht, wordt het bericht niet meer weergegeven.

Clientconfiguratiebestanden genereren

Wanneer u verbinding maakt met VNet met behulp van gebruikers-VPN (P2S), kunt u de VPN-client gebruiken die systeemeigen is geïnstalleerd op het besturingssysteem waarmee u verbinding maakt. Alle benodigde configuratie-instellingen voor de VPN-clients bevinden zich in een ZIP-bestand voor de VPN-clientconfiguratie. Met de instellingen in het zip-bestand kunt u de VPN-clients eenvoudig configureren. De configuratiebestanden van de VPN-client die u genereert, zijn specifiek voor de gebruikers-VPN-configuratie voor uw gateway. In deze sectie genereert en downloadt u de bestanden die worden gebruikt om uw VPN-clients te configureren.

Er zijn twee verschillende typen configuratieprofielen die u kunt downloaden: globaal en hub. Het globale profiel is een configuratieprofiel op WAN-niveau. Wanneer u het configuratieprofiel op WAN-niveau downloadt, krijgt u een ingebouwd gebruikers-VPN-profiel op basis van Traffic Manager. Wanneer u een globaal profiel gebruikt, als een hub om een of andere reden niet beschikbaar is, zorgt het ingebouwde verkeersbeheer dat door de service wordt geleverd voor connectiviteit (via een andere hub) met Azure-resources voor punt-naar-site-gebruikers. Zie Algemene profielen en hubprofielen voor meer informatie of als u een configuratiepakket voor VPN-clients op hubniveau wilt downloaden.

Als u een globaal profielconfiguratiepakket voor VPN-clients op WAN-niveau wilt genereren, gaat u naar het virtuele WAN (niet de virtuele hub).

Selecteer in het linkerdeelvenster gebruikers-VPN-configuraties.

Selecteer de configuratie waarvoor u het profiel wilt downloaden. Als u meerdere hubs hebt toegewezen aan hetzelfde profiel, vouwt u het profiel uit om de hubs weer te geven en selecteert u vervolgens een van de hubs die het profiel gebruiken.

Selecteer VPN-profiel voor virtuele WAN-gebruikers downloaden.

Selecteer EAPTLS op de downloadpagina en vervolgens een profiel genereren en downloaden. Er wordt een profielpakket (zip-bestand) met de clientconfiguratie-instellingen gegenereerd en gedownload naar uw computer. De inhoud van het pakket is afhankelijk van de verificatie- en tunnelkeuzes voor uw configuratie.

VPN-clients configureren

Gebruik het gedownloade profielpakket om de systeemeigen VPN-client op uw computer te configureren. De procedure is anders voor elk besturingssysteem. Volg de instructies die van toepassing zijn op uw systeem. Zodra u klaar bent met het configureren van uw client, kunt u verbinding maken.

IKEv2

Als u in de gebruikers-VPN-configuratie het TYPE IKEv2 VPN-tunnel hebt opgegeven, kunt u de systeemeigen VPN-client (Windows en macOS Catalina of hoger) configureren.

De volgende stappen zijn voor Windows. Zie de stappen voor IKEv2-macOS voor macOS voor macOS.

Selecteer de VPN-clientconfiguratiebestanden die overeenkomen met de architectuur van de Windows-computer. Kies voor een architectuur met 64-bits processor het installatiepakket ‘VpnClientSetupAmd64’. Kies voor een architectuur met 32-bits processor het installatiepakket ‘VpnClientSetupAmdX86’.

Dubbelklik op het pakket om het te installeren. Selecteer Meer info en vervolgens Toch uitvoeren als u een SmartScreen-melding ziet.

Navigeer op de clientcomputer naar Netwerkinstellingen en selecteer VPN. De VPN-verbinding bevat de naam van het virtuele netwerk waarmee verbinding wordt gemaakt.

Installeer een clientcertificaat op elke computer waarmee u verbinding wilt maken via deze gebruikers-VPN-configuratie. Een clientcertificaat is vereist voor verificatie als u het systeemeigen verificatietype met Azure-certificaat gebruikt. Raadpleeg Certificaten genereren voor meer informatie over het genereren van certificaten. Raadpleeg Een clientcertificaat installeren voor meer informatie over het installeren van een clientcertificaat.

OpenVPN

Als u in de gebruikers-VPN-configuratie het type OpenVPN-tunnel hebt opgegeven, kunt u de Azure VPN-client downloaden en configureren, of in sommige gevallen kunt u OpenVPN-clientsoftware gebruiken. Gebruik voor stappen de koppeling die overeenkomt met uw configuratie.

- Microsoft Entra-verificatie - Azure VPN-client - Windows

- Microsoft Entra-verificatie - Azure VPN-client - macOS

- OpenVPN-clientsoftware configureren - Windows, macOS, iOS, Linux

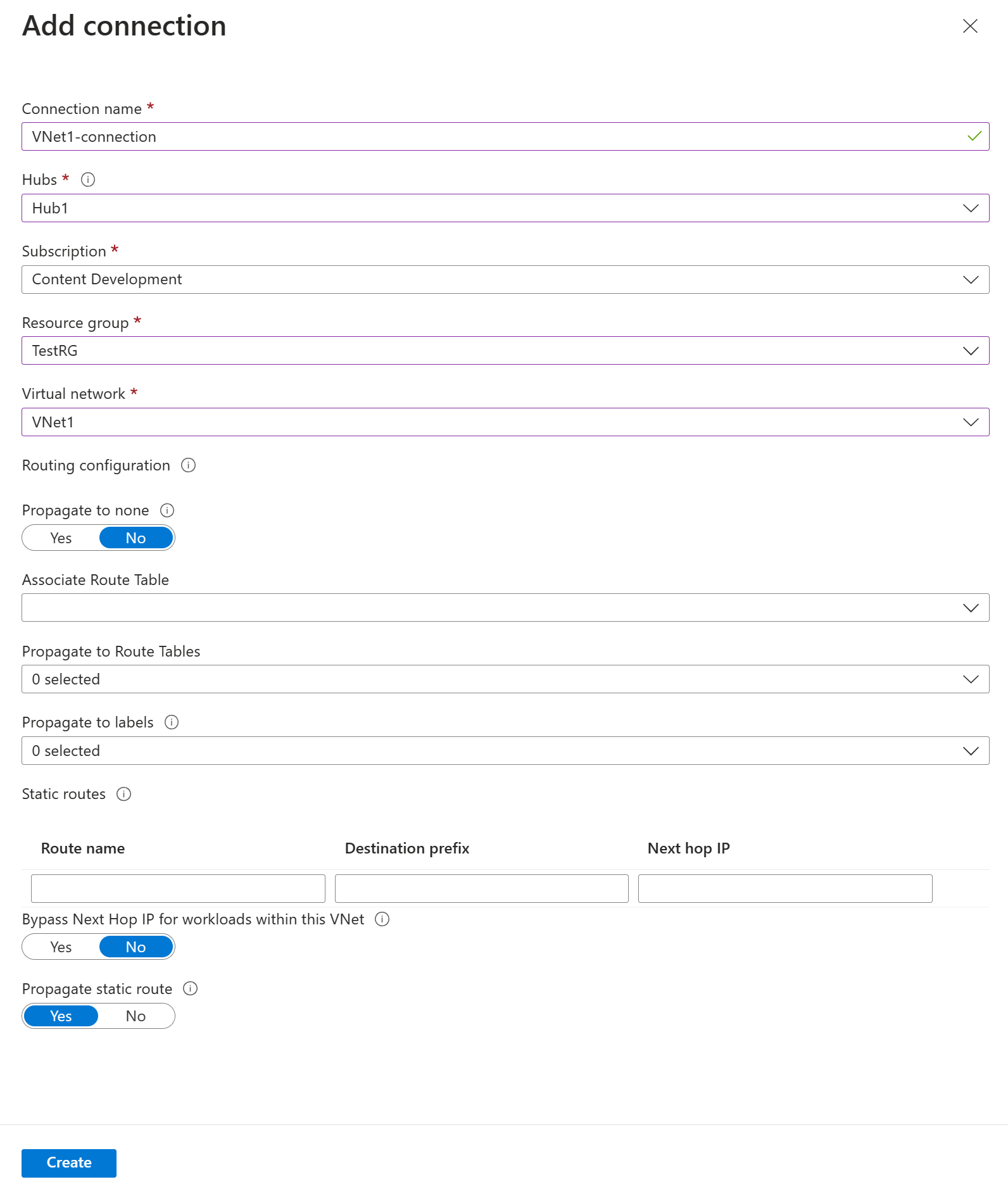

VNet verbinden met hub

In deze sectie maakt u een verbinding tussen uw virtuele hub en uw VNet. Voor deze zelfstudie hoeft u de routeringsinstellingen niet te configureren.

Ga in Azure Portal naar uw Virtual WAN in het linkerdeelvenster en selecteer Virtuele netwerkverbindingen.

Selecteer + Verbinding toevoegen op de pagina Virtuele netwerkverbindingen.

Op de pagina Verbinding toevoegen configureert u de verbindingsinstellingen. Zie Over routering voor informatie over routeringsinstellingen.

- Verbindingsnaam: geef de verbinding een naam.

- Hubs: selecteer de hub die u aan deze verbinding wilt koppelen.

- Abonnement: Controleer het abonnement.

- Resourcegroep: Selecteer de resourcegroep die het virtuele netwerk bevat waarmee u verbinding wilt maken.

- Virtueel netwerk: selecteer het virtuele netwerk dat u wilt verbinden met deze hub. Het virtuele netwerk dat u selecteert, kan geen bestaande virtuele netwerkgateway hebben.

- Doorgeven aan geen: dit is standaard ingesteld op Nee . Als u de schakeloptie wijzigt in Ja , worden de configuratieopties voor doorgeven aan routetabellen en doorgeven aan labels niet beschikbaar voor configuratie.

- Routetabel koppelen: In de vervolgkeuzelijst kunt u een routetabel selecteren die u wilt koppelen.

- Doorgeven aan labels: Labels zijn een logische groep routetabellen. Voor deze instelling selecteert u in de vervolgkeuzelijst.

- Statische routes: configureer indien nodig statische routes. Configureer statische routes voor virtuele netwerkapparaten (indien van toepassing). Virtual WAN ondersteunt één ip-adres voor de volgende hop voor statische route in een virtuele netwerkverbinding. Als u bijvoorbeeld een afzonderlijk virtueel apparaat hebt voor inkomend en uitgaand verkeer, kunt u het beste de virtuele apparaten in afzonderlijke VNets hebben en de VNets koppelen aan de virtuele hub.

- Volgend hop-IP-adres overslaan voor workloads binnen dit VNet: met deze instelling kunt u NVA's en andere workloads in hetzelfde VNet implementeren zonder dat al het verkeer via de NVA wordt afgedwongen. Deze instelling kan alleen worden geconfigureerd wanneer u een nieuwe verbinding configureert. Als u deze instelling wilt gebruiken voor een verbinding die u al hebt gemaakt, verwijdert u de verbinding en voegt u vervolgens een nieuwe verbinding toe.

- Statische route doorgeven: deze instelling wordt momenteel geïmplementeerd. Met deze instelling kunt u statische routes doorgeven die zijn gedefinieerd in de sectie Statische routes om tabellen te routeren die zijn opgegeven in Doorgeven aan routetabellen. Daarnaast worden routes doorgegeven aan routetabellen met labels die zijn opgegeven als Doorgeven aan labels. Deze routes kunnen worden doorgegeven tussen hubs, met uitzondering van de standaardroute 0/0. Deze functie wordt geïmplementeerd. Als u deze functie wilt inschakelen, opent u een ondersteuningsaanvraag

Nadat u de instellingen hebt voltooid die u wilt configureren, klikt u op Maken om de verbinding te maken.

Dashboard voor punt-naar-sitesessies

Als u uw actieve punt-naar-sitesessies wilt weergeven, klikt u op Punt-naar-site-sessies. Hiermee worden alle actieve punt-naar-sitegebruikers weergegeven die zijn verbonden met uw gebruikers-VPN-gateway.

Als u de verbinding van gebruikers met de VPN-gateway van de gebruiker wilt verbreken, klikt u op de ... contextmenu en klik op Verbinding verbreken.

Instellingen wijzigen

Clientadresgroep wijzigen

Navigeer naar uw virtuele HUB -> Gebruikers-VPN (punt-naar-site).

Klik op de waarde naast gatewayschaaleenheden om de pagina Vpn-gateway van gebruiker bewerken te openen.

Bewerk de instellingen op de pagina VPN-gateway bewerken.

Klik onder aan de pagina op Bewerken om uw instellingen te valideren.

Klik op Bevestigen om uw instellingen op te slaan. Het kan tot 30 minuten duren voordat wijzigingen op deze pagina zijn voltooid.

DNS-servers wijzigen

Navigeer naar uw virtuele HUB -> Gebruikers-VPN (punt-naar-site).

Klik op de waarde naast Aangepaste DNS-servers om de pagina Vpn-gateway van gebruiker bewerken te openen.

Bewerk het veld Aangepaste DNS-servers op de pagina VPN-gateway bewerken. Voer de IP-adressen van de DNS-server in de tekstvakken Aangepaste DNS-servers in. U kunt maximaal vijf DNS-servers opgeven.

Klik onder aan de pagina op Bewerken om uw instellingen te valideren.

Klik op Bevestigen om uw instellingen op te slaan. Het kan tot 30 minuten duren voordat wijzigingen op deze pagina zijn voltooid.

Resources opschonen

Wanneer u de resources die u hebt gemaakt niet meer nodig hebt, verwijdert u deze. Sommige Virtual WAN-resources moeten in een bepaalde volgorde worden verwijderd vanwege afhankelijkheden. Het verwijderen duurt ongeveer 30 minuten.

Open het virtuele WAN dat u hebt gemaakt.

Selecteer een virtuele hub die is gekoppeld aan het virtuele WAN om de hubpagina te openen.

Verwijder alle gatewayentiteiten volgens de onderstaande volgorde voor elk gatewaytype. Dit kan 30 minuten duren.

VPN:

- VPN-sites verbreken

- VPN-verbindingen verwijderen

- VPN-gateways verwijderen

ExpressRoute:

- ExpressRoute-verbindingen verwijderen

- ExpressRoute-gateways verwijderen

Herhaal dit voor alle hubs die zijn gekoppeld aan het virtuele WAN.

U kunt de hubs op dit moment verwijderen of de hubs later verwijderen wanneer u de resourcegroep verwijdert.

Navigeer naar de resourcegroep in Azure Portal.

Selecteer Resourcegroep verwijderen. Hiermee verwijdert u de andere resources in de resourcegroep, inclusief de hubs en het virtuele WAN.