Zelfstudie: Een site-naar-site-verbinding maken met Azure Virtual WAN

In deze zelfstudie leert u hoe u Virtual WAN kunt gebruiken om verbinding te maken met uw resources in Azure via een VPN-verbinding met IPsec/IKE (IKEv1 en IKEv2). Voor dit type verbinding moet er on-premises een VPN-apparaat aanwezig zijn waaraan een extern openbaar IP-adres is toegewezen. Zie voor meer informatie over Virtual WAN het Overzicht van Virtual WAN.

In deze zelfstudie leert u het volgende:

- Een virtueel WAN maken

- Basisinstellingen voor virtuele hubs configureren

- Instellingen voor site-naar-site-VPN-gateway configureren

- Een site maken

- Een site verbinden met een virtuele hub

- Een VPN-site verbinden met een virtuele hub

- Een VNet verbinden met een virtuele hub

- Een configuratiebestand downloaden

- Uw VPN-gateway weergeven of bewerken

Notitie

Als u veel sites hebt, zou u normaal gesproken een Virtual WAN-partner gebruiken om deze configuratie te maken. U kunt deze configuratie echter ook zelf maken als bekend bent met netwerktechnologie en uw eigen VPN-apparaat kunt configureren.

Vereisten

Controleer of u aan de volgende criteria hebt voldaan voordat u begint met de configuratie:

U een Azure-abonnement heeft. Als u nog geen Azure-abonnement hebt, maakt u een gratis account.

U hebt een virtueel netwerk waarmee u verbinding wilt maken.

- Controleer of geen van de subnetten van uw on-premises netwerken overlapt met de virtuele netwerken waarmee u verbinding wilt maken.

- Zie het quickstart-artikel als u een virtueel netwerk in het Azure-portaal wilt maken.

Uw virtuele netwerk mogen geen bestaande virtuele netwerkgateways bevatten.

- Als uw virtuele netwerk al gateways heeft (VPN of ExpressRoute) heeft, moet u alle gateways verwijderen voordat u verdergaat.

- Voor deze configuratie mogen virtuele netwerken enkel verbinding maken met de Virtual WAN-hubgateway.

Bepaal het IP-adresbereik dat u wilt gebruiken voor de privéadresruimte van uw virtuele hub. Deze informatie wordt gebruikt bij het configureren van uw virtuele hub. Een virtuele hub is een virtueel netwerk dat wordt gemaakt en gebruikt door Virtual WAN. Dit vormt de kern van uw Virtual WAN-netwerk in een regio. Het adresruimtebereik moet voldoen aan de bepaalde regels:

- Het adresbereik dat u voor de hub opgeeft mag niet overlappen met een van de bestaande virtuele netwerken waarmee u verbinding wilt maken.

- Het adresbereik mag niet overlappen met de on-premises adresbereiken waarmee u verbinding maakt.

- Als u niet bekend bent met de IP-adresbereiken in uw on-premises netwerkconfiguratie, moet u contact opnemen met iemand die deze gegevens voor u kan verstrekken.

Een virtueel WAN maken

Typ Virtual WAN in het zoekvak in de portal in de zoekbalk en selecteer Enter.

Selecteer Virtuele WAN's in de resultaten. Selecteer + Maken op de pagina Virtuele WAN's om de pagina WAN maken te openen.

Vul op de pagina WAN maken op het tabblad Basisbeginselen de velden in. Wijzig de voorbeeldwaarden die u wilt toepassen op uw omgeving.

- Abonnement: selecteer het abonnement dat u wilt gebruiken.

- Resourcegroep: Maak een nieuwe resourcegroep of gebruik bestaande.

- Locatie van de resourcegroep: kies een resourcelocatie in de vervolgkeuzelijst. Een WAN is een globale resource en woont niet in een bepaalde regio. U moet echter een regio selecteren om de WAN-resource die u maakt te kunnen beheren en vinden.

- Naam: typ de naam die u wilt aanroepen van uw virtuele WAN.

- Type: Basic of Standard. Selecteer Standaard. Als u Basic selecteert, moet u begrijpen dat virtuele WAN's van Basic alleen Basic-hubs kunnen bevatten. Basishubs kunnen alleen worden gebruikt voor site-naar-site-verbindingen.

Nadat u klaar bent met het invullen van de velden, selecteert u Onder aan de pagina Controleren +Maken.

Zodra de validatie is geslaagd, klikt u op Maken om het virtuele WAN te maken.

Instellingen voor virtuele hubs configureren

Een virtuele hub is een virtueel netwerk dat gateways kan bevatten voor site-naar-site-, ExpressRoute- of punt-naar-site-functionaliteit. Voor deze zelfstudie vult u eerst het tabblad Basisbeginselen voor de virtuele hub in en gaat u verder met het invullen van het tabblad site-naar-site in de volgende sectie. Het is ook mogelijk om een lege virtuele hub te maken (een virtuele hub die geen gateways bevat) en later gateways (S2S, P2S, ExpressRoute, enzovoort) toe te voegen. Zodra een virtuele hub is gemaakt, worden er kosten in rekening gebracht voor de virtuele hub, zelfs als u geen sites koppelt of gateways binnen de virtuele hub maakt.

Ga naar het virtuele WAN dat u hebt gemaakt. Selecteer Hubs in het linkerdeelvenster van de virtuele WAN-pagina onder De connectiviteit.

Selecteer +New Hub op de pagina Hubs om de pagina Virtuele hub maken te openen.

Op de pagina Basisinstellingen van de pagina Virtuele hub maken vult u de volgende velden in:

- Regio: Selecteer de regio waarin u de virtuele hub wilt implementeren.

- Naam: de naam waarmee u de virtuele hub wilt weten.

- Privé-adresruimte van de hub: het adresbereik van de hub in CIDR-notatie. De minimale adresruimte is /24 om een hub te maken.

- Capaciteit van virtuele hub: Selecteer in de vervolgkeuzelijst. Zie Instellingen voor virtuele hubs voor meer informatie.

- Voorkeur voor hubroutering: laat de standaardinstelling staan. Zie routeringsvoorkeur voor virtuele hubs voor meer informatie.

Maak de virtuele hub nog niet. Ga door naar de volgende sectie om meer instellingen te configureren.

Een site-naar-site-gateway configureren

In deze sectie configureert u instellingen voor site-naar-site-connectiviteit en maakt u vervolgens de virtuele hub en site-naar-site-VPN-gateway. Het maken van een virtuele hub en gateway kan ongeveer 30 minuten duren.

Klik op de pagina Virtuele hub maken op Site naar site om het tabblad Site naar site te openen .

Vul op het tabblad Site-naar-site de volgende velden in:

Selecteer Ja om een Site-naar-site VPN-verbinding te maken.

AS-nummer: het veld AS-getal kan niet worden bewerkt.

Gatewayschaaleenheden: selecteer de waarde van gatewayschaaleenheden in de vervolgkeuzelijst. Met de schaaleenheid kunt u de geaggregeerde doorvoer van de VPN-gateway kiezen die wordt gemaakt in de virtuele hub waarmee sites worden verbonden.

Als u 1 schaaleenheid = 500 Mbps kiest, betekent dit dat er twee exemplaren voor redundantie worden gemaakt, elk met een maximale doorvoer van 500 Mbps. Als u bijvoorbeeld vijf vertakkingen hebt, die elk 10 Mbps aan de vertakking doen, hebt u een aggregaties van 50 Mbps nodig aan het hoofdeinde. Het plannen van de totale capaciteit van de Azure VPN-gateway moet worden uitgevoerd na het beoordelen van de capaciteit die nodig is om het aantal branches naar de hub te ondersteunen.

Routeringsvoorkeur: met azure-routeringsvoorkeur kunt u kiezen hoe uw verkeersroutes tussen Azure en internet worden gerouteerd. U kunt ervoor kiezen om verkeer te routeren via het Microsoft-netwerk of via het ISP-netwerk (openbaar internet). Deze opties worden ook wel koude aardappelroutering en hete aardappelroutering genoemd.

Het openbare IP-adres in Virtual WAN wordt door de service toegewezen op basis van de geselecteerde routeringsoptie. Zie het artikel routeringsvoorkeur via microsoft-netwerk of internetprovider voor meer informatie over routeringsvoorkeur .

Selecteer Beoordelen en maken om de validatie uit te voeren.

Selecteer Maken om de hub en gateway te maken. Dit kan tot 30 minuten duren. Na 30 minuten selecteert u Vernieuwen om de hub op de pagina Hubs te bekijken. Selecteer Naar resource gaan om naar de resource te gaan.

Wanneer u een nieuwe hub maakt, ziet u mogelijk een waarschuwingsbericht in de portal die verwijst naar de routerversie. Dit gebeurt soms wanneer de router wordt ingericht. Zodra de router volledig is ingericht, wordt het bericht niet meer weergegeven.

Een site maken

In deze sectie maakt u een site. Sites komen overeen met uw fysieke locaties. Maak zoveel sites als u nodig hebt. Deze sites bevatten de eindpunten voor uw on-premises VPN-apparaat.

Als u bijvoorbeeld een filiaal in NY, een filiaal in Londen en een filiaal in LA hebt, maakt u drie afzonderlijke sites. U kunt maximaal 1000 sites per virtuele hub maken in een virtueel WAN. Als u meerdere virtuele hubs hebt, kunt u 1000 per virtuele hub maken.

Als u een CPE-apparaat van een Virtual WAN-partner hebt, neemt u contact met hen op voor meer informatie over de automatisering van Azure. Automatisering impliceert doorgaans een eenvoudige klikervaring om grootschalige vertakkingsgegevens naar Azure te exporteren en connectiviteit van de CPE naar azure Virtual WAN VPN-gateway in te stellen. Zie Richtlijnen voor automatisering van Azure naar CPE-partners voor meer informatie.

Navigeer naar uw Virtual WAN -> VPN-sites om de pagina VPN-sites te openen.

Op de pagina VPN sites klikt u op +Site maken.

Op het tabblad Basisinstellingen van de pagina VPN-sites maken vult u de volgende velden in:

Regio: voorheen locatie genoemd. Dit is de locatie waar u deze websiteresource in wilt maken.

Naam: de naam waarmee u naar uw on-premises site wilt verwijzen.

Leverancier van het apparaat: de naam van de leverancier van het VPN-apparaat (bijvoorbeeld: Citrix, Cisco, Barracuda). Door de leverancier van het apparaat toe te voegen, krijgt het Azure-team meer inzicht in uw omgeving, zodat het makkelijker wordt om later aanvullende optimalisatiemogelijkheden toe te voegen of u te helpen bij het oplossen van problemen.

Privé-adresruimte: de IP-adresruimte op uw on-premises site. Verkeer dat bestemd is voor deze adresruimte wordt doorgestuurd naar uw lokale site. Dit is vereist wanneer BGP niet is ingeschakeld voor de site.

Notitie

Als u de adresruimte bewerkt nadat u de site hebt gemaakt (bijvoorbeeld als u een extra adresruimte toevoegt), kan het 8-10 minuten duren om de efficiënte routes bij te werken terwijl de onderdelen opnieuw worden gemaakt.

Selecteer koppelingen om informatie over de fysieke koppelingen op de vertakking toe te voegen. Als u een CPE-apparaat van een Virtual WAN-partner heeft, vraag dan bij hen na of deze informatie wordt uitgewisseld met Azure als onderdeel van de upload van informatie over de vertakking die is ingesteld in hun systemen.

Koppelingsnaam: een naam die u wilt opgeven voor de fysieke verbinding op de VPN-site. Voorbeeld: mylink1.

Snelheid: Dit is de snelheid van het VPN-apparaat op de filiaallocatie. Voorbeeld: 50, wat betekent dat 50 Mbps de snelheid is van het VPN-apparaat op de vertakkingssite.

Koppelingsprovidernaam: de naam van de fysieke koppeling op de VPN-site. Voorbeeld: ATT, Verizon.

Koppeling IP-adres/FQDN: Openbaar IP-adres van het on-premises apparaat dat deze koppeling gebruikt. U kunt het privé-IP-adrs van uw on-premises VPN-apparaat dat achter ExpressRoute zit opgeven. U kunt ook een fully qualified somain name opgeven. Bijvoorbeeld something.contoso.com. De FQDN moet omzetbaar zijn vanuit de VPN-gateway. Dit is mogelijk als de DNS-server waarop deze FQDN gehost wordt bereikbaar is via internet. IP-adres heeft voorrang wanneer zowel het IP-adres als de FQDN zijn opgegeven.

Notitie

Ondersteunt één IPv4-adres per FQDN. Als de FQDN wordt omgezet in meerdere IP-adressen, dan kiest de VPN-gateway het eerste IP4-adres van de lijst. Momenteel worden IPv6-adressen niet ondersteund.

VPN-gateway onderhoudt een DNS-cache die om de vijf minuten wordt vernieuwd. De gateway probeert enkel FQDN's op te lossen voor niet-verbonden tunnels. Een gateway opnieuw instellen of de configuratie ervan wijzigen kan ook FQDN-omzetting activeren.

Koppeling Border Gateway Protocol: BGP configureren op een Virtual WAN staat gelijk aan BGP configureren op de VPN-gateway van een virtueel Azure-netwerk. Het adres van uw on-premises BGP-peer mag niet gelijk zijn aan het openbare IP-adres van uw VPN-apparaat of het de VNet-adresruimte van de VPN-site. Gebruik een ander IP-adres op het VPN-apparaat voor uw BGP-peer-IP. Het kan een adres zijn dat is toegewezen aan de loopback-interface op het apparaat. Specificeer dit adres in de bijbehorende VPN-site die de locatie vertegenwoordigt. Zie Over BGP met Azure VPN-gateway voor BGP-vereisten. U kunt altijd een VPN-koppelingsverbinding bewerken om de BGP-parameters bij te werken (Peering IP op de koppeling en as #).

U kunt meer koppelingen toevoegen of verwijderen. Er worden vier koppelingen per VPN-site ondersteund. Als u bijvoorbeeld vier ISP's (internetserviceprovider) hebt op de branche-locatie, kunt u vier koppelingen maken, één per internetprovider en de informatie voor elke koppeling opgeven.

Wanneer u klaar bent met het invullen van de velden, selecteert u Beoordelen + maken om te controleren. Klik op Maken om de site te maken.

Ga naar uw Virtual WAN. Op de pagina VPN-sites moet u de site kunnen zien die u hebt gemaakt. Als u de site niet kunt zien, moet u het filter aanpassen. Klik op de X in de hubkoppeling: bel om het filter te wissen.

Zodra het filter is gewist, kunt u uw site bekijken.

De VPN-site verbinden met een virtuele hub

In deze sectie verbindt u uw VPN-site met de virtuele hub.

Ga op uw Virtual WAN-pagina naar Hubs.

Klik op de pagina Hubs op de hub die u hebt gemaakt.

Klik op de pagina voor de hub die u hebt gemaakt, onder Connectiviteit in het linkerdeelvenster op VPN (site-naar-site) om de pagina VPN-site naar site te openen.

Op de pagina VPN (site-naar-site) ziet u uw site. Als u dat niet doet, moet u mogelijk op de hubkoppeling:x bellen klikken om de filters te wissen en uw site weer te geven.

Schakel het selectievakje in naast de naam van de site (klik niet rechtstreeks op de sitenaam) en klik vervolgens op VPN-sites verbinden.

Configureer de instellingen op de pagina Sites verbinden .

Vooraf gedeelde sleutel (PSK): voer de vooraf gedeelde sleutel in die wordt gebruikt door uw VPN-apparaat. Als u geen sleutel invoert, wordt door Azure automatisch een sleutel voor u gegenereerd. Vervolgens gebruikt u die sleutel bij het configureren van uw VPN-apparaat.

Protocol en IPsec: u kunt de standaardinstellingen voor Protocol (IKEv2) en IPsec (standaard) laten staan of u kunt aangepaste instellingen configureren. Zie Standaard/aangepaste IPsec voor meer informatie.

Standaardroute doorgeven: wijzig deze instelling alleen in Inschakelen als u weet dat u de standaardroute wilt doorgeven. Anders laat u deze staan op Uitschakelen. U kunt deze instelling later altijd wijzigen.

Met de optie Inschakelen kan de virtuele hub een bekende standaardroute naar deze verbinding doorgeven. Als deze vlag is ingeschakeld, wordt de standaardroute alleen doorgegeven als deze al bekend is bij de virtuele WAN-hub als gevolg van het implementeren van een firewall in de hub, of als voor een andere verbonden site geforceerd tunnelen is ingeschakeld. De standaardroute is niet afkomstig uit de Virtual WAN-hub.

Gebruik een verkeerskiezer op basis van beleid: laat deze instelling uitgeschakeld , tenzij u een verbinding configureert met een apparaat dat gebruikmaakt van deze instelling.

Verkeersselector configureren: laat de standaardwaarde staan. U kunt deze instelling later altijd wijzigen.

Verbindingsmodus: laat de standaardwaarde staan. Deze instelling wordt gebruikt om te bepalen welke gateway de verbinding kan initiëren.

Selecteer Verbinding maken onder aan de pagina.

Zodra u Verbinding maken hebt geselecteerd, wordt de connectiviteitsstatus Bijgewerkt weergegeven. Nadat het bijwerken is voltooid, wordt op de site de verbindings- en verbindingsstatus weergegeven.

Inrichtingsstatus van verbinding: dit is de status van de Azure-resource voor de verbinding die de VPN-site verbindt met de VPN-gateway van de Azure-hub. Wanneer dit controlesysteem goed werkt, wordt een verbinding tot stand gebracht tussen de Azure VPN-gateway en het on-premises VPN-apparaat.

Connectiviteitsstatus: dit is de werkelijke connectiviteitsstatus (gegevenspad) tussen de VPN-gateway van Azure in de hub en de VPN-site. Nadat het bijwerken is voltooid, kunnen de volgende statussen worden weergegeven:

- Onbekend: deze status wordt meestal gezien als de back-endsystemen werken om over te stappen naar een andere status.

- Verbinding maken: De VPN-gateway probeert contact op te halen met de werkelijke on-premises VPN-site.

- Verbonden: De verbinding wordt tot stand gebracht tussen de VPN-gateway en de on-premises VPN-site.

- Niet verbonden: connectiviteit is niet tot stand gebracht.

- Verbinding verbroken: deze status wordt gezien als de verbinding om welke reden dan ook (on-premises of in Azure) is verbroken.

Als u wijzigingen wilt aanbrengen in uw site, schakelt u het selectievakje naast de sitenaam in (klik niet rechtstreeks op de sitenaam) en klik vervolgens op het contextmenu ... .

Op deze pagina kunt u het volgende doen:

- Bewerk de VPN-verbinding met deze hub.

- Verwijder de VPN-verbinding met deze hub.

- Download het VPN-configuratiebestand dat specifiek is voor deze site. Als u in plaats daarvan het configuratiebestand wilt downloaden voor sites die zijn verbonden met deze hub, selecteert u VPN-configuratie downloaden in het menu bovenaan de pagina.

U kunt vervolgens op de VPN-site klikken om de connectiviteitsstatus per koppelingsverbinding weer te geven.

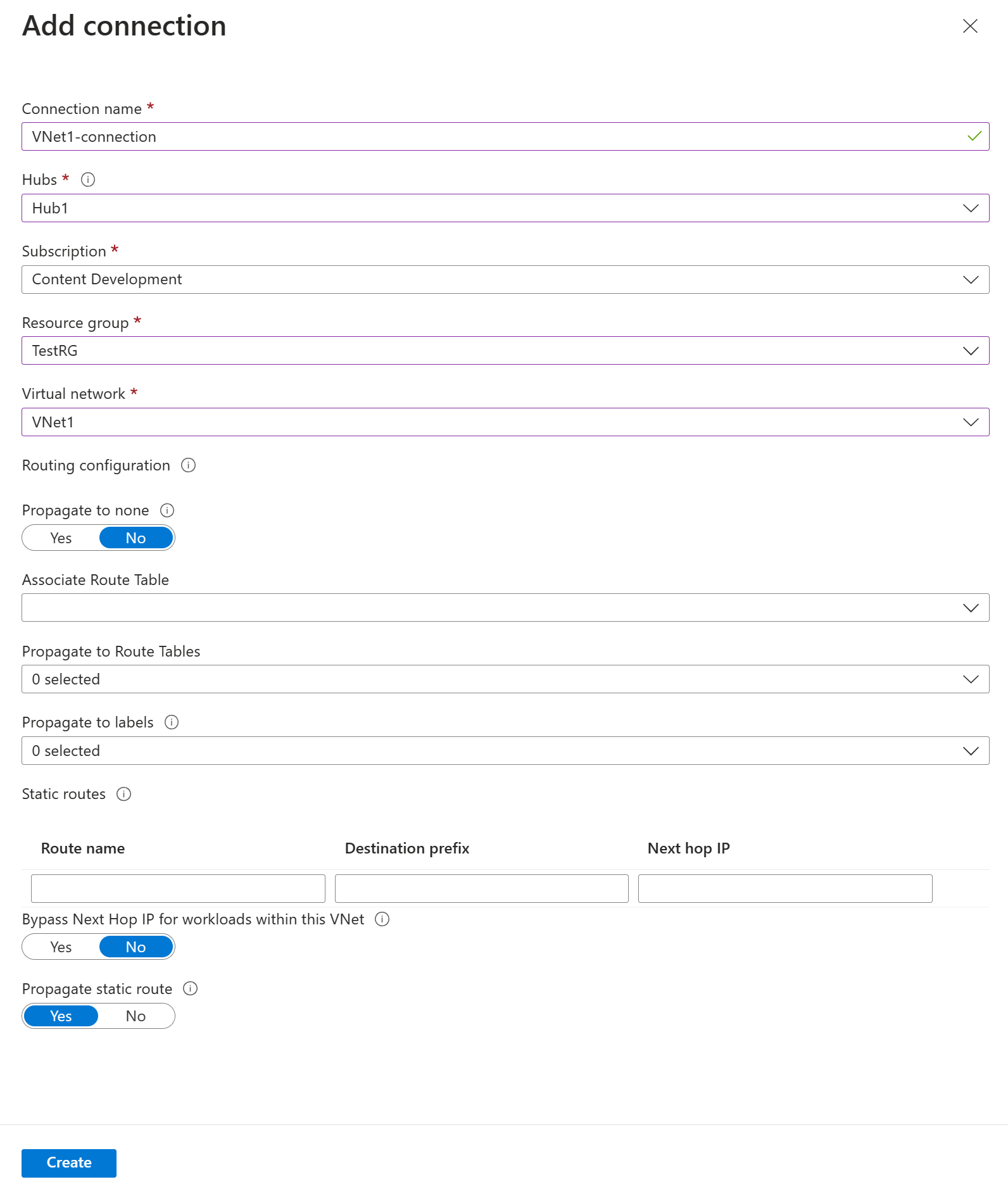

Een VNet verbinden met de virtuele hub

In deze sectie maakt u een verbinding tussen de virtuele hub en uw virtuele netwerk.

Ga in Azure Portal naar uw Virtual WAN in het linkerdeelvenster en selecteer Virtuele netwerkverbindingen.

Selecteer + Verbinding toevoegen op de pagina Virtuele netwerkverbindingen.

Configureer de verbindingsinstellingen op de pagina Verbinding toevoegen. Zie Over routering voor informatie over routeringsinstellingen.

- Verbindingsnaam: geef de verbinding een naam.

- Hubs: selecteer de hub die u aan deze verbinding wilt koppelen.

- Abonnement: Controleer het abonnement.

- Resourcegroep: Selecteer de resourcegroep die het virtuele netwerk bevat waarmee u verbinding wilt maken.

- Virtueel netwerk: selecteer het virtuele netwerk dat u wilt verbinden met deze hub. Het virtuele netwerk dat u selecteert, kan geen bestaande virtuele netwerkgateway hebben.

- Doorgeven aan geen: dit is standaard ingesteld op Nee . Als u de schakeloptie wijzigt in Ja , worden de configuratieopties voor doorgeven aan routetabellen en doorgeven aan labels niet beschikbaar voor configuratie.

- Routetabel koppelen: In de vervolgkeuzelijst kunt u een routetabel selecteren die u wilt koppelen.

- Doorgeven aan labels: Labels zijn een logische groep routetabellen. Voor deze instelling selecteert u in de vervolgkeuzelijst.

- Statische routes: configureer indien nodig statische routes. Configureer statische routes voor virtuele netwerkapparaten (indien van toepassing). Virtual WAN ondersteunt één ip-adres voor de volgende hop voor statische route in een virtuele netwerkverbinding. Als u bijvoorbeeld een afzonderlijk virtueel apparaat hebt voor inkomend en uitgaand verkeer, kunt u het beste de virtuele apparaten in afzonderlijke VNets hebben en de VNets koppelen aan de virtuele hub.

- Volgend hop-IP-adres overslaan voor workloads binnen dit VNet: met deze instelling kunt u NVA's en andere workloads in hetzelfde VNet implementeren zonder dat al het verkeer via de NVA wordt afgedwongen. Deze instelling kan alleen worden geconfigureerd wanneer u een nieuwe verbinding configureert. Als u deze instelling wilt gebruiken voor een verbinding die u al hebt gemaakt, verwijdert u de verbinding en voegt u vervolgens een nieuwe verbinding toe.

- Statische route doorgeven: deze instelling wordt momenteel geïmplementeerd. Met deze instelling kunt u statische routes doorgeven die zijn gedefinieerd in de sectie Statische routes om tabellen te routeren die zijn opgegeven in Doorgeven aan routetabellen. Daarnaast worden routes doorgegeven aan routetabellen met labels die zijn opgegeven als Doorgeven aan labels. Deze routes kunnen worden doorgegeven tussen hubs, met uitzondering van de standaardroute 0/0. Deze functie wordt geïmplementeerd. Als u deze functie wilt inschakelen, opent u een ondersteuningsaanvraag

Nadat u de instellingen hebt voltooid die u wilt configureren, klikt u op Maken om de verbinding te maken.

VPN-configuratie downloaden

Gebruik het configuratiebestand van het VPN-apparaat om uw on-premises VPN-apparaat te configureren. Dit zijn de basisstappen:

Ga op de pagina Virtual WAN naar Hubs -> Uw virtuele hub -> VPN -pagina (site-naar-site).

Klik boven aan de pagina VPN (site-naar-site) op VPN-configuratie downloaden. U ziet een reeks berichten wanneer Azure een nieuw opslagaccount maakt in de resourcegroep 'microsoft-network-[location]', waarbij de locatie de locatie van het WAN is. U kunt ook een bestaand opslagaccount toevoegen door te klikken op Bestaande gebruiken en een geldige SAS-URL toe te voegen waarvoor schrijfmachtigingen zijn ingeschakeld. Zie De SAS-URL genereren voor meer informatie over het maken van een nieuwe SAS-URL.

Zodra het bestand is gemaakt, klikt u op de koppeling om het bestand te downloaden. Hiermee maakt u een nieuw bestand met VPN-configuratie op de opgegeven SAS-URL-locatie. Zie Over het configuratiebestand van het VPN-apparaat in deze sectie voor meer informatie over de inhoud van het bestand .

Pas de configuratie toe op uw on-premises VPN-apparaat. Zie de configuratie van VPN-apparaten in deze sectie voor meer informatie.

Nadat u de configuratie hebt toegepast op uw VPN-apparaten, hoeft u het opslagaccount dat u hebt gemaakt, niet te behouden.

Over het configuratiebestand van het VPN-apparaat

Het apparaatconfiguratiebestand bevat de instellingen die u dient te gebruiken om uw on-premises VPN-apparaat te configureren. Wanneer u dit bestand bekijkt, ziet u de volgende informatie:

vpnSiteConfiguration - in deze sectie vindt u de apparaatgegevens, ingesteld als een site die verbinding maakt met het virtuele WAN. Het bevat de naam en het openbare IP-adres van het vertakkingsapparaat.

vpnSiteConnections - deze sectie bevat informatie over de volgende instellingen:

Adresruimte van het virtuele netwerk van de virtuele hub(s).

Voorbeeld:"AddressSpace":"10.1.0.0/24"Adresruimte van de virtuele netwerken die zijn verbonden met de virtuele hub.

Voorbeeld:"ConnectedSubnets":["10.2.0.0/16","10.3.0.0/16"]IP-adressen van de VPN-gateway van de virtuele hub. Omdat elke vpngateway-verbinding bestaat uit twee tunnels in een actief-actief-configuratie, ziet u beide IP-adressen in dit bestand. In dit voorbeeld ziet u voor elke site 'Instance0' en 'Instance1'.

Voorbeeld:"Instance0":"104.45.18.186" "Instance1":"104.45.13.195"Configuratiedetails van vpngateway-verbinding, zoals BGP, vooraf gedeelde sleutel, enzovoort. De PSK is de vooraf gedeelde sleutel die automatisch voor u wordt gegenereerd. U kunt de verbinding altijd bewerken op de overzichtspagina voor een aangepaste PSK.

Voorbeeld van een apparaatconfiguratiebestand

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"r403583d-9c82-4cb8-8570-1cbbcd9983b5"

},

"vpnSiteConfiguration":{

"Name":"testsite1",

"IPAddress":"73.239.3.208"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe",

"ConnectedSubnets":[

"10.2.0.0/16",

"10.3.0.0/16"

]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"bkOWe5dPPqkx0DfFE3tyuP7y3oYqAEbI",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

},

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"1f33f891-e1ab-42b8-8d8c-c024d337bcac"

},

"vpnSiteConfiguration":{

"Name":" testsite2",

"IPAddress":"198.51.100.122"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe"

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"XzODPyAYQqFs4ai9WzrJour0qLzeg7Qg",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

},

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"cd1e4a23-96bd-43a9-93b5-b51c2a945c7"

},

"vpnSiteConfiguration":{

"Name":" testsite3",

"IPAddress":"192.0.2.228"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe"

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"YLkSdSYd4wjjEThR3aIxaXaqNdxUwSo9",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

}

Uw VPN-apparaat configureren

Notitie

Als u met een Azure Virtual WAN-oplossing van een partner werkt, wordt het VPN-apparaat automatisch geconfigureerd. De apparaatcontroller haalt het configuratiebestand op uit Azure en past dit toe op het apparaat om zo de verbinding met Azure in te stellen. U hoeft in dat geval dus niet te weten hoe u uw VPN-apparaat handmatig configureert.

Als u instructies nodig hebt voor het configureren van uw apparaat, kunt u de instructies op de pagina met configuratiescripts voor VPN-apparaten gebruiken. Houd in dat geval wel rekening met de volgende dingen:

De instructies op de pagina VPN-apparaten zijn niet geschreven voor Virtual WAN, maar u kunt de Virtual WAN-waarden uit het configuratiebestand gebruiken om uw VPN-apparaat handmatig te configureren.

De downloadbare apparaatconfiguratiescripts die voor VPN Gateway zijn, werken niet voor Virtual WAN, omdat de configuratie anders is.

Een nieuw virtueel WAN kan ondersteuning bieden voor zowel IKEv1 als IKEv2.

Virtual WAN kan gebruikmaken van op beleid en op route gebaseerde VPN-apparaten en apparaatinstructies.

Gatewayinstellingen weergeven of bewerken

U kunt de instellingen van uw VPN-gateway op elk gewenst moment bekijken en bewerken. Ga naar uw virtuele hub -> VPN (site-naar-site) en klik op de gatewayconfiguratie.

Op de pagina VPN-gateway bewerken ziet u de volgende instellingen:

Openbaar IP-adres: toegewezen door Azure.

Privé-IP-adres: toegewezen door Azure.

Standaard-BGP-IP-adres: toegewezen door Azure.

Aangepast BGP-IP-adres: dit veld is gereserveerd voor APIPA (automatische privé-IP-adressering). ondersteuning voor Azure S BGP IP in de bereiken 169.254.21.* en 169.254.22.*. Azure accepteert BGP-verbindingen in deze bereiken maar zal verbinding maken met het standaard BGP-IP-adres. Gebruikers kunnen voor elk exemplaar meerdere aangepaste BGP-IP-adressen opgeven. Hetzelfde aangepaste BGP-IP-adres mag niet worden gebruikt voor beide exemplaren.

Resources opschonen

Wanneer u de resources die u hebt gemaakt niet meer nodig hebt, verwijdert u deze. Sommige Virtual WAN-resources moeten in een bepaalde volgorde worden verwijderd vanwege afhankelijkheden. Het verwijderen duurt ongeveer 30 minuten.

Open het virtuele WAN dat u hebt gemaakt.

Selecteer een virtuele hub die is gekoppeld aan het virtuele WAN om de hubpagina te openen.

Verwijder alle gatewayentiteiten volgens de onderstaande volgorde voor elk gatewaytype. Dit kan 30 minuten duren.

VPN:

- VPN-sites verbreken

- VPN-verbindingen verwijderen

- VPN-gateways verwijderen

ExpressRoute:

- ExpressRoute-verbindingen verwijderen

- ExpressRoute-gateways verwijderen

Herhaal dit voor alle hubs die zijn gekoppeld aan het virtuele WAN.

U kunt de hubs op dit moment verwijderen of de hubs later verwijderen wanneer u de resourcegroep verwijdert.

Navigeer naar de resourcegroep in Azure Portal.

Selecteer Resourcegroep verwijderen. Hiermee verwijdert u de andere resources in de resourcegroep, inclusief de hubs en het virtuele WAN.

Volgende stappen

Zie voor meer informatie over Virtual WAN: