Aangepast IPsec-/IKE-verbindingsbeleid configureren voor S2S VPN en VNet-naar-VNet: Azure Portal

In dit artikel wordt u begeleid bij de stappen voor het configureren van IPsec-/IKE-beleid voor VPN Gateway-site-naar-site-VPN- of VNet-naar-VNet-verbindingen met behulp van Azure Portal. In de volgende secties kunt u een IPsec-/IKE-beleid maken en configureren en het beleid toepassen op een nieuwe of bestaande verbinding.

Werkstroom

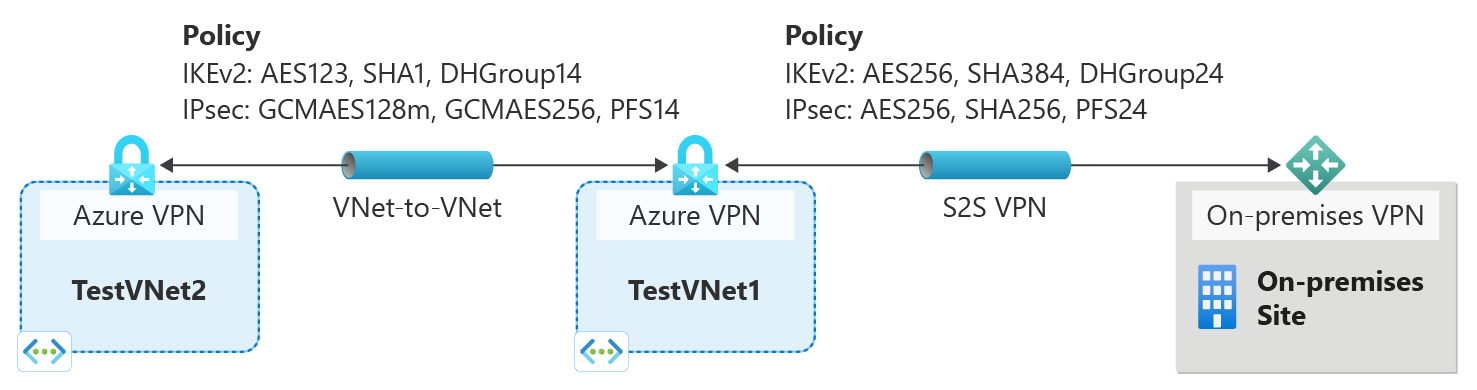

De instructies in dit artikel helpen u bij het instellen en configureren van IPsec-/IKE-beleid, zoals wordt weergegeven in het volgende diagram.

- Maak een virtueel netwerk en een VPN-gateway.

- Maak een lokale netwerkgateway voor cross-premises verbindingen of een ander virtueel netwerk en een andere gateway voor VNet-naar-VNet-verbinding.

- Maak een verbinding (IPsec of VNet2VNet).

- Het IPsec-/IKE-beleid voor de verbindingsbronnen configureren/bijwerken/verwijderen.

Beleidsparameters

IPsec- en IKE-protocolstandaard ondersteunt een breed scala aan cryptografische algoritmen in verschillende combinaties. Raadpleeg Over cryptografische vereisten en Azure VPN-gateways om te zien hoe dit kan helpen zorgen voor cross-premises en VNet-naar-VNet-connectiviteit om te voldoen aan uw nalevings- of beveiligingsvereisten. Houd rekening met de volgende overwegingen:

- IPsec-/IKE-beleid werkt alleen op de volgende gateway-SKU's:

- VpnGw1~5 en VpnGw1AZ~5AZ

- Standard en HighPerformance

- U kunt maar één beleidscombinatie opgeven voor een bepaalde verbinding.

- U moet alle algoritmen en parameters opgeven voor zowel IKE (main mode) als IPsec (snelle modus). Gedeeltelijke beleidsspecificatie is niet toegestaan.

- Raadpleeg de specificaties van de leverancier van uw VPN-apparaat om ervoor te zorgen dat het beleid wordt ondersteund op uw on-premises VPN-apparaten. S2S- of VNet-naar-VNet-verbindingen kunnen niet tot stand worden gebracht als het beleid niet compatibel is.

Cryptografische algoritmen en sleutelsterkten

De volgende tabel bevat de ondersteunde configureerbare cryptografische algoritmen en belangrijke sterke punten.

| IPsec/IKEv2 | Opties |

|---|---|

| IKEv2-versleuteling | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2-integriteit | SHA384, SHA256, SHA1, MD5 |

| DH-groep | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec-versleuteling | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, geen |

| IPsec-integriteit | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS-groep | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, geen |

| Sa-levensduur snelle modus | (Optioneel; standaardwaarden indien niet opgegeven) Seconden (geheel getal; minimaal 300, standaard 27.000) Kilobytes (geheel getal; minimaal 1.024, standaard 10.2400.000) |

| Verkeersselector | UsePolicyBasedTrafficSelectors ($True of $False, maar optioneel; standaard $False indien niet opgegeven) |

| Time-out van DPD | Seconden (geheel getal; minimaal 9, maximum 3.600, standaard 45) |

De configuratie van uw on-premises VPN-apparaat moet overeenkomen met of de volgende algoritmen en parameters bevatten die u opgeeft in het Azure IPsec- of IKE-beleid:

- IKE-versleutelingsalgoritmen (hoofdmodus, fase 1)

- IKE-integriteitsalgoritmen (hoofdmodus, fase 1)

- DH-groep (hoofdmodus, fase 1)

- IPsec-versleutelingsalgoritmen (snelle modus, fase 2)

- IPsec-integriteitsalgoritmen (snelle modus, fase 2)

- PFS-groep (snelle modus, fase 2)

- Verkeersselector (als u gebruikt

UsePolicyBasedTrafficSelectors) - SA-levensduur (lokale specificaties die niet overeenkomen)

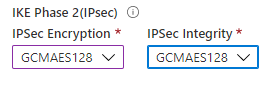

Als u GCMAES gebruikt voor het IPsec-versleutelingsalgoritmen, moet u dezelfde GCMAES-algoritme en sleutellengte selecteren voor IPsec-integriteit. Gebruik bijvoorbeeld GCMAES128 voor beide.

In de tabel met algoritmen en sleutels:

- IKE komt overeen met de hoofdmodus of fase 1.

- IPsec komt overeen met de snelle modus of fase 2.

- DH-groep specificeert de Diffie-Hellman-groep die wordt gebruikt in de hoofdmodus of fase 1.

- PFS-groep specificeert de Diffie-Hellman-groep die wordt gebruikt in de snelle modus of fase 2.

De SA-levensduur van DE IKE-hoofdmodus is vastgesteld op 28.800 seconden op de Azure VPN-gateways.

UsePolicyBasedTrafficSelectorsis een optionele parameter voor de verbinding. Als uUsePolicyBasedTrafficSelectors$Trueinstelt op een verbinding, wordt de VPN-gateway geconfigureerd om verbinding te maken met een on-premises VPN-firewall op basis van beleid.Als u dit inschakelt

UsePolicyBasedTrafficSelectors, moet u ervoor zorgen dat uw VPN-apparaat beschikt over de overeenkomende verkeerskiezers die zijn gedefinieerd met alle combinaties van uw on-premises netwerkvoorvoegsels (lokale netwerkgateway) naar of van de voorvoegsels van het virtuele Azure-netwerk in plaats van any-to-any. De VPN-gateway accepteert elke verkeerskiezer die de externe VPN-gateway voorstelt, ongeacht wat er op de VPN-gateway is geconfigureerd.Als uw lokale netwerkvoorvoegsels bijvoorbeeld 10.1.0.0/16 en 10.2.0.0/16 zijn, en de voorvoegsels van uw virtuele netwerk 192.168.0.0/16 en 172.16.0.0/16, moet u de volgende verkeersselectoren opgeven:

- 10.1.0.0/16 <===> 192.168.0.0/16

- 10.1.0.0/16 <===> 172.16.0.0/16

- 10.2.0.0/16 <===> 192.168.0.0/16

- 10.2.0.0/16 <===> 172.16.0.0/16

Zie Een VPN-gateway verbinden met meerdere on-premises op beleid gebaseerde VPN-apparaten voor meer informatie over op beleid gebaseerde verkeerskiezers.

Als u de time-out instelt op kortere perioden, wordt IKE agressief opnieuw versleuteld. De verbinding kan in sommige gevallen worden verbroken. Deze situatie is mogelijk niet wenselijk als uw on-premises locaties verder weg liggen van de Azure-regio waar de VPN-gateway zich bevindt, of als de fysieke koppelingsvoorwaarde pakketverlies kan veroorzaken. Over het algemeen wordt u aangeraden de time-out in te stellen op 30 tot 45 seconden.

Notitie

IKEv2-integriteit wordt gebruikt voor zowel integriteit als PRF (pseudo-willekeurige functie). Als het opgegeven IKEv2-versleutelingsalgoritme GCM* is, wordt de waarde die wordt doorgegeven in IKEv2-integriteit alleen gebruikt voor PRF en wordt impliciet IKEv2-integriteit ingesteld op GCM*. In alle andere gevallen wordt de waarde die is doorgegeven in IKEv2-integriteit gebruikt voor zowel IKEv2-integriteit als PRF.

Diffie-Hellman-groepen

De volgende tabel bevat de bijbehorende Diffie-Hellman-groepen die worden ondersteund door het aangepaste beleid:

| Diffie-Hellman-groep | DHGroup | PFSGroup | Sleutellengte |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768-bits MODP |

| 2 | DHGroup2 | PFS2 | 1024-bits MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048-bits MODP |

| 19 | ECP256 | ECP256 | 256-bits ECP |

| 20 | ECP384 | ECP384 | 384-bits ECP |

| 24 | DHGroup24 | PFS24 | 2048-bits MODP |

Zie RFC3526 en RFC5114 voor meer informatie.

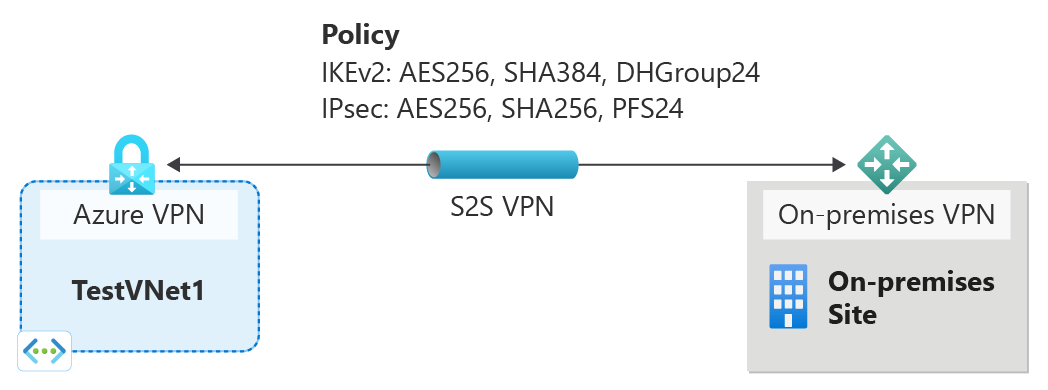

Een S2S VPN-verbinding maken met aangepast beleid

In deze sectie wordt u begeleid bij de stappen voor het maken van een site-naar-site-VPN-verbinding met een IPsec-/IKE-beleid. Met de volgende stappen maakt u de verbinding, zoals wordt weergegeven in het volgende diagram. De on-premises site in dit diagram vertegenwoordigt Site6.

Stap 1: Het virtuele netwerk, de VPN-gateway en de lokale netwerkgateway voor TestVNet1 maken

Maak de volgende resources. Zie Een site-naar-site-VPN-verbinding maken voor stappen.

Maak het virtuele netwerk TestVNet1 met behulp van de volgende waarden.

- Resourcegroep: TestRG1

- Naam: TestVNet1

- Regio: (VS) VS - oost

- IPv4-adresruimte: 10.1.0.0/16

- Naam van subnet 1: FrontEnd

- Subnet 1 adresbereik: 10.1.0.0/24

- Subnet 2-naam: BackEnd

- Subnet 2-adresbereik: 10.1.1.0/24

Maak de virtuele netwerkgateway VNet1GW met behulp van de volgende waarden.

- Naam: VNet1GW

- Regio: VS - oost

- Gatewaytype: VPN

- VPN-type: op route gebaseerd

- SKU: VpnGw2

- Generatie: Generatie 2

- Virtueel netwerk: VNet1

- Adresbereik van gatewaysubnet: 10.1.255.0/27

- Type openbaar IP-adres: Basic of Standard

- Openbaar IP-adres: nieuwe maken

- Openbare IP-adresnaam: VNet1GWpip

- Actief-actiefmodus inschakelen: Uitgeschakeld

- BGP configureren: uitgeschakeld

Stap 2: de lokale netwerkgateway en verbindingsbronnen configureren

Maak de resourcesite6 van de lokale netwerkgateway met behulp van de volgende waarden.

- Naam: Site6

- Resourcegroep: TestRG1

- Locatie: VS - oost

- IP-adres van lokale gateway: 5.4.3.2 (alleen voorbeeldwaarde: gebruik het IP-adres van uw on-premises apparaat)

- Adresruimten 10.61.0.0/16, 10.62.0.0/16 (alleen voorbeeldwaarde)

Voeg vanuit de gateway van het virtuele netwerk een verbinding toe met de lokale netwerkgateway met behulp van de volgende waarden.

- Verbindingsnaam: VNet1toSite6

- Verbindingstype: IPsec

- Lokale netwerkgateway: Site6

- Gedeelde sleutel: abc123 (voorbeeldwaarde- moet overeenkomen met de gebruikte on-premises apparaatsleutel)

- IKE-protocol: IKEv2

Stap 3: een aangepast IPsec-/IKE-beleid configureren voor de S2S VPN-verbinding

Configureer een aangepast IPsec-/IKE-beleid met de volgende algoritmen en parameters:

- IKE Fase 1: AES256, SHA384, DHGroup24

- IKE-fase 2 (IPsec): AES256, SHA256, PFS Geen

- IPsec SA-levensduur in KB: 102400000

- IPsec SA-levensduur in seconden: 30000

- Time-out van DPD: 45 seconden

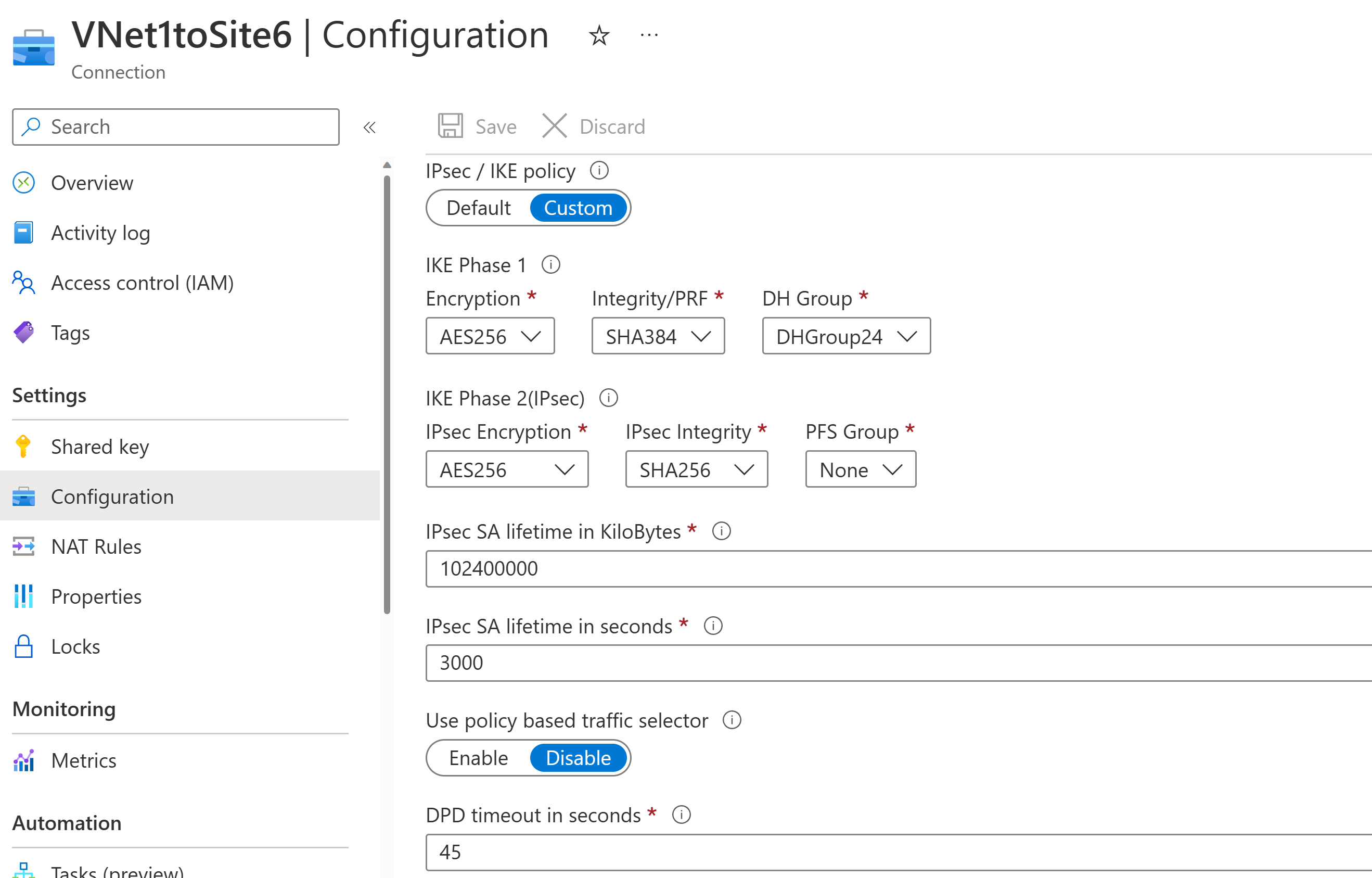

Ga naar de verbindingsresource die u hebt gemaakt, VNet1toSite6. Open de pagina Configuratie. Selecteer aangepast IPsec-/IKE-beleid om alle configuratieopties weer te geven. In de volgende schermopname ziet u de configuratie volgens de lijst:

Als u GCMAES voor IPsec gebruikt, moet u dezelfde GCMAES-algoritme en sleutellengte gebruiken voor zowel IPsec-versleuteling als integriteit. De volgende schermopname geeft bijvoorbeeld GCMAES128 op voor zowel IPsec-versleuteling als IPsec-integriteit:

Als u Azure VPN Gateway wilt inschakelen om verbinding te maken met on-premises VPN-apparaten op basis van beleid, kunt u Inschakelen selecteren voor de optie Op beleid gebaseerde verkeersselectors gebruiken.

Zodra alle opties zijn geselecteerd, selecteert u Opslaan om de wijzigingen door te voeren in de verbindingsresource. Het beleid wordt binnen ongeveer een minuut afgedwongen.

Belangrijk

Zodra een IPsec-/IKE-beleid is opgegeven voor een verbinding, verzendt of accepteert de Azure VPN-gateway alleen het IPsec-/IKE-voorstel met opgegeven cryptografische algoritmen en belangrijke sterke punten voor die specifieke verbinding. Zorg ervoor dat uw on-premises VPN-apparaat voor de verbinding de exacte beleidscombinatie gebruikt of accepteert, anders wordt de S2S VPN-tunnel niet tot stand gebracht.

Op beleid gebaseerde verkeersselector - en DPD-time-outopties kunnen worden opgegeven met standaardbeleid , zonder het aangepaste IPsec-/IKE-beleid.

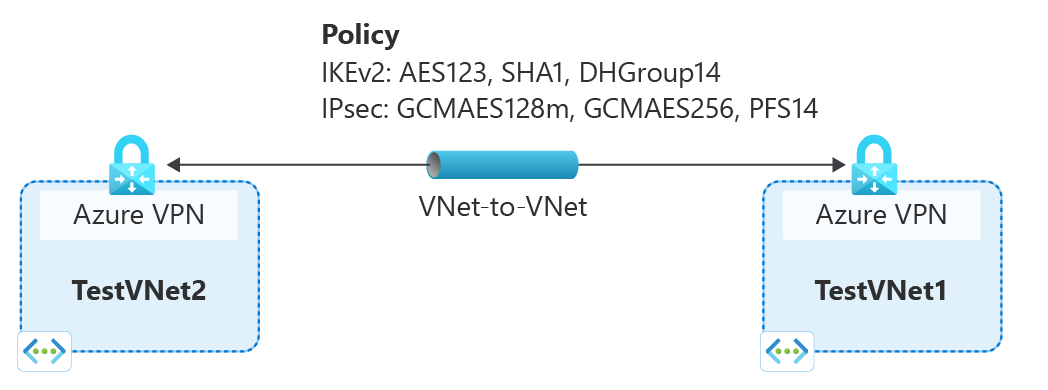

Een VNet-naar-VNet-verbinding maken met aangepast beleid

De stappen voor het maken van een VNet-naar-VNet-verbinding met een IPsec-/IKE-beleid zijn vergelijkbaar met die van een S2S VPN-verbinding. U moet de vorige secties in Een S2S-VPN-verbinding maken voltooien om TestVNet1 en de VPN-gateway te maken en configureren.

Stap 1: Het virtuele netwerk, de VPN-gateway en de lokale netwerkgateway voor TestVNet2 maken

Gebruik de stappen in het artikel Een VNet-naar-VNet-verbinding maken om TestVNet2 te maken en maak een VNet-naar-VNet-verbinding met TestVNet1.

Voorbeeldwaarden:

Virtueel netwerk TestVNet2

- Resourcegroep: TestRG2

- Naam: TestVNet2

- Regio: (VS) VS - west

- IPv4-adresruimte: 10.2.0.0/16

- Naam van subnet 1: FrontEnd

- Subnet 1 adresbereik: 10.2.0.0/24

- Subnet 2-naam: BackEnd

- Subnet 2-adresbereik: 10.2.1.0/24

VPN-gateway: VNet2GW

- Naam: VNet2GW

- Regio: VS - west

- Gatewaytype: VPN

- VPN-type: op route gebaseerd

- SKU: VpnGw2

- Generatie: Generatie 2

- Virtueel netwerk: TestVNet2

- Adresbereik van gatewaysubnet: 10.2.255.0/27

- Type openbaar IP-adres: Basic of Standard

- Openbaar IP-adres: nieuwe maken

- Naam van openbaar IP-adres: VNet2GWpip

- Actief-actiefmodus inschakelen: Uitgeschakeld

- BGP configureren: uitgeschakeld

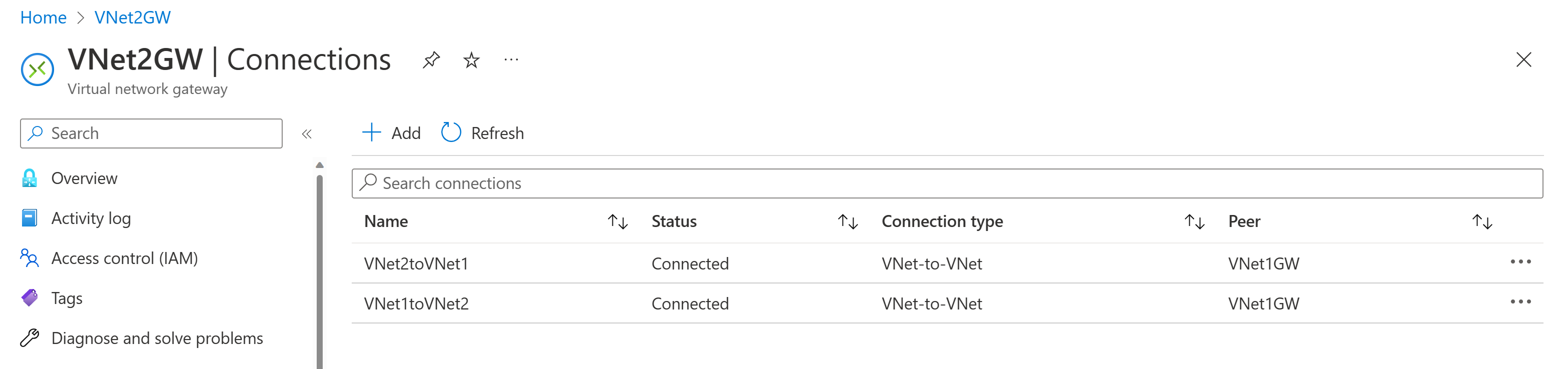

Stap 2: De VNet-naar-VNet-verbinding configureren

Voeg vanuit de VNet1GW-gateway een VNet-naar-VNet-verbinding toe met VNet2GW met de naam VNet1toVNet2.

Voeg vervolgens vanuit VNet2GW een VNet-naar-VNet-verbinding toe met VNet1GW met de naam VNet2toVNet1.

Nadat u de verbindingen hebt toegevoegd, ziet u de VNet-naar-VNet-verbindingen, zoals wordt weergegeven in de volgende schermopname van de VNet2GW-resource:

Stap 3: een aangepast IPsec-/IKE-beleid configureren op VNet1toVNet2

Ga vanuit de verbindingsresource VNet1toVNet2 naar de pagina Configuratie .

Voor IPsec-/IKE-beleid selecteert u Aangepast om de aangepaste beleidsopties weer te geven. Selecteer de cryptografische algoritmen met de bijbehorende sleutellengten. Dit beleid hoeft niet overeen te komen met het vorige beleid dat u hebt gemaakt voor de VNet1toSite6-verbinding.

Voorbeeldwaarden:

- IKE-fase 1: AES128, SHA1, DHGroup14

- IKE-fase 2(IPsec): GCMAES128, GCMAES128, PFS2048

- IPsec SA-levensduur in KB: 102400000

- IPsec SA-levensduur in seconden: 14400

- Time-out van DPD: 45 seconden

Selecteer Opslaan boven aan de pagina om de beleidswijzigingen op de verbindingsresource toe te passen.

Stap 4: een aangepast IPsec-/IKE-beleid configureren op VNet2toVNet1

Hetzelfde beleid toepassen op de VNet2toVNet1-verbinding, VNet2toVNet1. Als u dit niet doet, maakt de IPsec-/IKE VPN-tunnel geen verbinding vanwege niet-overeenkomende beleidsregels.

Belangrijk

Zodra een IPsec-/IKE-beleid is opgegeven voor een verbinding, verzendt of accepteert de Azure VPN-gateway alleen het IPsec-/IKE-voorstel met opgegeven cryptografische algoritmen en belangrijke sterke punten voor die specifieke verbinding. Zorg ervoor dat het IPsec-beleid voor beide verbindingen hetzelfde is, anders wordt de VNet-naar-VNet-verbinding niet tot stand gebracht.

Nadat u deze stappen hebt voltooid, wordt de verbinding binnen een paar minuten tot stand gebracht en hebt u de volgende netwerktopologie.

Aangepast beleid verwijderen uit een verbinding

- Als u een aangepast beleid uit een verbinding wilt verwijderen, gaat u naar de verbindingsresource.

- Wijzig op de pagina Configuratie het IP-/IKE-beleid van Aangepast naar Standaard. Hiermee verwijdert u alle aangepaste beleidsregels die eerder zijn opgegeven voor de verbinding en herstelt u de standaard-IPsec-/IKE-instellingen voor deze verbinding.

- Selecteer Opslaan om het aangepaste beleid te verwijderen en de standaard-IPsec-/IKE-instellingen op de verbinding te herstellen.

Veelgestelde vragen over IPsec-/IKE-beleid

Als u veelgestelde vragen wilt bekijken, gaat u naar de sectie IPsec-/IKE-beleid van de veelgestelde vragen over VPN Gateway.

Volgende stappen

Zie Meerdere on-premises op beleid gebaseerde VPN-apparaten verbinden voor meer informatie over op beleid gebaseerde verkeerskiezers.