Geforceerde tunneling met het klassieke implementatiemodel configureren

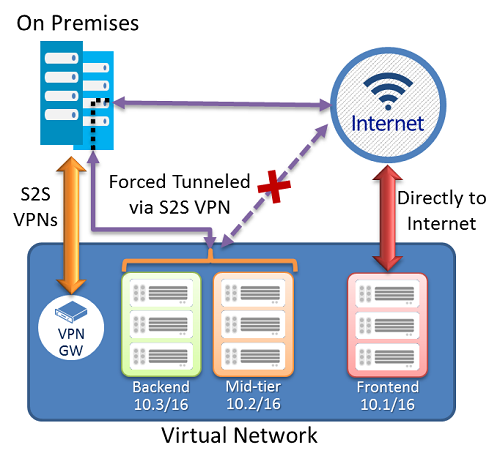

Met geforceerde tunneling kunt u alle voor internet bestemde verkeer geforceerd terugsturen naar uw on-premises locatie via een site-naar-site-VPN-tunnel voor inspectie en controle. Dit is een essentiële beveiligingsvereiste voor de meeste IT-beleidsregels voor ondernemingen. Zonder geforceerde tunneling loopt internetverkeer van uw VM's in Azure altijd rechtstreeks van de Azure-netwerkinfrastructuur naar internet, zonder de mogelijkheid om het verkeer te inspecteren of te controleren. Onbevoegde internettoegang kan mogelijk leiden tot openbaarmaking van informatie of andere soorten beveiligingsschendingen.

De stappen in dit artikel zijn van toepassing op het klassieke (verouderde) implementatiemodel en zijn niet van toepassing op het huidige implementatiemodel, Resource Manager. Tenzij u specifiek in het klassieke implementatiemodel wilt werken, raden we u aan de Resource Manager-versie van dit artikel te gebruiken.

Notitie

Dit artikel is geschreven voor het klassieke (verouderde) implementatiemodel. U wordt aangeraden in plaats daarvan het meest recente Azure-implementatiemodel te gebruiken. Het Resource Manager-implementatiemodel is het nieuwste implementatiemodel en biedt meer opties en functiecompatibiliteit dan het klassieke implementatiemodel. Zie Implementatiemodellen en de status van uw resources begrijpen om inzicht te krijgen in het verschil tussen deze twee implementatiemodellen.

Als u een andere versie van dit artikel wilt gebruiken, gebruikt u de inhoudsopgave in het linkerdeelvenster.

Vereisten en overwegingen

Geforceerde tunneling in Azure wordt geconfigureerd via door de gebruiker gedefinieerde routes (UDR) van het virtuele netwerk. Het omleiden van verkeer naar een on-premises site wordt uitgedrukt als een standaardroute naar de Azure VPN-gateway. De volgende sectie bevat de huidige beperking van de routeringstabel en routes voor een virtueel Azure-netwerk:

Elk subnet van een virtueel netwerk heeft een ingebouwde, systeemrouteringstabel. De routeringstabel van het systeem heeft de volgende drie groepen routes:

- Lokale VNet-routes: rechtstreeks naar de doel-VM's in hetzelfde virtuele netwerk.

- On-premises routes: naar de Azure VPN-gateway.

- Standaardroute: rechtstreeks naar internet. Pakketten die zijn bestemd voor de privé-IP-adressen die niet onder de vorige twee routes vallen, worden verwijderd.

Met de release van door de gebruiker gedefinieerde routes kunt u een routeringstabel maken om een standaardroute toe te voegen en vervolgens de routeringstabel aan uw VNet-subnetten koppelen om geforceerde tunneling op deze subnetten mogelijk te maken.

U moet een 'standaardsite' instellen tussen de cross-premises lokale sites die zijn verbonden met het virtuele netwerk.

Geforceerde tunneling moet zijn gekoppeld aan een VNet dat een vpn-gateway voor dynamische routering heeft (niet een statische gateway).

ExpressRoute-geforceerde tunneling is niet geconfigureerd via dit mechanisme, maar wordt in plaats daarvan ingeschakeld door een standaardroute te adverteren via de ExpressRoute BGP-peeringsessies. Zie voor meer informatie de wat is ExpressRoute?

Overzicht van configuratie

In het volgende voorbeeld wordt het front-endsubnet niet geforceerd getunneld. De workloads in het front-endsubnet kunnen klantaanvragen rechtstreeks via internet blijven accepteren en erop reageren. De subnetten Mid-tier en Back-end worden geforceerd getunneld. Uitgaande verbindingen van deze twee subnetten naar internet worden geforceerd of teruggestuurd naar een on-premises site via een van de S2S VPN-tunnels.

Hiermee kunt u internettoegang beperken en inspecteren vanaf uw virtuele machines of cloudservices in Azure, terwijl u de vereiste servicearchitectuur met meerdere lagen blijft inschakelen. U kunt ook geforceerde tunneling toepassen op de hele virtuele netwerken als er geen internetgerichte workloads in uw virtuele netwerken zijn.

Vereisten

Controleer of u beschikt over de volgende items voordat u begint met de configuratie:

- Een Azure-abonnement. Als u nog geen Azure-abonnement hebt, kunt u uw voordelen als MSDN-abonnee activeren of u aanmelden voor een gratis account.

- Een geconfigureerd virtueel netwerk.

- Wanneer u met het klassieke implementatiemodel werkt, kunt u Azure Cloud Shell niet gebruiken. In plaats daarvan moet u de nieuwste versie van de PowerShell-cmdlets van Azure Service Management (SM) lokaal op uw computer installeren. Deze cmdlets verschillen van de AzureRM- of Az-cmdlets. Zie Service Management-cmdlets installeren om de SM-cmdlets te installeren. Zie de Documentatie voor Azure PowerShell voor meer informatie over Azure PowerShell in het algemeen.

Geforceerde tunneling configureren

Met de volgende procedure kunt u geforceerde tunneling opgeven voor een virtueel netwerk. De configuratiestappen komen overeen met het VNet-netwerkconfiguratiebestand. In dit voorbeeld heeft het virtuele netwerk MultiTier-VNet drie subnetten: Frontend-, Midtier- en Back-endsubnetten, met vier cross-premises verbindingen: DefaultSiteHQ en drie vertakkingen.

<VirtualNetworkSite name="MultiTier-VNet" Location="North Europe">

<AddressSpace>

<AddressPrefix>10.1.0.0/16</AddressPrefix>

</AddressSpace>

<Subnets>

<Subnet name="Frontend">

<AddressPrefix>10.1.0.0/24</AddressPrefix>

</Subnet>

<Subnet name="Midtier">

<AddressPrefix>10.1.1.0/24</AddressPrefix>

</Subnet>

<Subnet name="Backend">

<AddressPrefix>10.1.2.0/23</AddressPrefix>

</Subnet>

<Subnet name="GatewaySubnet">

<AddressPrefix>10.1.200.0/28</AddressPrefix>

</Subnet>

</Subnets>

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="DefaultSiteHQ">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch1">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch2">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch3">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

</Gateway>

</VirtualNetworkSite>

</VirtualNetworkSite>

Met de volgende stappen stelt u de DefaultSiteHQ in als de standaardsiteverbinding voor geforceerde tunneling en configureert u de Subnetten Midtier en Back-end voor het gebruik van geforceerde tunneling.

Open uw PowerShell-console met verhoogde rechten. Maak verbinding met uw account met behulp van het volgende voorbeeld:

Add-AzureAccountMaak een routeringstabel. Gebruik de volgende cmdlet om uw routetabel te maken.

New-AzureRouteTable –Name "MyRouteTable" –Label "Routing Table for Forced Tunneling" –Location "North Europe"Voeg een standaardroute toe aan de routeringstabel.

In het volgende voorbeeld wordt een standaardroute toegevoegd aan de routeringstabel die in stap 1 is gemaakt. De enige route die wordt ondersteund, is het doelvoorvoegsel '0.0.0.0/0' naar de 'VPNGateway' NextHop.

Get-AzureRouteTable -Name "MyRouteTable" | Set-AzureRoute –RouteTable "MyRouteTable" –RouteName "DefaultRoute" –AddressPrefix "0.0.0.0/0" –NextHopType VPNGatewayKoppel de routeringstabel aan de subnetten.

Nadat een routeringstabel is gemaakt en er een route is toegevoegd, gebruikt u het volgende voorbeeld om de routetabel toe te voegen aan of te koppelen aan een VNet-subnet. In het voorbeeld wordt de routetabel 'MyRouteTable' toegevoegd aan de subnetten Midtier en Backend van VNet MultiTier-VNet.

Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Midtier" -RouteTableName "MyRouteTable" Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Backend" -RouteTableName "MyRouteTable"Wijs een standaardsite toe voor geforceerde tunneling.

In de vorige stap hebben de voorbeeld-cmdletscripts de routeringstabel gemaakt en de routetabel gekoppeld aan twee van de VNet-subnetten. De resterende stap is het selecteren van een lokale site tussen de verbindingen met meerdere sites van het virtuele netwerk als de standaardsite of tunnel.

$DefaultSite = @("DefaultSiteHQ") Set-AzureVNetGatewayDefaultSite –VNetName "MultiTier-VNet" –DefaultSite "DefaultSiteHQ"

Aanvullende PowerShell-cmdlets

Een routetabel verwijderen

Remove-AzureRouteTable -Name <routeTableName>

Een routetabel weergeven

Get-AzureRouteTable [-Name <routeTableName> [-DetailLevel <detailLevel>]]

Een route uit een routetabel verwijderen

Remove-AzureRouteTable –Name <routeTableName>

Een route uit een subnet verwijderen

Remove-AzureSubnetRouteTable –VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

De routetabel weergeven die is gekoppeld aan een subnet

Get-AzureSubnetRouteTable -VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

Een standaardsite verwijderen uit een VNet VPN-gateway

Remove-AzureVnetGatewayDefaultSite -VNetName <virtualNetworkName>