RADIUS-verificatie van Azure VPN-gateway integreren met NPS-server voor meervoudige verificatie

In het artikel wordt beschreven hoe u NPS (Network Policy Server) integreert met RADIUS-verificatie van Azure VPN-gateway om meervoudige verificatie (MFA) te leveren voor punt-naar-site-VPN-verbindingen.

Vereiste

Als u MFA wilt inschakelen, moeten de gebruikers zich in Microsoft Entra ID bevinden, die moeten worden gesynchroniseerd vanuit de on-premises of cloudomgeving. Bovendien moet de gebruiker het automatische inschrijvingsproces voor MFA al hebben voltooid. Als uw MFA is gebaseerd op tekst (sms, verificatiecode voor mobiele apps, enzovoort) en de gebruiker een code of tekst moet invoeren in de gebruikersinterface van de VPN-client, slaagt de verificatie niet en wordt dit scenario niet ondersteund. Zie Mijn account instellen voor verificatie in twee stappen voor meer informatie

Gedetailleerde stappen

Stap 1: Een gateway voor een virtueel netwerk maken

Meld u aan bij Azure Portal.

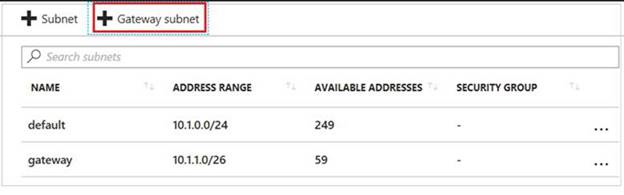

Selecteer Subnetten in het virtuele netwerk dat als host fungeert voor de gateway van het virtuele netwerk en selecteer vervolgens gatewaysubnet om een subnet te maken.

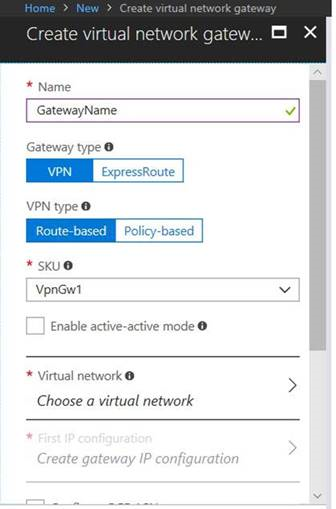

Maak een virtuele netwerkgateway door de volgende instellingen op te geven:

Gatewaytype: selecteer VPN.

VPN-type: selecteer routegebaserd.

SKU: Selecteer een SKU-type op basis van uw vereisten.

Virtueel netwerk: selecteer het virtuele netwerk waarin u het gatewaysubnet hebt gemaakt.

Stap 2: de NPS configureren voor meervoudige verificatie van Microsoft Entra

Installeer op de NPS-server de NPS-extensie voor Meervoudige Verificatie van Microsoft Entra.

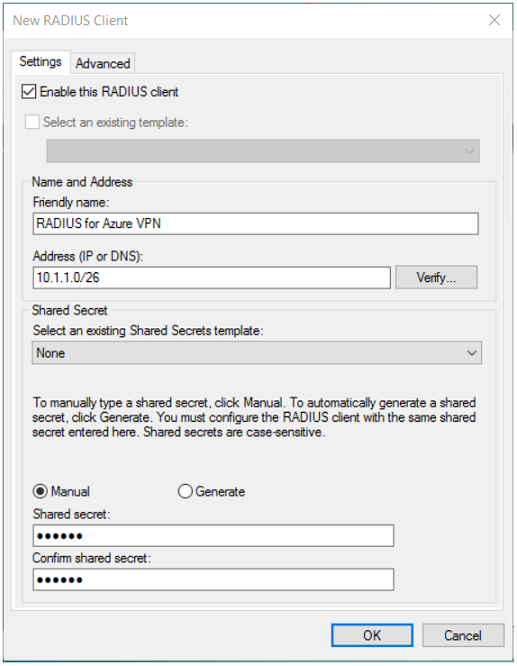

Open de NPS-console, klik met de rechtermuisknop op RADIUS-clients en selecteer Nieuw. Maak de RADIUS-client door de volgende instellingen op te geven:

Beschrijvende naam: typ een willekeurige naam.

Adres (IP of DNS):typ het gatewaysubnet dat u in stap 1 hebt gemaakt.

Gedeeld geheim: typ een geheime sleutel en onthoud deze voor later gebruik.

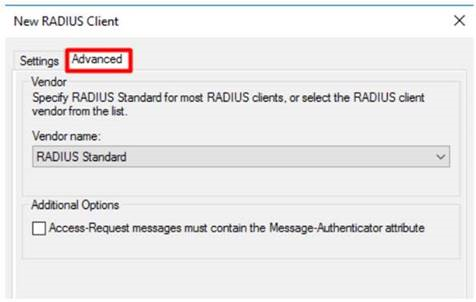

Stel op het tabblad Geavanceerd de naam van de leverancier in op RADIUS Standard en zorg ervoor dat het selectievakje Aanvullende opties niet is ingeschakeld.

Ga naar Beleidsregels>voor netwerkbeleid, dubbelklik op Verbinding maken ions naar Microsoft Routerings- en RAS-serverbeleid, selecteer Toegang verlenen en klik vervolgens op OK.

Stap 3: De gateway van het virtuele netwerk configureren

Meld u aan bij Azure Portal.

Open de virtuele netwerkgateway die u hebt gemaakt. Zorg ervoor dat het gatewaytype is ingesteld op VPN en dat het VPN-type op route is gebaseerd.

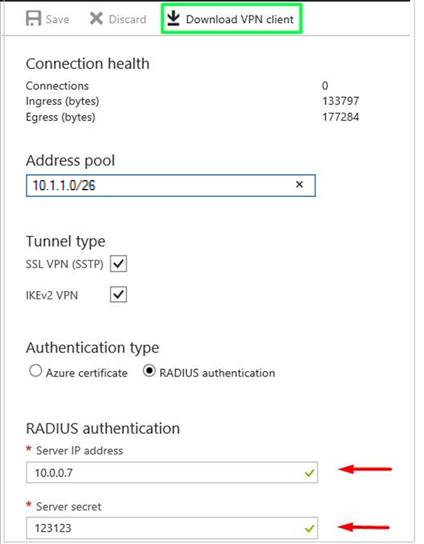

Klik op Punt-naar-siteconfiguratie >Nu configureren en geef de volgende instellingen op:

Adresgroep: typ het gatewaysubnet dat u in stap 1 hebt gemaakt.

Verificatietype: RADIUS-verificatie selecteren.

IP-adres van de server: typ het IP-adres van de NPS-server.