Zelfstudie: Een WAF-beleid maken in Azure Front Door met behulp van Azure Portal

In deze zelfstudie leert u hoe u een basis WAF-beleid (Web Application Firewall) maakt en toepast op een front-endhost in Azure Front Door.

In deze zelfstudie leert u het volgende:

- Een WAF-beleid maken.

- Koppel deze aan een front-endhost.

- WAF-regels configureren.

Vereisten

Maak een Azure Front Door-exemplaar of een Azure Front Door Standard- of Premium-profiel .

Een WAF-beleid maken

Maak eerst een basis WAF-beleid met de beheerde standaardregelset (DRS) met behulp van Azure Portal.

Selecteer linksboven in het scherm de optie Een resource maken. Zoek naar WAF, selecteer Web Application Firewall (WAF) en selecteer Maken.

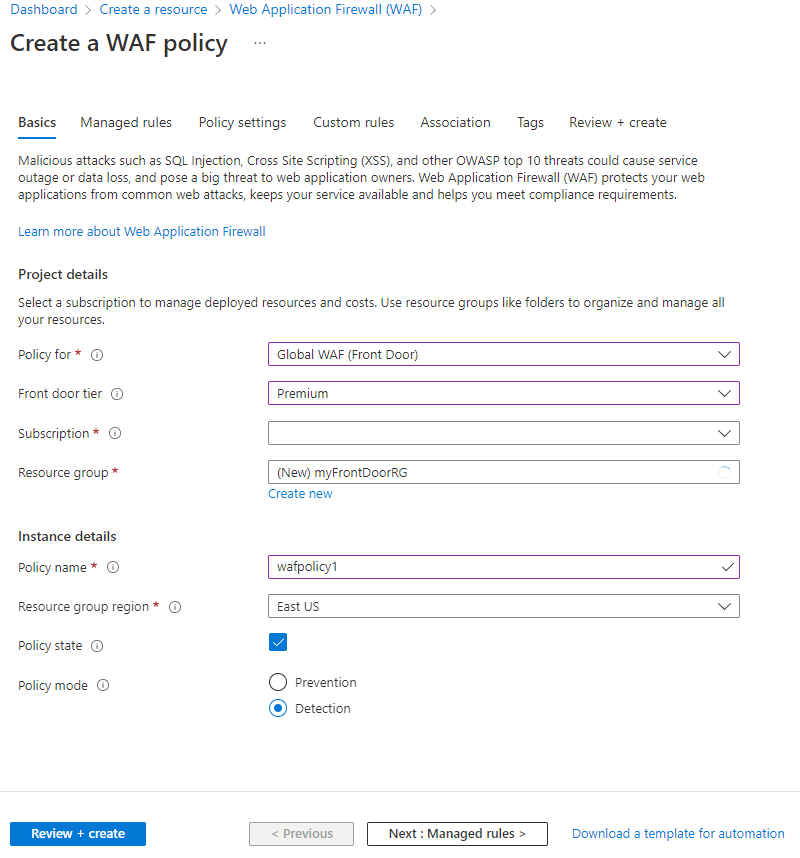

Voer op het tabblad Basisbeginselen van de pagina Een WAF-beleid maken de volgende gegevens in of selecteer deze en accepteer de standaardwaarden voor de overige instellingen.

Instelling Weergegeven als Beleid voor Selecteer Global WAF (Front Door). Front door-laag Selecteer tussen de lagen Classic, Standard en Premium . Abonnement Selecteer uw Azure-abonnement. Resourcegroep Selecteer de naam van uw Azure Front Door-resourcegroep. Beleidsnaam Voer een unieke naam voor uw WAF-beleid in. Beleidsstatus Instellen als Ingeschakeld.

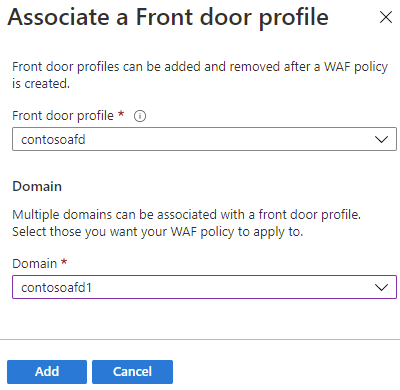

Selecteer op het tabblad Koppeling een Front door-profiel koppelen, voer de volgende instellingen in en selecteer Toevoegen.

Instelling Weergegeven als Front door profiel Selecteer de naam van uw Azure Front Door-profiel. Domeinen Selecteer de domeinen waaraan u het WAF-beleid wilt koppelen en selecteer vervolgens Toevoegen.

Notitie

Als het domein is gekoppeld aan een WAF-beleid, wordt dit weergegeven als grijs weergegeven. U moet eerst het domein uit het gekoppelde beleid verwijderen en het domein vervolgens opnieuw koppelen aan een nieuw WAF-beleid.

Selecteer Beoordelen en maken>Maken.

WAF-regels configureren (optioneel)

Volg deze stappen om WAF-regels te configureren.

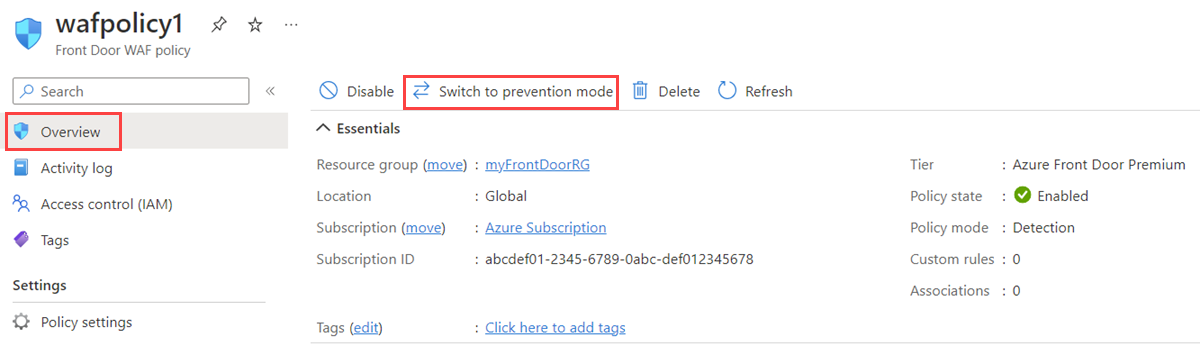

Modus wijzigen

Wanneer u een WAF-beleid maakt, bevindt het WAF-beleid zich standaard in de detectiemodus . In de detectiemodus blokkeert waf geen aanvragen. Aanvragen die overeenkomen met de WAF-regels worden in plaats daarvan vastgelegd in WAF-logboeken. Als u de WAF in actie wilt zien, kunt u de modusinstellingen wijzigen van Detectie in Preventie. In de preventiemodus worden aanvragen die overeenkomen met gedefinieerde regels geblokkeerd en geregistreerd in WAF-logboeken.

Aangepaste regels

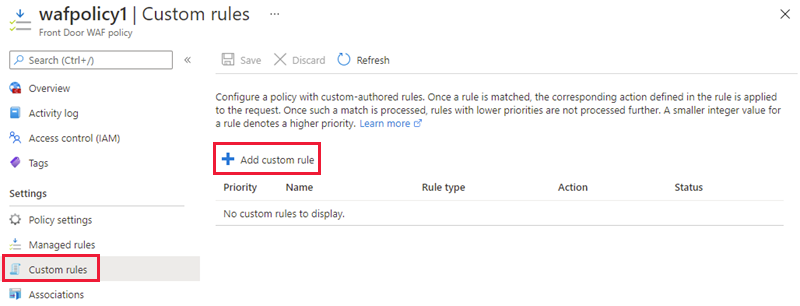

Als u een aangepaste regel wilt maken, selecteert u in de sectie Aangepaste regels de optie Aangepaste regel toevoegen om de pagina aangepaste regelconfiguratie te openen.

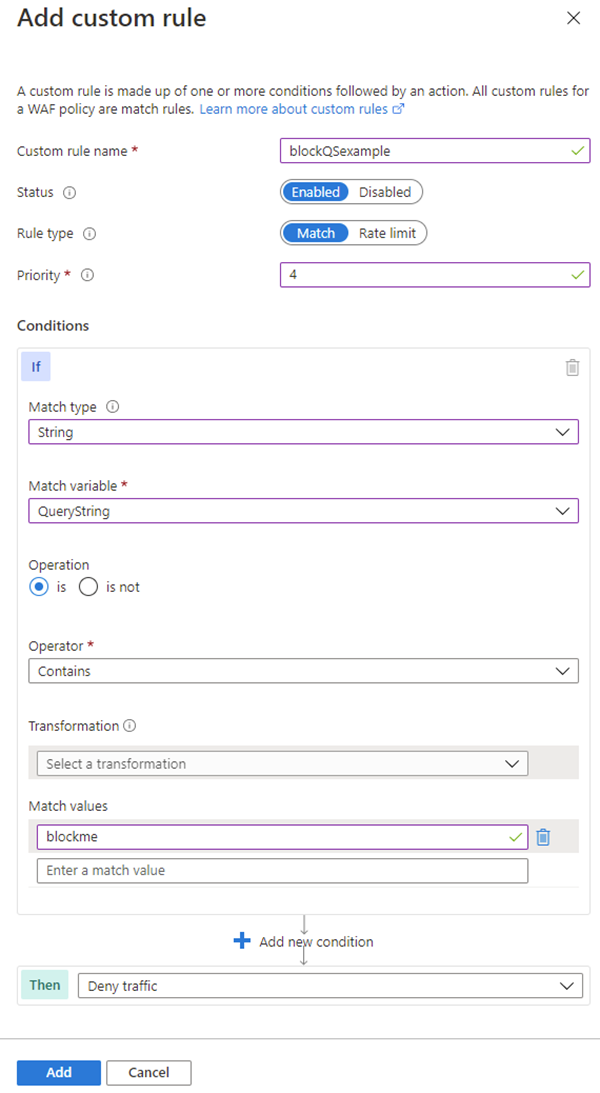

In het volgende voorbeeld ziet u hoe u een aangepaste regel configureert om een aanvraag te blokkeren als de querytekenreeks blokme bevat.

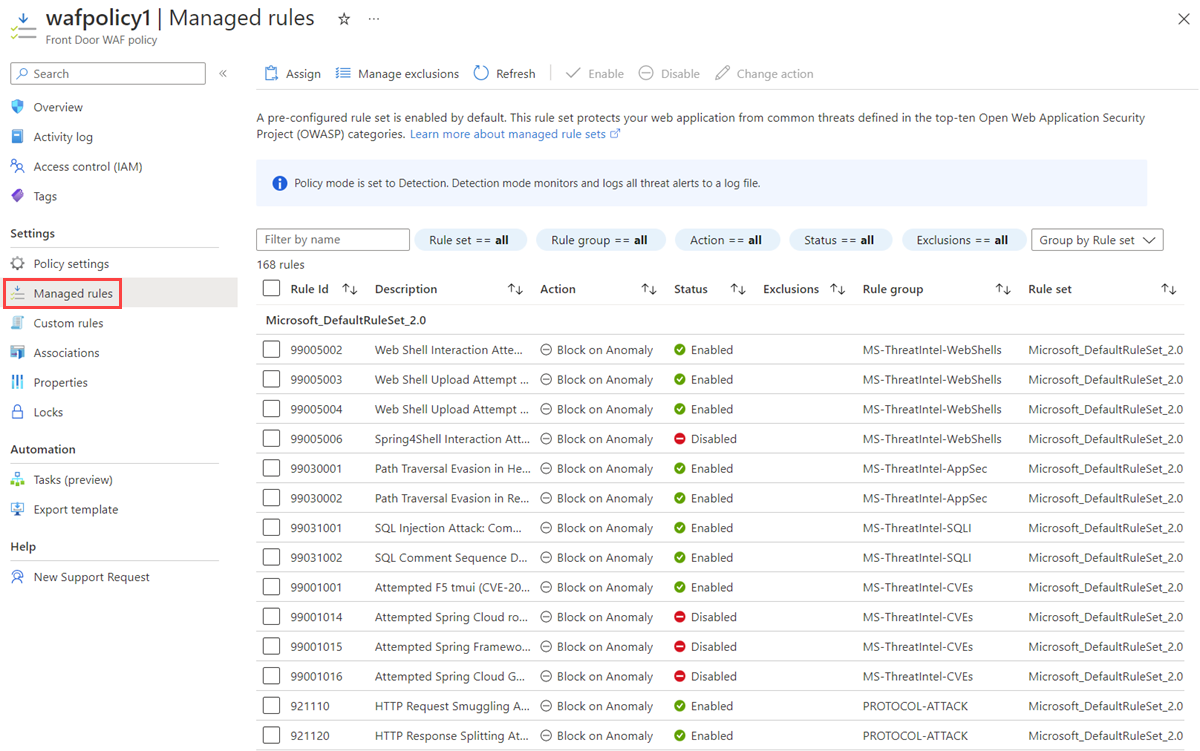

Standaardregelset

De door Azure beheerde standaardregelset is standaard ingeschakeld voor de Premium- en Klassieke lagen van Azure Front Door. De huidige DRS voor de Premium-laag van Azure Front Door is Microsoft_DefaultRuleSet_2.1. Microsoft_DefaultRuleSet_1.1 is de huidige DRS voor de klassieke laag van Azure Front Door. Selecteer Toewijzen om een andere DRS toe te wijzen op de pagina Beheerde regels.

Als u een afzonderlijke regel wilt uitschakelen, schakelt u het selectievakje vóór het regelnummer in en selecteert u Uitschakelen boven aan de pagina. Als u actietypen voor afzonderlijke regels in de regelset wilt wijzigen, schakelt u het selectievakje vóór het regelnummer in en selecteert u De actie Wijzigen boven aan de pagina.

Notitie

Beheerde regels worden alleen ondersteund in de Azure Front Door Premium-laag en azure Front Door Classic-laagbeleid.

Resources opschonen

Verwijder de resourcegroep en alle gerelateerde resources als u deze niet meer nodig hebt.