Beveiligingsoverwegingen voor Azure VMware Solution-workloads

In dit artikel wordt het ontwerpgebied voor beveiliging van een Azure VMware Solution-workload besproken. In de discussie worden verschillende maatregelen besproken voor het beveiligen en beveiligen van Azure VMware Solution-workloads. Deze maatregelen helpen bij het beveiligen van infrastructuur, gegevens en toepassingen. Deze benadering van beveiliging is holistisch en is afgestemd op de kernprioriteiten van een organisatie.

Voor het beveiligen van Azure VMware Solution is een model voor gedeelde verantwoordelijkheid vereist, waarbij Microsoft Azure en VMware verantwoordelijk zijn voor bepaalde beveiligingsaspecten. Om de juiste beveiligingsmaatregelen te implementeren, moet u een duidelijk inzicht krijgen in het gedeelde verantwoordelijkheidsmodel en de samenwerking tussen IT-teams, VMware en Microsoft.

Naleving en governance beheren

Impact: beveiliging, operationele uitmuntendheid

Als u wilt voorkomen dat de privécloud per ongeluk wordt verwijderd, gebruikt u resourcevergrendelingen om resources te beschermen tegen ongewenste verwijdering of wijziging. Ze kunnen worden ingesteld op abonnements-, resourcegroep- of resourceniveau en verwijderingen, wijzigingen of beide blokkeren.

Het is ook belangrijk om niet-compatibele servers te detecteren. U kunt Hiervoor Azure Arc gebruiken. Azure Arc breidt azure-beheermogelijkheden en -services uit naar on-premises of omgevingen met meerdere clouds. Azure Arc biedt u een weergave met één deelvenster voor het toepassen van updates en hotfixes door gecentraliseerd serverbeheer en -beheer te bieden. Het resultaat is een consistente ervaring voor het beheren van onderdelen van Azure, on-premises systemen en Azure VMware Solution.

Aanbevelingen

- Plaats een resourcevergrendeling op de resourcegroep die als host fungeert voor de privécloud om te voorkomen dat deze per ongeluk wordt verwijderd.

- Configureer virtuele azure VMware Solution-gastmachines (VM's) als servers met Azure Arc. Zie de implementatieopties van de Azure-machineagent voor methoden die u kunt gebruiken om machines te verbinden.

- Implementeer een gecertificeerde externe oplossing of Azure Arc voor Azure VMware Solution (preview).

- Gebruik Azure Policy voor servers met Azure Arc om beveiligingscontroles op gast-VM's van Azure VMware Solution te controleren en af te dwingen.

Het gastbesturingssysteem beveiligen

Impact: Beveiliging

Als u uw besturingssysteem niet patcht en regelmatig bijwerkt, maakt u het vatbaar voor beveiligingsproblemen en loopt u het hele platform risico. Wanneer u patches regelmatig toepast, houdt u uw systeem up-to-date. Wanneer u een oplossing voor eindpuntbeveiliging gebruikt, kunt u voorkomen dat veelvoorkomende aanvalsvectoren gericht zijn op uw besturingssysteem. Het is ook belangrijk om regelmatig beveiligingsscans en -evaluaties uit te voeren. Met deze hulpprogramma's kunt u zwakke plekken en beveiligingsproblemen identificeren en oplossen.

Microsoft Defender voor Cloud biedt unieke hulpprogramma's die geavanceerde bedreigingsbeveiliging bieden voor Azure VMware Solution en on-premises VM's, waaronder:

- Bewaking van de bestandsintegriteit.

- Detectie van bestandsloze aanvallen.

- Evaluatie van patches voor het besturingssysteem.

- Evaluatie van onjuiste configuratie van beveiliging.

- Evaluatie van Endpoint Protection.

Aanbevelingen

- Installeer een Azure-beveiligingsagent op gast-VM's van Azure VMware Solution via Azure Arc voor servers om deze te controleren op beveiligingsconfiguraties en beveiligingsproblemen.

- Configureer Azure Arc-machines om automatisch een koppeling te maken met de standaardregel voor het verzamelen van gegevens voor Defender voor Cloud.

- Gebruik in het abonnement dat u gebruikt om de privécloud van Azure VMware Solution te implementeren en uit te voeren een Defender voor Cloud-plan met serverbeveiliging.

- Als u gast-VM's hebt met uitgebreide beveiligingsvoordelen in de privécloud van Azure VMware Solution, implementeert u regelmatig beveiligingsupdates. Gebruik de Hulpprogramma voor volumeactivering om deze updates te implementeren.

Gegevens versleutelen

Impact: beveiliging, operationele uitmuntendheid

Gegevensversleuteling is een belangrijk aspect van het beveiligen van uw Azure VMware Solution-workload tegen onbevoegde toegang en het behouden van de integriteit van gevoelige gegevens. Versleuteling omvat data-at-rest op de systemen en gegevens die onderweg zijn.

Aanbevelingen

- Versleutel VMware vSAN-gegevensarchieven met door de klant beheerde sleutels om data-at-rest te versleutelen.

- Gebruik systeemeigen versleutelingshulpprogramma's zoals BitLocker om gast-VM's te versleutelen.

- Gebruik systeemeigen opties voor databaseversleuteling voor databases die worden uitgevoerd op gast-VM's van Azure VMware Solution. U kunt bijvoorbeeld TDE (Transparent Data Encryption) gebruiken voor SQL Server.

- Bewaak databaseactiviteiten voor verdachte activiteiten. U kunt systeemeigen hulpprogramma's voor databasebewaking gebruiken, zoals SQL Server Activity Monitor.

Netwerkbeveiliging implementeren

Impact: Operationele uitmuntendheid

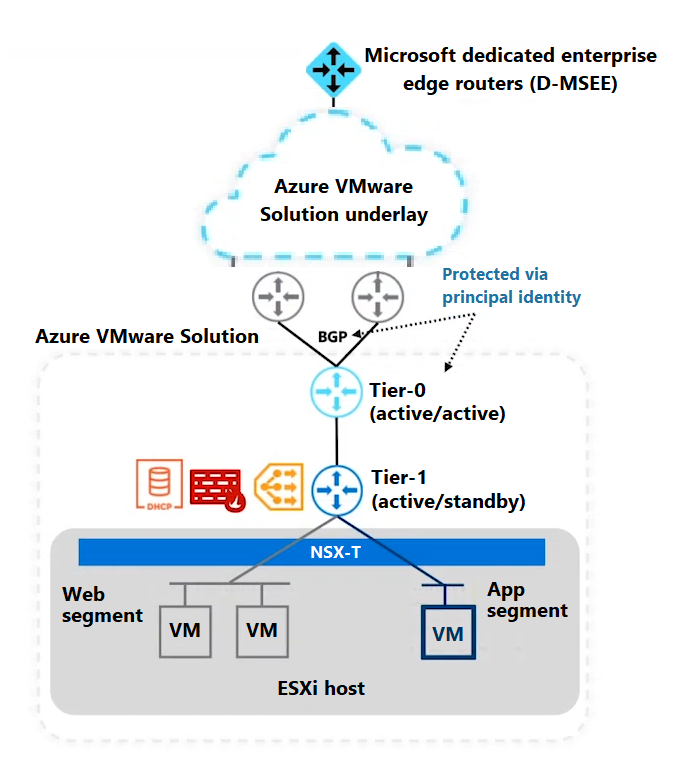

Een doel van netwerkbeveiliging is om onbevoegde toegang tot Azure VMware Solution-onderdelen te voorkomen. Eén methode voor het bereiken van dit doel is het implementeren van grenzen via netwerksegmentatie. Deze procedure helpt bij het isoleren van uw toepassingen. Als onderdeel van segmentatie werkt een virtueel LAN op uw gegevenskoppelingslaag. Dat virtuele LAN biedt fysieke scheiding van uw VM's door het fysieke netwerk te partitioneren in logische netwerken om verkeer te scheiden.

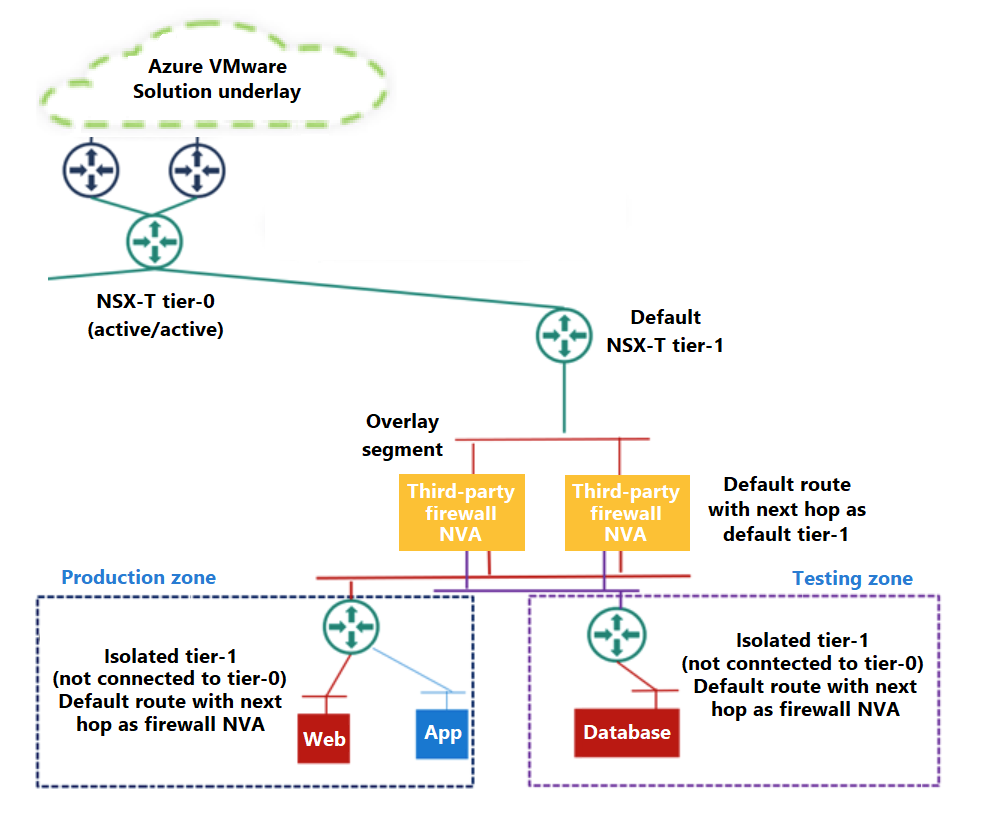

Segmenten worden vervolgens gemaakt om geavanceerde beveiligingsmogelijkheden en routering te bieden. De toepassings-, web- en databaselaag kunnen bijvoorbeeld afzonderlijke segmenten hebben in een architectuur met drie lagen. De toepassing kan een niveau van microsegmentatie toevoegen met behulp van beveiligingsregels om netwerkcommunicatie tussen de VM's in elk segment te beperken.

De laag-1-routers worden vóór de segmenten weergegeven. Deze routers bieden routeringsmogelijkheden binnen het softwaregedefinieerde datacenter (SDDC). U kunt meerdere tier-1-routers implementeren om verschillende sets segmenten te scheiden of om een specifieke routering te bereiken. Stel dat u het oost-westverkeer wilt beperken dat naar en van uw productie-, ontwikkelings- en testworkloads stroomt. U kunt gedistribueerde lagen op niveau 1 gebruiken om dat verkeer te segmenteren en te filteren op basis van specifieke regels en beleidsregels.

Aanbevelingen

- Gebruik netwerksegmenten om onderdelen logisch te scheiden en te bewaken.

- Gebruik microsegmentatiemogelijkheden die systeemeigen zijn voor VMware NSX-T Data Center om netwerkcommunicatie tussen toepassingsonderdelen te beperken.

- Gebruik een gecentraliseerd routeringsapparaat om routering tussen segmenten te beveiligen en te optimaliseren.

- Gebruik gefaseerde tier-1-routers wanneer netwerksegmentatie wordt aangestuurd door beveiligings- of netwerkbeleidsregels van de organisatie, nalevingsvereisten, bedrijfseenheden, afdelingen of omgevingen.

Een inbraakdetectie- en preventiesysteem (IDPS) gebruiken

Impact: Beveiliging

Een IDPS kan u helpen bij het detecteren en voorkomen van netwerkaanvallen en schadelijke activiteiten in uw Azure VMware Solution-omgeving.

Aanbevelingen

- Gebruik de gedistribueerde VMware NSX-T-datacentrumfirewall voor hulp bij het detecteren van schadelijke patronen en malware in oost-west-verkeer tussen uw Azure VMware Solution-onderdelen.

- Gebruik een Azure-service zoals Azure Firewall of een gecertificeerde NVA van derden die wordt uitgevoerd in Azure of in Azure VMware Solution.

Op rollen gebaseerd toegangsbeheer (RBAC) en meervoudige verificatie gebruiken

Impact: beveiliging, operationele uitmuntendheid

Identiteitsbeveiliging helpt bij het beheren van de toegang tot workloads in de privécloud van Azure VMware Solution en de toepassingen die erop worden uitgevoerd. U kunt RBAC gebruiken om rollen en machtigingen toe te wijzen die geschikt zijn voor specifieke gebruikers en groepen. Deze rollen en machtigingen worden verleend op basis van het principe van minimale bevoegdheden.

U kunt meervoudige verificatie afdwingen voor gebruikersverificatie om een extra beveiligingslaag te bieden tegen onbevoegde toegang. Verschillende meervoudige verificatiemethoden, zoals mobiele pushmeldingen, bieden een handige gebruikerservaring en helpen ook om sterke verificatie te garanderen. U kunt Azure VMware Solution integreren met Microsoft Entra ID om gebruikersbeheer te centraliseren en te profiteren van geavanceerde beveiligingsfuncties van Microsoft Entra. Voorbeelden van functies zijn privileged identity management, meervoudige verificatie en voorwaardelijke toegang.

Aanbevelingen

- Gebruik Microsoft Entra Privileged Identity Management om tijdgebonden toegang tot de Azure-portal en bewerkingen in het besturingsvenster toe te staan. Gebruik de controlegeschiedenis van privileged identity management om bewerkingen bij te houden die maximaal bevoegde accounts uitvoeren.

- Verminder het aantal Microsoft Entra-accounts dat het volgende kan doen:

- Toegang tot Azure Portal en API's.

- Navigeer naar de privécloud van Azure VMware Solution.

- Lees VMware vCenter Server- en VMware NSX-T-datacentrumbeheerdersaccounts.

- Draai lokale

cloudadminaccountreferenties voor VMware vCenter Server en VMware NSX-T Data Center om misbruik en misbruik van deze beheerdersaccounts te voorkomen. Gebruik deze accounts alleen in break glass-scenario's . Maak servergroepen en gebruikers voor VMware vCenter Server en wijs deze identiteiten toe vanuit externe identiteitsbronnen. Gebruik deze groepen en gebruikers voor specifieke VMware vCenter Server- en VMware NSX-T-datacentrumbewerkingen. - Gebruik een gecentraliseerde identiteitsbron voor het configureren van verificatie- en autorisatieservices voor gast-VM's en toepassingen.

Beveiliging bewaken en bedreigingen detecteren

Impact: beveiliging, operationele uitmuntendheid

Beveiligingsbewaking en bedreigingsdetectie omvatten het detecteren en reageren op wijzigingen in de beveiligingspostuur van azure VMware Solution-privécloudworkloads. Het is belangrijk om best practices voor de branche te volgen en te voldoen aan wettelijke vereisten, waaronder:

- HipAA (Health Insurance Portability and Accountability Act).

- Payment Card Industry Data Security Standards (PCI DSS).

U kunt een SIEM-hulpprogramma (Security Information and Event Management) of Microsoft Sentinel gebruiken om beveiligingslogboeken en -gebeurtenissen samen te voegen, te bewaken en te analyseren. Met deze informatie kunt u potentiële bedreigingen detecteren en erop reageren. Het regelmatig uitvoeren van controlebeoordelingen helpt u ook bedreigingen te voorkomen. Wanneer u uw Azure VMware Solution-omgeving regelmatig bewaakt, bent u in een betere positie om ervoor te zorgen dat deze overeenkomt met beveiligingsstandaarden en -beleid.

Aanbevelingen

- Automatiseer reacties op aanbevelingen van Defender voor Cloud met behulp van het volgende Azure-beleid:

- Werkstroomautomatisering voor beveiligingswaarschuwingen

- Werkstroomautomatisering voor beveiligingsaanbevelingen

- Werkstroomautomatisering voor wijzigingen in naleving van regelgeving

- Implementeer Microsoft Sentinel en stel de bestemming in op een Log Analytics-werkruimte om logboeken te verzamelen van gast-VM's van Azure VMware Solution-privécloud.

- Gebruik een gegevensconnector om Microsoft Sentinel en Defender voor Cloud te verbinden.

- Automatiseer bedreigingsreacties met behulp van Microsoft Sentinel-playbooks en Azure Automation-regels.

Een beveiligingsbasislijn instellen

Impact: Beveiliging

De Microsoft Cloud Security-benchmark biedt aanbevelingen over hoe u uw cloudoplossingen in Azure kunt beveiligen. Deze beveiligingsbasislijn past besturingselementen toe die zijn gedefinieerd door Microsoft Cloud Security Benchmark versie 1.0 op Azure Policy.

Aanbevelingen

- Als u uw workload wilt beveiligen, past u de aanbevelingen toe die worden gegeven in de Azure-beveiligingsbasislijn voor Azure VMware Solution.

Volgende stappen

Nu u de aanbevolen procedures voor het beveiligen van Azure VMware Solution hebt bekeken, onderzoekt u procedures voor operationeel beheer om bedrijfsprestaties te bereiken.

Gebruik het evaluatieprogramma om uw ontwerpkeuzen te evalueren.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor