Risico's en verdachte activiteiten van cloud-apps onderzoeken

Nadat Microsoft Defender voor Cloud Apps in uw cloudomgeving is uitgevoerd, hebt u een fase van leren en onderzoeken nodig. Leer hoe u de Microsoft Defender voor Cloud Apps-hulpprogramma's gebruikt om meer inzicht te krijgen in wat er in uw cloudomgeving gebeurt. Op basis van uw specifieke omgeving en hoe deze wordt gebruikt, kunt u de vereisten identificeren voor het beschermen van uw organisatie tegen risico's. In dit artikel wordt beschreven hoe u een onderzoek uitvoert om een beter inzicht te krijgen in uw cloudomgeving.

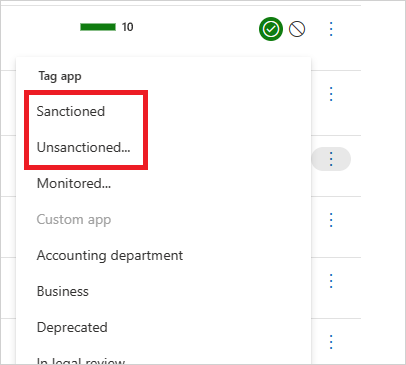

Apps taggen als goedgekeurd of niet goedgekeurd

Een belangrijke stap voor het krijgen van inzicht in uw cloud, is het taggen van apps als goedgekeurd of niet-goedgekeurd. Nadat u een app hebt goedgekeurd, kunt u filteren op apps die niet zijn goedgekeurd en migratie naar goedgekeurde apps van hetzelfde type initiëren.

Ga in de Microsoft Defender-portal onder Cloud Apps naar de cloud-app-catalogus of Clouddetectie - >Gedetecteerde apps.

Kies in de lijst met apps in de rij waarin de app die u wilt labelen als goedgekeurd, de drie puntjes aan het einde van de rij

en kies Goedgekeurd.

en kies Goedgekeurd.

Gebruik de hulpprogramma's voor onderzoek

Ga in de Microsoft Defender-portal onder Cloud Apps naar het activiteitenlogboek en filter op een specifieke app. Controleer eerst de volgende items:

Wie heeft er toegang tot uw cloudomgeving?

Vanaf welk IP-bereik?

Wat is de activiteit van administrators?

Vanaf welke locaties maken administrators verbinding?

Zijn er verouderde apparaten die verbinding maken met uw cloudomgeving?

Zijn er mislukte aanmeldingen die afkomstig zijn van verwachte IP-adressen?

Ga in de Microsoft Defender-portal onder Cloud Apps naar Bestanden en controleer de volgende items:

Hoeveel bestanden zijn openbaar gedeeld, zodat iedereen toegang heeft tot de bestanden zonder een koppeling?

Met welke partners deelt u bestanden (delen van uitgaande gegevens)?

Zijn er bestanden met gevoelige namen?

Worden er bestanden gedeeld met iemands persoonlijke account?

Ga in de Microsoft Defender-portal naar Identiteiten en controleer de volgende items:

Zijn er in een bepaalde service accounts gedurende een lange periode inactief? Misschien kunt u de licentie voor die gebruiker intrekken bij die service.

Wilt u weten welke gebruikers een specifieke rol hebben?

Is er iemand ontslagen, maar heeft deze medewerker nog steeds toegang tot een app en kan hij of zij die toegang gebruiken om gegevens te stelen?

Wilt u de machtiging van een gebruiker voor een specifieke app intrekken of wilt u dat een specifieke gebruiker meervoudige verificatie gebruikt?

U kunt inzoomen op het account van de gebruiker door de drie puntjes aan het einde van de gebruikersaccountrij te selecteren en een actie te selecteren die u wilt uitvoeren. Voer een actie uit, zoals De gebruiker onderbreken of de samenwerkingen van de gebruiker verwijderen. Als de gebruiker is geïmporteerd uit Microsoft Entra ID, kunt u ook Microsoft Entra-accountinstellingen selecteren om eenvoudige toegang te krijgen tot geavanceerde functies voor gebruikersbeheer. Voorbeelden van beheerfuncties zijn groepsbeheer, MFA, details over de aanmeldingen van de gebruiker en de mogelijkheid om aanmelden te blokkeren.

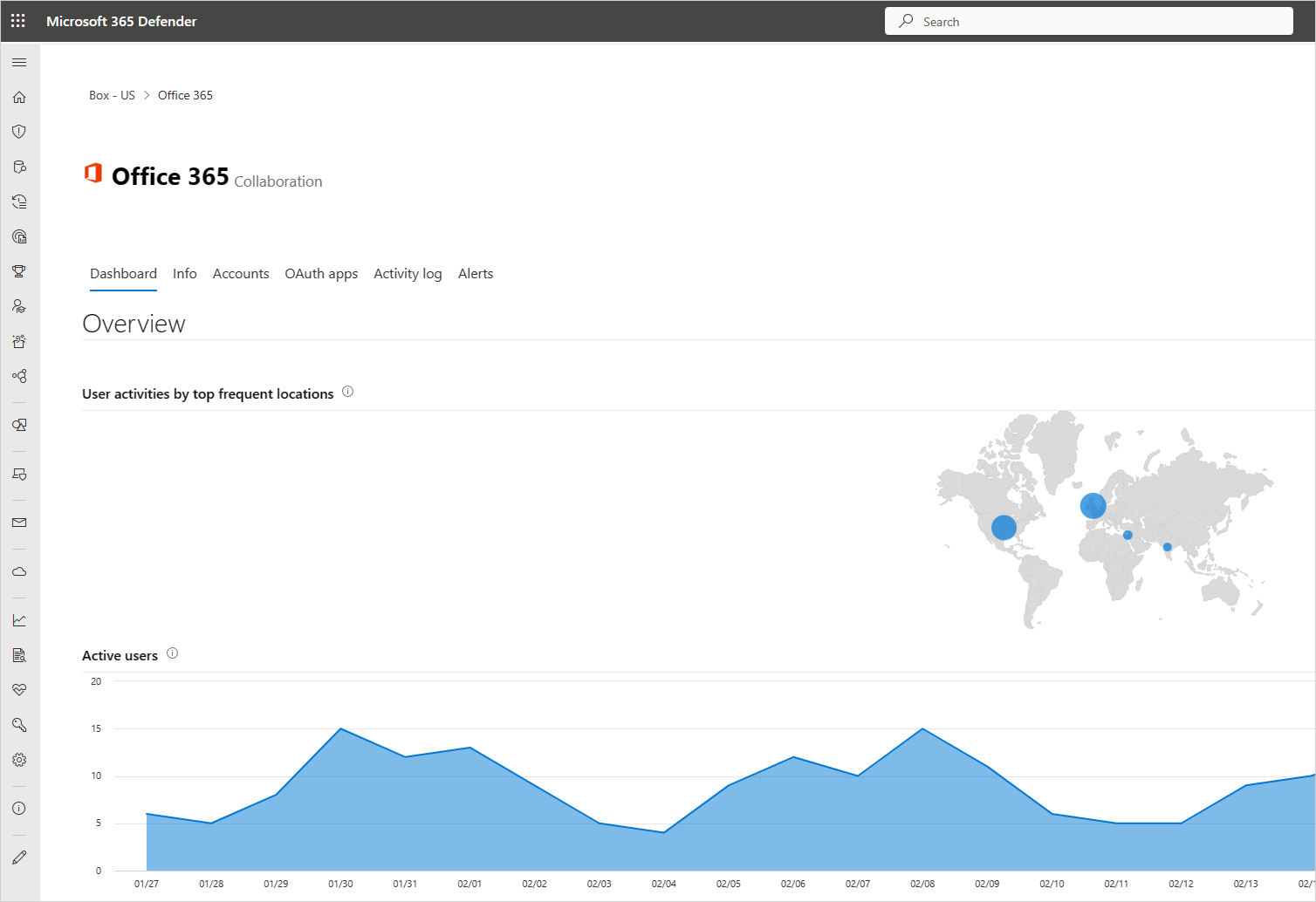

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps. Selecteer onder Verbinding maken ed Apps App-connector s en selecteer vervolgens een app. Het app-dashboard wordt geopend en biedt u informatie en inzichten. U kunt de tabbladen bovenaan gebruiken om het volgende te controleren:

Welke soorten apparaten gebruiken uw gebruikers om verbinding te maken met de app?

Welke typen bestanden slaan ze op in de cloud?

Welke activiteit gebeurt er nu in de app?

Zijn er apps van derden verbonden met uw omgeving?

Bent u bekend met deze apps?

Zijn ze gemachtigd voor het toegangsniveau dat ze zijn toegestaan?

Hoeveel gebruikers hebben ze geïmplementeerd? Hoe gebruikelijk zijn deze apps in het algemeen?

Ga in de Microsoft Defender-portal onder Cloud Apps naar Cloud Discovery. Selecteer het tabblad Dashboard en controleer de volgende items:

Welke cloud-apps worden gebruikt, in welke mate en door welke gebruikers?

Voor welke doelen worden ze gebruikt?

Hoeveel gegevens worden er geüpload naar deze cloud-apps?

In welke categorieën beschikt u over erkende cloud-apps en gebruiken de gebruikers toch nog alternatieve oplossingen?

Zijn er voor de alternatieve oplossingen cloud-apps waarvoor u de goedkeuring wilt intrekken in uw organisatie?

Zijn er cloud-apps die worden gebruikt maar niet voldoen aan het beleid van uw organisatie?

Voorbeeldonderzoek

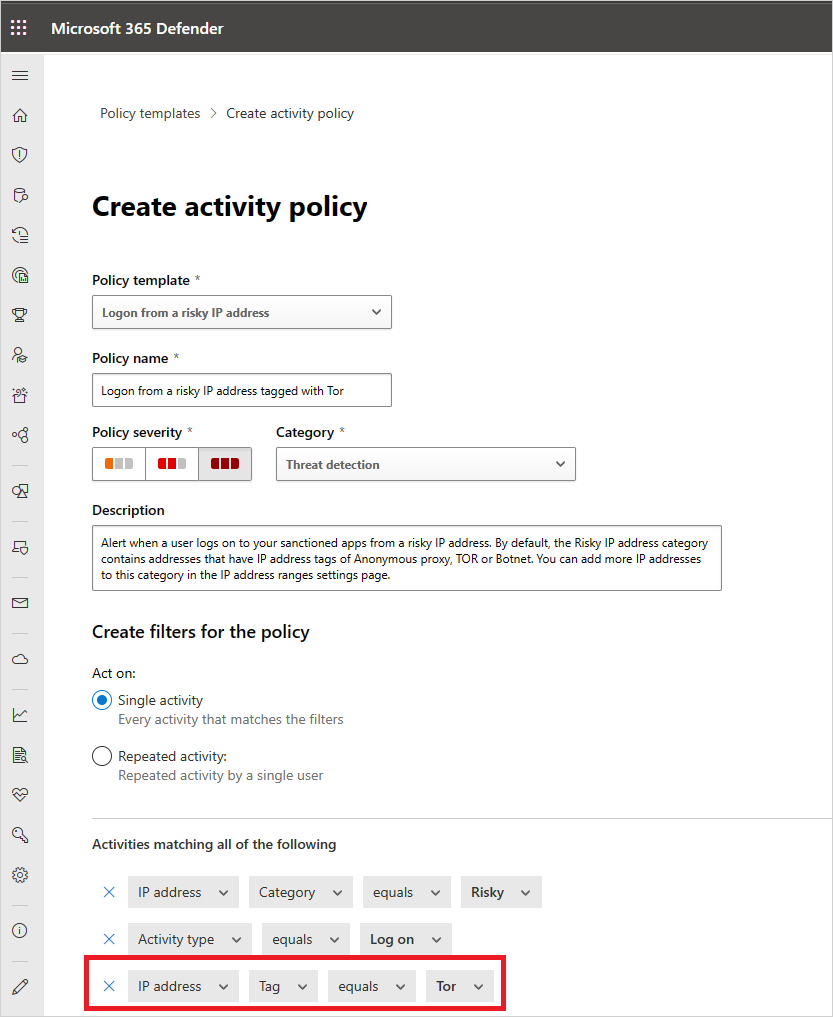

Stel dat u ervan uitgaat dat u geen toegang hebt tot uw cloudomgeving door riskante IP-adressen. Laten we bijvoorbeeld Tor zeggen. U maakt echter een beleid voor riskante IP's om dit te controleren:

Ga in de Microsoft Defender-portal onder Cloud Apps naar Beleidssjablonen>.

Kies het activiteitsbeleid voor het type.

Kies aan het einde van de aanmelding vanuit een riskante IP-adresrij het plusteken (+) om een nieuw beleid te maken.

Wijzig de beleidsnaam zodat u deze kunt identificeren.

Kies onder + Activiteiten die overeenkomen met alle volgende opties om een filter toe te voegen. Schuif omlaag naar IP-tag en kies Vervolgens Tor.

Nu u het beleid hebt ingesteld, ontdekt u dat u een waarschuwing hebt dat het beleid is geschonden.

Ga in de Microsoft Defender-portal naar Incidenten en waarschuwingen -> Waarschuwingen en bekijk de waarschuwing over de beleidsschending.

Als u ziet dat het lijkt op een echte schending, wilt u risico's bevatten of herstellen.

Om het risico te beperken, kunt u de gebruiker een melding sturen om te vragen of de schending opzettelijk was en of de gebruiker zich hiervan bewust was.

U kunt ook inzoomen op de waarschuwing en de gebruiker blokkeren totdat u kunt achterhalen welke taken moeten worden uitgevoerd.

Als het een toegestane gebeurtenis is die waarschijnlijk niet wordt herhaald, kunt u de waarschuwing sluiten.

Als het is toegestaan is en u verwacht dat het wordt herhaald, kunt u het beleid aanpassen zodat dit type gebeurtenis in de toekomst niet meer wordt beschouwd als een schending.

Volgende stappen

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.