Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Belangrijk

Afschaffingsbericht: siem-agents Microsoft Defender for Cloud Apps

Als onderdeel van ons voortdurende convergentieproces voor Microsoft Defender workloads, worden Microsoft Defender for Cloud Apps SIEM-agents vanaf november 2025 afgeschaft.

Bestaande Microsoft Defender for Cloud Apps SIEM-agents blijven tot die tijd gewoon functioneren. Vanaf 19 juni 2025 kunnen er geen nieuwe SIEM-agents worden geconfigureerd, maar Microsoft Sentinel-agentintegratie (preview) blijft ondersteund en kan nog steeds worden toegevoegd.

We raden u aan over te stappen op API's die ondersteuning bieden voor het beheer van activiteiten en waarschuwingen voor gegevens van meerdere workloads. Deze API's verbeteren beveiligingsbewaking en -beheer en bieden extra mogelijkheden met behulp van gegevens uit meerdere Microsoft Defender workloads.

Voor continuïteit en toegang tot gegevens die momenteel beschikbaar zijn via Microsoft Defender for Cloud Apps SIEM-agents, raden we u aan over te stappen op de volgende ondersteunde API's:

- Zie voor waarschuwingen en activiteiten: Microsoft Defender XDR Streaming-API.

- Zie de tabel IdentityLogonEvents in het geavanceerde opsporingsschema voor Microsoft Entra Id-beveiliging aanmeldingsevenementen.

- Zie Lijst met alerts_v2 voor de API voor Microsoft Graph-beveiligingswaarschuwingen

- Zie Microsoft Defender XDR incidenten-API's en het resourcetype incidenten om Microsoft Defender for Cloud Apps waarschuwingsgegevens weer te geven in de API voor Microsoft Defender XDR-incidenten

U kunt Microsoft Defender for Cloud Apps integreren met uw algemene SIEM-server om gecentraliseerde bewaking van waarschuwingen en activiteiten van verbonden apps mogelijk te maken. Omdat nieuwe activiteiten en gebeurtenissen worden ondersteund door verbonden apps, wordt zichtbaarheid ervan geïmplementeerd in Microsoft Defender for Cloud Apps. Door te integreren met een SIEM-service kunt u uw cloudtoepassingen beter beveiligen terwijl u uw gebruikelijke beveiligingswerkstroom behoudt, beveiligingsprocedures automatiseert en verband houdt tussen gebeurtenissen in de cloud en on-premises. De Microsoft Defender for Cloud Apps SIEM-agent wordt uitgevoerd op uw server en haalt waarschuwingen en activiteiten op van Microsoft Defender for Cloud Apps en streamt deze naar de SIEM-server.

Wanneer u uw SIEM voor het eerst integreert met Defender for Cloud Apps, worden activiteiten en waarschuwingen van de afgelopen twee dagen doorgestuurd naar de SIEM en worden vanaf dat moment alle activiteiten en waarschuwingen (op basis van het filter dat u selecteert) doorgestuurd. Als u deze functie voor een langere periode uitschakelt en vervolgens opnieuw inschakelt, worden de afgelopen twee dagen aan waarschuwingen en activiteiten doorgestuurd en worden vanaf dat tijdstip alle waarschuwingen en activiteiten doorgestuurd.

Aanvullende integratieoplossingen zijn onder andere:

- Microsoft Sentinel : een schaalbare, cloudeigen SIEM en SOAR voor systeemeigen integratie. Zie Microsoft Sentinel-integratie voor meer informatie over integratie met Microsoft Sentinel.

- Microsoft Security Graph API : een tussenliggende service (of broker) die één programmatische interface biedt om meerdere beveiligingsproviders met elkaar te verbinden. Zie Integratie van beveiligingsoplossingen met behulp van de Microsoft Graph beveiligings-API voor meer informatie.

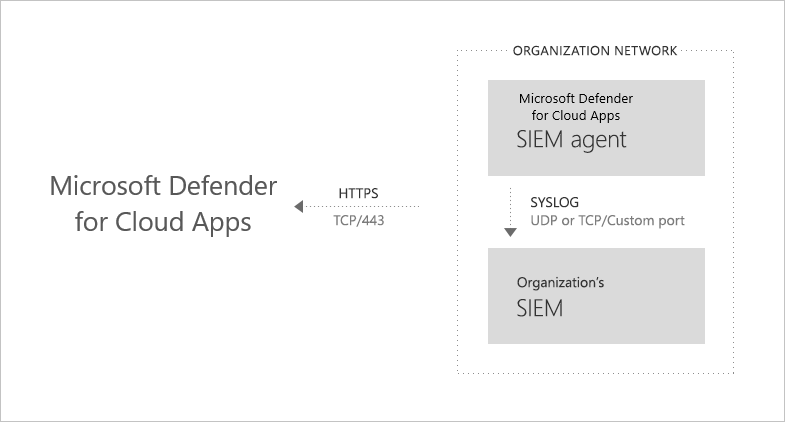

Algemene SIEM-integratiearchitectuur

De SIEM-agent wordt geïmplementeerd in het netwerk van uw organisatie. Wanneer deze is geïmplementeerd en geconfigureerd, worden de gegevenstypen opgehaald die zijn geconfigureerd (waarschuwingen en activiteiten) met behulp van Defender for Cloud Apps RESTful API's. Het verkeer wordt vervolgens verzonden via een versleuteld HTTPS-kanaal op poort 443.

Zodra de SIEM-agent de gegevens uit Defender for Cloud Apps heeft opgehaald, worden de Syslog-berichten naar uw lokale SIEM verzonden. Defender for Cloud Apps gebruikt de netwerkconfiguraties die u tijdens de installatie hebt opgegeven (TCP of UDP met een aangepaste poort).

Ondersteunde SIEMs

Defender for Cloud Apps ondersteunt momenteel Micro Focus ArcSight en algemene CEF.

Integreren

Integratie met uw SIEM wordt uitgevoerd in drie stappen:

- Stel deze in Defender for Cloud Apps in.

- Download het JAR-bestand en voer het uit op uw server.

- Controleer of de SIEM-agent werkt.

Vereisten

- Een standaard Windows- of Linux-server (kan een virtuele machine zijn).

- Besturingssysteem: Windows of Linux

- CPU: 2

- Schijfruimte: 20 GB

- RAM: 2 GB

- Op de server moet Java 8 worden uitgevoerd. Eerdere versies worden niet ondersteund.

- Transport Layer Security (TLS) 1.2+. Eerdere versies worden niet ondersteund.

- Uw firewall instellen zoals beschreven in Netwerkvereisten

Integreren met uw SIEM

Stap 1: deze instellen in Defender for Cloud Apps

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps.

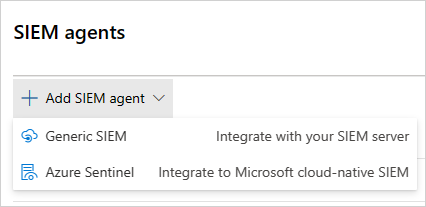

Kies onder Systeemde optie SIEM-agents. Selecteer SIEM-agent toevoegen en kies vervolgens Algemene SIEM.

Selecteer wizard starten in de wizard.

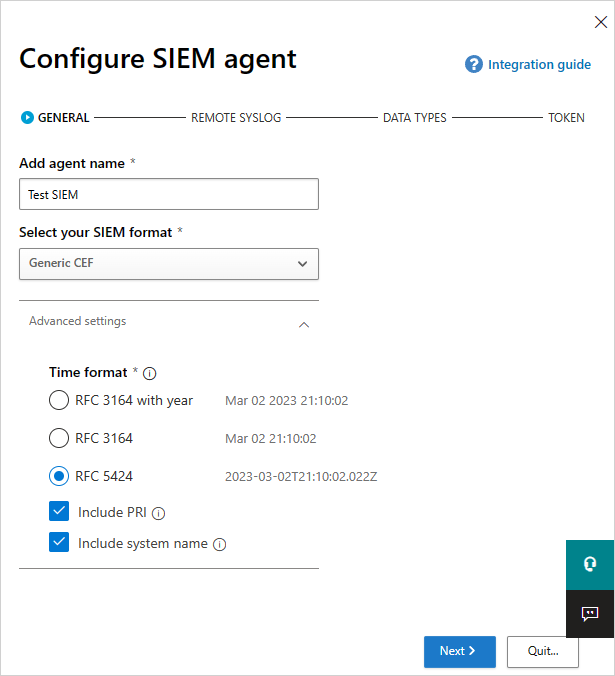

Vul in de wizard een naam in en selecteer uw SIEM-indeling en stel geavanceerde instellingen in die relevant zijn voor die indeling. Selecteer Volgende.

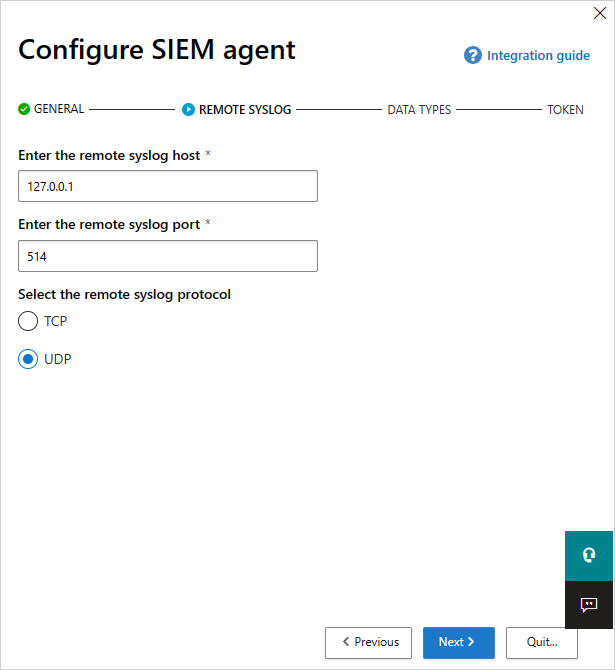

Typ het IP-adres of de hostnaam van de externe syslog-host en het Syslog-poortnummer. Selecteer TCP of UDP als het externe Syslog-protocol. U kunt contact opnemen met uw beveiligingsbeheerder om deze gegevens op te halen als u deze niet hebt. Selecteer Volgende.

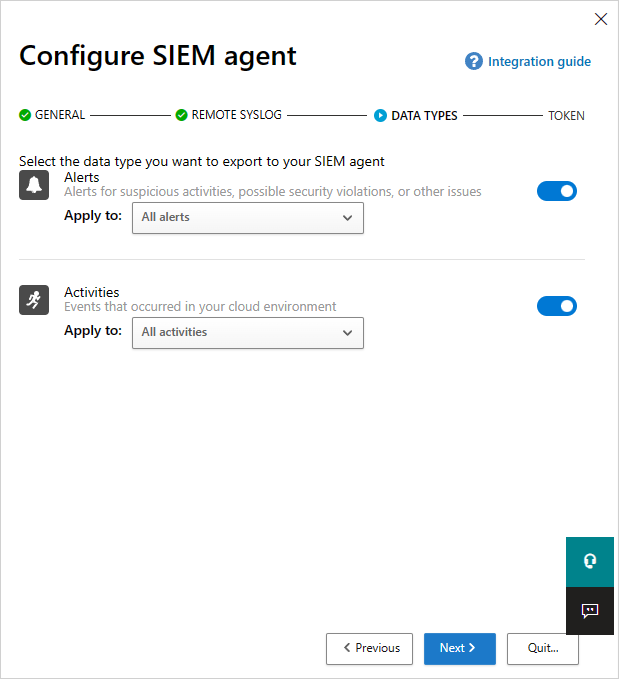

Selecteer welke gegevenstypen u wilt exporteren naar uw SIEM-server voor waarschuwingen en activiteiten. Gebruik de schuifregelaar om ze in en uit te schakelen. Standaard is alles geselecteerd. U kunt de vervolgkeuzelijst Toepassen op gebruiken om filters in te stellen om alleen specifieke waarschuwingen en activiteiten naar uw SIEM-server te verzenden. Selecteer Bewerken en voorbeeld van resultaten om te controleren of het filter werkt zoals verwacht. Selecteer Volgende.

Kopieer het token en sla het op voor later. Selecteer Voltooien en verlaat de wizard. Terug naar de SIEM-pagina om de SIEM-agent te zien die u in de tabel hebt toegevoegd. Het laat zien dat het is gemaakt totdat het later wordt verbonden.

Opmerking

Elk token dat u maakt, is gebonden aan de beheerder die het heeft gemaakt. Dit betekent dat als de beheerder wordt verwijderd uit Defender for Cloud Apps, het token niet meer geldig is. Een algemeen SIEM-token biedt alleen-lezenmachtigingen voor de enige vereiste resources. Er worden geen andere machtigingen verleend aan een deel van dit token.

Stap 2: Download het JAR-bestand en voer het uit op uw server

Download in het Microsoft Downloadcentrum, nadat u de softwarelicentievoorwaarden hebt geaccepteerd, het .zip-bestand en pak het uit.

Voer het uitgepakte bestand uit op uw server:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Opmerking

- De bestandsnaam kan verschillen, afhankelijk van de versie van de SIEM-agent.

- Parameters tussen haakjes [ ] zijn optioneel en mogen alleen worden gebruikt als dit relevant is.

- We raden u aan de JAR uit te voeren tijdens het opstarten van de server.

- Windows: Voer uit als een geplande taak en zorg ervoor dat u de taak configureert op Uitvoeren, ongeacht of de gebruiker is aangemeld of niet en dat u het selectievakje De taak stoppen als deze langer wordt uitgevoerd dan uitschakelt.

- Linux: voeg de opdracht uitvoeren met een & toe aan het bestand rc.local. Bijvoorbeeld:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Waarbij de volgende variabelen worden gebruikt:

- DIRNAME is het pad naar de map die u wilt gebruiken voor lokale agentopsporingslogboeken.

- ADDRESS[:P ORT] is het adres en de poort van de proxyserver die de server gebruikt om verbinding te maken met internet.

- TOKEN is het SIEM-agenttoken dat u in de vorige stap hebt gekopieerd.

U kunt -h op elk gewenst moment typen om hulp te krijgen.

Voorbeeldactiviteitenlogboeken

Hier volgen voorbeeldactiviteitenlogboeken die naar uw SIEM worden verzonden:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

De volgende tekst is een voorbeeld van een logboekbestand voor waarschuwingen:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Voorbeeld van Defender for Cloud Apps waarschuwingen in CEF-indeling

| Van toepassing op | CEF-veldnaam | Beschrijving |

|---|---|---|

| Activiteiten/waarschuwingen | beginnen | Tijdstempel van activiteit of waarschuwing |

| Activiteiten/waarschuwingen | einde | Tijdstempel van activiteit of waarschuwing |

| Activiteiten/waarschuwingen | Rt | Tijdstempel van activiteit of waarschuwing |

| Activiteiten/waarschuwingen | msg | Beschrijving van activiteit of waarschuwing zoals weergegeven in de portal |

| Activiteiten/waarschuwingen | suser | Gebruiker van activiteit of waarschuwingsonderwerp |

| Activiteiten/waarschuwingen | destinationServiceName | App die afkomstig is van activiteit of waarschuwing, bijvoorbeeld Microsoft 365, Sharepoint, Box. |

| Activiteiten/waarschuwingen | cs<X>Label | Elk label heeft een andere betekenis, maar het label zelf verklaart dit, bijvoorbeeld targetObjects. |

| Activiteiten/waarschuwingen | cs<X> | De informatie die overeenkomt met het label (de doelgebruiker van de activiteit of waarschuwing volgens het labelvoorbeeld). |

| Activiteiten | EVENT_CATEGORY_* | Categorie op hoog niveau van de activiteit |

| Activiteiten | <ACTIE> | Het activiteitstype, zoals weergegeven in de portal |

| Activiteiten | externalId | Gebeurtenis-id |

| Activiteiten | dvc | IP van het clientapparaat |

| Activiteiten | requestClientApplication | Gebruikersagent van het clientapparaat |

| Waarschuwingen | <waarschuwingstype> | Bijvoorbeeld 'ALERT_CABINET_EVENT_MATCH_AUDIT' |

| Waarschuwingen | <naam> | De overeenkomende beleidsnaam |

| Waarschuwingen | externalId | Waarschuwings-id |

| Waarschuwingen | Src | IPv4-adres van het clientapparaat |

| Waarschuwingen | c6a1 | IPv6-adres van het clientapparaat |

Stap 3: controleren of de SIEM-agent werkt

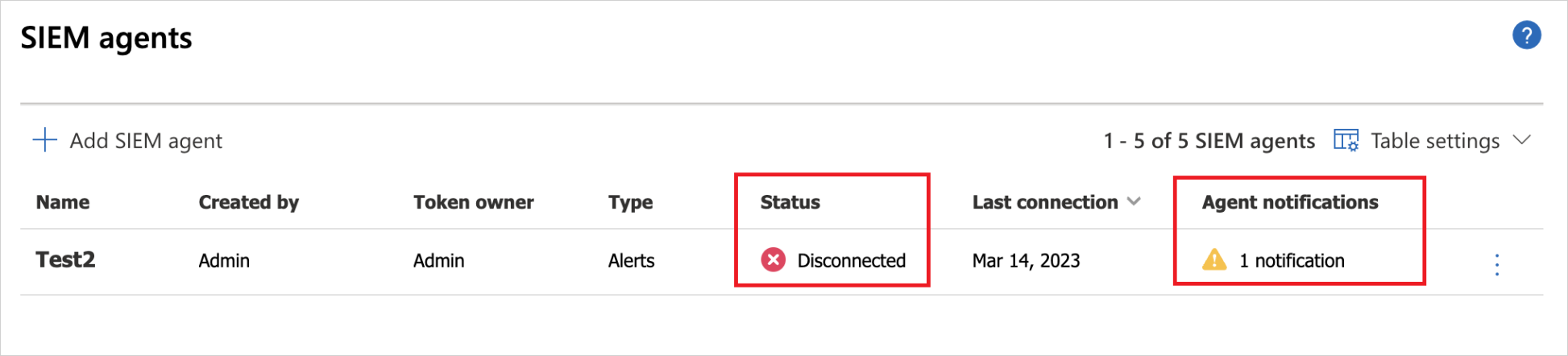

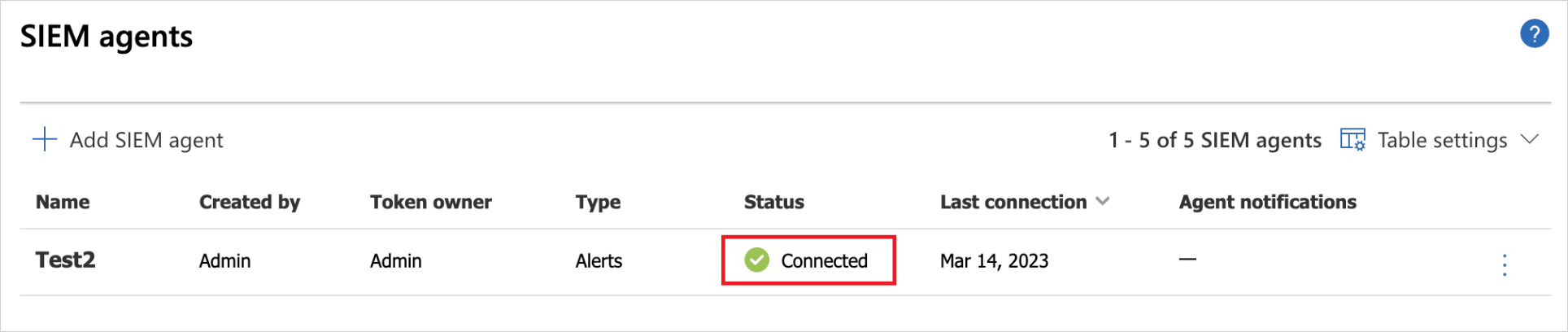

Zorg ervoor dat de status van de SIEM-agent in de portal niet Verbindingsfout of Verbinding verbroken is en dat er geen agentmeldingen zijn. Als de verbinding langer dan twee uur niet beschikbaar is, wordt de status gewijzigd in Verbindingsfout. Als de verbinding gedurende meer dan 12 uur niet beschikbaar is, wordt de status gewijzigd in Verbroken.

In plaats daarvan moet de status zijn verbonden, zoals hier wordt weergegeven:

Zorg ervoor dat u in uw Syslog/SIEM-server activiteiten en waarschuwingen ziet die afkomstig zijn van Defender for Cloud Apps.

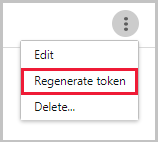

Uw token opnieuw genereren

Als u het token kwijtraakt, kunt u het altijd opnieuw genereren door de drie puntjes aan het einde van de rij voor de SIEM-agent in de tabel te selecteren. Selecteer Token opnieuw genereren om een nieuw token op te halen.

Uw SIEM-agent bewerken

Als u de SIEM-agent wilt bewerken, selecteert u de drie puntjes aan het einde van de rij voor de SIEM-agent in de tabel en selecteert u Bewerken. Als u de SIEM-agent bewerkt, hoeft u het .jar-bestand niet opnieuw uit te voeren. Het wordt automatisch bijgewerkt.

Uw SIEM-agent verwijderen

Als u de SIEM-agent wilt verwijderen, selecteert u de drie puntjes aan het einde van de rij voor de SIEM-agent in de tabel en selecteert u Verwijderen.

Volgende stappen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.