Versleutel Defender voor Cloud Apps-data-at-rest met uw eigen sleutel (BYOK)

In dit artikel wordt beschreven hoe u Defender voor Cloud Apps configureert om uw eigen sleutel te gebruiken om de gegevens te versleutelen die worden verzameld, terwijl deze in rust zijn. Als u documentatie zoekt over het toepassen van versleuteling op gegevens die zijn opgeslagen in cloud-apps, raadpleegt u De integratie van Azure Information Protection.

Defender voor Cloud Apps neemt uw beveiliging en privacy serieus. Zodra Defender voor Cloud Apps begint met het verzamelen van gegevens, gebruikt het daarom zijn eigen beheerde sleutels om uw gegevens te beschermen in overeenstemming met onze gegevensbeveiliging en privacybeleid. Bovendien kunt u met Defender voor Cloud Apps uw data-at-rest verder beveiligen door deze te versleutelen met uw eigen Azure Key Vault-sleutel.

Belangrijk

Als er een probleem is met het openen van uw Azure Key Vault-sleutel, kunnen uw gegevens niet worden versleuteld Defender voor Cloud Apps en wordt uw tenant binnen een uur vergrendeld. Wanneer uw tenant is vergrendeld, wordt alle toegang tot de tenant geblokkeerd totdat de oorzaak is opgelost. Zodra uw sleutel weer toegankelijk is, wordt volledige toegang tot uw tenant hersteld.

Deze procedure is alleen beschikbaar in de Microsoft Defender-portal en kan niet worden uitgevoerd in de klassieke Microsoft Defender voor Cloud Apps-portal.

Vereisten

U moet de Microsoft Defender voor Cloud-apps - BYOK-app registreren in de Microsoft Entra-id van uw tenant die is gekoppeld aan uw Defender voor Cloud Apps-tenant.

De app registreren

Installeer Microsoft Graph PowerShell.

Open een PowerShell-terminal en voer de volgende opdrachten uit:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsWaarbij ServicePrincipalId de id is die wordt geretourneerd door de vorige opdracht (

New-MgServicePrincipal).

Notitie

- Defender voor Cloud Apps versleutelt data-at-rest voor alle nieuwe tenants.

- Alle gegevens die zich gedurende meer dan 48 uur in Defender voor Cloud-apps bevinden, worden versleuteld.

Uw Azure Key Vault-sleutel implementeren

Maak een nieuwe Sleutelkluis met de beveiligingsopties voor voorlopig verwijderen en opschonen ingeschakeld.

Open in de nieuwe gegenereerde Sleutelkluis het deelvenster Toegangsbeleid en selecteer vervolgens +Toegangsbeleid toevoegen.

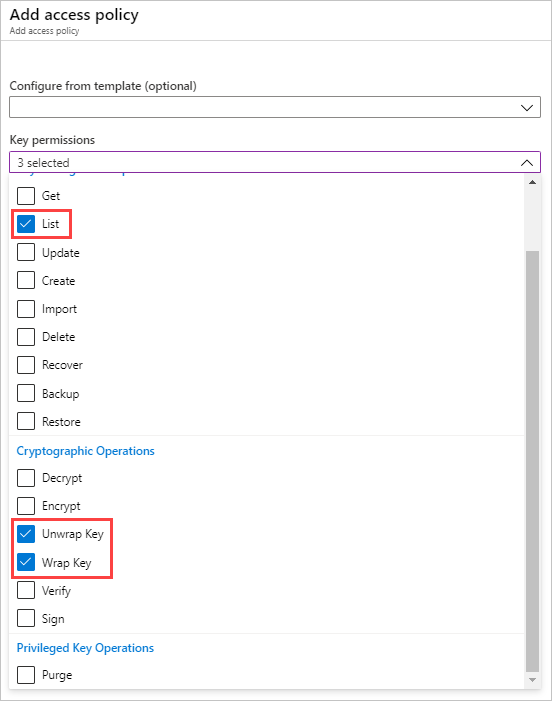

Selecteer Sleutelmachtigingen en kies de volgende machtigingen in de vervolgkeuzelijst:

Sectie Vereiste machtigingen Sleutelbeheerbewerkingen -Lijst Cryptografische bewerkingen - Sleutel verpakken

- Sleutel uitpakken

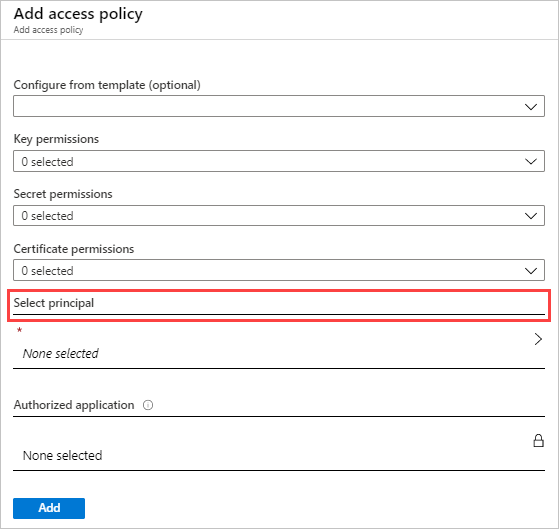

Kies onder Principal selecteren Microsoft Defender voor Cloud Apps - BYOK of Microsoft Cloud App Security - BYOK.

Selecteer Opslaan.

Maak een nieuwe RSA-sleutel en ga als volgt te werk:

Notitie

Alleen RSA-sleutels worden ondersteund.

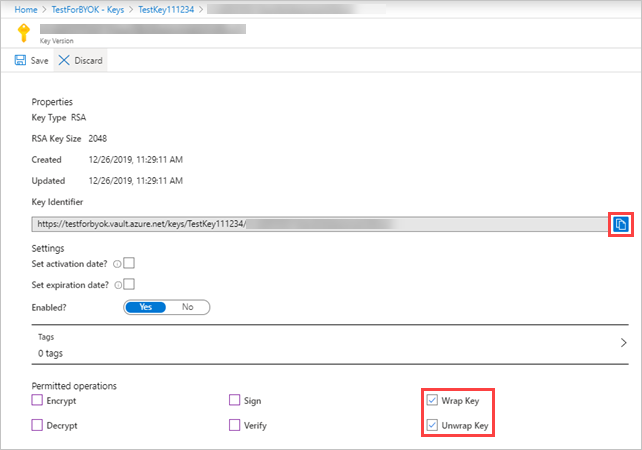

Nadat u de sleutel hebt gemaakt, selecteert u de nieuwe gegenereerde sleutel, selecteert u de huidige versie en ziet u toegestane bewerkingen.

Controleer onder Toegestane bewerkingen of de volgende opties zijn ingeschakeld:

- Sleutel verpakken

- Sleutel uitpakken

Kopieer de URI van de sleutel-id . U hebt deze later nodig.

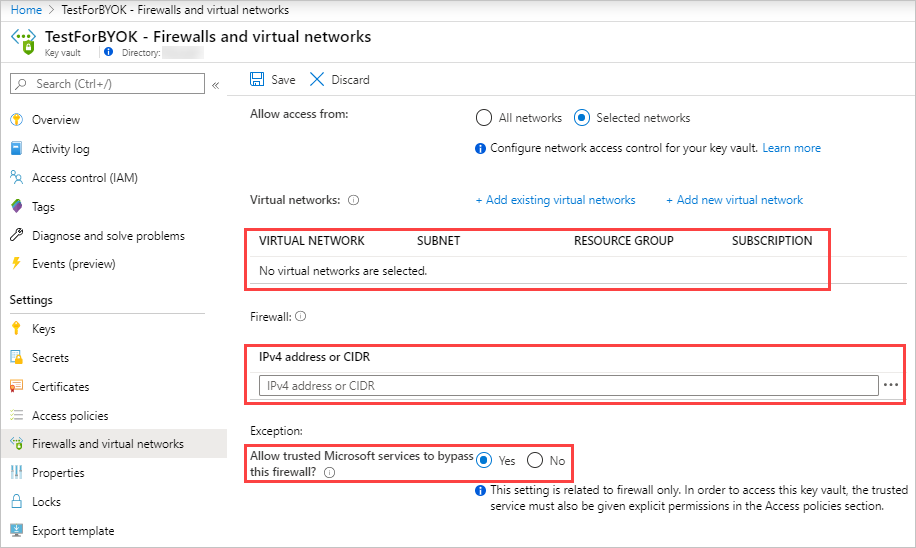

Als u een firewall voor een geselecteerd netwerk gebruikt, configureert u desgewenst de volgende firewallinstellingen om Defender voor Cloud Apps toegang te geven tot de opgegeven sleutel en klikt u vervolgens op Opslaan:

- Zorg ervoor dat er geen virtuele netwerken zijn geselecteerd.

- Voeg de volgende IP-adressen toe:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Selecteer Vertrouwde Microsoft-services toestaan om deze firewall te omzeilen.

Gegevensversleuteling inschakelen in Defender voor Cloud Apps

Wanneer u gegevensversleuteling inschakelt, gebruikt Defender voor Cloud Apps onmiddellijk uw Azure Key Vault-sleutel om data-at-rest te versleutelen. Omdat uw sleutel essentieel is voor het versleutelingsproces, is het belangrijk om ervoor te zorgen dat uw aangewezen sleutelkluis en sleutel altijd toegankelijk zijn.

Gegevensversleuteling inschakelen

Selecteer in de Microosft Defender-portal Instellingen > Cloud Apps-gegevensversleuteling > Gegevensversleuteling Gegevensversleuteling >inschakelen.

Plak in het vak Sleutel-URI van Azure Key Vault de URI-waarde van de sleutel-id die u eerder hebt gekopieerd. Defender voor Cloud Apps altijd de meest recente sleutelversie gebruikt, ongeacht de sleutelversie die is opgegeven door de URI.

Zodra de URI-validatie is voltooid, selecteert u Inschakelen.

Notitie

Wanneer u gegevensversleuteling uitschakelt, verwijdert Defender voor Cloud Apps de versleuteling met uw eigen sleutel uit de data-at-rest. Uw gegevens blijven echter versleuteld door beheerde sleutels van Defender voor Cloud Apps.

Gegevensversleuteling uitschakelen: ga naar het tabblad Gegevensversleuteling en klik op Gegevensversleuteling uitschakelen.

Verwerking van sleutelrolls

Wanneer u nieuwe versies van de sleutel maakt die zijn geconfigureerd voor gegevensversleuteling, wordt Defender voor Cloud Apps automatisch naar de nieuwste versie van de sleutel gerold.

Fouten met gegevensversleuteling afhandelen

Als er een probleem is met het openen van uw Azure Key Vault-sleutel, kunnen uw gegevens niet worden versleuteld Defender voor Cloud Apps en wordt uw tenant binnen een uur vergrendeld. Wanneer uw tenant is vergrendeld, wordt alle toegang tot de tenant geblokkeerd totdat de oorzaak is opgelost. Zodra uw sleutel weer toegankelijk is, wordt volledige toegang tot uw tenant hersteld. Zie Problemen met gegevensversleuteling oplossen met uw eigen sleutel voor informatie over het verwerken van gegevensversleutelingsfouten.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor