Waarschuwingen onderzoeken in Microsoft Defender XDR

Van toepassing op:

- Microsoft Defender XDR

Opmerking

In dit artikel worden beveiligingswaarschuwingen in Microsoft Defender XDR beschreven. U kunt echter activiteitswaarschuwingen gebruiken om e-mailmeldingen te verzenden naar uzelf of andere beheerders wanneer gebruikers specifieke activiteiten uitvoeren in Microsoft 365. Zie Activiteitswaarschuwingen maken - Microsoft Purview | Microsoft Docs.

Waarschuwingen vormen de basis van alle incidenten en duiden op het optreden van schadelijke of verdachte gebeurtenissen in uw omgeving. Waarschuwingen maken doorgaans deel uit van een bredere aanval en geven aanwijzingen over een incident.

In Microsoft Defender XDR worden gerelateerde waarschuwingen samengevoegd om incidenten te vormen. Incidenten bieden altijd de bredere context van een aanval, maar het analyseren van waarschuwingen kan waardevol zijn wanneer een diepere analyse vereist is.

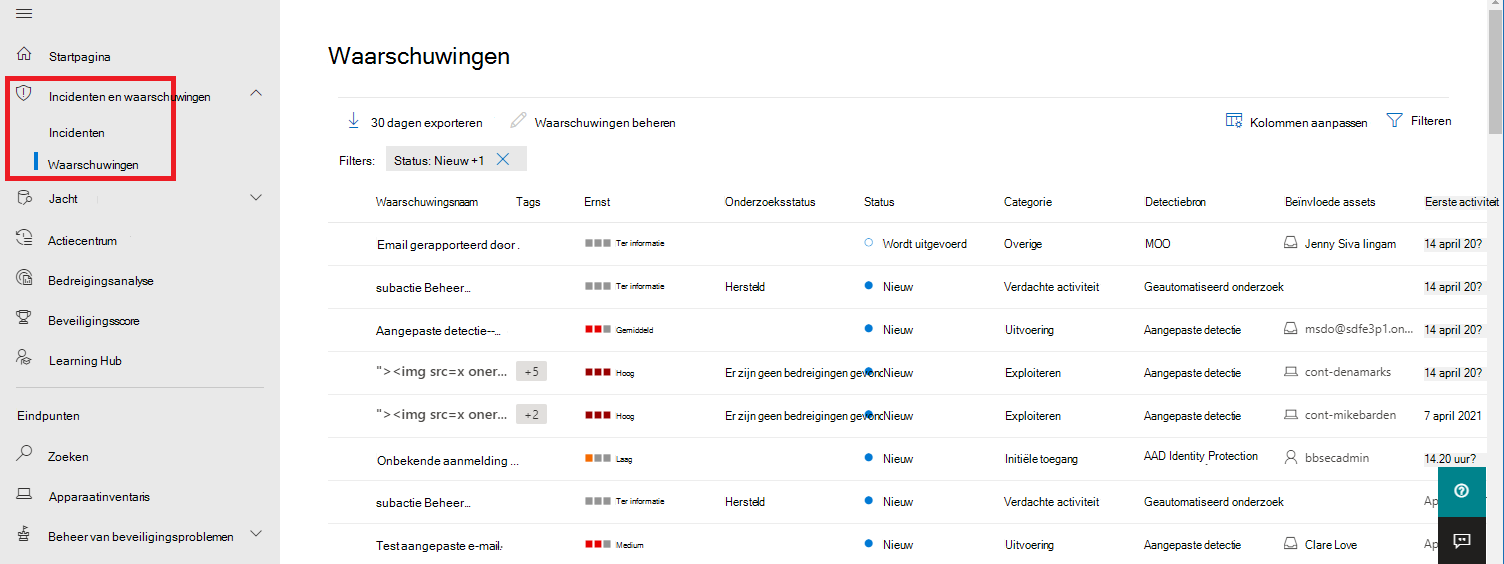

In de wachtrij Waarschuwingen wordt de huidige set waarschuwingen weergegeven. U krijgt toegang tot de wachtrij met waarschuwingen vanuit Incidenten & waarschuwingen > Waarschuwingen bij het snel starten van de Microsoft Defender-portal.

Waarschuwingen van verschillende Microsoft-beveiligingsoplossingen, zoals Microsoft Defender for Endpoint, Defender voor Office 365, Microsoft Sentinel, Defender for Cloud, Defender for Identity, Defender for Cloud Apps, Defender XDR, App Governance, Microsoft Entra ID Protection en Preventie van gegevensverlies van Microsoft, worden hier weergegeven.

In de wachtrij met waarschuwingen in de Microsoft Defender-portal worden standaard de nieuwe en actieve waarschuwingen van de afgelopen zeven dagen weergegeven. De meest recente waarschuwing staat boven aan de lijst, zodat u deze als eerste kunt zien.

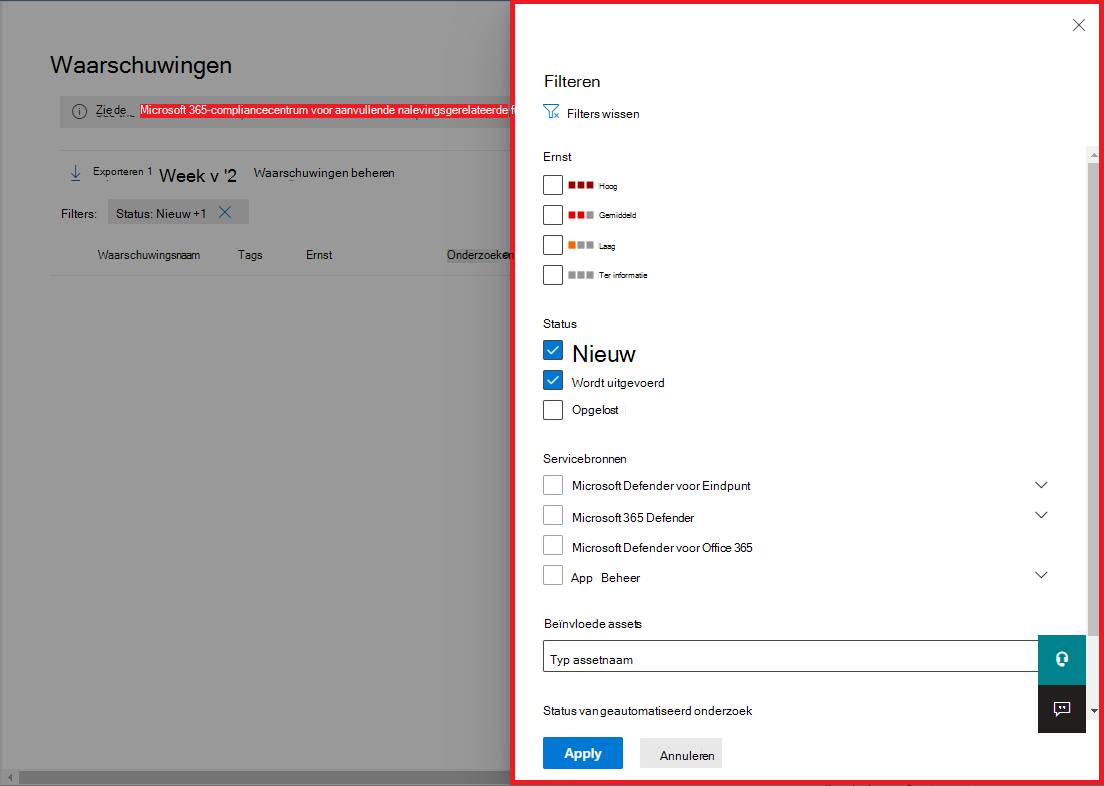

In de standaardwachtrij voor waarschuwingen kunt u Filteren selecteren om een filtervenster weer te geven, waaruit u een subset van de waarschuwingen kunt opgeven. Hier is een voorbeeld.

U kunt waarschuwingen filteren op basis van deze criteria:

- Ernst

- Status

- Categorieën

- Service-/detectiebronnen

- Tags

- Beleid

- Entiteiten (de betrokken activa)

- Status van geautomatiseerd onderzoek

- Waarschuwingsabonnement-id's

Opmerking

Microsoft Defender XDR-klanten kunnen nu incidenten filteren met waarschuwingen waarbij een gecompromitteerd apparaat communiceert met operationele technologie (OT)-apparaten die zijn verbonden met het bedrijfsnetwerk via de integratie van apparaatdetectie van Microsoft Defender for IoT en Microsoft Defender for Endpoint. Als u deze incidenten wilt filteren, selecteert u Alle in de service-/detectiebronnen en selecteert u vervolgens Microsoft Defender voor IoT in de productnaam of raadpleegt u Incidenten en waarschuwingen onderzoeken in Microsoft Defender for IoT in de Defender-portal. U kunt ook apparaatgroepen gebruiken om te filteren op sitespecifieke waarschuwingen. Zie Aan de slag met Enterprise IoT-bewaking in Microsoft Defender XDR voor meer informatie over de vereisten voor Defender voor IoT.

Een waarschuwing kan systeemtags en/of aangepaste tags met bepaalde kleurenachtergronden hebben. Aangepaste tags gebruiken de witte achtergrond, terwijl systeemtags meestal rode of zwarte achtergrondkleuren gebruiken. Systeemtags identificeren het volgende in een incident:

- Een type aanval, zoals ransomware of referentiephishing

- Automatische acties, zoals automatisch onderzoek en reactie en automatische aanvalsonderbreking

- Defender-experts die een incident verwerken

- Kritieke assets die betrokken zijn bij het incident

Tip

Microsoft Security Exposure Management, op basis van vooraf gedefinieerde classificaties, tagt apparaten, identiteiten en cloudresources automatisch als een kritieke asset. Deze out-of-the-box-functionaliteit zorgt voor de bescherming van de waardevolle en belangrijkste activa van een organisatie. Het helpt ook beveiligingsteams bij het prioriteren van onderzoek en herstel. Meer informatie over essentieel assetbeheer.

Vereiste rollen voor Defender voor Office 365-waarschuwingen

U moet een van de volgende rollen hebben om toegang te krijgen tot Microsoft Defender voor Office 365-waarschuwingen:

Voor globale rollen van Microsoft Entra:

- Globale beheerder

- Beveiligingsbeheerder

- Beveiligingsoperator

- Algemene lezer

- Beveiligingslezer

Office 365 Security & Compliance-rollengroepen

- Beheerder voor naleving

- Organisatiebeheer

Een aangepaste rol

Opmerking

Microsoft raadt aan om rollen met minder machtigingen te gebruiken voor een betere beveiliging. De rol Globale beheerder, die veel machtigingen heeft, mag alleen worden gebruikt in noodgevallen wanneer er geen andere rol past.

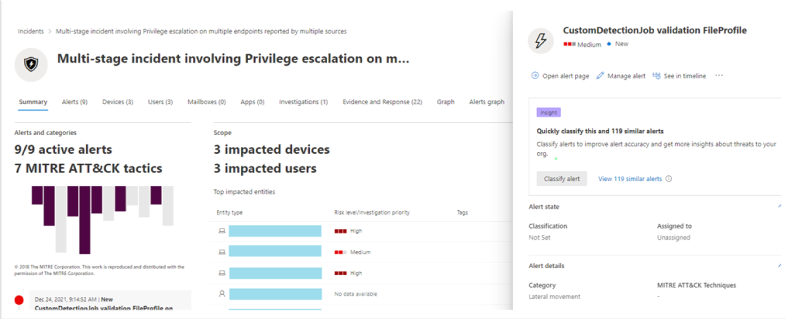

Een waarschuwing analyseren

Als u de hoofdwaarschuwingspagina wilt zien, selecteert u de naam van de waarschuwing. Hier is een voorbeeld.

U kunt ook de actie De hoofdwaarschuwingspagina openen selecteren in het deelvenster Waarschuwing beheren .

Een waarschuwingspagina bestaat uit deze secties:

- Waarschuwingsverhaal, de keten van gebeurtenissen en waarschuwingen met betrekking tot deze waarschuwing in chronologische volgorde

- Samenvattingsdetails

Op een waarschuwingspagina kunt u het beletselteken (...) naast een entiteit selecteren om beschikbare acties te zien, zoals het koppelen van de waarschuwing aan een ander incident. De lijst met beschikbare acties is afhankelijk van het type waarschuwing.

Waarschuwingsbronnen

Microsoft Defender XDR-waarschuwingen zijn afkomstig van oplossingen zoals Microsoft Defender voor Eindpunt, Defender voor Office 365, Defender for Identity, Defender voor Cloud Apps, de invoegtoepassing voor app-beheer voor Microsoft Defender voor Cloud-apps, Microsoft Entra ID Protection en Preventie van gegevensverlies van Microsoft. Mogelijk ziet u waarschuwingen met vooraf gedefinieerde tekens in de waarschuwing. De volgende tabel bevat richtlijnen om inzicht te geven in de toewijzing van waarschuwingsbronnen op basis van het vooraf gedefinieerde teken van de waarschuwing.

Opmerking

- De vooraf gedefinieerde GUID's zijn alleen specifiek voor geïntegreerde ervaringen, zoals unified alerts queue, unified alerts page, unified investigation en unified incident.

- Het vooraf gedefinieerde teken wijzigt de GUID van de waarschuwing niet. De enige wijziging in de GUID is het vooraf gedefinieerde onderdeel.

| Waarschuwingsbron | Waarschuwings-id met vooraf gedefinieerde tekens |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} voor waarschuwingen van ThreatExpertsea{GUID} voor waarschuwingen van aangepaste detecties |

| Microsoft Defender voor Office 365 | fa{GUID} Voorbeeld: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender voor Eindpunt | da{GUID} ed{GUID} voor waarschuwingen van aangepaste detecties |

| Microsoft Defender for Identity | aa{GUID} Voorbeeld: aa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for Cloud Apps | ca{GUID} Voorbeeld: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Entra ID Protection | ad{GUID} |

| App-beheer | ma{GUID} |

| Preventie van gegevensverlies in Microsoft | dl{GUID} |

| Microsoft Defender voor Cloud | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

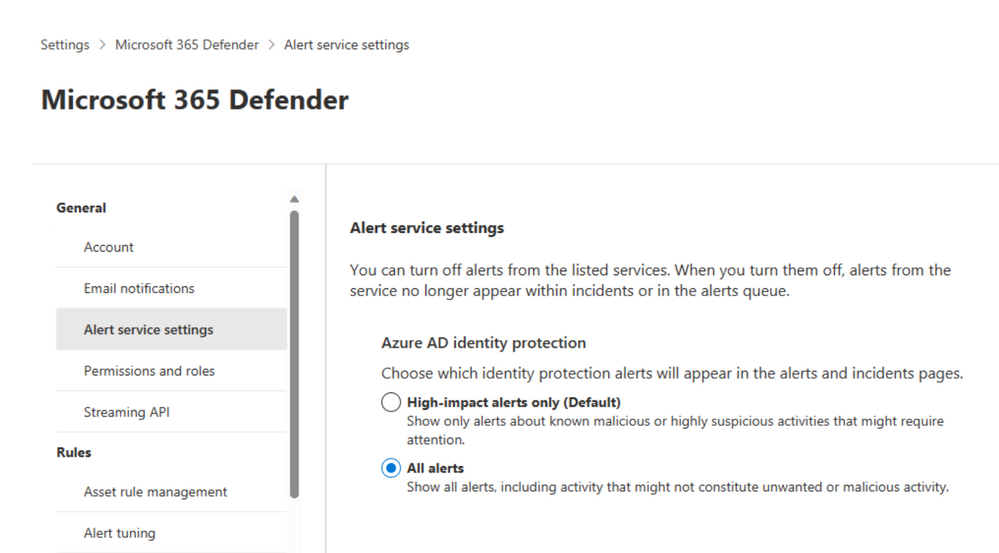

Ip-waarschuwingsservice van Microsoft Entra configureren

Ga naar de Microsoft Defender-portal (security.microsoft.com) en selecteer Instellingen>Microsoft Defender XDR.

Selecteer in de lijst Instellingen voor waarschuwingsservice en configureer vervolgens uw Microsoft Entra ID Protection-waarschuwingsservice .

Standaard zijn alleen de meest relevante waarschuwingen voor het beveiligingscentrum ingeschakeld. Als u alle IP-risicodetecties van Microsoft Entra wilt ophalen, kunt u dit wijzigen in de sectie Instellingen voor de waarschuwingsservice .

U kunt de instellingen van de waarschuwingsservice ook rechtstreeks openen op de pagina Incidenten in de Microsoft Defender-portal.

Belangrijk

Sommige informatie is gerelateerd aan voorlopige productversies die mogelijk aanzienlijk gewijzigd worden voordat ze commercieel gepubliceerd worden. Microsoft geeft geen garantie, uitdrukkelijk of impliciet, met betrekking tot de informatie die hier wordt beschreven.

Betrokken assets analyseren

De sectie Uitgevoerde acties bevat een lijst met betrokken assets, zoals postvakken, apparaten en gebruikers die worden beïnvloed door deze waarschuwing.

U kunt ook Weergave in het actiecentrum selecteren om het tabblad Geschiedenis van het actiecentrum in de Microsoft Defender-portal weer te geven.

De rol van een waarschuwing in het waarschuwingsverhaal traceren

In het waarschuwingsverhaal worden alle assets of entiteiten met betrekking tot de waarschuwing weergegeven in een processtructuurweergave. De waarschuwing in de titel is de waarschuwing die de focus heeft wanneer u voor het eerst op de pagina van de geselecteerde waarschuwing terechtkomt. Assets in het waarschuwingsverhaal zijn uitbreidbaar en klikbaar. Ze bieden aanvullende informatie en versnellen uw reactie door u in staat te stellen rechtstreeks actie te ondernemen in de context van de waarschuwingspagina.

Opmerking

De sectie waarschuwingsverhaal kan meer dan één waarschuwing bevatten, waarbij extra waarschuwingen met betrekking tot dezelfde uitvoeringsstructuur worden weergegeven vóór of na de waarschuwing die u hebt geselecteerd.

Meer waarschuwingsinformatie weergeven op de detailpagina

Op de detailpagina ziet u de details van de geselecteerde waarschuwing, met details en acties die eraan zijn gerelateerd. Als u een van de betrokken assets of entiteiten selecteert in het waarschuwingsverhaal, wordt de pagina met details gewijzigd om contextuele informatie en acties voor het geselecteerde object weer te geven.

Zodra u een entiteit van belang hebt geselecteerd, verandert de pagina met details om informatie weer te geven over het geselecteerde entiteitstype, historische informatie wanneer deze beschikbaar is en opties om rechtstreeks vanaf de waarschuwingspagina actie te ondernemen op deze entiteit.

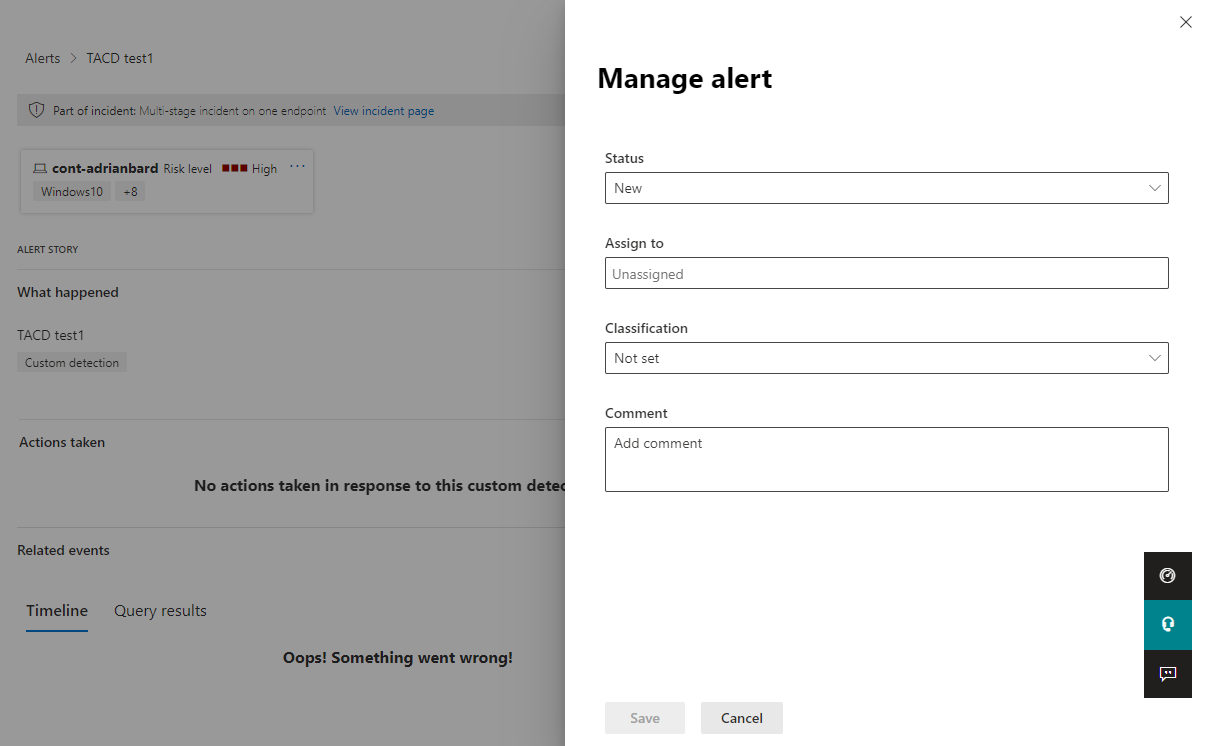

Waarschuwingen beheren

Als u een waarschuwing wilt beheren, selecteert u Waarschuwing beheren in de sectie overzichtsdetails van de waarschuwingspagina. Voor één waarschuwing ziet u hier een voorbeeld van het deelvenster Waarschuwing beheren .

In het deelvenster Waarschuwing beheren kunt u het volgende weergeven of opgeven:

- De waarschuwingsstatus (Nieuw, Opgelost, Wordt uitgevoerd).

- Het gebruikersaccount waaraan de waarschuwing is toegewezen.

- De classificatie van de waarschuwing:

- Niet ingesteld (standaard).

- Echt positief met een soort bedreiging. Gebruik deze classificatie voor waarschuwingen die nauwkeurig een echte bedreiging aangeven. Als u dit bedreigingstype opgeeft, ziet uw beveiligingsteam bedreigingspatronen en treedt u op om uw organisatie tegen deze patronen te beschermen.

- Informatieve, verwachte activiteit met een type activiteit. Gebruik deze optie voor waarschuwingen die technisch nauwkeurig zijn, maar normaal gedrag of gesimuleerde bedreigingsactiviteit vertegenwoordigen. Over het algemeen wilt u deze waarschuwingen negeren, maar ze verwachten voor vergelijkbare activiteiten in de toekomst, waarbij de activiteiten worden geactiveerd door daadwerkelijke aanvallers of malware. Gebruik de opties in deze categorie om waarschuwingen te classificeren voor beveiligingstests, rode teamactiviteit en verwacht ongebruikelijk gedrag van vertrouwde apps en gebruikers.

- Fout-positief voor typen waarschuwingen die zijn gemaakt, zelfs wanneer er geen schadelijke activiteit is of voor een vals alarm. Gebruik de opties in deze categorie om waarschuwingen die per ongeluk worden geïdentificeerd als normale gebeurtenissen of activiteiten te classificeren als schadelijk of verdacht. In tegenstelling tot waarschuwingen voor 'Informatieve, verwachte activiteit', die ook handig kan zijn voor het detecteren van echte bedreigingen, wilt u deze waarschuwingen over het algemeen niet opnieuw zien. Het classificeren van waarschuwingen als fout-positief helpt Microsoft Defender XDR om de detectiekwaliteit te verbeteren.

- Een opmerking over de waarschuwing.

Opmerking

Rond 29 augustus 2022 worden eerder ondersteunde waarschuwingsbepalingswaarden ('Apt' en 'SecurityPersonnel') afgeschaft en niet meer beschikbaar via de API.

Opmerking

Een manier om waarschuwingen te beheren door het gebruik van tags. De tagging-mogelijkheid voor Microsoft Defender voor Office 365 wordt stapsgewijs geïmplementeerd en is momenteel in preview.

Momenteel worden gewijzigde tagnamen alleen toegepast op waarschuwingen die na de update zijn gemaakt. Waarschuwingen die vóór de wijziging zijn gegenereerd, geven niet de bijgewerkte tagnaam weer.

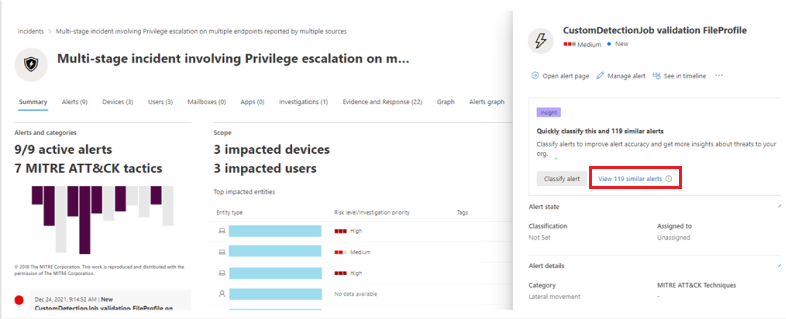

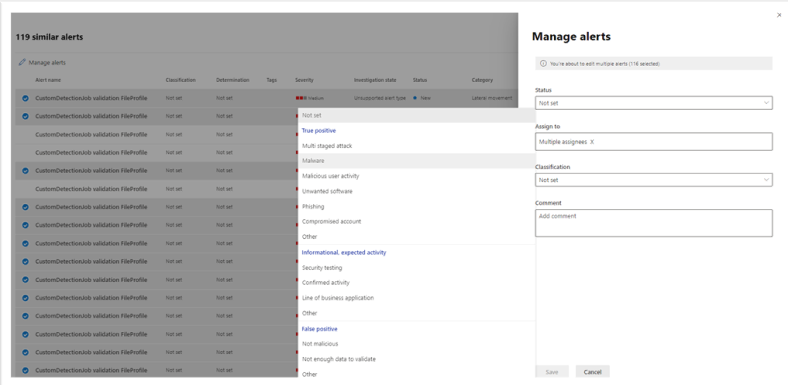

Als u een set waarschuwingen wilt beheren die vergelijkbaar zijn met een specifieke waarschuwing, selecteert u Vergelijkbare waarschuwingen weergeven in het vak INSIGHT in de sectie overzichtsdetails van de waarschuwingspagina.

In het deelvenster Waarschuwingen beheren kunt u vervolgens alle gerelateerde waarschuwingen tegelijkertijd classificeren. Hier is een voorbeeld.

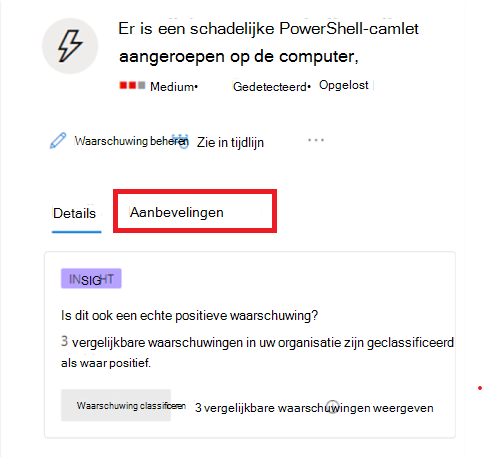

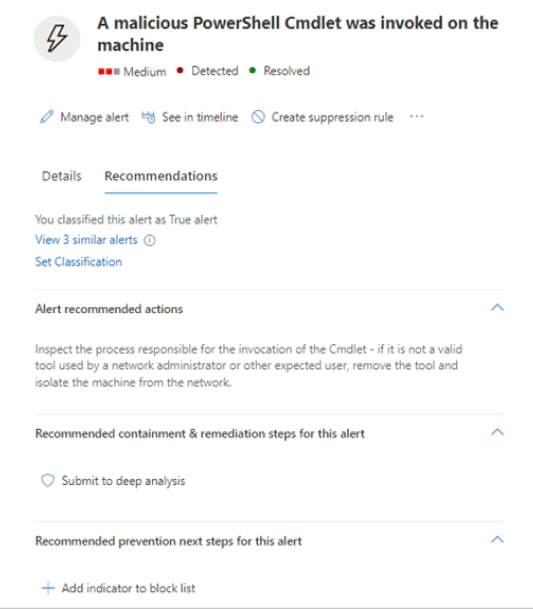

Als vergelijkbare waarschuwingen in het verleden al zijn geclassificeerd, kunt u tijd besparen met behulp van Microsoft Defender XDR-aanbevelingen om te leren hoe de andere waarschuwingen zijn opgelost. Selecteer aanbevelingen in de sectie met samenvattingsdetails.

Het tabblad Aanbevelingen bevat acties in de volgende stap en advies voor onderzoek, herstel en preventie. Hier is een voorbeeld.

Een waarschuwing afstemmen

Als SOC-analist (Security Operations Center) is een van de belangrijkste problemen het vergroten van het aantal waarschuwingen dat dagelijks wordt geactiveerd. De tijd van een analist is waardevol en wil zich alleen richten op waarschuwingen met hoge ernst en hoge prioriteit. Ondertussen zijn analisten ook verplicht om waarschuwingen met een lagere prioriteit te sorteren en op te lossen, wat meestal een handmatig proces is.

Het afstemmen van waarschuwingen, voorheen bekend als waarschuwingsonderdrukking, biedt de mogelijkheid om waarschuwingen vooraf af te stemmen en te beheren. Dit stroomlijnt de waarschuwingswachtrij en bespaart tijd door waarschuwingen automatisch te verbergen of op te lossen, telkens wanneer een bepaald verwacht gedrag van de organisatie optreedt en aan regelvoorwaarden wordt voldaan.

Regels voor het afstemmen van waarschuwingen ondersteunen voorwaarden op basis van bewijstypen , zoals bestanden, processen, geplande taken en andere soorten bewijs dat waarschuwingen activeert. Nadat u een regel voor het afstemmen van waarschuwingen hebt gemaakt, past u deze toe op de geselecteerde waarschuwing of een waarschuwingstype dat voldoet aan de gedefinieerde voorwaarden om de waarschuwing af te stemmen.

Bij het afstemmen van waarschuwingen als algemene beschikbaarheid worden alleen waarschuwingen van Defender voor Eindpunt vastgelegd. In preview wordt het afstemmen van waarschuwingen echter ook uitgebreid naar andere Microsoft Defender XDR-services, waaronder Defender voor Office 365, Defender for Identity, Defender for Cloud Apps, Microsoft Entra ID Protection (Microsoft Entra IP) en andere services als deze beschikbaar zijn op uw platform en abonnement.

Voorzichtigheid

We raden u aan waarschuwingsafstemming met voorzichtigheid te gebruiken voor scenario's waarbij bekende, interne bedrijfstoepassingen of beveiligingstests een verwachte activiteit activeren en u de waarschuwingen niet wilt zien.

Regelvoorwaarden maken om waarschuwingen af te stemmen

Maak regels voor het afstemmen van waarschuwingen vanuit het gebied Microsoft Defender XDR-instellingen of vanaf een pagina met waarschuwingsdetails. Selecteer een van de volgende tabbladen om door te gaan.

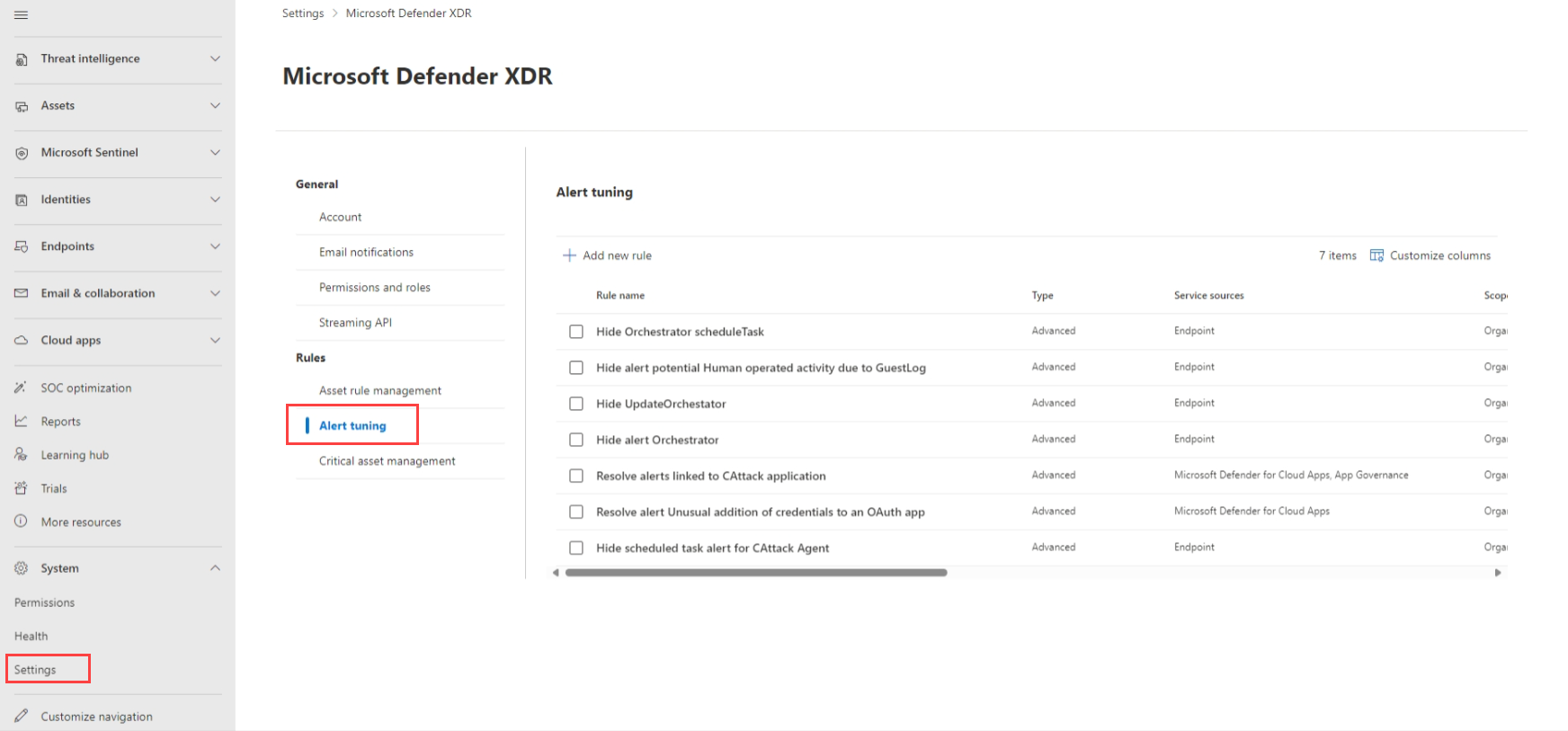

Selecteer in de Microsoft Defender-portal Instellingen > Microsoft Defender XDR-waarschuwing > afstemmen.

Selecteer Nieuwe regel toevoegen om een nieuwe waarschuwing af te stemmen of selecteer een bestaande regelrij om wijzigingen aan te brengen. Als u de titel van de regel selecteert, wordt een pagina met regeldetails geopend, waar u een lijst met gekoppelde waarschuwingen kunt bekijken, voorwaarden kunt bewerken of de regel kunt in- en uitschakelen.

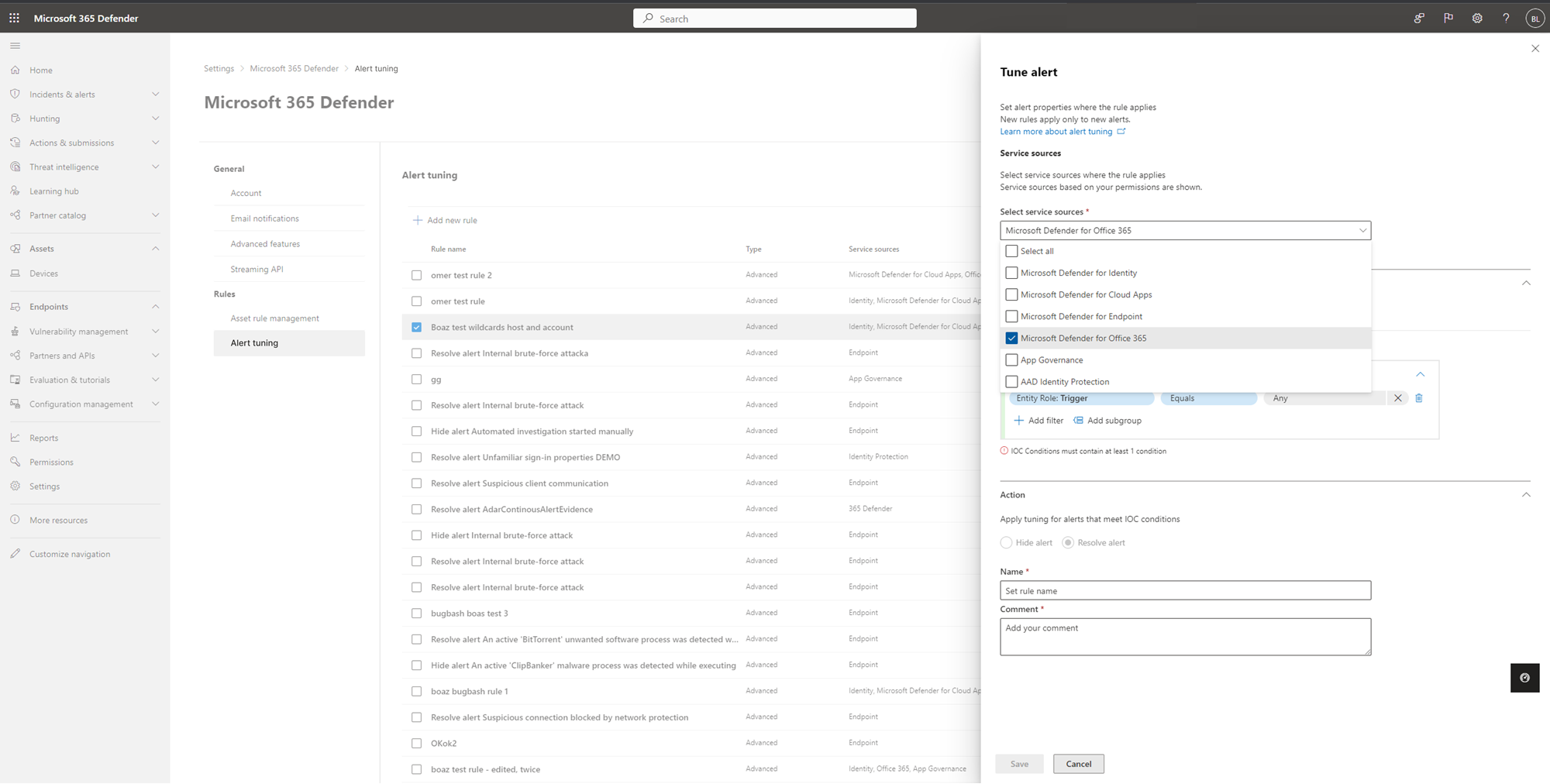

Selecteer in het deelvenster Waarschuwing afstemmen onder Servicebronnen selecteren de servicebronnen waarvoor u de regel wilt toepassen. Alleen services waarvoor u machtigingen hebt, worden weergegeven in de lijst. Bijvoorbeeld:

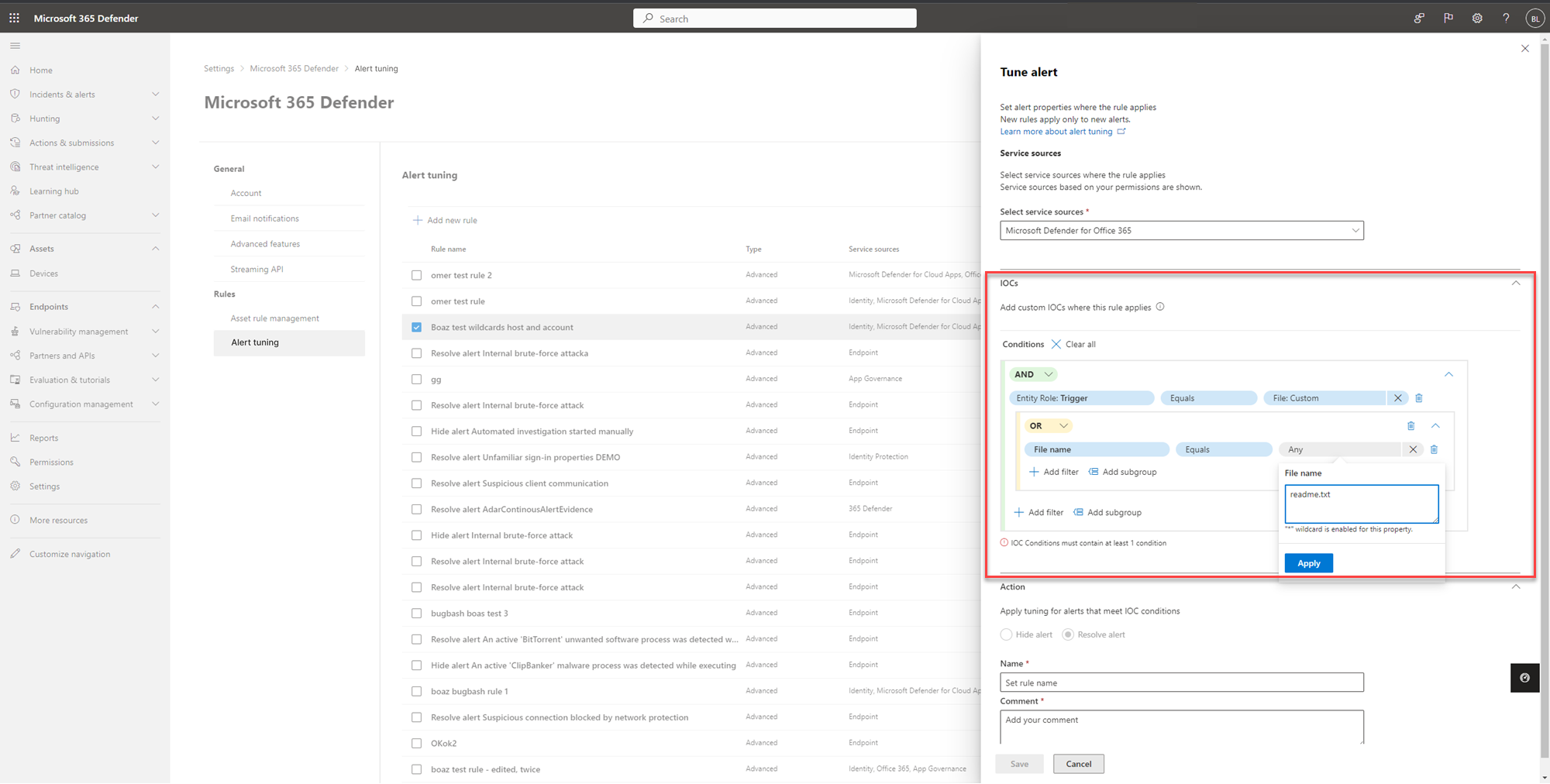

Voeg in het gebied Voorwaarden een voorwaarde toe voor de triggers van de waarschuwing. Als u bijvoorbeeld wilt voorkomen dat een waarschuwing wordt geactiveerd wanneer een specifiek bestand wordt gemaakt, definieert u een voorwaarde voor de trigger Bestand:Aangepast en definieert u de bestandsdetails:

Vermelde triggers verschillen, afhankelijk van de servicebronnen die u hebt geselecteerd. Triggers zijn allemaal indicatoren van inbreuk (IOC's), zoals bestanden, processen, geplande taken en andere bewijstypen die een waarschuwing kunnen activeren, waaronder AMSI-scripts (AntiMalware Scan Interface), WMI-gebeurtenissen (Windows Management Instrumentation) of geplande taken.

Als u meerdere regelvoorwaarden wilt instellen, selecteert u Filter toevoegen en gebruikt u AND, OR en groeperingsopties om de relaties te definiëren tussen de meerdere bewijstypen die de waarschuwing activeren. Verdere bewijseigenschappen worden automatisch ingevuld als een nieuwe subgroep, waar u uw voorwaardewaarden kunt definiëren. Voorwaardewaarden zijn niet hoofdlettergevoelig en sommige eigenschappen ondersteunen jokertekens.

Selecteer in het gebied Actie van het deelvenster Waarschuwing afstemmen de relevante actie die u met de regel wilt uitvoeren, waarschuwing verbergen of Waarschuwing oplossen.

Voer een betekenisvolle naam in voor de waarschuwing en een opmerking om de waarschuwing te beschrijven en selecteer vervolgens Opslaan.

Opmerking

De waarschuwingstitel (naam) is gebaseerd op het waarschuwingstype (IoaDefinitionId), waarmee de titel van de waarschuwing wordt bepaald. Twee waarschuwingen met hetzelfde waarschuwingstype kunnen worden gewijzigd in een andere waarschuwingstitel.

Een waarschuwing oplossen

Zodra u klaar bent met het analyseren van een waarschuwing en deze kan worden opgelost, gaat u naar het deelvenster Waarschuwing beheren voor de waarschuwing of soortgelijke waarschuwingen en markeert u de status als Opgelost en classificeert u deze als een waar-positief met een type bedreiging, een informatieve, verwachte activiteit met een type activiteit of een fout-positief.

Het classificeren van waarschuwingen helpt Microsoft Defender XDR bij het verbeteren van de detectiekwaliteit.

Power Automate gebruiken om waarschuwingen te sorteren

SecOps-teams (Modern Security Operations) hebben automatisering nodig om effectief te kunnen werken. Om zich te concentreren op het opsporen en onderzoeken van echte bedreigingen, gebruiken SecOps-teams Power Automate om de lijst met waarschuwingen te doorzoeken en de waarschuwingen te elimineren die geen bedreigingen zijn.

Criteria voor het oplossen van waarschuwingen

- Gebruiker heeft afwezigheidsbericht ingeschakeld

- Gebruiker is niet gelabeld als hoog risico

Als beide waar zijn, markeert SecOps de waarschuwing als legitieme reis en wordt deze omgezet. Er wordt een melding gepost in Microsoft Teams nadat de waarschuwing is opgelost.

Power Automate verbinden met Microsoft Defender for Cloud Apps

Als u de automatisering wilt maken, hebt u een API-token nodig voordat u Power Automate kunt verbinden met Microsoft Defender for Cloud Apps.

Open Microsoft Defender , selecteer Instellingen>Cloud Apps>API-token en selecteer vervolgens Token toevoegen op het tabblad API-tokens .

Geef een naam op voor uw token en selecteer vervolgens Genereren. Sla het token op zoals u het later nodig hebt.

Een geautomatiseerde stroom maken

Bekijk deze korte video om te leren hoe automatisering efficiënt werkt om een soepele werkstroom te maken en hoe u Power Automate kunt verbinden met Defender for Cloud Apps.

Volgende stappen

Indien nodig voor in-process incidenten, gaat u verder met uw onderzoek.

Zie ook

- Overzicht van incidenten

- Incidenten beheren

- Incidenten onderzoeken

- Waarschuwingen voor preventie van gegevensverlies onderzoeken in Defender

- Microsoft Entra ID Protection

Tip

Wil je meer weten? Neem contact op met de Microsoft Beveiliging-community in onze Tech Community: Microsoft Defender XDR Tech Community.