Zelfstudie: Governance uitbreiden naar eindpuntherstel

Defender voor Cloud Apps biedt vooraf gedefinieerde governanceopties voor beleid, zoals een gebruiker onderbreken of een bestand privé maken. Met behulp van de systeemeigen integratie met Microsoft Power Automate kunt u een groot ecosysteem van SaaS-connectors (Software as a Service) gebruiken om werkstromen te bouwen om processen te automatiseren, waaronder herstel.

Wanneer u bijvoorbeeld een mogelijke malwarebedreiging detecteert, kunt u werkstromen gebruiken om Microsoft Defender voor Eindpunt herstelacties te starten, zoals het uitvoeren van een antivirusscan of het isoleren van een eindpunt.

In deze zelfstudie leert u hoe u een beleidsbeheeractie configureert om een werkstroom te gebruiken om een antivirusscan uit te voeren op een eindpunt waarop een gebruiker tekenen van verdacht gedrag vertoont:

Notitie

Deze werkstromen zijn alleen relevant voor beleidsregels die gebruikersactiviteit bevatten. U kunt deze werkstromen bijvoorbeeld niet gebruiken met detectie- of OAuth-beleid.

Als u geen Power Automate-abonnement hebt, meldt u zich aan voor een gratis proefaccount.

Vereisten

- U moet een geldig Microsoft Power Automate-abonnement hebben

- U moet een geldig Microsoft Defender voor Eindpunt-abonnement hebben

- De Power Automate-omgeving moet zijn gesynchroniseerd met Microsoft Entra-id, Defender voor Eindpunt bewaakt en lid is van een domein

Fase 1: Een api-token voor Defender voor Cloud apps genereren

Notitie

Als u eerder een werkstroom hebt gemaakt met behulp van een Defender voor Cloud Apps-connector, wordt het token automatisch opnieuw gebruikt in Power Automate en kunt u deze stap overslaan.

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps.

Kies api-tokens onder Systeem.

Selecteer +Token toevoegen om een nieuw API-token te genereren.

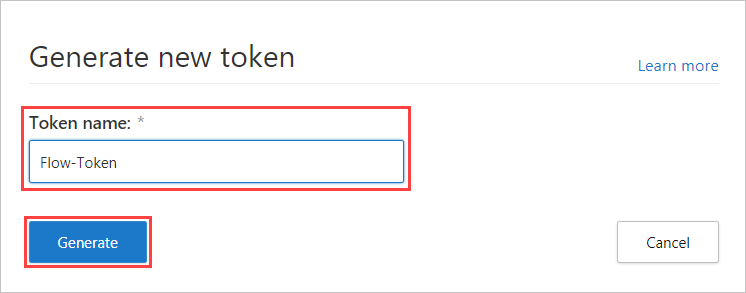

Voer in het pop-upvenster Nieuw token genereren de naam van het token in (bijvoorbeeld 'Flow-Token') en selecteer Vervolgens Genereren.

Zodra het token is gegenereerd, selecteert u het kopieerpictogram rechts van het gegenereerde token en selecteert u Sluiten. U hebt het token later nodig.

Fase 2: Een stroom maken om een antivirusscan uit te voeren

Notitie

Als u eerder een stroom hebt gemaakt met een Defender for Endpoint-connector, wordt de connector automatisch opnieuw gebruikt in Power Automate en kunt u de aanmeldingsstap overslaan.

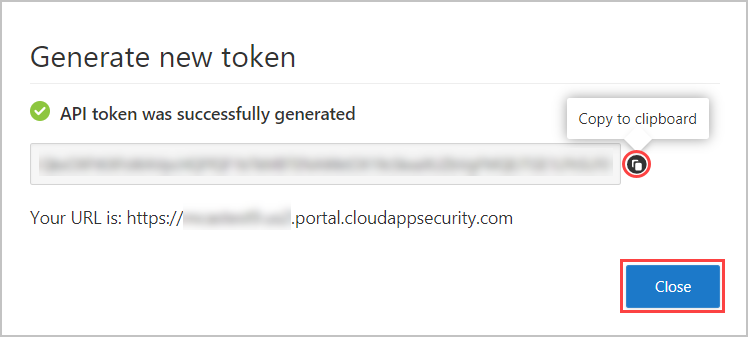

Ga naar de Power Automate-portal en selecteer Sjablonen.

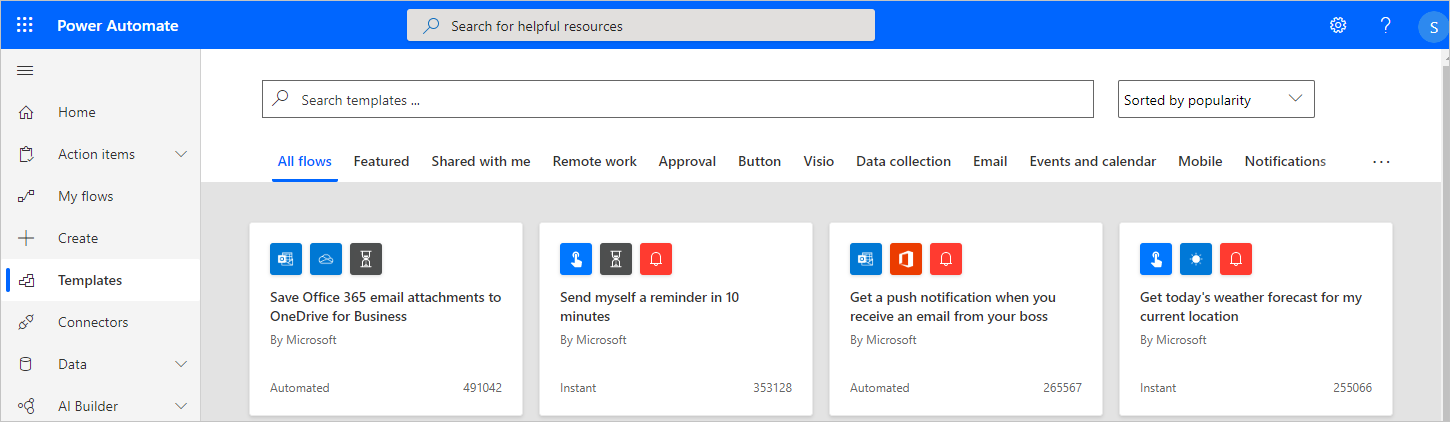

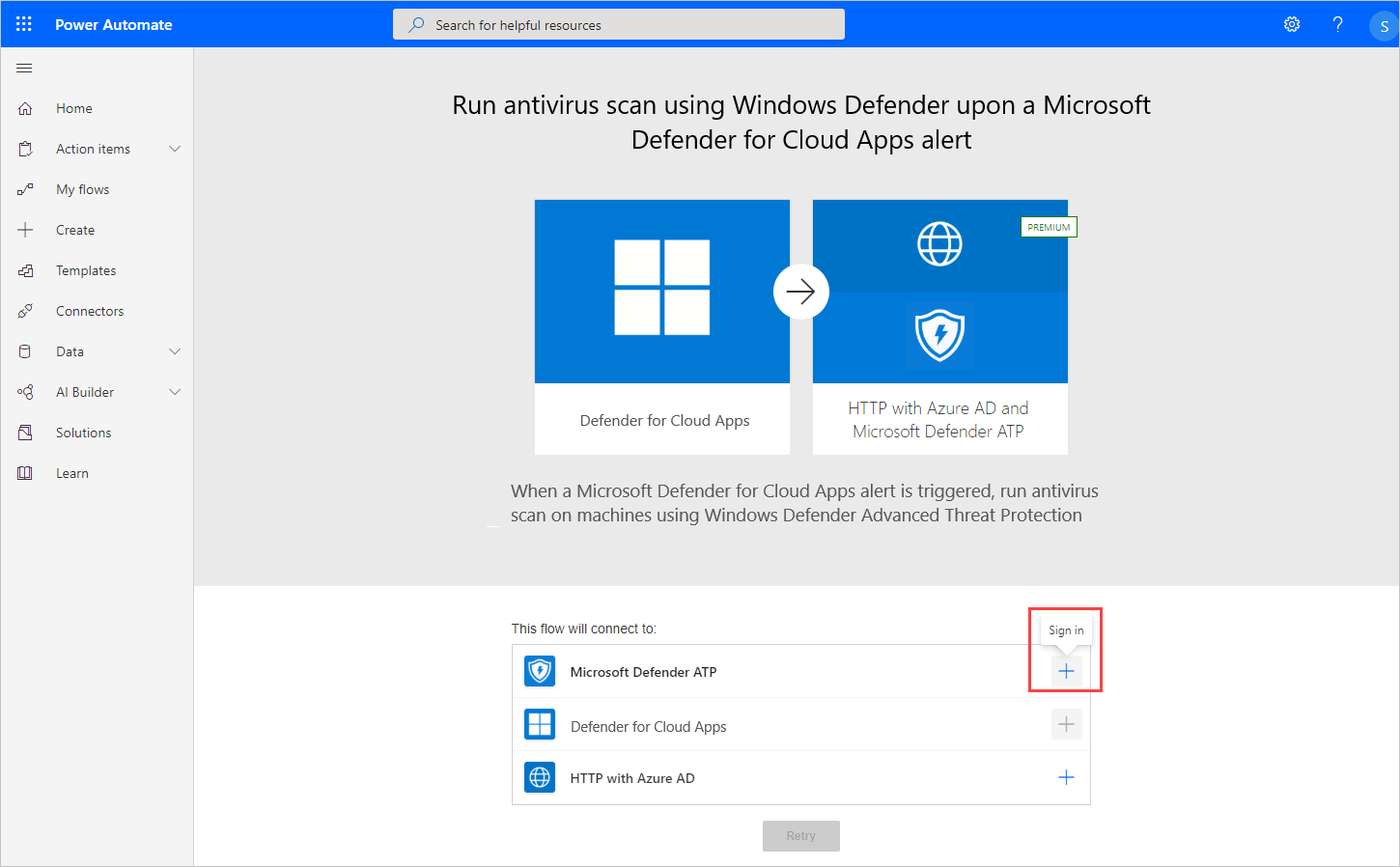

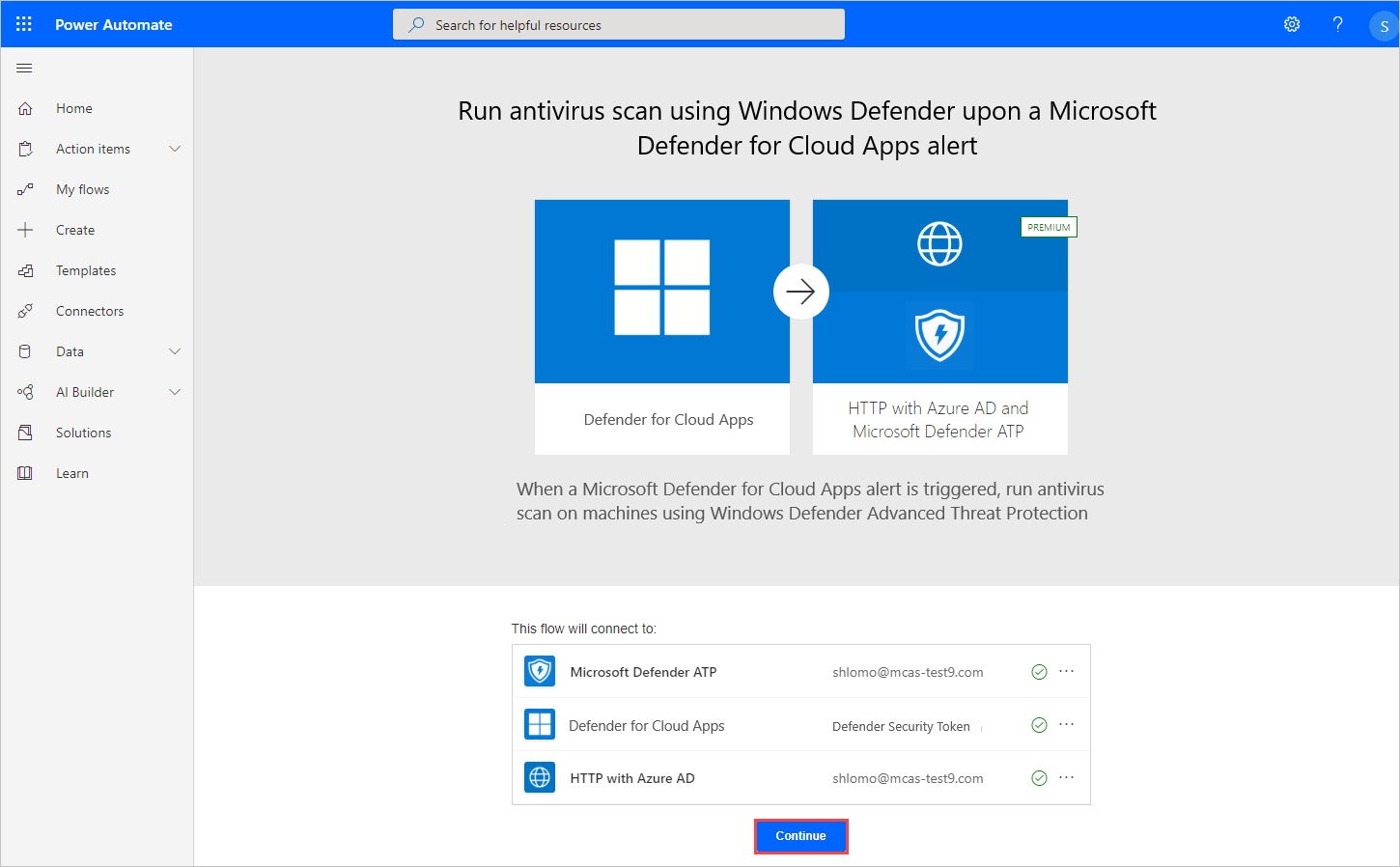

Zoek naar Defender voor Cloud Apps en selecteer Antivirusscan uitvoeren met Windows Defender in Defender voor Cloud Apps-waarschuwingen.

Selecteer Aanmelden in de lijst met apps in de rij waarin Microsoft Defender voor Eindpunt connector wordt weergegeven.

Fase 3: De stroom configureren

Notitie

Als u eerder een stroom hebt gemaakt met behulp van een Microsoft Entra-connector, wordt het token automatisch opnieuw gebruikt in Power Automate en kunt u deze stap overslaan.

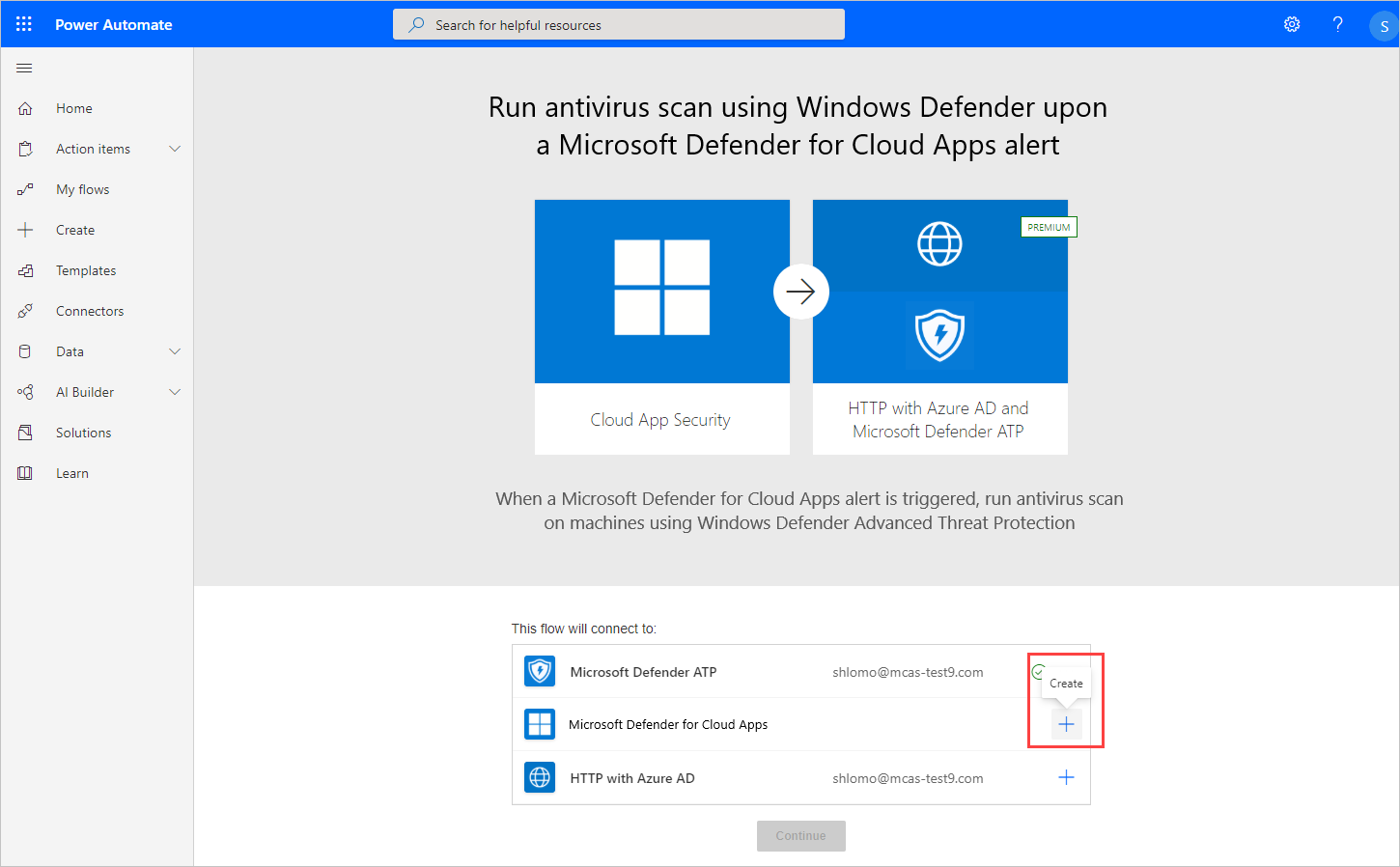

Selecteer Maken in de lijst met apps in de rij waarin Defender voor Cloud Apps wordt weergegeven.

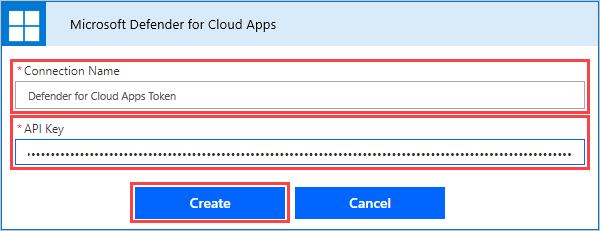

Typ in het pop-upvenster Defender voor Cloud Apps de naam van de verbinding (bijvoorbeeld 'Defender voor Cloud Apps-token'), plak het API-token dat u hebt gekopieerd en selecteer Vervolgens Maken.

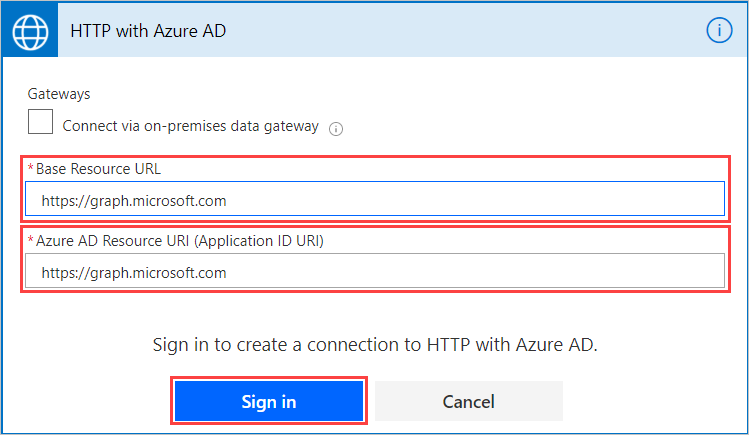

Selecteer Aanmelden in de lijst met apps in de rij waarin HTTP met Azure AD wordt weergegeven.

Voer in het pop-upvenster HTTP met Azure AD zowel de basisresource-URL als de Azure AD-resource-URI in en selecteer vervolgens Aanmelden en voer de beheerdersreferenties in die u wilt gebruiken met de HTTP met Azure AD-connector.

https://graph.microsoft.com

Selecteer Doorgaan.

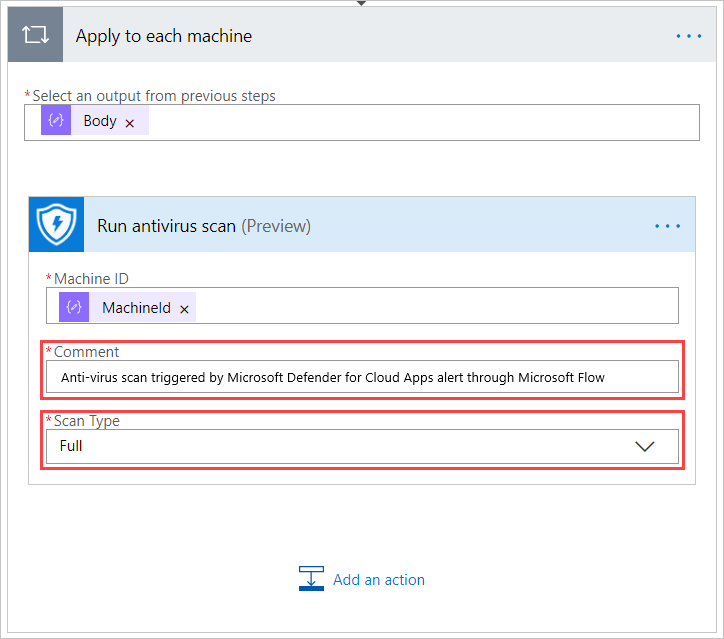

Zodra alle verbindingstekens zijn verbonden, kunt u op de pagina van de stroom onder Toepassen op elk apparaat desgewenst de opmerking en het scantype wijzigen en vervolgens Opslaan selecteren.

Fase 4: Een beleid configureren om de stroom uit te voeren

Ga in de Microsoft Defender-portal onder Cloud-apps naar Beleid -> Beleidsbeheer.

Kies in de lijst met beleidsregels in de rij waar het relevante beleid wordt weergegeven de drie puntjes aan het einde van de rij en kies vervolgens Beleid bewerken.

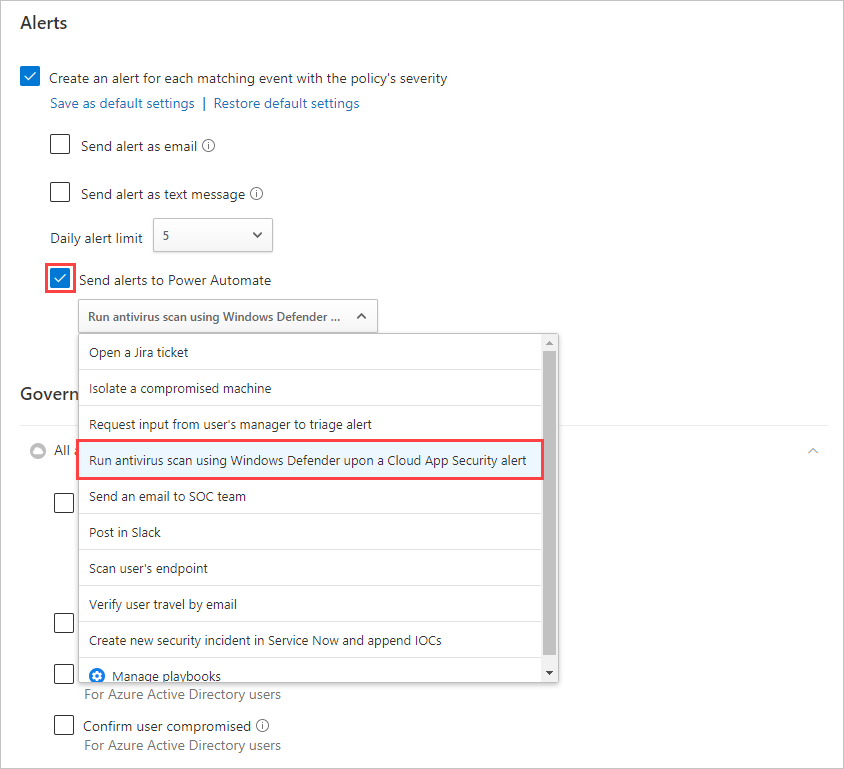

Selecteer onder Waarschuwingen waarschuwingen waarschuwingen verzenden naar Power Automate en selecteer vervolgens Antivirusscan uitvoeren met Windows Defender op een Defender voor Cloud Apps-waarschuwing.

Nu wordt met elke waarschuwing voor dit beleid de stroom gestart om de antivirusscan uit te voeren.

U kunt de stappen in deze zelfstudie gebruiken om een breed scala aan op werkstroom gebaseerde acties te maken om Defender voor Cloud apps-herstelmogelijkheden uit te breiden, waaronder andere Defender voor Eindpunt-acties. Als u een lijst met vooraf gedefinieerde Defender voor Cloud Apps-werkstromen wilt zien, zoekt u in Power Automate naar 'Defender voor Cloud Apps'.