Overzicht van uitsluitingen

Van toepassing op:

- Microsoft Defender Antivirus

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

Opmerking

Als Microsoft MVP heeft Fabian Bader bijgedragen aan en materiële feedback gegeven voor dit artikel.

Microsoft Defender voor Eindpunt bevat een breed scala aan mogelijkheden om geavanceerde cyberdreigingen te voorkomen, detecteren, onderzoeken en erop te reageren. Deze mogelijkheden omvatten beveiliging van de volgende generatie (waaronder Microsoft Defender Antivirus).

Net als bij elke eindpuntbeveiligings- of antivirusoplossing kunnen bestanden, mappen of processen die niet echt een bedreiging vormen, soms worden gedetecteerd als schadelijk door Defender voor Eindpunt of Microsoft Defender Antivirus. Deze entiteiten kunnen worden geblokkeerd of in quarantaine worden geplaatst, ook al vormen ze niet echt een bedreiging.

In dit artikel worden de verschillende soorten uitsluitingen beschreven die kunnen worden gedefinieerd of acties die kunnen worden uitgevoerd voor Defender voor Eindpunt en Microsoft Defender Antivirus om deze situaties te beheren.

Voorzichtigheid

Het definiëren van uitsluitingen vermindert het beveiligingsniveau van Defender voor Eindpunt en Microsoft Defender Antivirus. Gebruik uitsluitingen als laatste redmiddel en zorg ervoor dat u alleen de benodigde uitsluitingen definieert. Controleer regelmatig uw uitsluitingen en verwijder de uitsluitingen die u niet meer nodig hebt. Zie Belangrijke punten over uitsluitingen en veelvoorkomende fouten om te voorkomen.

Typen uitsluitingen

De volgende tabel bevat een overzicht van de verschillende uitsluitingstypen en mogelijkheden in Defender voor Eindpunt en Microsoft Defender Antivirus. Selecteer elk type om er meer informatie over te zien.

Tip

- Defender voor Eindpunt-abonnement 1 is beschikbaar als een zelfstandig abonnement en is opgenomen in Microsoft 365 E3.

- Defender voor Eindpunt-abonnement 2 is beschikbaar als een zelfstandig abonnement en is opgenomen in Microsoft 365 E5.

- Als u Microsoft 365 E3 of E5 hebt, moet u de mogelijkheden van Defender for Endpoint instellen.

| Uitsluitingstypen | Configuratie | Beschrijving |

|---|---|---|

| Automatische Microsoft Defender Antivirus-uitsluitingen | Automatisch | Automatische uitsluitingen voor serverfuncties en -onderdelen in Windows Server. Wanneer u een rol installeert op Windows Server 2016 of hoger, bevat Microsoft Defender Antivirus automatische uitsluitingen voor de serverfunctie en bestanden die worden toegevoegd tijdens het installeren van de rol. Opmerking: voor actieve rollen op Windows Server 2016 en hoger. |

| Ingebouwde Microsoft Defender Antivirus-uitsluitingen | Automatisch | Microsoft Defender Antivirus bevat ingebouwde uitsluitingen voor besturingssysteembestanden in alle versies van Windows. |

| Aangepaste Microsoft Defender Antivirus-uitsluitingen | Klant | U kunt een uitsluiting toevoegen voor een bestand, map of proces dat is gedetecteerd en geïdentificeerd als schadelijk, ook al is het geen bedreiging. De bestanden, mappen of processen die u uitsluit, worden overgeslagen door geplande scans, scans op aanvraag en realtime-beveiliging. |

| Defender voor Eindpunt kwetsbaarheid voor het verminderen van uitsluitingen van aanvallen | Klant | Als regels voor kwetsbaarheid voor aanvallen onvermoed gedrag veroorzaken in uw organisatie, kunt u uitsluitingen definiëren voor bepaalde bestanden en mappen. Dergelijke uitsluitingen worden toegepast op alle regels voor het verminderen van kwetsbaarheid voor aanvallen. |

| Defender voor eindpuntindicatoren | Klant | U kunt indicatoren definiëren met specifieke acties voor entiteiten, zoals bestanden, IP-adressen, URL's/domeinen en certificaten. Wanneer u uw indicatoren definieert, kunt u acties opgeven, zoals Toestaan, waarbij Defender voor Eindpunt geen bestanden, IP-adressen, URL's/domeinen of certificaten met indicatoren voor Toestaan blokkeert. |

| Toegangsuitsluitingen voor beheerde mappen in Defender voor Eindpunt | Klant | U kunt bepaalde apps of ondertekende uitvoerbare bestanden toegang geven tot beveiligde mappen door uitsluitingen te definiëren. |

| Uitsluitingen van defender voor eindpuntautomatiseringsmappen | Klant | Geautomatiseerd onderzoek en herstel in Defender voor Eindpunt onderzoekt waarschuwingen en onderneemt onmiddellijk actie om gedetecteerde schendingen automatisch op te lossen. U kunt mappen, bestandsextensies in een specifieke map en bestandsnamen opgeven die moeten worden uitgesloten van mogelijkheden voor geautomatiseerd onderzoek en herstel. |

Opmerking

Microsoft Defender Antivirus-uitsluitingen kunnen van toepassing zijn op antivirusscans en/of op realtime-beveiliging.

Opmerking

De zelfstandige versies van Defender voor Eindpunt plan 1 en plan 2 bevatten geen serverlicenties. Als u servers wilt onboarden, hebt u een andere licentie nodig, zoals Microsoft Defender voor Eindpunt voor servers of Microsoft Defender voor servers abonnement 1 of 2. Zie Onboarding van Defender voor eindpunten voor Windows Server voor meer informatie.

Als u een klein of middelgroot bedrijf bent dat gebruikmaakt van Microsoft Defender voor Bedrijven, kunt u Microsoft Defender voor Bedrijfsservers.|

In de volgende secties worden deze uitsluitingen gedetailleerder beschreven.

Automatische uitsluitingen

Automatische uitsluitingen (ook wel automatische uitsluitingen van serverfuncties genoemd) omvatten uitsluitingen voor serverfuncties en -onderdelen in Windows Server. Deze uitsluitingen worden niet gescand door realtime-beveiliging , maar zijn nog steeds onderhevig aan snelle, volledige of on-demand antivirusscans.

Voorbeelden zijn:

- File Replication Service (FRS)

- Hyper-V

- SYSVOL

- Active Directory

- DNS-server

- Afdrukserver

- Webserver

- Windows Server Update Services

- ... en meer.

Opmerking

Automatische uitsluitingen voor serverfuncties worden niet ondersteund op Windows Server 2012 R2. Voor servers met Windows Server 2012 R2 waarop de Active Directory Domain Services (AD DS)-serverfunctie is geïnstalleerd, moeten uitsluitingen voor domeincontrollers handmatig worden opgegeven. Zie Active Directory-uitsluitingen.

Zie Automatische uitsluitingen van serverfuncties voor meer informatie.

Ingebouwde uitsluitingen

Ingebouwde uitsluitingen omvatten bepaalde besturingssysteembestanden die worden uitgesloten door Microsoft Defender Antivirus op alle versies van Windows (inclusief Windows 10, Windows 11 en Windows Server).

Voorbeelden zijn:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- Windows Update bestanden

- Windows-beveiliging bestanden

- ... en meer.

De lijst met ingebouwde uitsluitingen in Windows wordt bijgewerkt naarmate het bedreigingslandschap verandert. Zie Microsoft Defender Antivirusuitsluitingen op Windows Server: ingebouwde uitsluitingen voor meer informatie over deze uitsluitingen.

Aangepaste uitsluitingen

Aangepaste uitsluitingen omvatten bestanden en mappen die u opgeeft. Uitsluitingen voor bestanden, mappen en processen worden overgeslagen door geplande scans, scans op aanvraag en realtime-beveiliging. Uitsluitingen voor door het proces geopende bestanden worden niet gescand door realtime-beveiliging , maar worden nog steeds onderworpen aan snelle, volledige of on-demand antivirusscans.

Aangepaste herstelacties

Wanneer Microsoft Defender Antivirus een potentiële bedreiging detecteert tijdens het uitvoeren van een scan, wordt geprobeerd de gedetecteerde bedreiging te herstellen of te verwijderen. U kunt aangepaste herstelacties definiëren om te configureren hoe Microsoft Defender Antivirus bepaalde bedreigingen moet aanpakken, of er een herstelpunt moet worden gemaakt voordat u het herstelt en wanneer bedreigingen moeten worden verwijderd. Herstelacties configureren voor Microsoft Defender Antivirusdetecties.

Uitsluitingen voor kwetsbaarheid voor aanvallen verminderen

Regels voor het verminderen van kwetsbaarheid voor aanvallen (ook wel bekend als ASR-regels) zijn gericht op bepaald softwaregedrag, zoals:

- Uitvoerbare bestanden en scripts starten die proberen bestanden te downloaden of uit te voeren

- Scripts uitvoeren die verborgen of anderszins verdacht lijken te zijn

- Gedrag uitvoeren dat apps meestal niet initiëren tijdens normaal dagelijks werk

Soms vertonen legitieme toepassingen softwaregedrag dat kan worden geblokkeerd door regels voor het verminderen van kwetsbaarheid voor aanvallen. Als dat gebeurt in uw organisatie, kunt u uitsluitingen definiëren voor bepaalde bestanden en mappen. Dergelijke uitsluitingen worden toegepast op alle regels voor het verminderen van kwetsbaarheid voor aanvallen. Zie Regels voor het verminderen van kwetsbaarheid voor aanvallen inschakelen.

Houd er ook rekening mee dat hoewel de meeste uitsluitingen van ASR-regels onafhankelijk zijn van Microsoft Defender Antivirus-uitsluitingen, sommige ASR-regels sommige Microsoft Defender Antivirus-uitsluitingen in ere houden. Zie Verwijzing naar regels voor het verminderen van kwetsbaarheid voor aanvallen - Microsoft Defender Antivirusuitsluitingen en ASR-regels.

Defender voor Eindpunt-indicatoren

U kunt indicatoren definiëren met specifieke acties voor entiteiten, zoals bestanden, IP-adressen, URL's/domeinen en certificaten. In Defender voor Eindpunt worden indicatoren aangeduid als Indicators of Compromise (IOC's) en minder vaak als aangepaste indicatoren. Wanneer u uw indicatoren definieert, kunt u een van de volgende acties opgeven:

Toestaan : Defender voor Eindpunt blokkeert geen bestanden, IP-adressen, URL's/domeinen of certificaten met indicatoren voor toestaan. (Gebruik deze actie voorzichtig.)

Audit: bestanden, IP-adressen en URL's/domeinen met auditindicatoren worden bewaakt en wanneer ze worden geopend door gebruikers, worden informatieve waarschuwingen gegenereerd in de Microsoft Defender-portal.

Blokkeren en herstellen : bestanden of certificaten met blokkerings- en herstelindicatoren worden geblokkeerd en in quarantaine geplaatst wanneer deze worden gedetecteerd.

Uitvoering blokkeren : IP-adressen en URL's/domeinen met blokuitvoeringsindicatoren worden geblokkeerd. Gebruikers hebben geen toegang tot deze locaties.

Waarschuwen : IP-adressen en URL's/domeinen met waarschuwingsindicatoren zorgen ervoor dat er een waarschuwingsbericht wordt weergegeven wanneer een gebruiker toegang probeert te krijgen tot deze locaties. Gebruikers kunnen ervoor kiezen om de waarschuwing te omzeilen en door te gaan naar het IP-adres of de URL/het domein.

Belangrijk

U kunt maximaal 15.000 indicatoren in uw tenant hebben.

De volgende tabel bevat een overzicht van IoC-typen en beschikbare acties:

| Indicatortype | Beschikbare acties |

|---|---|

| Bestanden | -Toestaan -Audit -Waarschuwen - Uitvoering blokkeren - Blokkeren en herstellen |

| IP-adressen en URL's/domeinen | -Toestaan -Audit -Waarschuwen - Uitvoering blokkeren |

| Certificaten | -Toestaan - Blokkeren en herstellen |

Tip

Zie de volgende bronnen voor meer informatie over indicatoren:

Uitsluitingen voor gecontroleerde maptoegang

Gecontroleerde maptoegang bewaakt apps op activiteiten die worden gedetecteerd als schadelijk en beveiligt de inhoud van bepaalde (beveiligde) mappen op Windows-apparaten. Met gecontroleerde maptoegang hebben alleen vertrouwde apps toegang tot beveiligde mappen, zoals algemene systeemmappen (inclusief opstartsectoren) en andere mappen die u opgeeft. U kunt bepaalde apps of ondertekende uitvoerbare bestanden toegang geven tot beveiligde mappen door uitsluitingen te definiëren. Zie Beheerde maptoegang aanpassen.

Uitsluitingen van Automation-mappen

Uitsluitingen van Automation-mappen zijn van toepassing op geautomatiseerd onderzoek en herstel in Defender for Endpoint, dat is ontworpen om waarschuwingen te onderzoeken en onmiddellijk actie te ondernemen om gedetecteerde schendingen op te lossen. Wanneer waarschuwingen worden geactiveerd en een geautomatiseerd onderzoek wordt uitgevoerd, wordt er een vonnis (Schadelijk, Verdacht of Geen bedreigingen gevonden) bereikt voor elk onderzocht bewijs. Afhankelijk van het automatiseringsniveau en andere beveiligingsinstellingen kunnen herstelacties automatisch of alleen na goedkeuring door uw beveiligingsteam worden uitgevoerd.

U kunt mappen, bestandsextensies in een specifieke map en bestandsnamen opgeven die moeten worden uitgesloten van mogelijkheden voor geautomatiseerd onderzoek en herstel. Dergelijke uitsluitingen van automatiseringsmappen zijn van toepassing op alle apparaten die zijn toegevoegd aan Defender for Endpoint. Deze uitsluitingen zijn nog steeds onderhevig aan antivirusscans. Zie Uitsluitingen van automatiseringsmappen beheren.

Hoe uitsluitingen en indicatoren worden geëvalueerd

De meeste organisaties hebben verschillende soorten uitsluitingen en indicatoren om te bepalen of gebruikers toegang moeten hebben tot en gebruik moeten kunnen maken van een bestand of proces. Uitsluitingen en indicatoren worden in een bepaalde volgorde verwerkt, zodat beleidsconflicten systematisch worden afgehandeld.

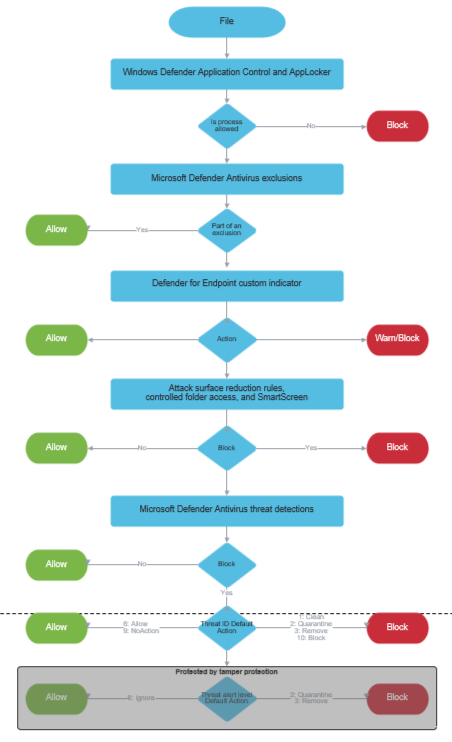

In de volgende afbeelding ziet u hoe uitsluitingen en indicatoren worden verwerkt in Defender voor Eindpunt en Microsoft Defender Antivirus:

Dit werkt als volgt:

Als een gedetecteerd bestand/proces niet is toegestaan door Windows Defender Application Control en AppLocker, wordt het geblokkeerd. Anders gaat het verder met Microsoft Defender Antivirus.

Als het gedetecteerde bestand/proces geen deel uitmaakt van een uitsluiting voor Microsoft Defender Antivirus, wordt het geblokkeerd. Anders controleert Defender voor Eindpunt op een aangepaste indicator voor het bestand/proces.

Als het gedetecteerde bestand/proces een blok- of waarschuwingsindicator heeft, wordt die actie uitgevoerd. Anders is het bestand/proces toegestaan en wordt het geëvalueerd door regels voor het verminderen van kwetsbaarheid voor aanvallen, beheerde maptoegang en SmartScreen-beveiliging.

Als het gedetecteerde bestand/proces niet wordt geblokkeerd door regels voor het verminderen van kwetsbaarheid voor aanvallen, gecontroleerde maptoegang of SmartScreen-beveiliging, gaat het verder met Microsoft Defender Antivirus.

Als het gedetecteerde bestand/proces niet is toegestaan door Microsoft Defender Antivirus, wordt het gecontroleerd op een actie op basis van de bedreigings-id.

Hoe beleidsconflicten worden verwerkt

In gevallen waarin defender voor eindpuntindicatoren conflict, kunt u het volgende verwachten:

Als er conflicterende bestandsindicatoren zijn, wordt de indicator die gebruikmaakt van de veiligste hash toegepast. SHA256 heeft bijvoorbeeld voorrang op SHA-1, dat voorrang heeft op MD5.

Als er conflicterende URL-indicatoren zijn, wordt de striktere indicator gebruikt. Voor Microsoft Defender SmartScreen wordt een indicator toegepast die het langste URL-pad gebruikt. Heeft bijvoorbeeld

www.dom.ain/admin/voorrang opwww.dom.ain. (Netwerkbeveiliging is van toepassing op domeinen, in plaats van subpagina's binnen een domein.)Als er vergelijkbare indicatoren zijn voor een bestand of proces met verschillende acties, heeft de indicator die is gericht op een specifieke apparaatgroep voorrang op een indicator die is gericht op alle apparaten.

Hoe geautomatiseerd onderzoek en herstel werkt met indicatoren

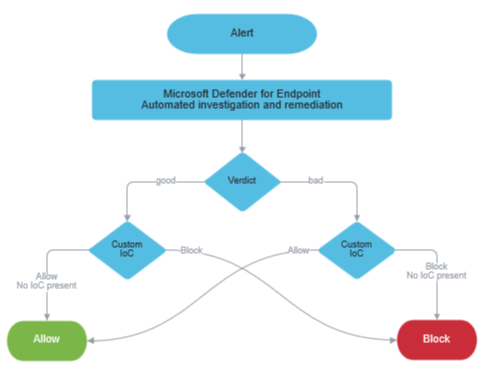

Geautomatiseerde onderzoeks- en herstelmogelijkheden in Defender voor Eindpunt bepalen eerst een oordeel voor elk bewijsstuk en ondernemen vervolgens een actie, afhankelijk van defender voor eindpuntindicatoren. Zo kan een bestand/proces een oordeel krijgen over 'goed' (wat betekent dat er geen bedreigingen zijn gevonden) en nog steeds worden geblokkeerd als er een indicator is met die actie. Op dezelfde manier kan een entiteit een oordeel krijgen over 'slecht' (wat betekent dat deze schadelijk is) en nog steeds wordt toegestaan als er een indicator is met die actie.

In het volgende diagram ziet u hoe geautomatiseerd onderzoek en herstel werkt met indicatoren:

Andere serverworkloads en uitsluitingen

Als uw organisatie andere serverworkloads gebruikt, zoals Exchange Server, SharePoint Server of SQL Server, moet u er rekening mee houden dat alleen ingebouwde serverfuncties (die mogelijk vereisten zijn voor software die u later installeert) op Windows Server worden uitgesloten door de functie automatische uitsluitingen (en alleen wanneer de standaardinstallatielocatie wordt gebruikt). U moet waarschijnlijk antivirusuitsluitingen definiëren voor deze andere workloads of voor alle workloads als u automatische uitsluitingen uitschakelt.

Hier volgen enkele voorbeelden van technische documentatie voor het identificeren en implementeren van de uitsluitingen die u nodig hebt:

- Antivirussoftware uitvoeren op Exchange Server

- Mappen die moeten worden uitgesloten van antivirusscans op SharePoint Server

- Antivirussoftware kiezen voor SQL Server

Afhankelijk van wat u gebruikt, moet u mogelijk de documentatie voor die serverworkload raadplegen.

Tip

Prestatietip Vanwege verschillende factoren kan Microsoft Defender Antivirus, net als andere antivirussoftware, prestatieproblemen veroorzaken op eindpuntapparaten. In sommige gevallen moet u mogelijk de prestaties van Microsoft Defender Antivirus afstemmen om deze prestatieproblemen te verhelpen. Performance Analyzer van Microsoft is een PowerShell-opdrachtregelprogramma waarmee u kunt bepalen welke bestanden, bestandspaden, processen en bestandsextensies prestatieproblemen kunnen veroorzaken. enkele voorbeelden zijn:

- Belangrijkste paden die van invloed zijn op de scantijd

- Belangrijkste bestanden die van invloed zijn op de scantijd

- Belangrijkste processen die van invloed zijn op de scantijd

- Belangrijkste bestandsextensies die van invloed zijn op de scantijd

- Combinaties, zoals:

- belangrijkste bestanden per extensie

- bovenste paden per extensie

- belangrijkste processen per pad

- bovenste scans per bestand

- topscans per bestand per proces

U kunt de informatie die is verzameld met Performance Analyzer gebruiken om prestatieproblemen beter te beoordelen en herstelacties toe te passen. Zie Prestatieanalyse voor Microsoft Defender Antivirus.

Zie ook

- Inzendingen, onderdrukkingen en uitsluitingen

- Belangrijke punten over uitsluitingen

- Veelvoorkomende fouten bij het definiëren van uitsluitingen voorkomen

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.