MSSP-toegang (Managed Security Service Provider) verlenen (preview)

Van toepassing op:

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Belangrijk

Sommige informatie is gerelateerd aan voorlopige productversies die mogelijk aanzienlijk gewijzigd worden voordat ze commercieel gepubliceerd worden. Microsoft geeft geen garantie, uitdrukkelijk of impliciet, met betrekking tot de informatie die hier wordt beschreven.

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Voer de volgende stappen uit om een oplossing voor gedelegeerde toegang met meerdere tenants te implementeren:

Schakel op rollen gebaseerd toegangsbeheer in Defender voor Eindpunt in en maak verbinding met Microsoft Entra ID-groepen.

Beheertoegangspakketten configureren voor toegangsaanvragen en -inrichting.

Toegangsaanvragen en controles beheren in Microsoft MyAccess.

Op rollen gebaseerd toegangsbeheer inschakelen in Microsoft Defender voor Eindpunt

Toegangsgroepen maken voor MSSP-resources in Klant-entra-id: Groepen

Deze groepen zijn gekoppeld aan de rollen die u maakt in Defender voor Eindpunt. Maak hiervoor drie groepen in de entra-id-tenant van de klant. In onze voorbeeldbenadering maken we de volgende groepen:

- Laag 1-analist

- Laag 2-analist

- MSSP Analyst Fiatteurs

Maak Defender voor Eindpunt-rollen voor de juiste toegangsniveaus in Customer Defender voor Eindpunt.

Als u RBAC wilt inschakelen in de Microsoft Defender-portal van de klant, gaat u naar Instellingen>Eindpunten>Machtigingenrollen> en selecteert u rollen inschakelen.

Maak vervolgens RBAC-rollen om te voldoen aan de behoeften van de MSSP SOC-laag. Koppel deze rollen aan de gemaakte gebruikersgroepen via toegewezen gebruikersgroepen. Er zijn twee mogelijke rollen: Laag 1-analisten en Laag 2-analisten.

Laag 1-analisten : voer alle acties uit, behalve liverespons en beheer beveiligingsinstellingen.

Laag 2-analisten - Tier 1-mogelijkheden met de toevoeging aan live-respons

Zie Op rollen gebaseerd toegangsbeheer gebruiken voor meer informatie.

Toegangspakketten voor governance configureren

MSSP toevoegen als Verbonden organisatie in Customer Entra ID: Identity Governance

Als u de MSSP toevoegt als een verbonden organisatie, kan de MSSP aanvragen en toegang krijgen.

Hiervoor opent u in de Entra ID-tenant van de klant identity governance: verbonden organisatie. Voeg een nieuwe organisatie toe en zoek uw MSSP Analyst-tenant via tenant-id of domein. We raden u aan een afzonderlijke Entra ID-tenant te maken voor uw MSSP-analisten.

Een resourcecatalogus maken in Customer Entra ID: Identity Governance

Resourcecatalogi zijn een logische verzameling toegangspakketten die zijn gemaakt in de Entra ID-tenant van de klant.

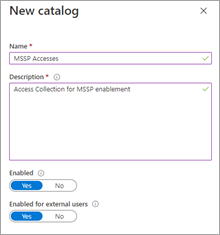

Ga hiervoor in de Entra ID-tenant van de klant naar Identity Governance: Catalogs en voeg Nieuwe catalogus toe. In ons voorbeeld heet dit MSSP Accesses.

Zie Een catalogus met resources maken voor meer informatie.

Toegangspakketten maken voor MSSP-resources Klant-entra-id: Identiteitsbeheer

Toegangspakketten zijn de verzameling rechten en toegangen die een aanvrager na goedkeuring krijgt.

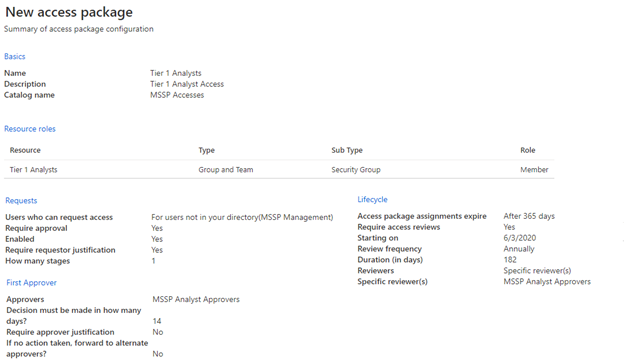

Ga hiervoor in de Entra ID-tenant van de klant naar Identity Governance: Access Packages en voeg Nieuw toegangspakket toe. Maak een toegangspakket voor de MSSP-fiatteurs en elke analistenlaag. Met de volgende tier 1-analistenconfiguratie wordt bijvoorbeeld een toegangspakket gemaakt dat:

- Vereist een lid van de Entra ID-groep MSSP Analyst-fiatteurs om nieuwe aanvragen te autoriseren

- Heeft jaarlijkse toegangsbeoordelingen, waarbij de SOC-analisten een toegangsuitbreiding kunnen aanvragen

- Kan alleen worden aangevraagd door gebruikers in de MSSP SOC-tenant

- Toegang verloopt automatisch na 365 dagen

Zie Een nieuw toegangspakket maken voor meer informatie.

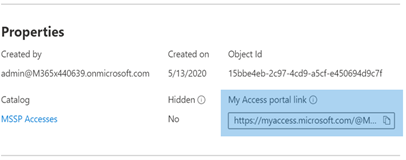

Koppeling voor toegangsaanvraag naar MSSP-resources opgeven vanuit Klant-entra-id: Identiteitsbeheer

De portalkoppeling Mijn toegang wordt gebruikt door MSSP SOC-analisten om toegang aan te vragen via de gemaakte toegangspakketten. De koppeling is duurzaam, wat betekent dat dezelfde koppeling in de loop van de tijd kan worden gebruikt voor nieuwe analisten. De analistaanvraag wordt in een wachtrij geplaatst voor goedkeuring door de MSSP Analyst-fiatteurs.

De koppeling bevindt zich op de overzichtspagina van elk toegangspakket.

Toegang beheren

Controleer en autoriseer toegangsaanvragen in Klant en/of MSSP MyAccess.

Toegangsaanvragen worden beheerd in de klant Mijn toegang, door leden van de groep MSSP Analyst-fiatteurs.

Om dit te doen, opent u MyAccess van de klant met behulp van:

https://myaccess.microsoft.com/@<Customer Domain>.Voorbeeld:

https://myaccess.microsoft.com/@M365x440XXX.onmicrosoft.com#/Aanvragen goedkeuren of weigeren in de sectie Goedkeuringen van de gebruikersinterface.

Op dit moment is analistentoegang ingericht en moet elke analist toegang hebben tot de Microsoft Defender-portal van de klant:

https://security.microsoft.com/?tid=<CustomerTenantId>

Verwante artikelen

- Toegang tot de MSSP-klantportal

- Waarschuwingsmeldingen configureren

- Waarschuwingen ophalen van de klant-tenant

Tip

Wil je meer weten? Neem contact op met de Microsoft Security-community in onze Tech Community: Microsoft Defender for Endpoint Tech Community.