Microsoft Defender voor Eindpunt implementeren op iOS met Mobile Application Management

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Opmerking

Defender voor Eindpunt in iOS maakt gebruik van een VPN om de functie Webbeveiliging te bieden. Dit is geen gewone VPN en is een lokale/zelf-lusende VPN die geen verkeer buiten het apparaat afneemt.

Microsoft Defender voor Eindpunt-risicosignalen configureren in app-beveiligingsbeleid (MAM)

Microsoft Defender voor Eindpunt op iOS, waarmee zakelijke gebruikers al worden beschermd in MDM-scenario's (Mobile Apparaatbeheer), wordt de ondersteuning nu uitgebreid naar Mobile App Management (MAM), voor apparaten die niet zijn ingeschreven met Intune MDM (Mobile Device Management). Deze ondersteuning wordt ook uitgebreid voor klanten die gebruikmaken van andere oplossingen voor bedrijfsmobiliteitsbeheer, terwijl ze nog steeds gebruikmaken van Intune voor Mobile Application Management (MAM). Met deze mogelijkheid kunt u de gegevens van uw organisatie in een toepassing beheren en beveiligen.

Microsoft Defender voor Eindpunt op iOS-bedreigingsinformatie wordt gebruikt door Intune App-beveiligingsbeleid om deze apps te beveiligen. App-beveiliging beleid (APP) zijn regels die ervoor zorgen dat de gegevens van een organisatie veilig blijven of in een beheerde app zijn opgenomen. Op een beheerde toepassing is app-beveiligingsbeleid toegepast en kan worden beheerd door Intune.

Microsoft Defender voor Eindpunt op iOS ondersteunt beide configuraties van MAM

- Intune MDM + MAM: IT-beheerders kunnen alleen apps beheren met app-beveiligingsbeleid op apparaten die zijn ingeschreven bij Intune Mobile Device Management (MDM).

- MAM zonder apparaatinschrijving: MET MAM zonder apparaatinschrijving of MAM-WE kunnen IT-beheerders apps beheren met app-beveiligingsbeleid op apparaten die niet zijn ingeschreven bij Intune MDM. Dit betekent dat apps kunnen worden beheerd door Intune op apparaten die zijn ingeschreven bij externe EMM-providers. Als u apps wilt beheren met in beide bovenstaande configuraties, moeten klanten Intune gebruiken in het Microsoft Intune-beheercentrum

Om deze mogelijkheid in te schakelen, moet een beheerder de verbinding tussen Microsoft Defender voor Eindpunt en Intune configureren, het app-beveiligingsbeleid maken en het beleid toepassen op doelapparaten en toepassingen.

Eindgebruikers moeten ook stappen uitvoeren om Microsoft Defender voor Eindpunt op hun apparaat te installeren en de onboardingstroom te activeren.

Voorwaarden

-

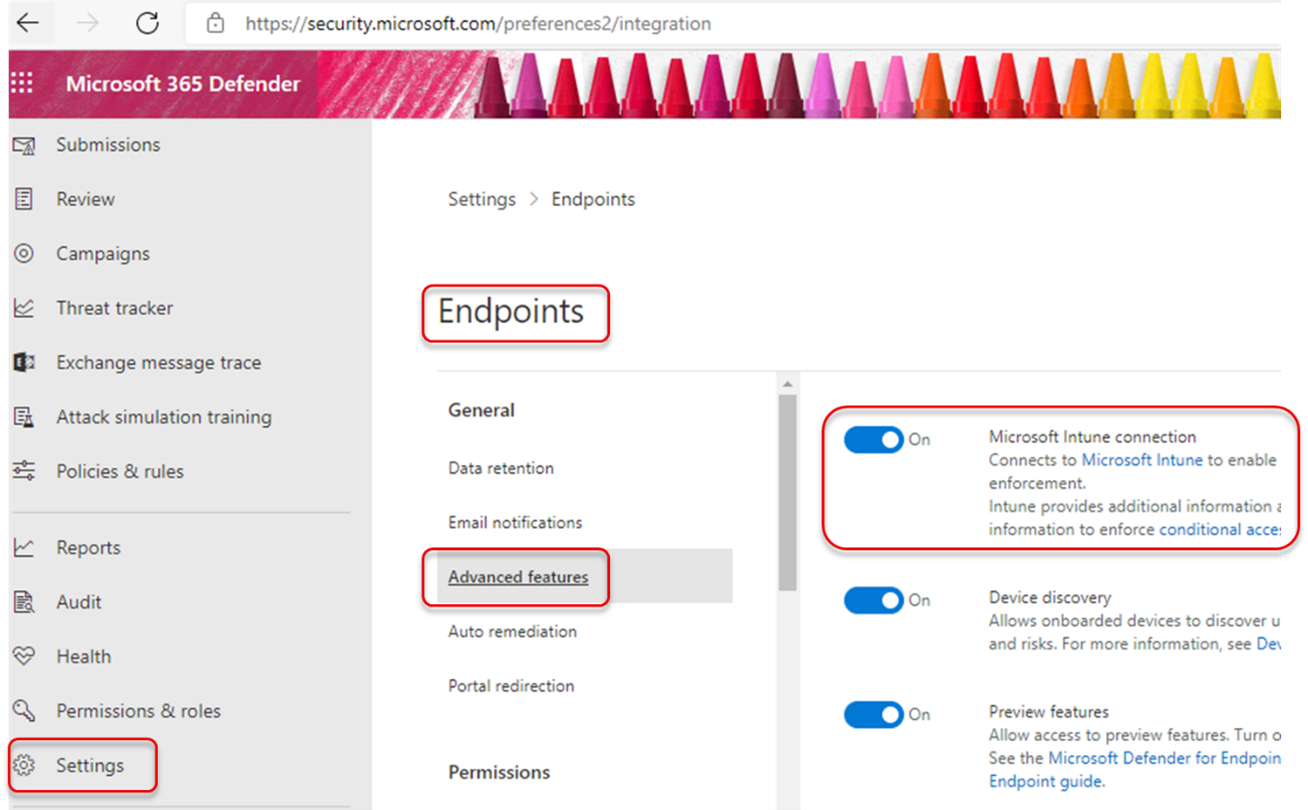

Controleer of de Intune-connector is ingeschakeld in de beveiligingsportal.

Ga in de geïntegreerde beveiligingsconsole naar Instellingen>Eindpunten>Geavanceerde functies en zorg ervoor dat Microsoft Intune verbinding is ingeschakeld.

-

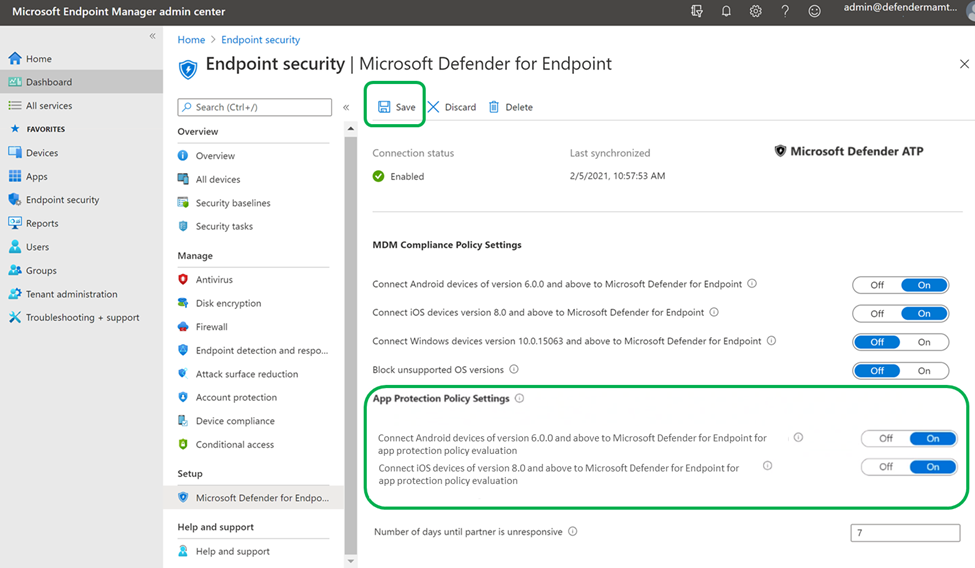

Controleer of de APP-connector is ingeschakeld in Intune portal.

Ga in het Microsoft Intune-beheercentrum naar Endpoint Security>Microsoft Defender voor Eindpunt en controleer of de verbindingsstatus is ingeschakeld.

een app-beveiligingsbeleid Creatie

Toegang tot een beheerde app blokkeren of gegevens wissen op basis van Microsoft Defender voor Eindpunt risicosignalen door een app-beveiligingsbeleid te maken. Microsoft Defender voor Eindpunt kan worden geconfigureerd om bedreigingssignalen te verzenden die moeten worden gebruikt in app-beveiligingsbeleid (APP, ook wel MAM genoemd). Met deze mogelijkheid kunt u Microsoft Defender voor Eindpunt gebruiken om beheerde apps te beveiligen.

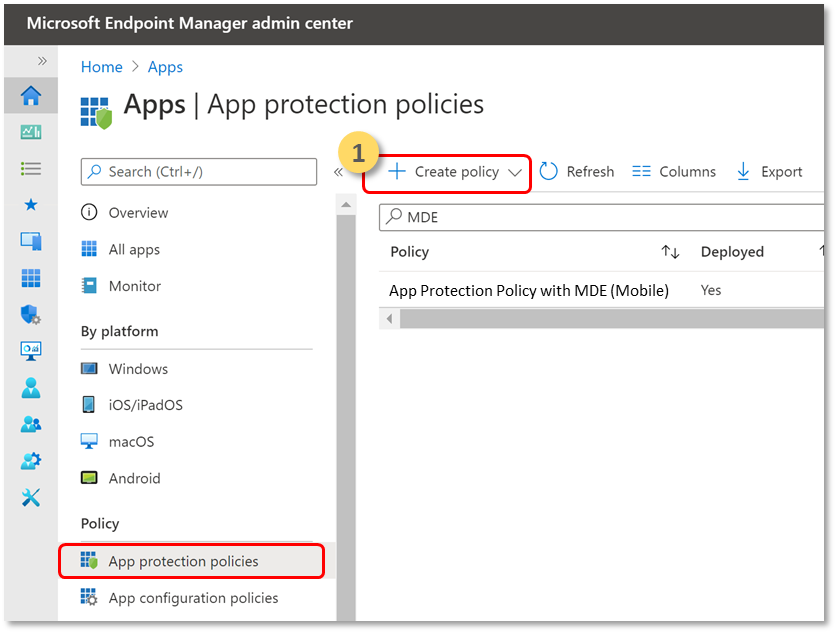

- een beleid Creatie

App-beveiliging beleid (APP) zijn regels die ervoor zorgen dat de gegevens van een organisatie veilig blijven of in een beheerde app zijn opgenomen. Een beleid kan een regel zijn die wordt afgedwongen wanneer de gebruiker probeert 'zakelijke' gegevens te openen of te verplaatsen, of een set acties die zijn verboden of bewaakt wanneer de gebruiker zich in de app bevindt.

Apps toevoegen

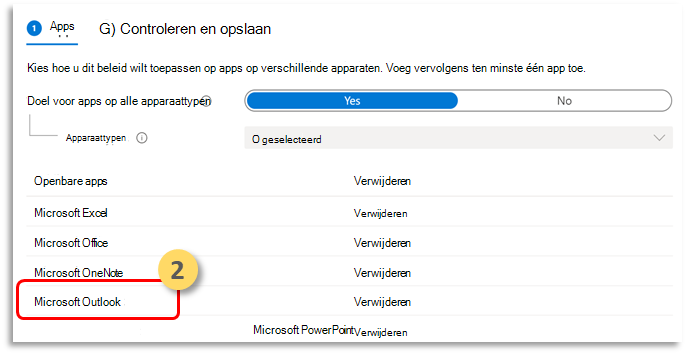

a. Kies hoe u dit beleid wilt toepassen op apps op verschillende apparaten. Voeg vervolgens ten minste één app toe.

Gebruik deze optie om op te geven of dit beleid van toepassing is op niet-beheerde apparaten. U kunt er ook voor kiezen om uw beleid te richten op apps op apparaten met elke beheerstatus. Omdat voor het beheer van mobiele apps geen apparaatbeheer is vereist, kunt u bedrijfsgegevens beveiligen op zowel beheerde als onbeheerde apparaten. Het beheer is gecentreerd op de gebruikersidentiteit, waardoor de vereiste voor apparaatbeheer wordt verwijderd. Bedrijven kunnen tegelijkertijd app-beveiligingsbeleid met of zonder MDM gebruiken. Denk bijvoorbeeld aan een werknemer die zowel een telefoon van het bedrijf als een eigen persoonlijke tablet gebruikt. De bedrijfstelefoon wordt ingeschreven bij MDM en beveiligd door app-beveiligingsbeleid, terwijl het persoonlijke apparaat alleen wordt beveiligd door app-beveiligingsbeleid.b. Apps selecteren

Een beheerde app is een app waarop app-beveiligingsbeleid is toegepast en die kan worden beheerd door Intune. Elke app die is geïntegreerd met de Intune SDK of die door de Intune App Wrapping Tool is verpakt, kan worden beheerd met behulp van Intune app-beveiligingsbeleid. Zie de officiële lijst met Microsoft Intune beveiligde apps die zijn gebouwd met deze hulpprogramma's en beschikbaar zijn voor openbaar gebruik.Voorbeeld: Outlook als beheerde app

Selecteer de instellingen platform, apps, gegevensbescherming, toegangsvereisten die uw organisatie vereist voor uw beleid.

3.Stel beveiligingsvereisten voor aanmeldingen in voor uw beveiligingsbeleid.

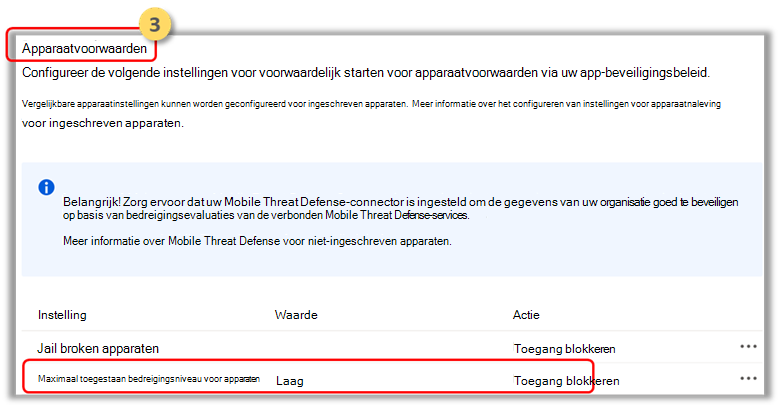

Selecteer Instellen > Maximaal toegestaan bedreigingsniveau voor apparaten in Voorwaarden voor voorwaardelijk starten > van apparaat en voer een waarde in. Dit moet worden geconfigureerd naar Laag, Gemiddeld, Hoog of Beveiligd. De acties die voor u beschikbaar zijn , zijn Toegang blokkeren of Gegevens wissen. Selecteer Actie: Toegang blokkeren. Microsoft Defender voor Eindpunt op iOS deelt dit bedreigingsniveau voor apparaten.

4.Wijs gebruikersgroepen toe voor wie het beleid moet worden toegepast.

Selecteer Opgenomen groepen. Voeg vervolgens de relevante groepen toe.

Zie Beveiligingsbeleidsinstellingen voor iOS-apps voor meer informatie over MAM- of app-beveiligingsbeleid.

Implementeer Microsoft Defender voor Eindpunt voor MAM of op niet-ingeschreven apparaten

Microsoft Defender voor Eindpunt op iOS maakt het scenario voor app-beveiligingsbeleid mogelijk en is beschikbaar in de Apple App Store.

Wanneer app-beveiligingsbeleid is geconfigureerd voor apps om apparaatrisicosignalen van Microsoft Defender voor Eindpunt op te nemen, worden gebruikers omgeleid om Microsoft Defender voor Eindpunt te installeren wanneer ze dergelijke apps gebruiken. Gebruikers kunnen ook de nieuwste versie van de app rechtstreeks vanuit de Apple App Store installeren.

Zorg ervoor dat het apparaat is geregistreerd bij Authenticator met hetzelfde account dat wordt gebruikt voor onboarding in Defender voor een geslaagde MAM-registratie.

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.