Microsoft Defender voor Eindpunt implementeren in Linux met Ansible

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

In dit artikel wordt beschreven hoe u Defender voor Eindpunt in Linux implementeert met behulp van Ansible. Voor een geslaagde implementatie moeten alle volgende taken worden voltooid:

Belangrijk

Dit artikel bevat informatie over hulpprogramma's van derden. Dit wordt verstrekt om integratiescenario's te voltooien, maar Microsoft biedt geen ondersteuning voor probleemoplossing voor hulpprogramma's van derden.

Neem contact op met de externe leverancier voor ondersteuning.

Vereisten en systeemvereisten

Voordat u aan de slag gaat, raadpleegt u de hoofdpagina van Defender voor Eindpunt op Linux voor een beschrijving van de vereisten en systeemvereisten voor de huidige softwareversie.

Bovendien moet u voor de implementatie van Ansible bekend zijn met Ansible-beheertaken, Ansible hebben geconfigureerd en weten hoe u playbooks en taken kunt implementeren. Ansible heeft veel manieren om dezelfde taak uit te voeren. In deze instructies wordt ervan uitgegaan dat ondersteunde Ansible-modules beschikbaar zijn, zoals apt en unarchive om het pakket te helpen implementeren. Uw organisatie kan een andere werkstroom gebruiken. Raadpleeg de Ansible-documentatie voor meer informatie.

Ansible moet op ten minste één computer zijn geïnstalleerd (Ansible noemt dit het besturingsknooppunt).

SSH moet worden geconfigureerd voor een beheerdersaccount tussen het besturingsknooppunt en alle beheerde knooppunten (apparaten waarop Defender voor Eindpunt is geïnstalleerd) en het wordt aanbevolen om te worden geconfigureerd met verificatie met openbare sleutels.

De volgende software moet worden geïnstalleerd op alle beheerde knooppunten:

- krul

- python-apt (als u implementeert op distributies met behulp van apt als pakketbeheerder)

Alle beheerde knooppunten moeten worden weergegeven in de volgende indeling in het

/etc/ansible/hostsrelevante bestand of:[servers] host1 ansible_ssh_host=10.171.134.39 host2 ansible_ssh_host=51.143.50.51Pingtest:

ansible -m ping all

Het onboarding-pakket downloaden

Download het onboardingpakket vanuit Microsoft Defender portal.

Waarschuwing

Het opnieuw verpakken van het Defender voor Eindpunt-installatiepakket is geen ondersteund scenario. Dit kan een negatieve invloed hebben op de integriteit van het product en leiden tot negatieve resultaten, met inbegrip van maar niet beperkt tot het activeren van manipulatiewaarschuwingen en updates die niet van toepassing zijn.

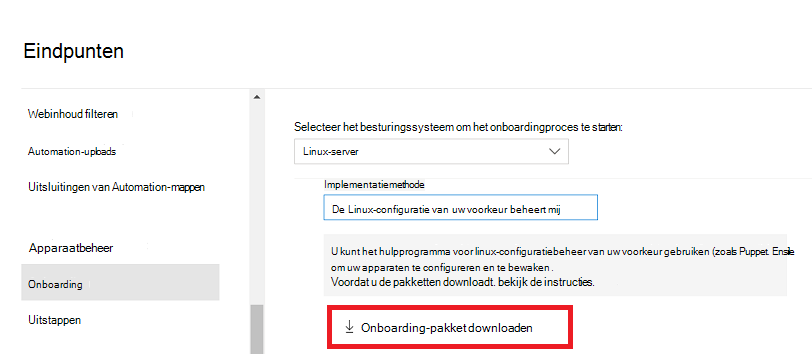

Ga in Microsoft Defender portal naar Instellingen > Eindpunten > Apparaatbeheer > Onboarding.

Selecteer in de eerste vervolgkeuzelijst Linux-server als besturingssysteem. Selecteer in de tweede vervolgkeuzelijst Het hulpprogramma voor linux-configuratiebeheer van uw voorkeur als implementatiemethode.

Selecteer Onboardingpakket downloaden. Sla het bestand op als WindowsDefenderATPOnboardingPackage.zip.

Controleer vanaf een opdrachtprompt of u het bestand hebt. Pak de inhoud van het archief uit:

ls -ltotal 8 -rw-r--r-- 1 test staff 4984 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Ansible YAML-bestanden maken

Maak een subtaak of rolbestanden die bijdragen aan een playbook of taak.

Maak de onboarding-taak,

onboarding_setup.yml:- name: Create MDATP directories file: path: /etc/opt/microsoft/mdatp/ recurse: true state: directory mode: 0755 owner: root group: root - name: Register mdatp_onboard.json stat: path: /etc/opt/microsoft/mdatp/mdatp_onboard.json register: mdatp_onboard - name: Extract WindowsDefenderATPOnboardingPackage.zip into /etc/opt/microsoft/mdatp unarchive: src: WindowsDefenderATPOnboardingPackage.zip dest: /etc/opt/microsoft/mdatp mode: 0600 owner: root group: root when: not mdatp_onboard.stat.existsVoeg de Defender voor Eindpunt-opslagplaats en -sleutel toe,

add_apt_repo.yml:Defender voor Eindpunt op Linux kan worden geïmplementeerd via een van de volgende kanalen:

-

insiders-fast, aangeduid als

[channel] -

insiders-slow, aangeduid als

[channel] -

prod, aangeduid als

[channel]het gebruik van de versienaam (zie Linux-softwareopslagplaats voor Microsoft-producten)

Elk kanaal komt overeen met een Linux-softwareopslagplaats.

De keuze van het kanaal bepaalt het type en de frequentie van updates die aan uw apparaat worden aangeboden. Apparaten in insiders-fast zijn de eerste apparaten die updates en nieuwe functies ontvangen, later gevolgd door insiders-slow en ten slotte door prod.

Als u een voorbeeld van nieuwe functies wilt bekijken en in een vroeg stadium feedback wilt geven, is het raadzaam dat u sommige apparaten in uw onderneming configureert voor het gebruik van insiders-fast of insiders-slow.

Waarschuwing

Als u het kanaal na de eerste installatie overschakelt, moet het product opnieuw worden geïnstalleerd. Als u wilt schakelen tussen het productkanaal, verwijdert u het bestaande pakket, configureert u het apparaat opnieuw om het nieuwe kanaal te gebruiken en volgt u de stappen in dit document om het pakket vanaf de nieuwe locatie te installeren.

Noteer uw distributie en versie en identificeer de dichtstbijzijnde vermelding hiervoor onder

https://packages.microsoft.com/config/[distro]/.Vervang [distributie] en [versie] in de volgende opdrachten door de informatie die u hebt geïdentificeerd.

Opmerking

In het geval van Oracle Linux en Amazon Linux 2 vervangt u [distributie] door "rhel". Voor Amazon Linux 2 vervangt u [versie] door "7". Vervang voor Oracle Linux [versie] door de versie van Oracle Linux.

- name: Add Microsoft APT key apt_key: url: https://packages.microsoft.com/keys/microsoft.asc state: present when: ansible_os_family == "Debian" - name: Add Microsoft apt repository for MDATP apt_repository: repo: deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main update_cache: yes state: present filename: microsoft-[channel] when: ansible_os_family == "Debian" - name: Add Microsoft DNF/YUM key rpm_key: state: present key: https://packages.microsoft.com/keys/microsoft.asc when: ansible_os_family == "RedHat" - name: Add Microsoft yum repository for MDATP yum_repository: name: packages-microsoft-[channel] description: Microsoft Defender for Endpoint file: microsoft-[channel] baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ gpgcheck: yes enabled: Yes when: ansible_os_family == "RedHat"-

insiders-fast, aangeduid als

Maak de Ansible-installatie- en verwijder YAML-bestanden.

Gebruik voor distributies op basis van apt het volgende YAML-bestand:

cat install_mdatp.yml- hosts: servers tasks: - name: include onboarding tasks import_tasks: file: ../roles/onboarding_setup.yml - name: add apt repository import_tasks: file: ../roles/add_apt_repo.yml - name: Install MDATP apt: name: mdatp state: latest update_cache: yescat uninstall_mdatp.yml- hosts: servers tasks: - name: Uninstall MDATP apt: name: mdatp state: absentGebruik voor distributies op basis van dnf het volgende YAML-bestand:

cat install_mdatp_dnf.yml- hosts: servers tasks: - name: include onboarding tasks import_tasks: file: ../roles/onboarding_setup.yml - name: add apt repository import_tasks: file: ../roles/add_yum_repo.yml - name: Install MDATP dnf: name: mdatp state: latest enablerepo: packages-microsoft-[channel]cat uninstall_mdatp_dnf.yml- hosts: servers tasks: - name: Uninstall MDATP dnf: name: mdatp state: absent

Implementatie

Voer nu de takenbestanden onder /etc/ansible/playbooks/ of de relevante map uit.

Installatie:

ansible-playbook /etc/ansible/playbooks/install_mdatp.yml -i /etc/ansible/hosts

Belangrijk

Wanneer het product voor de eerste keer wordt gestart, worden de nieuwste antimalwaredefinities gedownload. Afhankelijk van uw internetverbinding kan dit enkele minuten duren.

Validatie/configuratie:

ansible -m shell -a 'mdatp connectivity test' allansible -m shell -a 'mdatp health' allVerwijdering:

ansible-playbook /etc/ansible/playbooks/uninstall_mdatp.yml -i /etc/ansible/hosts

Problemen met logboekinstallatie

Zie Problemen met logboekinstallatie voor meer informatie over het vinden van het automatisch gegenereerde logboek dat door het installatieprogramma wordt gemaakt wanneer er een fout optreedt.

Upgrades van het besturingssysteem

Wanneer u uw besturingssysteem upgradet naar een nieuwe primaire versie, moet u defender voor eindpunt eerst verwijderen in Linux, de upgrade installeren en defender voor eindpunt op Linux op uw apparaat opnieuw configureren.

Verwijzingen

Zie ook

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.