Prestatieproblemen voor Microsoft Defender voor Eindpunt in Linux oplossen

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Dit document bevat instructies voor het beperken van prestatieproblemen met betrekking tot Defender voor Eindpunt in Linux met behulp van de beschikbare diagnostische hulpprogramma's om de bestaande resourcetekorten en de processen die het systeem in dergelijke situaties brengen, te begrijpen en te beperken. Prestatieproblemen worden voornamelijk veroorzaakt door knelpunten in een of meer hardwaresubsystemen, afhankelijk van het resourcegebruiksprofiel op het systeem. Soms zijn toepassingen gevoelig voor schijf-I/O-resources en hebben ze mogelijk meer CPU-capaciteit nodig, en soms zijn sommige configuraties niet duurzaam en kunnen ze te veel nieuwe processen activeren en te veel bestandsbeschrijvingen openen.

Afhankelijk van de toepassingen die u uitvoert en de kenmerken van uw apparaat, kunt u suboptimale prestaties ervaren bij het uitvoeren van Defender voor Eindpunt in Linux. Met name toepassingen of systeemprocessen die in korte tijd toegang hebben tot veel resources, zoals CPU, Schijf en Geheugen, kunnen leiden tot prestatieproblemen in Defender voor Eindpunt op Linux.

Waarschuwing

Voordat u begint, controleert u of er momenteel geen andere beveiligingsproducten op het apparaat worden uitgevoerd. Meerdere beveiligingsproducten kunnen een conflict veroorzaken en invloed hebben op de prestaties van de host.

Prestatieproblemen oplossen met behulp van realtime beveiligingsstatistieken

Van toepassing op:

- Alleen prestatieproblemen met betrekking tot antivirusprogramma's

Realtime-beveiliging (RTP) is een functie van Defender voor Eindpunt op Linux waarmee uw apparaat continu wordt bewaakt en beschermd tegen bedreigingen. Het bestaat uit bestands- en procesbewaking en andere heuristieken.

De volgende stappen kunnen worden gebruikt om deze problemen op te lossen:

Schakel realtimebeveiliging uit met behulp van een van de volgende methoden en kijk of de prestaties verbeteren. Met deze benadering kunt u bepalen of Defender voor Eindpunt in Linux bijdraagt aan de prestatieproblemen. Als uw apparaat niet wordt beheerd door uw organisatie, kan realtime-beveiliging worden uitgeschakeld vanaf de opdrachtregel:

mdatp config real-time-protection --value disabledConfiguration property updatedAls uw apparaat wordt beheerd door uw organisatie, kan realtime-beveiliging worden uitgeschakeld door de beheerder met behulp van de instructies in Voorkeuren instellen voor Defender voor Eindpunt in Linux.

Opmerking

Als het prestatieprobleem zich blijft voordoen terwijl realtime-beveiliging is uitgeschakeld, kan de oorzaak van het probleem het EDR-onderdeel (Endpoint Detection and Response) zijn. Volg in dit geval de stappen in de sectie Prestatieproblemen oplossen met behulp van Microsoft Defender voor Eindpunt Client Analyzer van dit artikel.

Als u de toepassingen wilt vinden die de meeste scans activeren, kunt u realtime-statistieken gebruiken die zijn verzameld door Defender voor Eindpunt in Linux.

Opmerking

Deze functie is beschikbaar in versie 100.90.70 of hoger.

Deze functie is standaard ingeschakeld op de

Dogfoodkanalen enInsiderFast. Als u een ander updatekanaal gebruikt, kan deze functie worden ingeschakeld vanaf de opdrachtregel:mdatp config real-time-protection-statistics --value enabledVoor deze functie moet realtime-beveiliging worden ingeschakeld. Voer de volgende opdracht uit om de status van realtime-beveiliging te controleren:

mdatp health --field real_time_protection_enabledControleer of de

real_time_protection_enabledvermelding istrue. Voer anders de volgende opdracht uit om deze in te schakelen:mdatp config real-time-protection --value enabledConfiguration property updatedAls u de huidige statistieken wilt verzamelen, voert u het volgende uit:

mdatp diagnostic real-time-protection-statistics --output jsonOpmerking

Als u

--output json(let op het dubbele streepje) gebruikt, zorgt u ervoor dat de uitvoerindeling gereed is voor parseren.De uitvoer van deze opdracht toont alle processen en de bijbehorende scanactiviteit.

Download op uw Linux-systeem de python-voorbeeldparser high_cpu_parser.py met behulp van de opdracht:

wget -c https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/linux/diagnostic/high_cpu_parser.pyDe uitvoer van deze opdracht moet er ongeveer als volgt uitzien:

--2020-11-14 11:27:27-- https://raw.githubusercontent.com/microsoft.mdatp-xplat/master/linus/diagnostic/high_cpu_parser.py Resolving raw.githubusercontent.com (raw.githubusercontent.com)... 151.101.xxx.xxx Connecting to raw.githubusercontent.com (raw.githubusercontent.com)| 151.101.xxx.xxx| :443... connected. HTTP request sent, awaiting response... 200 OK Length: 1020 [text/plain] Saving to: 'high_cpu_parser.py' 100%[===========================================>] 1,020 --.-K/s in 0sTyp de volgende opdrachten:

mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.pyDe uitvoer van het bovenstaande is een lijst met de belangrijkste bijdragers aan prestatieproblemen. De eerste kolom is de proces-id (PID), de tweede kolom is de procesnaam en de laatste kolom is het aantal gescande bestanden, gesorteerd op impact. De uitvoer van de opdracht ziet er bijvoorbeeld ongeveer als hieronder uit:

... > mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.py | head 27432 None 76703 73467 actool 1249 73914 xcodebuild 1081 73873 bash 1050 27475 None 836 1 launchd 407 73468 ibtool 344 549 telemetryd_v1 325 4764 None 228 125 CrashPlanService 164Als u de prestaties van Defender voor Eindpunt in Linux wilt verbeteren, zoekt u het nummer met het hoogste getal onder de

Total files scannedrij en voegt u er een uitsluiting voor toe. Zie Uitsluitingen configureren en valideren voor Defender voor Eindpunt in Linux voor meer informatie.Opmerking

De toepassing slaat statistieken op in het geheugen en houdt alleen de bestandsactiviteit bij sinds deze is gestart en realtime-beveiliging is ingeschakeld. Processen die zijn gestart voor of tijdens perioden waarin realtime-beveiliging was uitgeschakeld, worden niet meegeteld. Bovendien worden alleen gebeurtenissen geteld die scans hebben geactiveerd.

Prestatieproblemen oplossen met Microsoft Defender voor Eindpunt Client Analyzer

Van toepassing op:

- Prestatieproblemen van alle beschikbare Defender voor Eindpunt-onderdelen, zoals AV en EDR

De Microsoft Defender voor Eindpunt Client Analyzer (MDECA) kan traceringen, logboeken en diagnostische gegevens verzamelen om prestatieproblemen op onboardingsapparaten in Linux op te lossen.

Opmerking

- Het hulpprogramma Microsoft Defender voor Eindpunt Client Analyzer wordt regelmatig gebruikt door Microsoft Customer Support Services (CSS) om informatie te verzamelen, zoals (maar niet beperkt tot) IP-adressen, pc-namen waarmee u problemen kunt oplossen die u mogelijk ondervindt met Microsoft Defender voor Eindpunt. Zie Privacyverklaring van Microsoft voor meer informatie over onze privacyverklaring.

- Als algemene best practice wordt aanbevolen om de Microsoft Defender voor Eindpunt agent bij te werken naar de meest recente beschikbare versie en te bevestigen dat het probleem zich blijft voordoen voordat u verder onderzoek doet.

Zie De clientanalyse uitvoeren op macOS en Linux om de clientanalyse uit te voeren voor het oplossen van prestatieproblemen.

Globale uitsluitingen configureren voor betere prestaties

Configureer Microsoft Defender voor Eindpunt op Linux met uitsluitingen voor de processen of schijflocaties die bijdragen aan de prestatieproblemen. Zie Uitsluitingen configureren en valideren voor Microsoft Defender voor Eindpunt op Linux voor meer informatie. Als u nog steeds problemen ondervindt, neemt u contact op met de ondersteuning voor verdere instructies en oplossingen.

Prestatieproblemen met AuditD oplossen

Achtergrond:

Microsoft Defender voor Eindpunt op Linux-besturingssysteemdistributies maakt gebruik van Het AuditD-framework om bepaalde typen telemetriegebeurtenissen te verzamelen.

Systeemevenementen die zijn vastgelegd door regels die zijn toegevoegd aan

/etc/audit/rules.d/, worden toegevoegd aan audit.log(s) en kunnen van invloed zijn op hostcontrole en upstreamverzameling.Gebeurtenissen die door Microsoft Defender voor Eindpunt in Linux zijn toegevoegd, worden gelabeld met

mdatpeen sleutel.Als de AuditD-service onjuist is geconfigureerd of offline is, ontbreken er mogelijk enkele gebeurtenissen. Als u een dergelijk probleem wilt oplossen, raadpleegt u: Problemen met ontbrekende gebeurtenissen of waarschuwingen voor Microsoft Defender voor Eindpunt in Linux oplossen.

In bepaalde serverworkloads kunnen twee problemen optreden:

High CPUresourceverbruik vanmdatp_audisp_pluginproces./var/log/audit/audit.loggroot worden of regelmatig roteren.

Deze problemen kunnen optreden op servers met veel gebeurtenissen die AuditD overspoelen. Dergelijke problemen kunnen zich voordoen als er meerdere consumenten zijn voor AuditD, of als er te veel regels zijn met de combinatie van Microsoft Defender voor Eindpunt en externe consumenten, of als er een hoge werkbelasting is die veel gebeurtenissen genereert. Als u dergelijke problemen wilt oplossen, begint u met het verzamelen van MDEClientAnalyzer-logboeken op de betrokken voorbeeldserver.

Als best practice raden we u aan om AuditD-logboeken te configureren om te draaien wanneer de maximale bestandsgroottelimiet is bereikt. Deze configuratie voorkomt dat AuditD-logboeken zich verzamelen in één bestand en de gerouleerde logboekbestanden kunnen worden verplaatst om schijfruimte te besparen. Hiervoor kunt u de waarde voor max_log_file_action instellen op rotate in het bestand auditd.conf .

Opmerking

Als algemene best practice wordt het aanbevolen om de Microsoft Defender voor Eindpunt-agent bij te werken naar de nieuwste beschikbare versie en te bevestigen dat het probleem zich nog steeds blijft voordoen voordat u verder onderzoek doet. Dat er aanvullende configuraties zijn die van invloed kunnen zijn op de CPU-belasting van het AuditD-subsysteem. In auditd.conf kan de waarde voor disp_qos met name worden ingesteld op lossy om het hoge CPU-verbruik te verminderen. Dit betekent echter dat sommige gebeurtenissen kunnen worden verwijderd tijdens piek-CPU-verbruik.

XMDEClientAnalyzer

Wanneer u XMDEClientAnalyzer gebruikt, worden in de volgende bestanden uitvoer weergegeven die inzichten biedt om u te helpen bij het oplossen van problemen.

auditd_info.txtauditd_log_analysis.txt

auditd_info.txt

Bevat algemene AuditD-configuratie en geeft de volgende informatie weer:

Welke processen worden geregistreerd als AuditD-consumenten.

Auditctl -suitvoer metenabled=2(suggereert dat de gecontroleerde zich in onveranderbare modus bevindt (moet opnieuw worden opgestart om eventuele configuratiewijzigingen van kracht te laten worden.)Auditctl -luitvoer (Toont welke regels momenteel in de kernel zijn geladen, wat kan afwijken van wat er op schijf in/etc/auditd/rules.d/mdatp.rulesbestaat. Laat ook zien welke regels zijn gerelateerd aan Microsoft Defender voor Eindpunt.)

auditd_log_analysis.txt

Bevat belangrijke geaggregeerde informatie die nuttig is bij het onderzoeken van prestatieproblemen met AuditD.

Welk onderdeel eigenaar is van de meest gerapporteerde gebeurtenissen (Microsoft Defender voor Eindpunt gebeurtenissen worden gelabeld met

key=mdatp).De belangrijkste rapportage-initiators.

De meest voorkomende systeem aanroepen (netwerk- of bestandssysteem-gebeurtenissen en andere).

Welke bestandssysteempaden zijn het meest luidruchtig.

Als u de meeste prestatieproblemen met AuditD wilt beperken, kunt u AuditD-uitsluiting implementeren. Als de opgegeven uitsluitingen de prestaties niet verbeteren, kunnen we de optie snelheidslimiet gebruiken. Dit vermindert het aantal gebeurtenissen dat wordt gegenereerd door AuditD helemaal.

Opmerking

Uitsluitingen moeten alleen worden gemaakt voor initiators of paden met een lage bedreiging en veel ruis. Sluit bijvoorbeeld /bin/bash niet uit, waardoor er een grote blinde vlek ontstaat. Veelvoorkomende fouten die moeten worden vermeden bij het definiëren van uitsluitingen.

Uitsluitingstypen

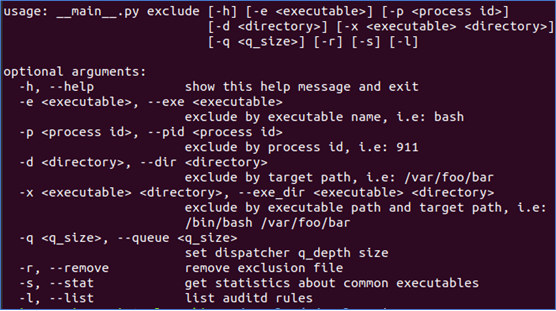

Het XMDEClientAnalyzer-ondersteuningsprogramma bevat syntaxis die kan worden gebruikt om configuratieregels voor AuditD-uitsluiting toe te voegen.

AuditD-uitsluiting : help bij de syntaxis van het ondersteuningsprogramma:

Op initiator

-

-e/ -exevolledig binair pad > Alle gebeurtenissen door deze initiator verwijderen

Op pad

-

-d / -dirvolledig pad naar een map > Hiermee verwijdert u bestandssysteem gebeurtenissen gericht op deze map

Voorbeelden:

Als /opt/app/bin/app er wordt geschreven naar /opt/app/cfg/logs/1234.log, kunt u het ondersteuningsprogramma gebruiken om uit te sluiten met verschillende opties:

-e /opt/app/bin/app

-d /opt/app/cfg

-x /usr/bin/python /etc/usercfg

-d /usr/app/bin/

Meer voorbeelden:

./mde_support_tool.sh exclude -p <process id>

./mde_support_tool.sh exclude -e <process name>

Als u meer dan één item wilt uitsluiten, voegt u de uitsluitingen samen in één regel:

./mde_support_tool.sh exclude -e <process name> -e <process name 2> -e <process name3>

De vlag -x wordt gebruikt om toegang tot submappen door specifieke initiators uit te sluiten, bijvoorbeeld:

./mde_support_tool.sh exclude -x /usr/sbin/mv /tmp

Het bovenstaande sluit bewaking van /tmp-submap uit, wanneer deze wordt geopend via mv-proces.

Snelheidslimiet

Het ondersteuningsprogramma XMDEClientAnalyzer bevat syntaxis die kan worden gebruikt om het aantal gebeurtenissen te beperken dat door de auditD-invoegtoepassing wordt gerapporteerd. Met deze optie wordt de frequentielimiet globaal ingesteld voor AuditD, waardoor alle controlegebeurtenissen afnemen.

Opmerking

Deze functionaliteit moet zorgvuldig worden gebruikt om het aantal gebeurtenissen te beperken dat door het gecontroleerde subsysteem als geheel wordt gerapporteerd. Dit kan ook het aantal gebeurtenissen voor andere abonnees verminderen.

De optie ratelimit kan worden gebruikt om deze frequentielimiet in of uit te schakelen.

Inschakelen: ./mde_support_tool.sh ratelimit -e true

Uitschakelen: ./mde_support_tool.sh ratelimit -e false

Wanneer de ratelimit is ingeschakeld, wordt een regel toegevoegd in AuditD om 2500 gebeurtenissen per seconde af te handelen.

Opmerking

Neem contact op met Microsoft Ondersteuning als u hulp nodig hebt bij het analyseren en beperken van prestatieproblemen met betrekking tot AuditD of bij het implementeren van AuditD-uitsluitingen op schaal.

Zie ook

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.