Nieuwe configuratieprofielen voor macOS Big Sur en nieuwere versies van macOS

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Microsoft Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Als u Microsoft Defender voor Eindpunt op macOS hebt geïmplementeerd in een beheerde omgeving (via JAMF, Intune of een andere MDM-oplossing), moet u nieuwe configuratieprofielen implementeren. Als u deze stappen niet uitvoert, krijgen gebruikers goedkeuringsprompts om deze nieuwe onderdelen uit te voeren.

JAMF

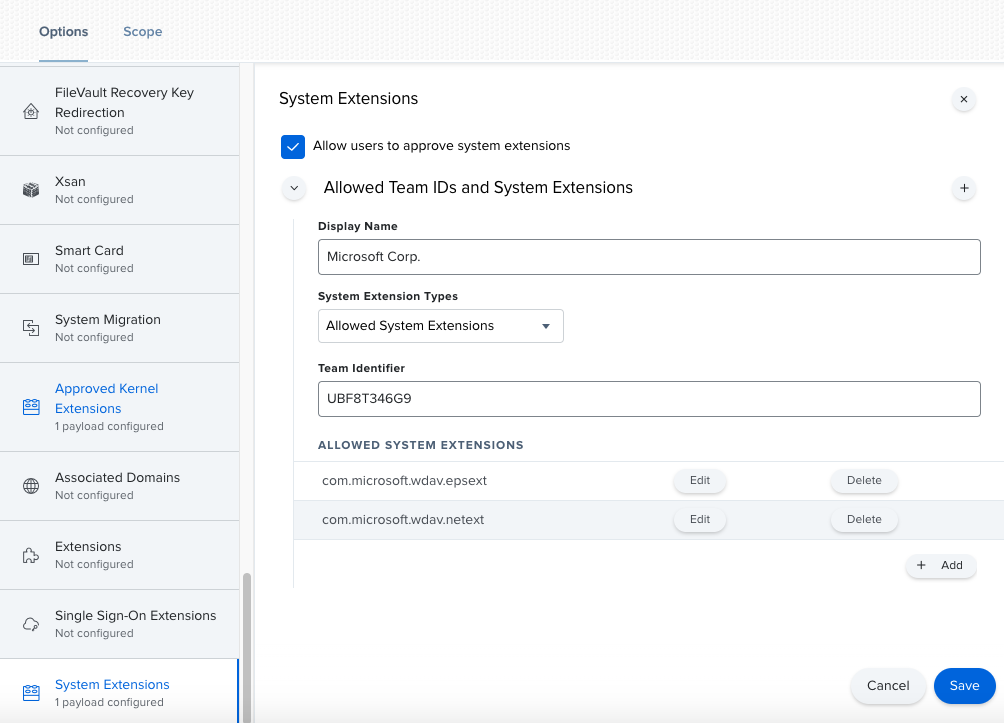

JAMF-beleid voor systeemextensies

Als u de systeemextensies wilt goedkeuren, maakt u de volgende nettolading:

Selecteer in Computerconfiguratieprofielen >Opties > Systeemextensies.

Selecteer Toegestane systeemextensies in de vervolgkeuzelijst Typen systeemextensie .

Gebruik UBF8T346G9 voor Team-id.

Voeg de volgende bundel-id's toe aan de lijst Toegestane systeemextensies :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

Beleidsbeheer voor privacyvoorkeuren

Voeg de volgende JAMF-nettolading toe om volledige schijftoegang te verlenen aan de Microsoft Defender voor Eindpunt Endpoint Security Extension. Dit beleid is een vereiste voor het uitvoeren van de extensie op uw apparaat.

Selecteer Opties>Privacyvoorkeuren Beleidsbeheer.

Gebruik

com.microsoft.wdav.epsextals id enBundle IDals bundeltype.Stel codevereiste in op

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9Stel App of service in op SystemPolicyAllFiles en toegang op Toestaan.

Netwerkuitbreidingsbeleid

Als onderdeel van de mogelijkheden voor eindpuntdetectie en -respons inspecteert Microsoft Defender voor Eindpunt in macOS socketverkeer en rapporteert deze informatie aan de Microsoft Defender portal. Met het volgende beleid kan de netwerkextensie deze functionaliteit uitvoeren.

Opmerking

JAMF heeft geen ingebouwde ondersteuning voor beleid voor inhoudsfilters. Dit is een vereiste voor het inschakelen van de netwerkextensies die Microsoft Defender voor Eindpunt op macOS die op het apparaat worden geïnstalleerd. Bovendien wijzigt JAMF soms de inhoud van het beleid dat wordt geïmplementeerd. Daarom bieden de volgende stappen een tijdelijke oplossing waarbij het configuratieprofiel wordt ondertekend.

Sla de volgende inhoud op uw apparaat op als

com.microsoft.network-extension.mobileconfigu een teksteditor gebruikt:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>Controleer of het bovenstaande bestand correct is gekopieerd door het

plutilhulpprogramma uit te voeren in de terminal:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigAls het bestand bijvoorbeeld is opgeslagen in Documenten:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigControleer of de opdracht wordt uitgevoerd

OK.<PathToFile>/com.microsoft.network-extension.mobileconfig: OKVolg de instructies op deze pagina om een handtekeningcertificaat te maken met behulp van de ingebouwde certificeringsinstantie van JAMF.

Nadat het certificaat is gemaakt en op uw apparaat is geïnstalleerd, voert u de volgende opdracht uit vanuit de terminal om het bestand te ondertekenen:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigAls de certificaatnaam bijvoorbeeld SigningCertificate is en het ondertekende bestand wordt opgeslagen in Documenten:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigGa vanuit de JAMF-portal naar Configuratieprofielen en klik op de knop Uploaden . Selecteer

com.microsoft.network-extension.signed.mobileconfigwanneer u om het bestand wordt gevraagd.

Intune

Beleid voor Intune-systeemextensies

De systeemextensies goedkeuren:

Open in Intune Apparaatconfiguratie beheren>. SelecteerProfielen>beheren>Creatie Profiel.

Kies een naam voor het profiel. Wijzig Platform=macOS in Profieltype=Extensies. Selecteer Maken.

Geef op het

Basicstabblad een naam op voor dit nieuwe profiel.Voeg op het

Configuration settingstabblad de volgende vermeldingen toe aan deAllowed system extensionssectie:

| Bundel-id | Team-id |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

- Wijs op het

Assignmentstabblad dit profiel toe aan Alle gebruikers & Alle apparaten. - Controleer en maak dit configuratieprofiel.

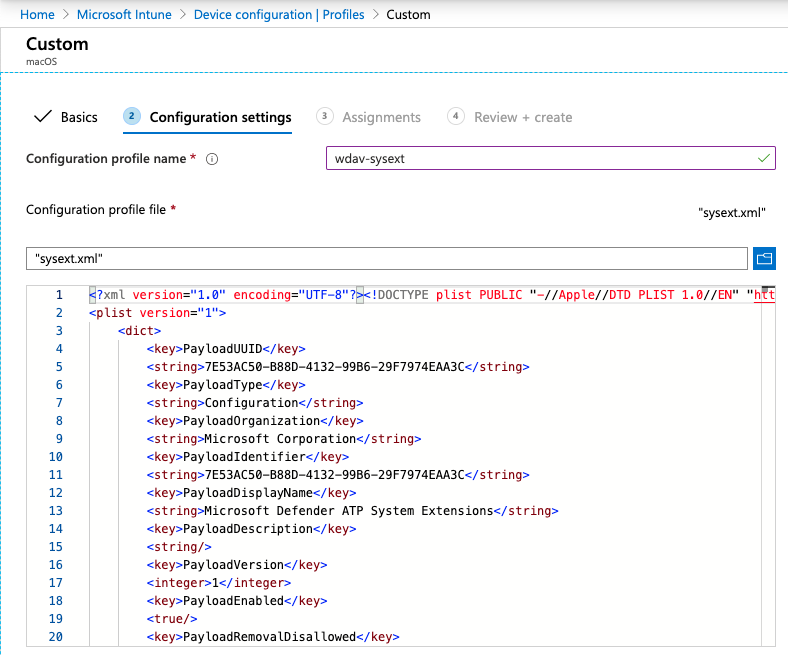

het aangepaste configuratieprofiel Creatie en implementeren

Het volgende configuratieprofiel schakelt de netwerkextensie in en verleent volledige schijftoegang tot de Endpoint Security-systeemextensie.

Sla de volgende inhoud op in een bestand met de naamsysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Controleer of het bovenstaande bestand correct is gekopieerd. Voer vanuit de terminal de volgende opdracht uit en controleer of deze wordt uitgevoerd OK:

$ plutil -lint sysext.xml

sysext.xml: OK

Dit aangepaste configuratieprofiel implementeren:

Open in Intune Apparaatconfiguratie beheren>. SelecteerProfielen>beheren>Creatie profiel.

Kies een naam voor het profiel. Change Platform=macOS and Profile type=Custom. Selecteer Configureren.

Open het configuratieprofiel en upload sysext.xml. Dit bestand is in de vorige stap gemaakt.

Selecteer OK.

Wijs op het

Assignmentstabblad dit profiel toe aan Alle gebruikers & Alle apparaten.Controleer en maak dit configuratieprofiel.

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.