Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Exploits profiteren van beveiligingsproblemen in software. Een beveiligingsprobleem is als een gat in uw software dat malware kan gebruiken om op uw apparaat te komen. Malware maakt misbruik van deze beveiligingsproblemen om de beveiliging van uw computer te omzeilen om uw apparaat te infecteren.

Hoe exploits en exploit kits werken

Exploits zijn vaak het eerste deel van een grotere aanval. Hackers zoeken naar verouderde systemen die kritieke beveiligingsproblemen bevatten, die ze vervolgens misbruiken door gerichte malware te implementeren. Exploits bevatten vaak shellcode, een kleine nettolading van malware die wordt gebruikt om extra malware te downloaden van door aanvallers beheerde netwerken. Met Shellcode kunnen hackers apparaten infecteren en organisaties infiltreren.

Exploit kits zijn uitgebreidere hulpprogramma's die een verzameling exploits bevatten. Deze kits scannen apparaten op verschillende soorten softwarekwetsbaarheden en, indien gedetecteerd, implementeren extra malware om een apparaat verder te infecteren. Kits kunnen aanvallen gebruiken die gericht zijn op verschillende software, waaronder Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java en Sun Java.

De meest voorkomende methode die door aanvallers wordt gebruikt om exploits en exploitkits te distribueren, is via webpagina's, maar exploits kunnen ook binnenkomen in e-mailberichten. Sommige websites hosten onbewust en onwillig schadelijke code en exploits in hun advertenties.

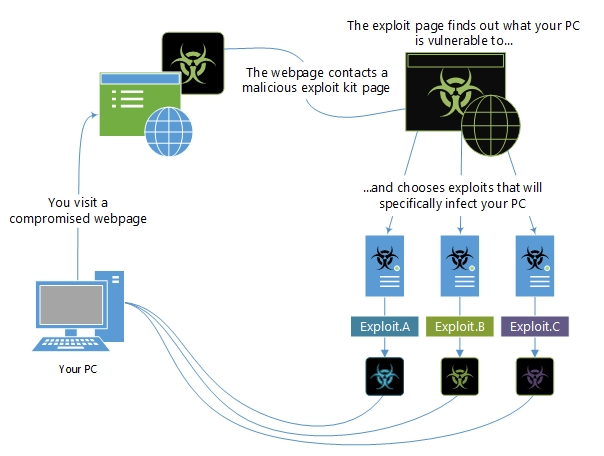

In de onderstaande infographic ziet u hoe een exploit kit kan proberen een apparaat te misbruiken nadat u een gecompromitteerde webpagina hebt bezocht.

Afbeelding 1. Voorbeeld van hoe exploit kits werken

Bekende bedreigingen gebruiken exploit kits om ransomware te verspreiden, waaronder JSSLoader. De bedreigingsacteur die door Microsoft wordt gevolgd als Storm-0324 (DEV-0324) gebruikt deze malware om toegang te vergemakkelijken voor de raaS-actor (ransomware-as-a-service) [Sangria Tempest](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS, Carbon Spider, FIN7).

Voorbeelden van exploit kits:

Lees voor meer informatie over exploits dit blogbericht over het uit elkaar halen van een dubbele zero-day-steekproef die is ontdekt tijdens een gezamenlijke jacht met ESET.

Hoe we exploits noemen

We categoriseren exploits in onze Malware-encyclopedie op basis van het 'platform' waarop ze zijn gericht. Bijvoorbeeld Exploit:Java/CVE-2013-1489. Een is een exploit die is gericht op een beveiligingsprobleem in Java.

Een project met de naam 'Common Vulnerabilities and Exposures (CVE)' wordt gebruikt door veel leveranciers van beveiligingssoftware. Het project geeft elk beveiligingsprobleem een uniek nummer, bijvoorbeeld CVE-2016-0778. Het gedeelte '2016' verwijst naar het jaar dat het beveiligingsprobleem is gedetecteerd. De '0778' is een unieke id voor dit specifieke beveiligingsprobleem.

U kunt meer lezen op de CVE-website.

Bescherming tegen aanvallen

De beste preventie voor aanvallen is om de software van uw organisatie up-to-date te houden. Softwareleveranciers bieden updates voor veel bekende beveiligingsproblemen, dus zorg ervoor dat deze updates worden toegepast op alle apparaten.

Zie Malware-infectie voorkomen voor meer algemene tips.