Beveiligingsinstellingen voor macOS beveiligen met manipulatiebeveiliging

Van toepassing op:

- Microsoft Defender XDR

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Manipulatiebeveiliging in macOS helpt voorkomen dat ongewenste wijzigingen in beveiligingsinstellingen worden aangebracht door onbevoegde gebruikers. Manipulatiebeveiliging helpt bij het voorkomen van onbevoegde verwijdering van Microsoft Defender voor Eindpunt op macOS. Deze mogelijkheid helpt ook belangrijke beveiligingsbestanden, processen en configuratie-instellingen te wijzigen.

Belangrijk

Vanaf maart 2023 respecteert Microsoft Defender voor Eindpunt op macOS de selectie voor manipulatiebeveiliging die wordt toegepast via de globale schakeloptie voor manipulatiebeveiliging onder geavanceerde instellingen in de Microsoft Defender-portal (https://security.microsoft.com). U kunt ervoor kiezen om uw eigen instellingen voor manipulatiebeveiliging tegen macOS af te dwingen (blokkeren/controleren/uitschakelen) met behulp van een MDM-oplossing (Mobile Device Management), zoals Intune of JAMF (aanbevolen). Als de instelling voor manipulatiebeveiliging niet is afgedwongen via MDM, kan een lokale beheerder de instelling handmatig wijzigen met de volgende opdracht: sudo mdatp config tamper-protection enforcement-level --value (chosen mode).

U kunt manipulatiebeveiliging instellen in de volgende modi:

| Artikel | Beschrijving |

|---|---|

| Uitgeschakeld | Manipulatiebeveiliging is volledig uitgeschakeld. |

| Audit | Manipulatiebewerkingen worden geregistreerd, maar niet geblokkeerd. Deze modus is de standaardmodus na de installatie. |

| Blokkeren | Manipulatiebeveiliging is ingeschakeld; Manipulatiebewerkingen worden geblokkeerd. |

Wanneer manipulatiebeveiliging is ingesteld op controle- of blokkeringsmodus, kunt u de volgende resultaten verwachten:

Controlemodus:

- Acties voor het verwijderen van de Defender voor Eindpunt-agent wordt geregistreerd (gecontroleerd)

- Bewerken/wijzigen van Defender voor Eindpunt-bestanden worden geregistreerd (gecontroleerd)

- Het maken van nieuwe bestanden onder defender voor eindpuntlocatie wordt geregistreerd (gecontroleerd)

- Het verwijderen van Defender voor Eindpunt-bestanden wordt vastgelegd (gecontroleerd)

- Het wijzigen van de naam van Defender voor Eindpunt-bestanden wordt vastgelegd (gecontroleerd)

Blokmodus:

- Acties voor het verwijderen van de Defender for Endpoint-agent is geblokkeerd

- Bewerken/wijzigen van Defender voor Eindpunt-bestanden worden geblokkeerd

- Het maken van nieuwe bestanden onder Defender voor Eindpunt-locatie is geblokkeerd

- Verwijdering van Defender voor Eindpunt-bestanden is geblokkeerd

- Het wijzigen van de naam van Defender voor Eindpunt-bestanden is geblokkeerd

- Opdrachten om de agent (wdavdaemon) te stoppen, mislukken

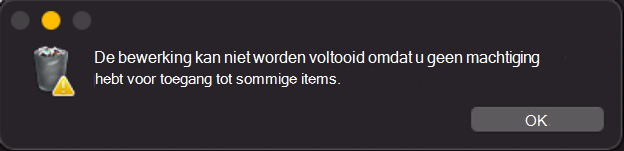

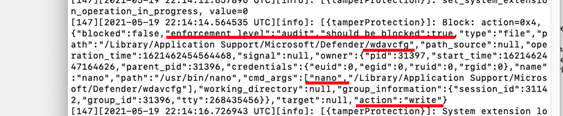

Hier volgt een voorbeeld van een systeembericht als reactie op een geblokkeerde actie:

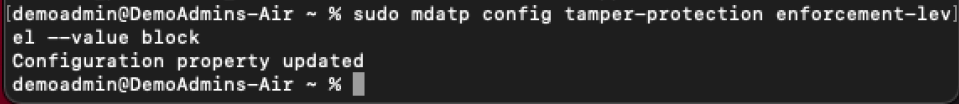

U kunt de modus manipulatiebeveiliging configureren door de naam van de modus op te geven als afdwingingsniveau.

Opmerking

- De moduswijziging wordt onmiddellijk toegepast.

- Als u JAMF hebt gebruikt tijdens de eerste configuratie, moet u de configuratie ook bijwerken met JAMF.

Voordat u begint

- Ondersteunde macOS-versies: Big Sur (11) of hoger

- Minimaal vereiste versie voor Defender voor Eindpunt:

101.70.19

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Sterk aanbevolen instellingen:

System Integrity Protection (SIP) ingeschakeld. Zie System Integrity Protection uitschakelen en inschakelen voor meer informatie.

Gebruik een MDM-hulpprogramma (Mobile Device Management) om Microsoft Defender voor Eindpunt te configureren.

Zorg ervoor dat Defender voor Eindpunt autorisatie voor volledige schijftoegang heeft.

Opmerking

Het is niet verplicht om SIP in te schakelen en alle configuraties via MDM uit te voeren, maar is vereist voor een volledig beveiligd apparaat, omdat anders een lokale beheerder nog steeds wijzigingen kan aanbrengen die door macOS worden beheerd. Als u bijvoorbeeld TCC (Transparantie, Toestemming & Beheer) inschakelt via een Mobile Device Management-oplossing zoals Intune, wordt het risico geëlimineerd dat een globale beheerder de autorisatie voor volledige schijftoegang door een lokale beheerder inroept.

Manipulatiebeveiliging configureren op macOS-apparaten

Microsoft Defender evalueert deze instellingen in de volgende volgorde. Als een instelling met een hogere prioriteit is geconfigureerd, wordt de rest genegeerd:

Beheerd configuratieprofiel (tamperProtection/enforcementLevel-instelling):

Handmatige configuratie (met

mdatp config tamper-protection enforcement-level --value { disabled|audit|block })Als manipulatiebeveiliging is ingeschakeld in de Microsoft Defender-portal, wordt de modus 'blokkeren' gebruikt (in preview; niet beschikbaar voor alle klanten).

- Als het apparaat een licentie heeft, wordt de modus Audit standaard gebruikt.

- Als het apparaat geen licentie heeft, bevindt manipulatiebeveiliging zich in de 'blok'-modus.

Voordat u begint

Zorg ervoor dat uw apparaat een licentie heeft en in orde is (het bijbehorende waardenrapport true):

mdatp health

healthy : true

health_issues : []

licensed : true

...

tamper_protection : "audit"

tamper_protection rapporteert het effectieve handhavingsniveau.

Handmatige configuratie

- Gebruik de volgende opdracht om over te schakelen naar de meest beperkende modus:

sudo mdatp config tamper-protection enforcement-level --value block

Opmerking

U moet een beheerd configuratieprofiel (geïmplementeerd via MDM) gebruiken op productieapparaten. Als een lokale beheerder de manipulatiebeveiligingsmodus heeft gewijzigd via een handmatige configuratie, kan deze ook op elk gewenst moment worden gewijzigd in een minder beperkende modus. Als de manipulatiebeveiligingsmodus is ingesteld via een beheerd profiel, kan alleen een globale beheerder dit ongedaan maken.

- Controleer het resultaat.

healthy : true

health_issues : []

licensed : true

engine_version : "1.1.19300.3"

app_version : "101.70.19"

org_id : "..."

log_level : "info"

machine_guid : "..."

release_ring : "InsiderFast"

product_expiration : Dec 29, 2022 at 09:48:37 PM

cloud_enabled : true

cloud_automatic_sample_submission_consent : "safe"

cloud_diagnostic_enabled : false

passive_mode_enabled : false

real_time_protection_enabled : true

real_time_protection_available : true

real_time_protection_subsystem : "endpoint_security_extension"

network_events_subsystem : "network_filter_extension"

device_control_enforcement_level : "audit"

tamper_protection : "block"

automatic_definition_update_enabled : true

definitions_updated : Jul 06, 2022 at 01:57:03 PM

definitions_updated_minutes_ago : 5

definitions_version : "1.369.896.0"

definitions_status : "up_to_date"

edr_early_preview_enabled : "disabled"

edr_device_tags : []

edr_group_ids : ""

edr_configuration_version : "20.199999.main.2022.07.05.02-ac10b0623fd381e28133debe14b39bb2dc5b61af"

edr_machine_id : "..."

conflicting_applications : []

network_protection_status : "stopped"

data_loss_prevention_status : "disabled"

full_disk_access_enabled : true

U ziet dat de tamper_protection nu is ingesteld op block.

JAMF

Configureer de modus manipulatiebeveiliging in het configuratieprofiel van Microsoft Defender voor Eindpunt door de volgende instellingen toe te voegen:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Opmerking

Als u al een configuratieprofiel voor Microsoft Defender voor Eindpunt hebt, moet u er instellingen aan toevoegen . Maak geen tweede configuratieprofiel.

Intune

Catalogus voor instellingen

U kunt een nieuw catalogusprofiel voor instellingen maken om de configuratie voor manipulatiebeveiliging toe te voegen, of u kunt het toevoegen aan een bestaand profiel. De instelling 'Afdwingingsniveau' vindt u onder categorie 'Microsoft Defender' en subcategorie 'Manipulatiebeveiliging'. Kies daarna het gewenste niveau.

Aangepast profiel

Als alternatief kunt u ook Manipulatiebeveiliging configureren via een aangepast profiel. Zie Voorkeuren instellen voor Microsoft Defender voor Eindpunt in macOS voor meer informatie.

Opmerking

Voor Intune-configuratie kunt u een nieuw profielconfiguratiebestand maken om de configuratie voor manipulatiebeveiliging toe te voegen, of u kunt deze parameters toevoegen aan de bestaande. Kies het gewenste niveau.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</array>

</dict>

</plist>

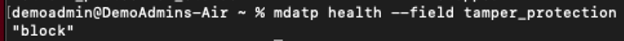

Status controleren

Controleer de status van de manipulatiebeveiliging door de volgende opdracht uit te voeren:

mdatp health --field tamper_protection

Het resultaat toont 'blokkeren' als manipulatiebeveiliging is ingeschakeld:

U kunt ook vol mdatp health uitvoeren en zoeken naar de 'tamper_protection' in de uitvoer.

Voer mdatp health --details tamper_protectionuit voor uitgebreide informatie over de status van manipulatiebeveiliging.

Preventieve mogelijkheden voor manipulatiebeveiliging controleren

U kunt op verschillende manieren controleren of manipulatiebeveiliging is ingeschakeld.

Blokmodus controleren

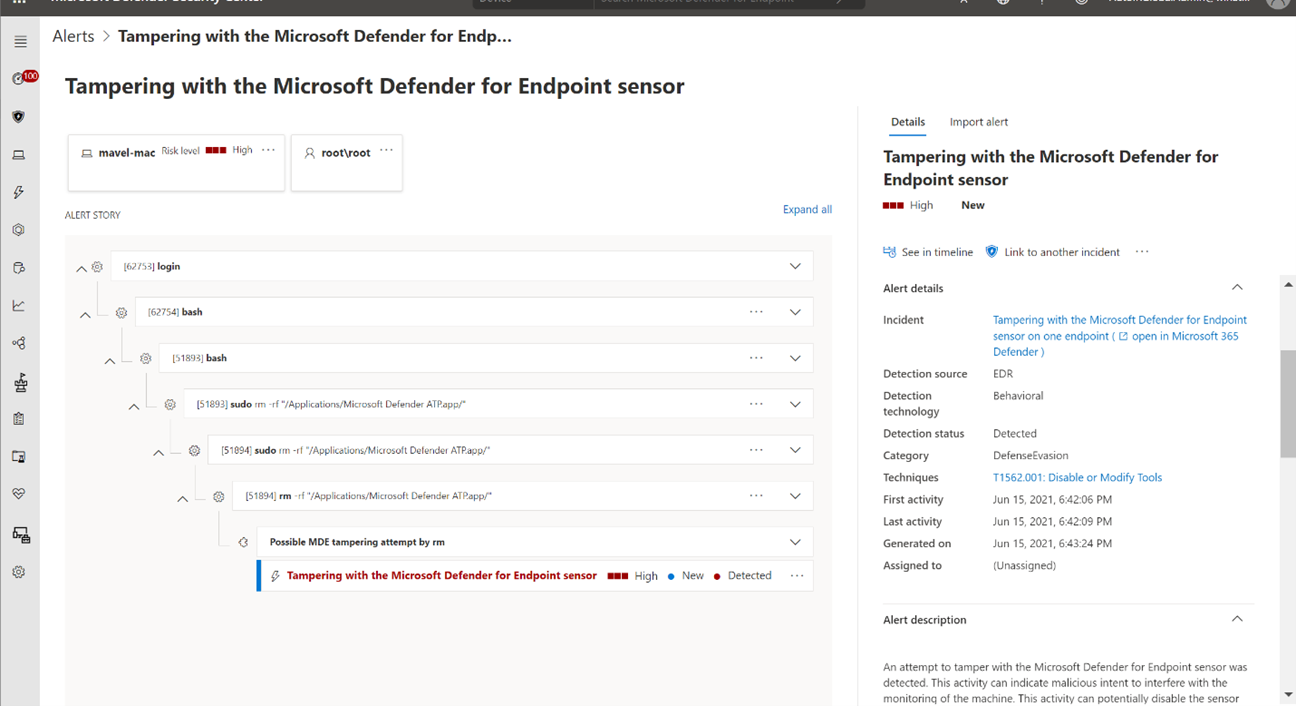

Waarschuwing voor manipulatie wordt gegenereerd in de Microsoft Defender-portal

Blokmodus en controlemodi controleren

- Als u geavanceerde opsporing gebruikt, ziet u waarschuwingen voor manipulatie

- Manipulatiegebeurtenissen vindt u in de lokale apparaatlogboeken:

sudo grep -F '[{tamperProtection}]' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log

Doe-het-zelfscenario's

Als manipulatiebeveiliging is ingesteld op 'blokkeren', probeert u verschillende methoden om Defender voor Eindpunt te verwijderen. Sleep bijvoorbeeld de app-tegel naar de prullenbak of verwijder manipulatiebeveiliging met behulp van de opdrachtregel.

Probeer het Defender for Endpoint-proces te stoppen (te doden).

Probeer Defender for Endpoint-bestanden te verwijderen, de naam ervan te wijzigen, te verplaatsen (vergelijkbaar met wat een kwaadwillende gebruiker zou doen), bijvoorbeeld:

- /Toepassingen/Microsoft Defender.app/

- /Library/LaunchDaemons/com.microsoft.fresno.plist

- /Library/LaunchDaemons/com.microsoft.fresno.uninstall.plist

- /Library/LaunchAgents/com.microsoft.wdav.tray.plist

- /Library/Managed Preferences/com.microsoft.wdav.ext.plist

- /Bibliotheek/Beheerde voorkeuren/mdatp_managed.json

- /Library/Managed Preferences/com.microsoft.wdav.atp.plist

- /Library/Managed Preferences/com.microsoft.wdav.atp.offboarding.plist

- /usr/local/bin/mdatp

Manipulatiebeveiliging uitschakelen

U kunt Manipulatiebeveiliging uitschakelen met behulp van een van de volgende methoden.

Handmatige configuratie

Gebruik de volgende opdracht:

sudo mdatp config tamper-protection enforcement-level --value disabled

JAMF

Wijzig de enforcementLevel waarde in 'uitgeschakeld' in uw configuratieprofiel en push deze naar het apparaat:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</plist>

Intune

Voeg de volgende configuratie toe aan uw Intune-profiel:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</array>

</dict>

</plist>

Uitsluitingen

Opmerking

Beschikbaar in versie 101.98.71 of hoger.

Manipulatiebeveiliging voorkomt dat macOS-processen wijzigingen aanbrengen in de assets van Microsoft Defender of de processen van Microsoft Defender stoppen. Beveiligde assets omvatten installatie- en configuratiebestanden.

Intern maakt Microsoft Defender onder bepaalde omstandigheden uitzonderingen op bepaalde macOS-processen. MacOS kan bijvoorbeeld het Defender-pakket upgraden als manipulatiebeveiliging de echtheid van de pakketten verifieert. Er zijn ook andere uitsluitingen. Het mdm-proces van macOS kan bijvoorbeeld de beheerde configuratiebestanden van Defender van Microsoft vervangen.

Er zijn situaties waarin een globale beheerder Defender opnieuw moet starten op alle of sommige beheerde apparaten. Meestal wordt dit gedaan door een JAMF-beleid te maken en uit te voeren waarmee een script wordt uitgevoerd op externe apparaten (of vergelijkbare bewerkingen voor andere MDM-leveranciers).

Om te voorkomen dat deze door beleid geïnitieerde bewerkingen worden gemarkeerd, detecteert Microsoft Defender deze MDM-beleidsprocessen voor JAMF en Intune en staat manipulatiebewerkingen toe. Tegelijkertijd blokkeert manipulatiebeveiliging dat hetzelfde script Microsoft Defender opnieuw kan starten, als het lokaal vanuit een terminal wordt gestart.

Deze beleidsprocessen zijn echter leverancierspecifiek. Hoewel Microsoft Defender ingebouwde uitsluitingen biedt voor JAMF en Intune, kunnen deze uitsluitingen niet worden geboden voor alle mogelijke MDM-leveranciers. In plaats daarvan kan een globale beheerder eigen uitsluitingen toevoegen aan manipulatiebeveiliging. Uitsluitingen kunnen alleen worden uitgevoerd via een MDM-profiel, niet via een lokale configuratie.

Hiervoor moet u eerst het pad uitzoeken naar het MDM-helperproces waarmee beleidsregels worden uitgevoerd. U kunt dit doen door de documentatie van de MDM-leverancier te volgen. U kunt ook knoeien met een testbeleid initiëren, een waarschuwing ontvangen in de beveiligingsportal, de hiërarchie van processen inspecteren die de aanval hebben geïnitieerd en het proces kiezen dat lijkt op een MDM-helperkandidaat.

Zodra het procespad is geïdentificeerd, hebt u enkele opties voor het configureren van een uitsluiting:

- Door het pad zelf. Het is de eenvoudigste (u hebt dit pad al) en de minst veilige manier om dit te doen, met andere woorden, niet aanbevolen.

- Door de ondertekenings-id op te halen uit het uitvoerbare bestand, TeamIdentifier of ondertekenings-id, door uit te voeren

codesign -dv --verbose=4 path_to_helper(zoek naar Id en TeamIdentifier, de laatste is niet beschikbaar voor de eigen hulpprogramma's van Apple.) - Of door een combinatie van deze kenmerken te gebruiken.

Voorbeeld:

codesign -dv --verbose=4 /usr/bin/ruby

Executable=/usr/bin/ruby

Identifier=com.apple.ruby

Format=Mach-O universal (x86_64 arm64e)

CodeDirectory v=20400 size=583 flags=0x0(none) hashes=13+2 location=embedded

Platform identifier=14

VersionPlatform=1

VersionMin=852992

VersionSDK=852992

Hash type=sha256 size=32

CandidateCDHash sha256=335c10d40db9417d80db87f658f6565018a4c3d6

CandidateCDHashFull sha256=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

Hash choices=sha256

CMSDigest=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

CMSDigestType=2

Executable Segment base=0

Executable Segment limit=16384

Executable Segment flags=0x1

Page size=4096

Launch Constraints:

None

CDHash=335c10d40db9417d80db87f658f6565018a4c3d6

Signature size=4442

Authority=Software Signing

Authority=Apple Code Signing Certification Authority

Authority=Apple Root CA

Signed Time=Apr 15, 2023 at 4:45:52 AM

Info.plist=not bound

TeamIdentifier=not set

Sealed Resources=none

Internal requirements count=1 size=64

Voorkeuren configureren, bijvoorbeeld voor JAMF:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

<key>exclusions</key>

<array>

<dict>

<key>path</key>

<string>/usr/bin/ruby</string>

<key>teamId</key>

<string/>

<key>signingId</key>

<string>com.apple.ruby</string>

<key>args</key>

<array>

<string>/usr/local/bin/global_mdatp_restarted.rb</string>

</array>

</dict>

</array>

</dict>

</dict>

</plist>

Houd er rekening mee dat het uitsluiten van een script-interpreter (zoals Ruby in het bovenstaande voorbeeld) in plaats van een gecompileerd uitvoerbaar bestand niet veilig is, omdat hiermee elk script kan worden uitgevoerd, niet alleen het script dat een globale beheerder gebruikt.

Om het risico te minimaliseren, raden we u aan extra args te gebruiken om alleen specifieke scripts uit te voeren met scripting-interpreters.

In het bovenstaande voorbeeld is alleen /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb toegestaan om Defender opnieuw op te starten.

Maar, bijvoorbeeld, /usr/bin/ruby /Library/Application Support/Global Manager/global_mdatp_restarted.rb of zijn zelfs /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb $USER niet toegestaan.

Waarschuwing

Gebruik altijd de meest beperkende criteria om onverwachte aanvallen te voorkomen!

Configuratieproblemen oplossen

Probleem: Manipulatiebeveiliging wordt gerapporteerd als uitgeschakeld

Als het uitvoeren van de opdracht mdatp health meldt dat de manipulatiebeveiliging is uitgeschakeld, zelfs als u deze hebt ingeschakeld en er meer dan een uur is verstreken sinds de onboarding, kunt u controleren of u de juiste configuratie hebt door de volgende opdracht uit te voeren:

mdatp health --details tamper_protection

tamper_protection : "audit"

exclusions : [{"path":"/usr/bin/ruby","team_id":"","signing_id":"com.apple.ruby","args":["/usr/local/bin/global_mdatp_restarted.rb"]}] [managed]

feature_enabled_protection : true

feature_enabled_portal : true

configuration_source : "local"

configuration_local : "audit"

configuration_portal : "block"

configuration_default : "audit"

configuration_is_managed : false

-

tamper_protectionis de effectieve modus. Als deze modus de modus is die u wilt gebruiken, bent u klaar. -

configuration_sourcegeeft aan hoe het afdwingingsniveau voor manipulatiebeveiliging is ingesteld. Deze moet overeenkomen met hoe u manipulatiebeveiliging hebt geconfigureerd. (Als u de modus ervan instelt via een beheerd profiel enconfiguration_sourceiets anders weergeeft, hebt u uw profiel waarschijnlijk onjuist geconfigureerd.)-

mdm- het wordt geconfigureerd via een beheerd profiel. Alleen een globale beheerder kan dit wijzigen met een update van het profiel. -

local- deze is geconfigureerd metmdatp configde opdracht -

portal- standaard afdwingingsniveau ingesteld in de beveiligingsportal -

defaults- niet geconfigureerd, wordt de standaardmodus gebruikt

-

- Als

feature_enabled_protectiononwaar is, is manipulatiebeveiliging niet ingeschakeld voor uw organisatie (dit gebeurt als Defender 'gelicentieerd' niet rapporteert) - Als

feature_enabled_portalonwaar is, is het instellen van de standaardmodus via de beveiligingsportal nog niet ingeschakeld. -

configuration_local,configuration_portal,configuration_defaultgeeft aan welke modus zou worden gebruikt als het bijbehorende configuratiekanaal werd gebruikt. (Als voorbeeld kunt u manipulatiebeveiliging configureren naar de 'blok'-modus via een MDM-profiel enconfiguration_defaultvertelt uaudit. Dit betekent alleen dat als u uw profiel verwijdert en de modus niet is ingesteld metmdatp configof via de beveiligingsportal, de standaardmodus wordtauditgebruikt, namelijk .)

Opmerking

U moet de logboeken van Microsoft Defender controleren om dezelfde informatie op te halen die ouder is dan versie 101.98.71. Hier is een voorbeeld.

$ sudo grep -F '[{tamperProtection}]: Feature state:' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log | tail -n 1

Tip

Wil je meer weten? Neem contact op met de Microsoft Security-community in onze Tech Community: Microsoft Defender for Endpoint Tech Community.