Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Belangrijk

De externe verzameling van lokale beheerdersgroepsleden van eindpunten met behulp van SAM-R-query's in Microsoft Defender for Identity wordt medio mei 2025 uitgeschakeld. Deze gegevens worden momenteel gebruikt voor het bouwen van potentiële padtoewijzingen voor laterale bewegingen, die na deze wijziging niet meer worden bijgewerkt. De wijziging vindt automatisch plaats op de opgegeven datum en er is geen beheeractie vereist.

Laterale verplaatsing is wanneer een aanvaller niet-gevoelige accounts gebruikt om toegang te krijgen tot gevoelige accounts in uw netwerk. Laterale verplaatsing wordt gebruikt door aanvallers om de gevoelige accounts en computers in uw netwerk te identificeren en toegang te krijgen die opgeslagen aanmeldingsreferenties delen in accounts, groepen en computers. Zodra een aanvaller succesvolle zijwaartse bewegingen naar uw belangrijkste doelen maakt, kan de aanvaller ook profiteren en toegang krijgen tot uw domeincontrollers. Aanvallen met laterale verplaatsingen worden uitgevoerd met behulp van veel van de methoden die worden beschreven in Microsoft Defender for Identity Beveiligingswaarschuwingen.

Een belangrijk onderdeel van de beveiligings-inzichten van Microsoft Defender for Identity zijn laterale bewegingspaden of MOPS. Defender for Identity-LMP's zijn visuele handleidingen die u helpen snel inzicht te krijgen in en precies te identificeren hoe aanvallers zich lateraal binnen uw netwerk kunnen verplaatsen. Het doel van laterale bewegingen binnen de kill chain voor cyberaanvallen is dat aanvallers uw gevoelige accounts kunnen winnen en in gevaar brengen met behulp van niet-gevoelige accounts. Door uw gevoelige accounts in gevaar te brengen, komen ze weer een stap dichter bij hun uiteindelijke doel, domeindominantie. Om te voorkomen dat deze aanvallen succesvol zijn, bieden Defender for Identity LMPs u eenvoudig te interpreteren, directe visuele richtlijnen voor uw meest kwetsbare, gevoelige accounts. Met LMP's kunt u deze risico's in de toekomst beperken en voorkomen en de toegang van aanvallers sluiten voordat ze domeindominantie bereiken.

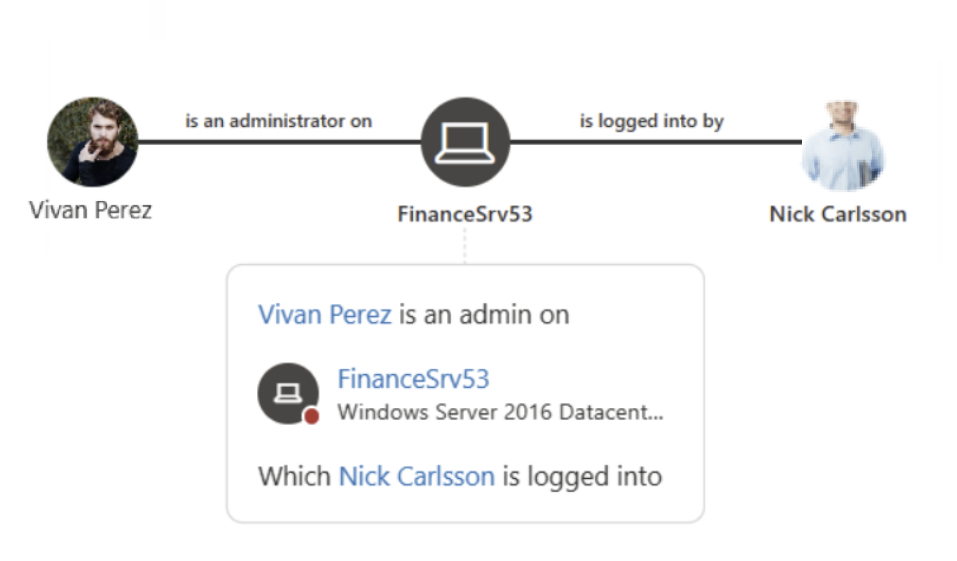

Bijvoorbeeld:

Aanvallen met laterale beweging worden doorgaans uitgevoerd met behulp van een aantal verschillende technieken. Enkele van de meest populaire methoden die door aanvallers worden gebruikt, zijn referentiediefstal en Pass the Ticket. In beide methoden worden uw niet-gevoelige accounts door aanvallers gebruikt voor laterale verplaatsingen door niet-gevoelige machines te misbruiken die opgeslagen aanmeldingsreferenties delen in accounts, groepen en computers met gevoelige accounts.

Bekijk de volgende video voor meer informatie over het verminderen van laterale verplaatsingspaden met Defender for Identity:

Waar vind ik Defender for Identity-LMP's?

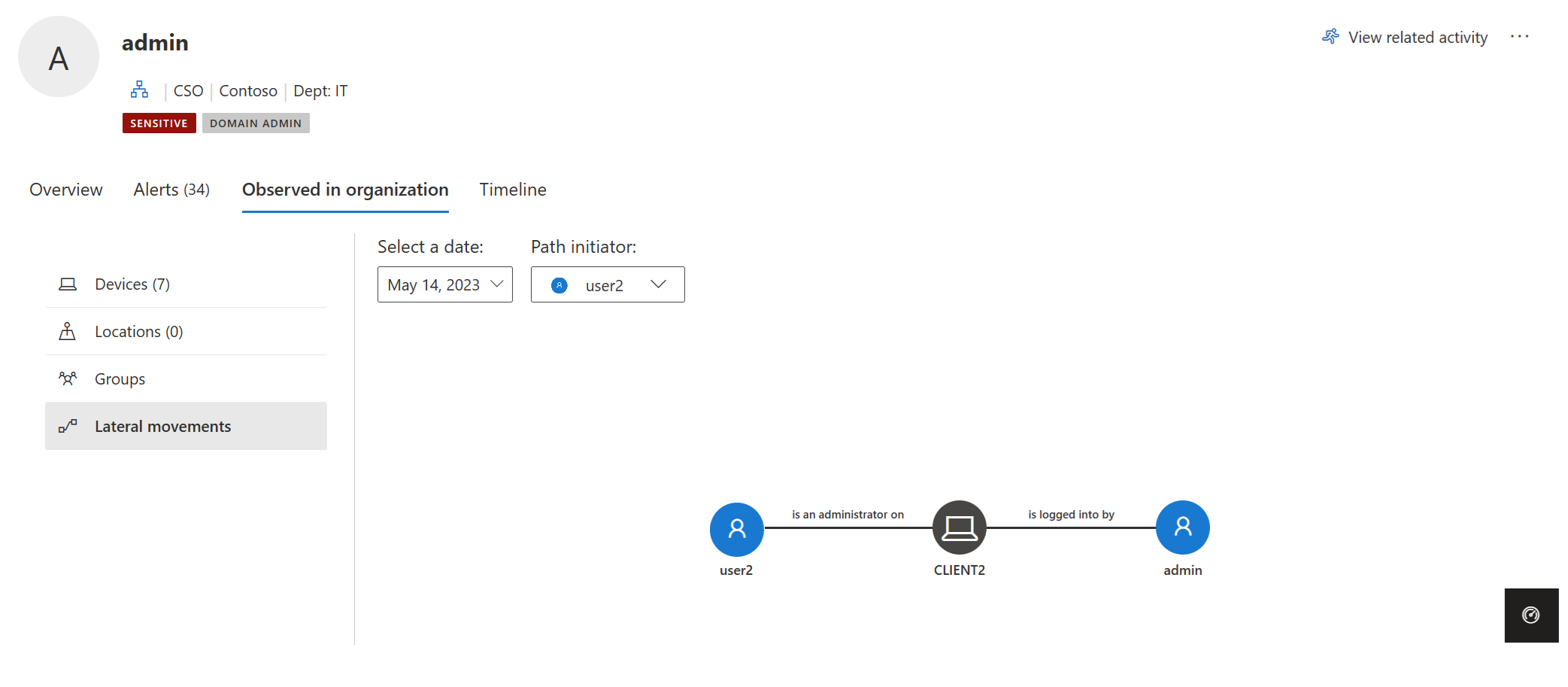

Elke identiteit die door Defender for Identity in een LMP wordt gedetecteerd, bevat informatie over laterale verplaatsingspaden onder het tabblad Waargenomen in organisatie . Bijvoorbeeld:

De LMP voor elke entiteit biedt verschillende informatie, afhankelijk van de gevoeligheid van de entiteit:

- Gevoelige gebruikers: potentiële LMP('s) die tot deze gebruiker leiden, worden weergegeven.

- Niet-gevoelige gebruikers en computers: potentiële LMP('s) waaraan de entiteit is gerelateerd, worden weergegeven.

Telkens wanneer het tabblad wordt geselecteerd, geeft Defender for Identity de laatst gedetecteerde LMP weer. Elke potentiële LMP wordt 48 uur na detectie opgeslagen. LMP-geschiedenis is beschikbaar. Bekijk oudere LMP's die in het verleden zijn gedetecteerd door Een datum selecteren te kiezen. U kunt ook een andere gebruiker kiezen die de LMP heeft geïnitieerd door Padinitiator te selecteren.

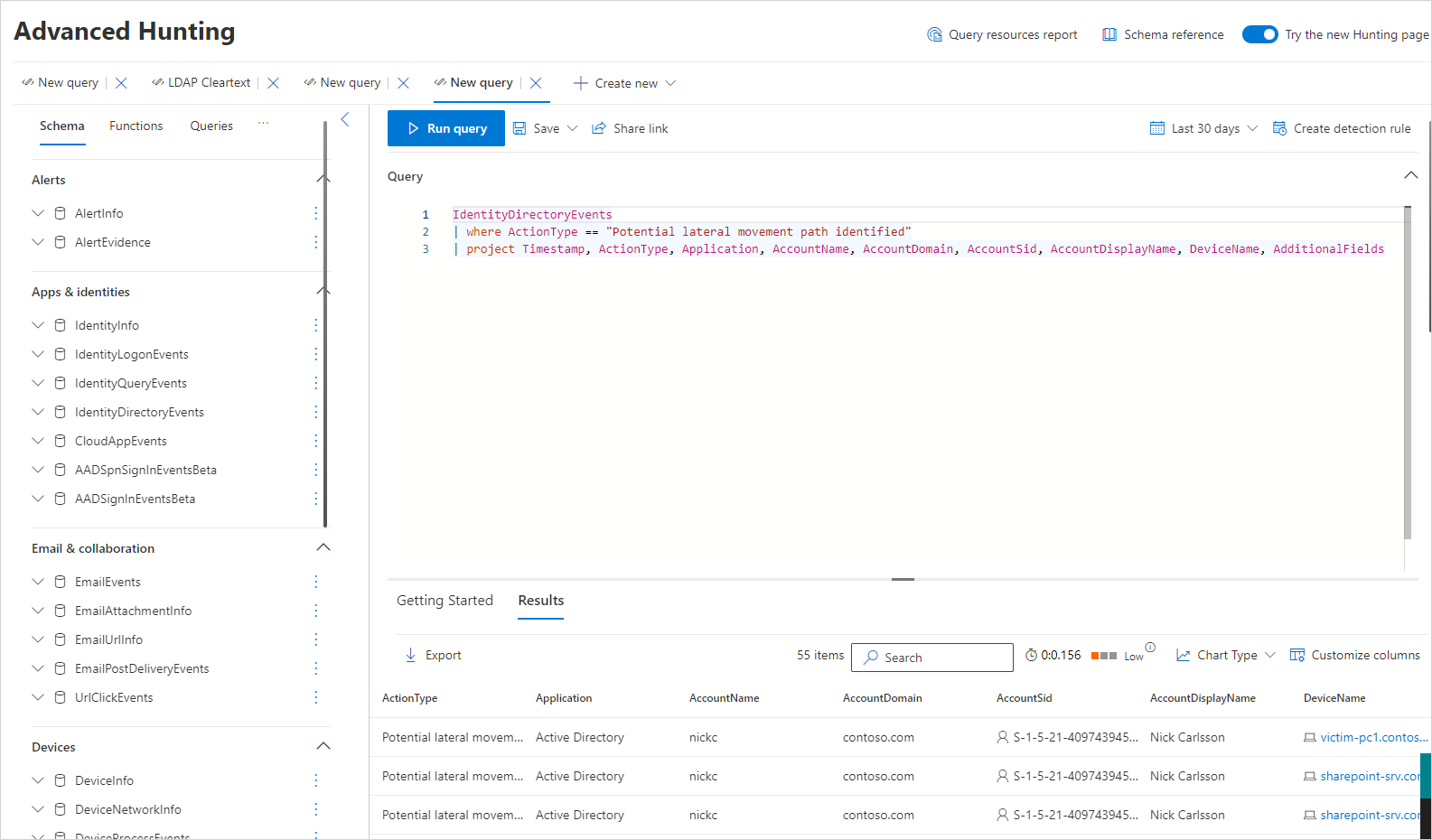

LMP-detectie met behulp van geavanceerde opsporing

Als u proactief laterale bewegingspadactiviteiten wilt detecteren, kunt u een geavanceerde opsporingsquery uitvoeren.

Hier volgt een voorbeeld van een dergelijke query:

Zie Proactief zoeken naar bedreigingen met geavanceerde opsporing in Microsoft Defender XDR voor instructies voor het uitvoeren van geavanceerde opsporingsquery's.

Aan LMP gerelateerde entiteiten

LMP kan nu rechtstreeks helpen bij uw onderzoeksproces. Waarschuwingslijsten voor Defender for Identity-beveiligingswaarschuwingen bevatten de gerelateerde entiteiten die betrokken zijn bij elk mogelijk lateraal verplaatsingspad. De bewijslijsten helpen uw beveiligingsteam direct om het belang van de beveiligingswaarschuwing en/of het onderzoek van de gerelateerde entiteiten te vergroten of te verminderen. Wanneer bijvoorbeeld een Pass the Ticket-waarschuwing wordt uitgegeven, maken de broncomputer, de gecompromitteerde gebruiker en de doelcomputer van waaruit het gestolen ticket is gebruikt, allemaal deel uit van het mogelijke zijwaartse verplaatsingspad dat naar een gevoelige gebruiker leidt. Het bestaan van de gedetecteerde LMP maakt het onderzoeken van de waarschuwing en het in de gaten houden van de verdachte gebruiker nog belangrijker om te voorkomen dat uw tegenstander extra zijwaartse bewegingen overweegt. Traceerbaar bewijs wordt geleverd in LMP's om het u gemakkelijker en sneller te maken om te voorkomen dat aanvallers verdergaan in uw netwerk.

Beveiligingsevaluatie van paden voor lateraal verplaatsen

Microsoft Defender for Identity bewaakt voortdurend uw omgeving om gevoelige accounts te identificeren met de meest riskante paden voor laterale verplaatsingen die een beveiligingsrisico blootstellen, en rapporteert over deze accounts om u te helpen bij het beheren van uw omgeving. Paden worden als riskant beschouwd als ze drie of meer niet-gevoelige accounts hebben die het gevoelige account kunnen blootstellen aan diefstal van referenties door kwaadwillende actoren. Als u wilt ontdekken welke van uw gevoelige accounts riskante paden voor laterale verplaatsing hebben, raadpleegt u de beveiligingsevaluatie van de meest riskante laterale verplaatsingspaden (LMP). Op basis van de aanbevelingen kunt u de entiteit uit de groep verwijderen of de lokale beheerdersmachtigingen voor de entiteit verwijderen van het opgegeven apparaat.

Zie Beveiligingsevaluatie: riskantste zijwaartse verplaatsingspaden (LMP) voor meer informatie.

Preventieve best practices

Beveiligings-inzichten zijn nooit te laat om de volgende aanval te voorkomen en schade te herstellen. Daarom biedt het onderzoeken van een aanval zelfs tijdens de fase van domeindominantie een ander, maar belangrijk voorbeeld. Tijdens het onderzoeken van een beveiligingswaarschuwing, zoals uitvoering van externe code, is de domeincontroller mogelijk al gecompromitteerd als de waarschuwing echt positief is. Maar LMP's geven aan waar de aanvaller bevoegdheden heeft verkregen en welk pad ze in uw netwerk hebben gebruikt. Op deze manier kunnen LMP's ook belangrijke inzichten bieden in het herstellen.

De beste manier om laterale verplaatsingen binnen uw organisatie te voorkomen, is ervoor te zorgen dat gevoelige gebruikers alleen hun beheerdersreferenties gebruiken bij het aanmelden bij beveiligde computers. Controleer in het voorbeeld of de beheerder in het pad daadwerkelijk toegang nodig heeft tot de gedeelde computer. Als ze toegang nodig hebben, moet u ervoor zorgen dat ze zich aanmelden bij de gedeelde computer met een andere gebruikersnaam en wachtwoord dan hun beheerdersreferenties.

Controleer of uw gebruikers geen onnodige beheerdersmachtigingen hebben. Controleer in het voorbeeld of iedereen in de gedeelde groep daadwerkelijk beheerdersrechten nodig heeft op de weergegeven computer.

Zorg ervoor dat personen alleen toegang hebben tot de benodigde resources. In het voorbeeld vergroot Ron Harper de blootstelling van Nick Cowley aanzienlijk. Moet Ron Harper worden opgenomen in de groep? Zijn er subgroepen die kunnen worden gemaakt om de blootstelling aan laterale bewegingen te minimaliseren?

Tip

Wanneer er in de afgelopen 48 uur geen mogelijke activiteit van een lateraal verplaatsingspad wordt gedetecteerd voor een entiteit, kiest u Een datum selecteren en controleert u op eerdere mogelijke laterale verplaatsingspaden.

Belangrijk

Zie Configureer Microsoft Defender for Identity om externe aanroepen naar SAM uit te voeren voor instructies over het instellen van uw clients en servers om Defender for Identity toe te staan de SAM-R-bewerkingen uit te voeren die nodig zijn voor detectie van zijdelingse verplaatsingspaden.

Laterale bewegingspaden onderzoeken

Er zijn meerdere manieren om MOPS te gebruiken en te onderzoeken. Zoek in de Microsoft Defender portal op entiteit en verken vervolgens op pad of activiteit.

Zoek vanuit de portal naar een gebruiker. Onder Waargenomen in organisatie (op het tabblad Overzicht en Waargenomen ) kunt u zien of de gebruiker wordt gedetecteerd in een potentiële LMP.

Als de gebruiker wordt gedetecteerd, selecteert u het tabblad Waargenomen in organisatie en kiest u Laterale verplaatsingspaden.

De grafiek die wordt weergegeven, biedt een kaart van de mogelijke paden voor de gevoelige gebruiker tijdens de periode van 48 uur. Gebruik de optie Een datum selecteren om de grafiek weer te geven voor eerdere detecties van laterale verplaatsingspaden voor de entiteit.

Bekijk de grafiek om te zien wat u kunt leren over de blootstelling van de referenties van uw gevoelige gebruiker. Volg in het pad bijvoorbeeld de pijlen Aangemeld bij om te zien waar Nick zich heeft aangemeld met hun bevoegde referenties. In dit geval zijn de gevoelige referenties van Nick opgeslagen op de weergegeven computer. U ziet nu welke andere gebruikers zich hebben aangemeld bij welke computers die de meeste blootstelling en kwetsbaarheid hebben gecreëerd. In dit voorbeeld heeft Elizabeth King toegang tot gebruikersreferenties van die resource.